20145324王嘉澜《网络对抗技术》恶意代码分析

实验内容

•schtasks、Sysmon对电脑进行系统检测,并分析

•对恶意软件进行静态分析,直接上传到网上,或者利用pe explore等软件

•对恶意软件进行动态分析,使用systracer,以及wireshark分析

实验问答

•1、如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

用主机自带的schtasks,或者下载Sysmon,就是实验做的那些东西来监控

•2、如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

wireshark抓包分析,systracer查看注册表信息

实验总结与体会

再一次刷新了恶意代码在我心中的地位,他们竟然可以悄无声息地在电脑里运行着。然后一些不知名的程序也在悄悄地运行着,拉低了我电脑的速度,怪不得会卡到爆炸

还有就是这次试验太坑了,做的时候真的是让人心累,只能庆幸自己不是小组长和课题负责人

实践过程记录

使用schtasks指令监控系统运行

•创建计划任务 "netstat"

•在c盘目录下查看netstatlog.txt的内容看有哪些进程在联网

然后有趣的事情发生了,我C盘里没有这个txt

然后我找到那个EXE打开发现是在监听的

然后同学告诉我可以输netstat -an >> c:\xxx.txt建一个txt

然后真的有可是看不见进程的名字

于是我就很心累,借了同学的电脑做了一次

然后成功了

•在命令行中输入下列命令,就可以看见netstatlog.txt文件输出中的时间

•然后在点击开始输入“任务计划”打开任务计划程序的图形界面,在任务计划程序库中可以找到我们建立的netstat,在该任务下点击属性,编辑操作,将"cmd /c netstat -bn > c:\netstatlog.txt"替换为“c:\netstatlog.bat”,成功后再次打开c盘下的netstatlog.txt,就可以看见新加了时间

•结果如下

•查看联网的程序

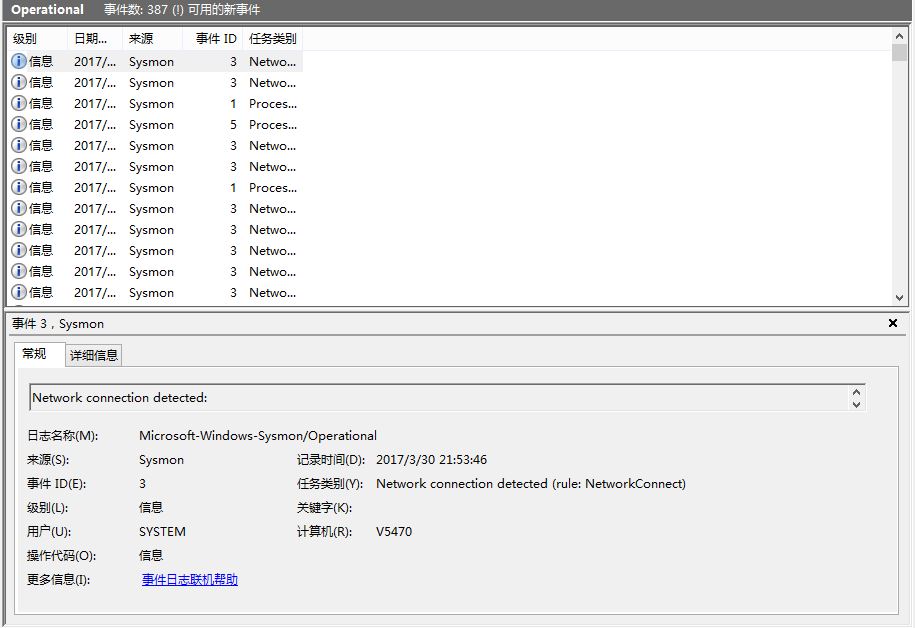

使用sysmon工具监控系统运行

•在D盘建立文件Sysmoncfg.txt,并输入老师给的内容

•在命令行中输入:Sysmon.exe -i D:\Sysmoncfg.txt

•打开“应用程序和服务日志->Microsoft->Windows->Sysmon->Operational”,以查看所得到的消息

•点击事件属性可以看到详细信息

使用virscan对恶意软件进行静态分析

•上传木马到网站,得到具体的内容信息包括注册表行为的改变,连接到具体的套接字等

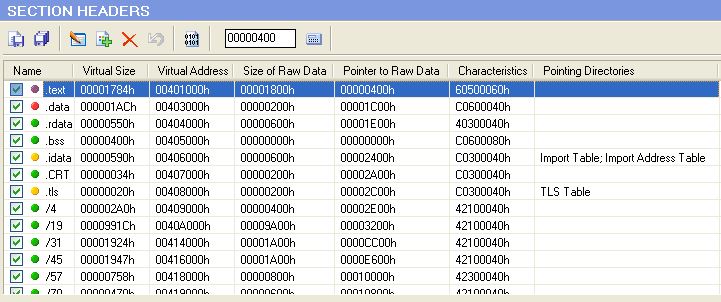

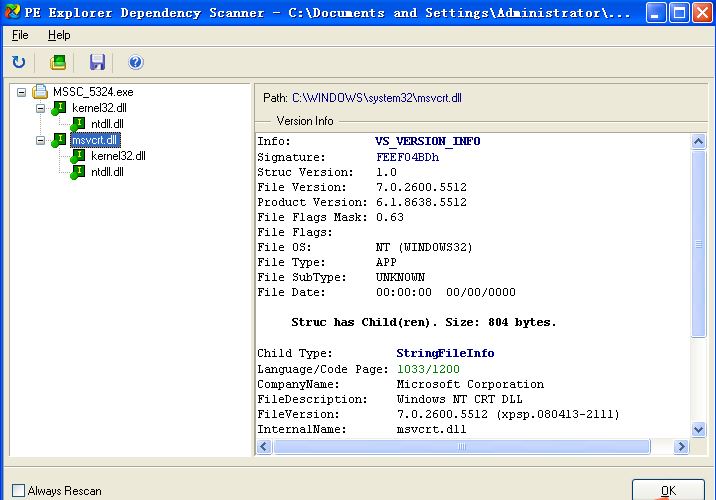

使用PE explorer对恶意软件进行静态分析

•木马文件各个属性值

•各个section的属性值

•反汇编结果(看不懂)

•调用的动态链接库文件

使用systracer对恶意软件进行动态分析

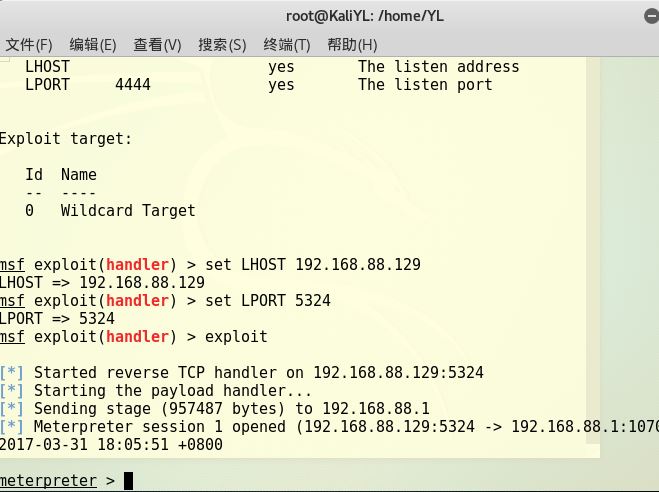

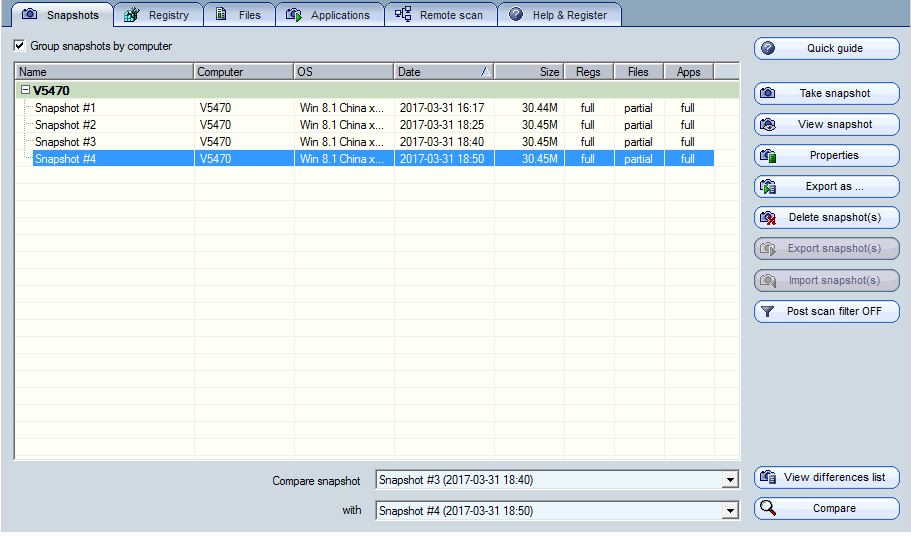

•1:打开攻击机msfconsle,开放监听,在主机下对注册表、文件、应用情况进行快照,保存为Snapshot #1

•2:主机上下打开木马,回连kali,在主机下再次快照,保存为Snapshot #2

•3:kali中通过msf发送文件给主机,在主机下再次快照,保存为Snapshot #3

•4:kali中对win10靶机进行屏幕截图,win10下再次快照,保存为Snapshot #4

•快照结果

•启动回连时注册表发生变化

•启动回连时,新建了新的应用

使用wireshark对恶意软件进行静态分析

•设置IP过滤格式:ip.src192.168.88.129 or ip.dst192.168.88.129捕捉靶机回连kali时通过TCP的三次握手协议过程

•设置IP过滤格式:ip.src192.168.88.129 and ip.dst172.39.5.7捕捉靶机kali向虚拟机win7发送文件的数据包

但是我并没有捕捉到任何上诉两种中的一个包

心是累的

害怕自己没有回连成功,又重新做了一次,一样的结果

捕获了一堆没用的包

结果真是男默女泪

愉快地结束了实验

需要看一会儿小哥哥才可以抚平内心的创伤