20222420 2024-2025-1 《网络与系统攻防技术》实验五实验报告

20222420 2024-2025-1 《网络与系统攻防技术》实验五实验报告

1.实验内容

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

- DNS注册人及联系方式

- 该域名对应IP地址

- IP地址注册人及联系方式

- IP地址所在国家、城市和具体地理位置

PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息(要求必须用WHOIS、dig、nslookup、traceroute、tracert以及在线工具)

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

-

靶机IP地址是否活跃

-

靶机开放了哪些TCP和UDP端口

-

靶机安装了什么操作系统,版本是多少

-

靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

-

靶机上开放了哪些端口

-

靶机各个端口上网络服务存在哪些安全漏洞

-

你认为如何攻陷靶机环境,以获得系统访问权

(5)①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

②并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

2.实验过程

2.1对DNS域名sina.com.cn进行查询,获取如下信息:(用WHOIS、dig、nslookup、traceroute、tracert以及在线工具)

- DNS注册人及联系方式

- 该域名对应IP地址

- IP地址注册人及联系方式

- IP地址所在国家、城市和具体地理位置

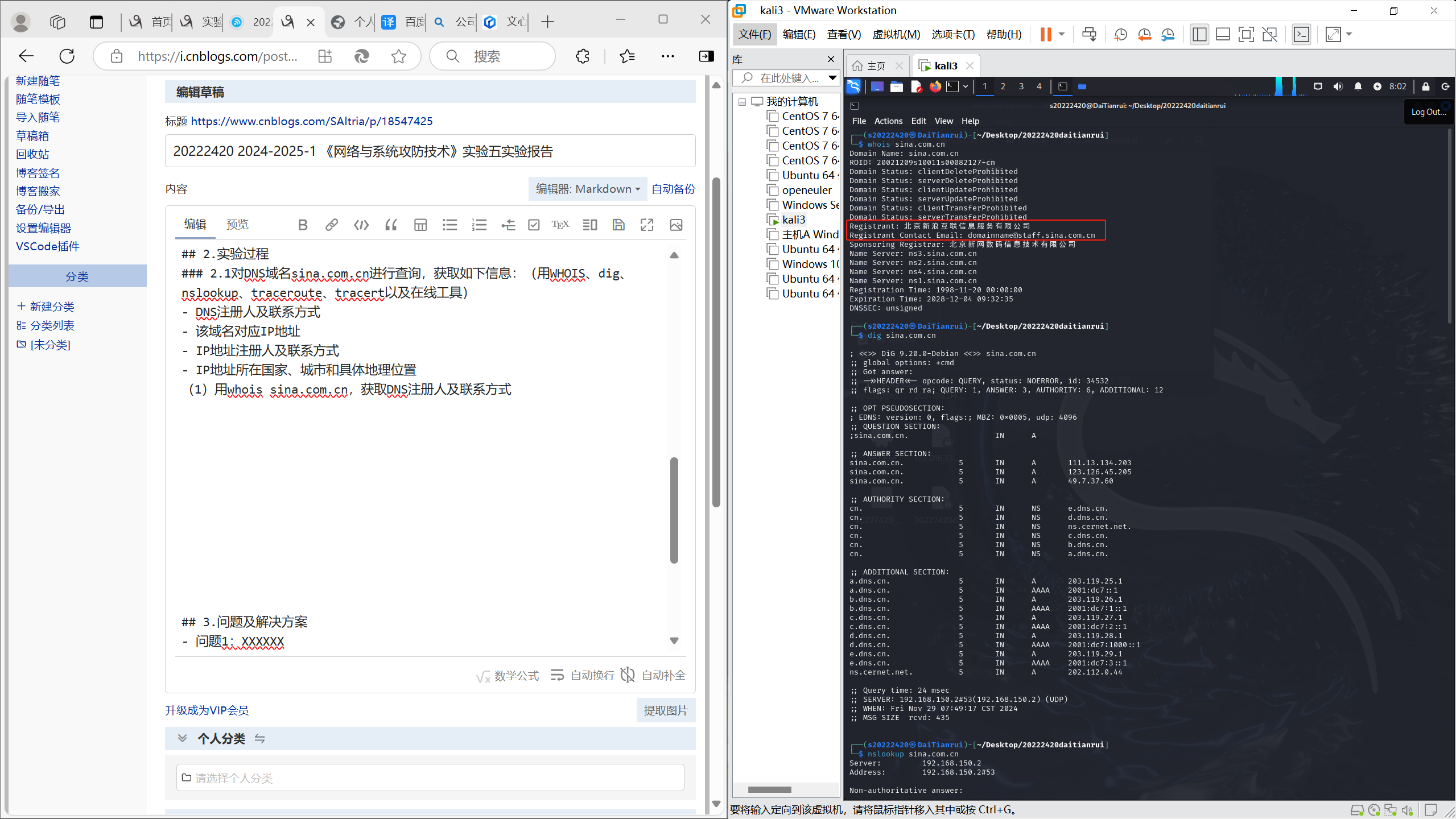

(1)用whois sina.com.cn,获取DNS注册人及联系方式

由下图可知,DNS注册人(Registrant)为北京新浪互联信息服务有限公司,联系方式为邮箱domainname@staff.sina.com.cn

(2)用dig、nslookup,获取该域名对应IP地址

由下图可知,对应IP地址有123.126.45.205、49.7.37.60、111.13.134.203

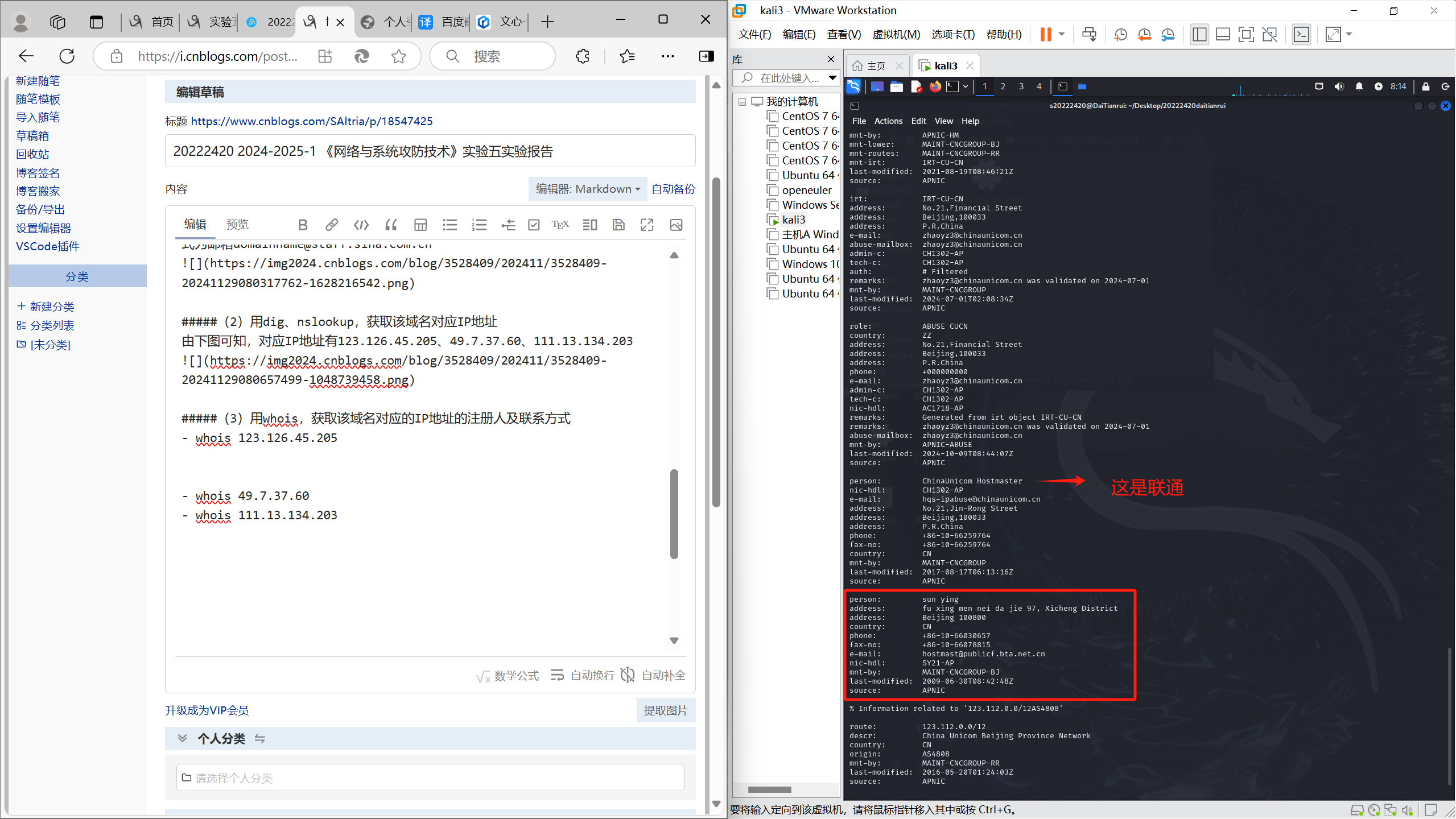

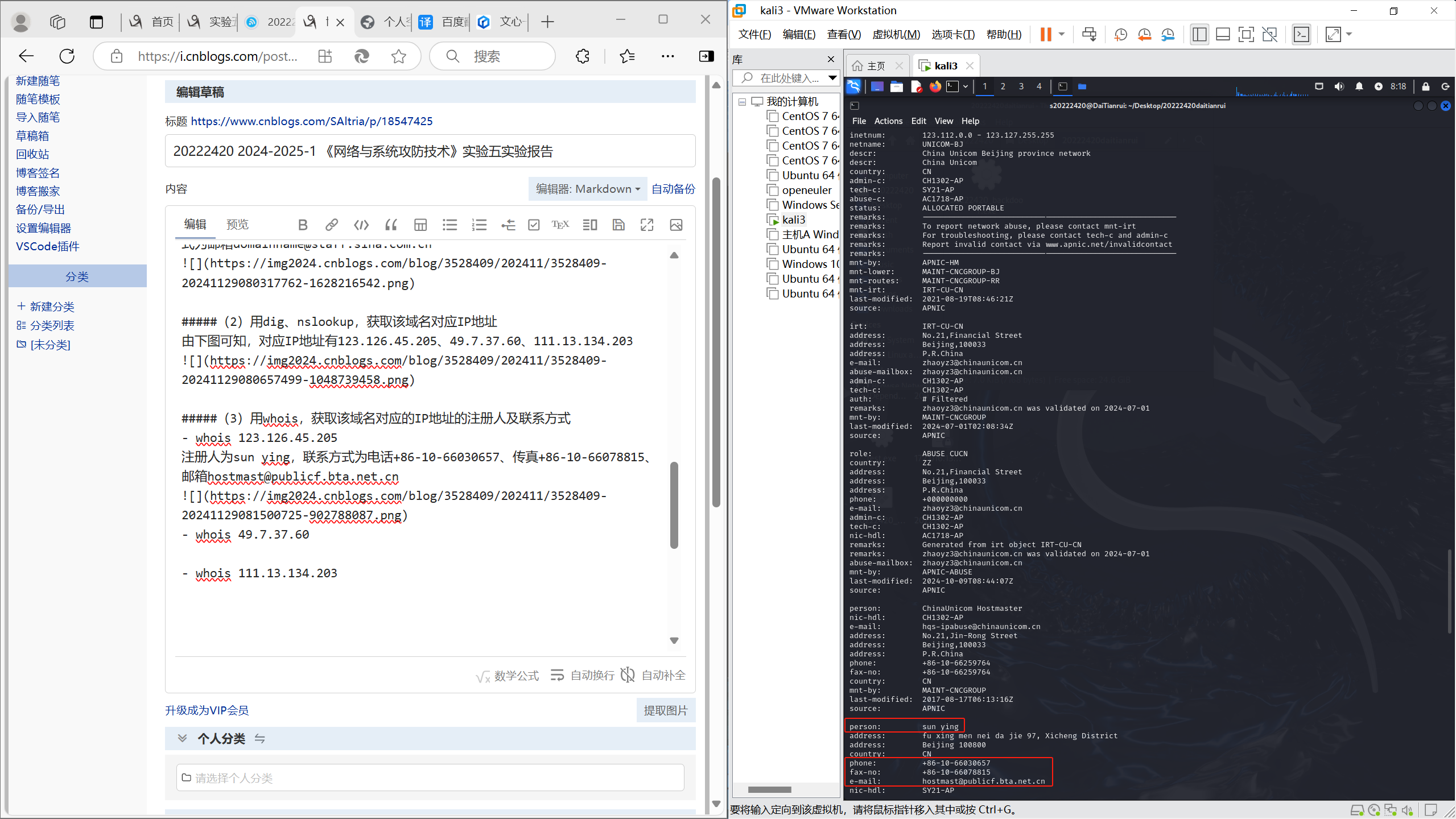

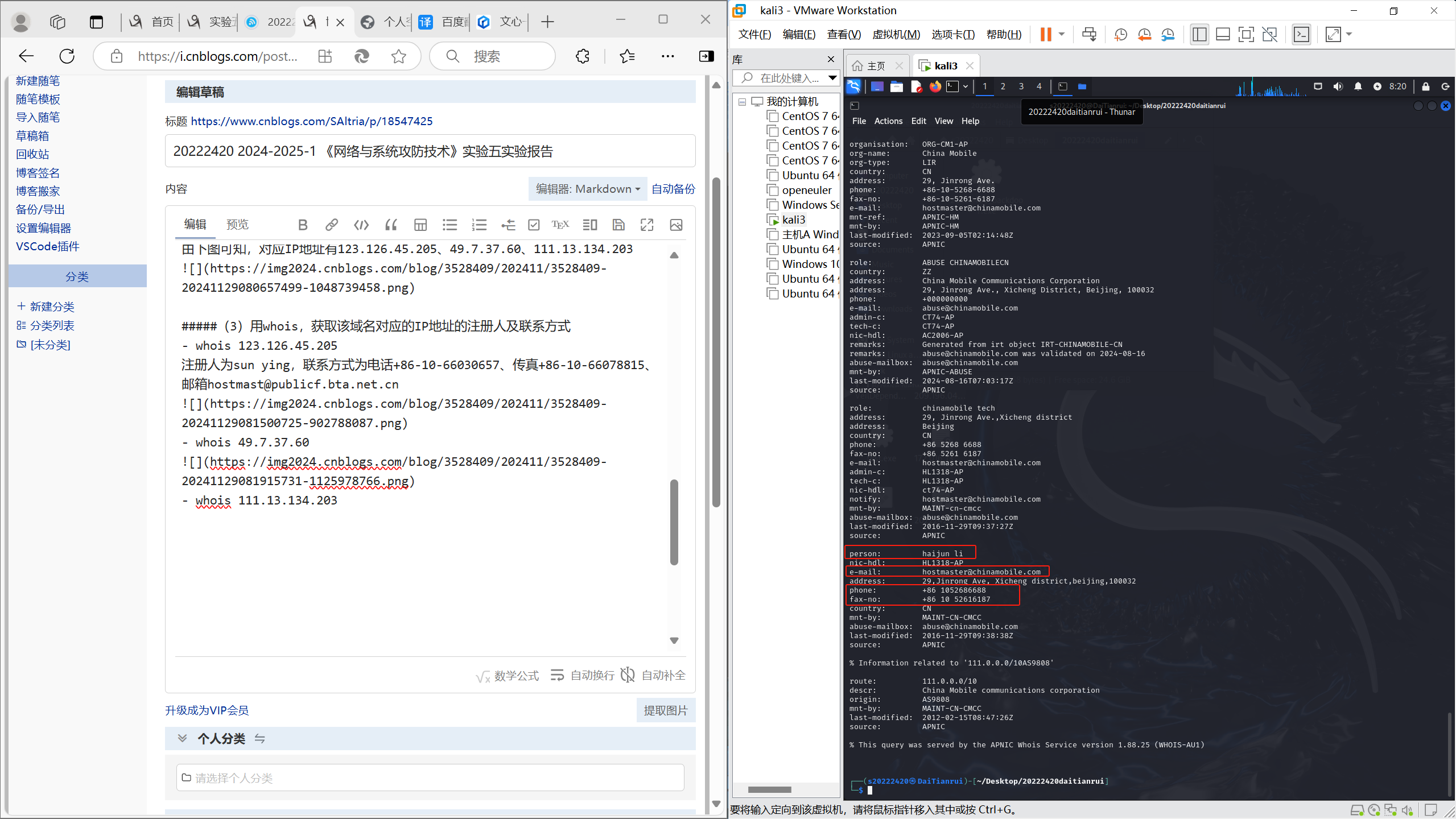

(3)用whois,获取该域名对应的IP地址的注册人及联系方式

-

whois 123.126.45.205

注册人为sun ying,联系方式为电话+86-10-66030657、传真+86-10-66078815、邮箱hostmast@publicf.bta.net.cn

![]()

-

whois 49.7.37.60

注册人为sun ying,联系方式为电话+86-10-66030657、传真+86-10-66078815、邮箱hostmast@publicf.bta.net.cn

![]()

-

whois 111.13.134.203

注册人为haijun li,联系方式为电话+86 1052686688、传真+86 10 52616187、邮箱hostmaster@chinamobile.com

![]()

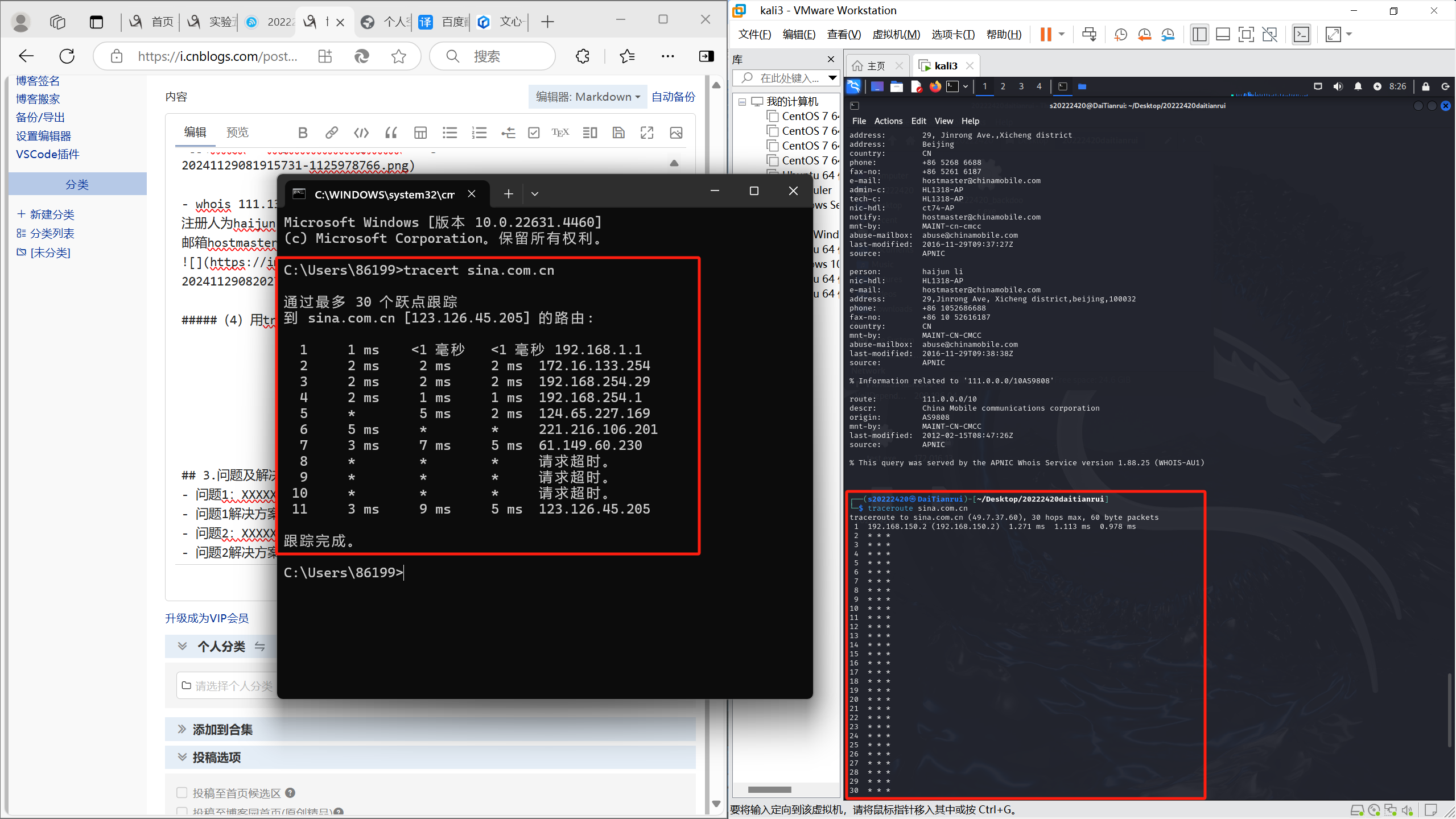

(4)用traceroute、tracert,获取数据包在网络中所经过的路径

可知经过了192.168.1.1、172.16.133.254、192.168.254.29、192.168.254.1、124.65.227.169、221.216.106.201、61.149.60.230、123.126.45.205

某些网络或防火墙配置可能会阻止 ICMP 消息,导致 traceroute 或 tracert 无法获取完整路径。

(5)用查找ip位置在线工具,获取DNS域名sina.com.cn对应IP地址所在国家、城市和具体地理位置

其中具体地理位置不一定准确,因为可能被禁用,我试了很多的在线工具其实并无法查出更精确的地理位置。

-

123.126.45.205

中国,北京,北京。纬度/经度: 34.7732 / 113.722

![]()

-

49.7.37.60

中国,北京,北京。纬度/经度: 39.911 / 116.395

![]()

-

111.13.134.203

中国,北京,北京。纬度/经度: 34.7732 / 113.722

![]()

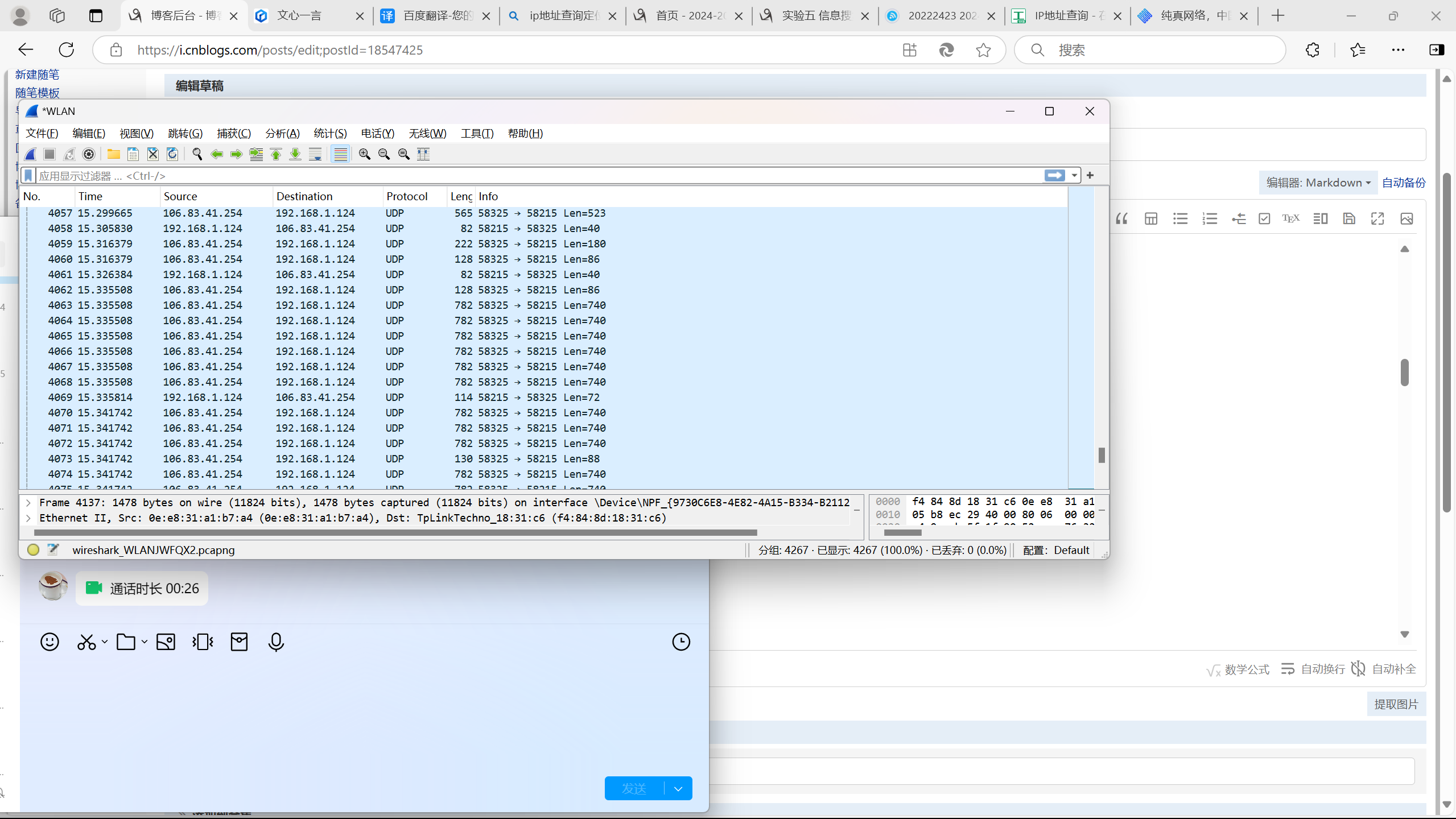

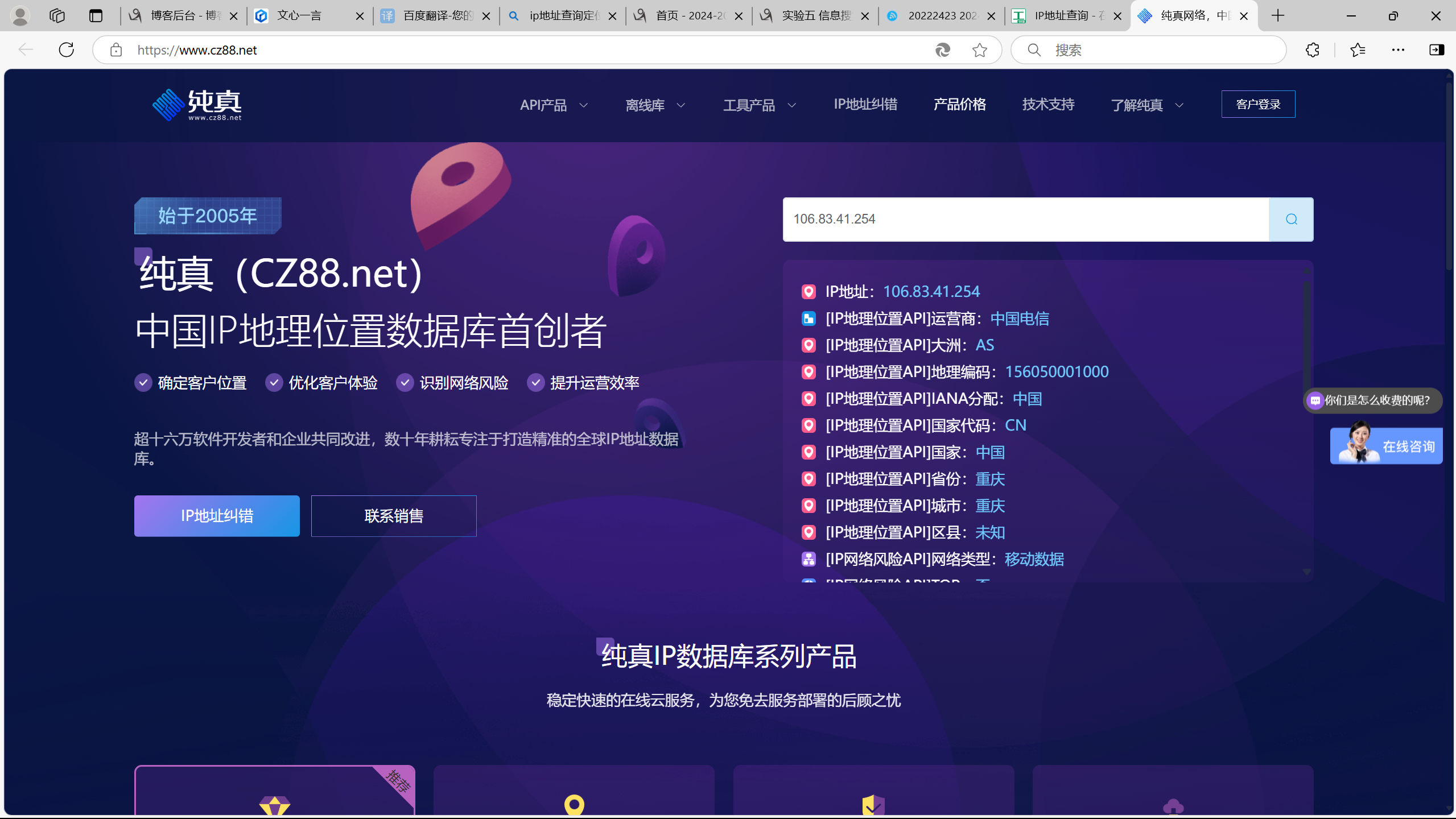

2.2尝试获取QQ中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

可知,好友的具体地理位置在重庆,这与实际相符。

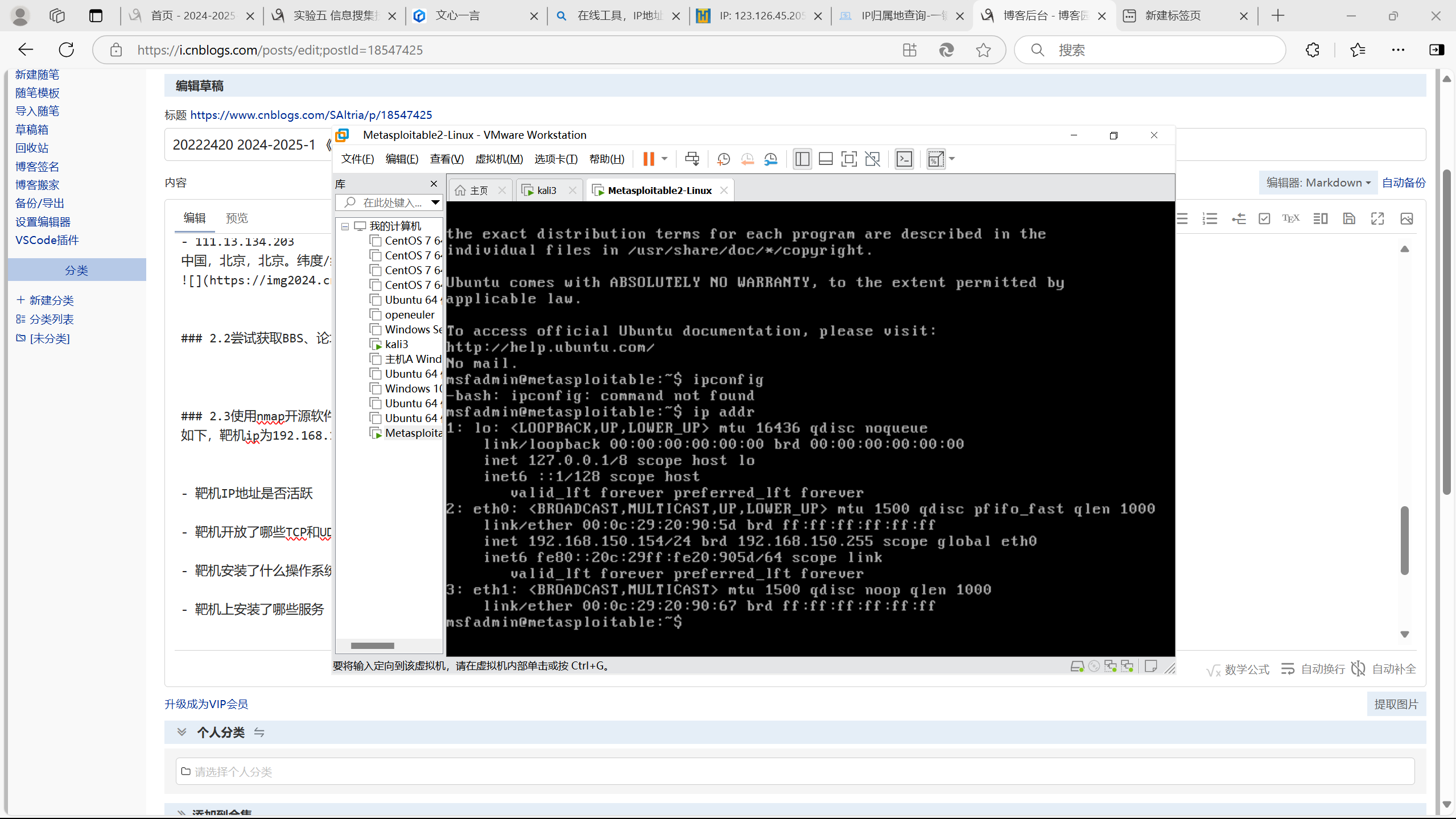

2.3使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

如下,靶机ip为192.168.150.154

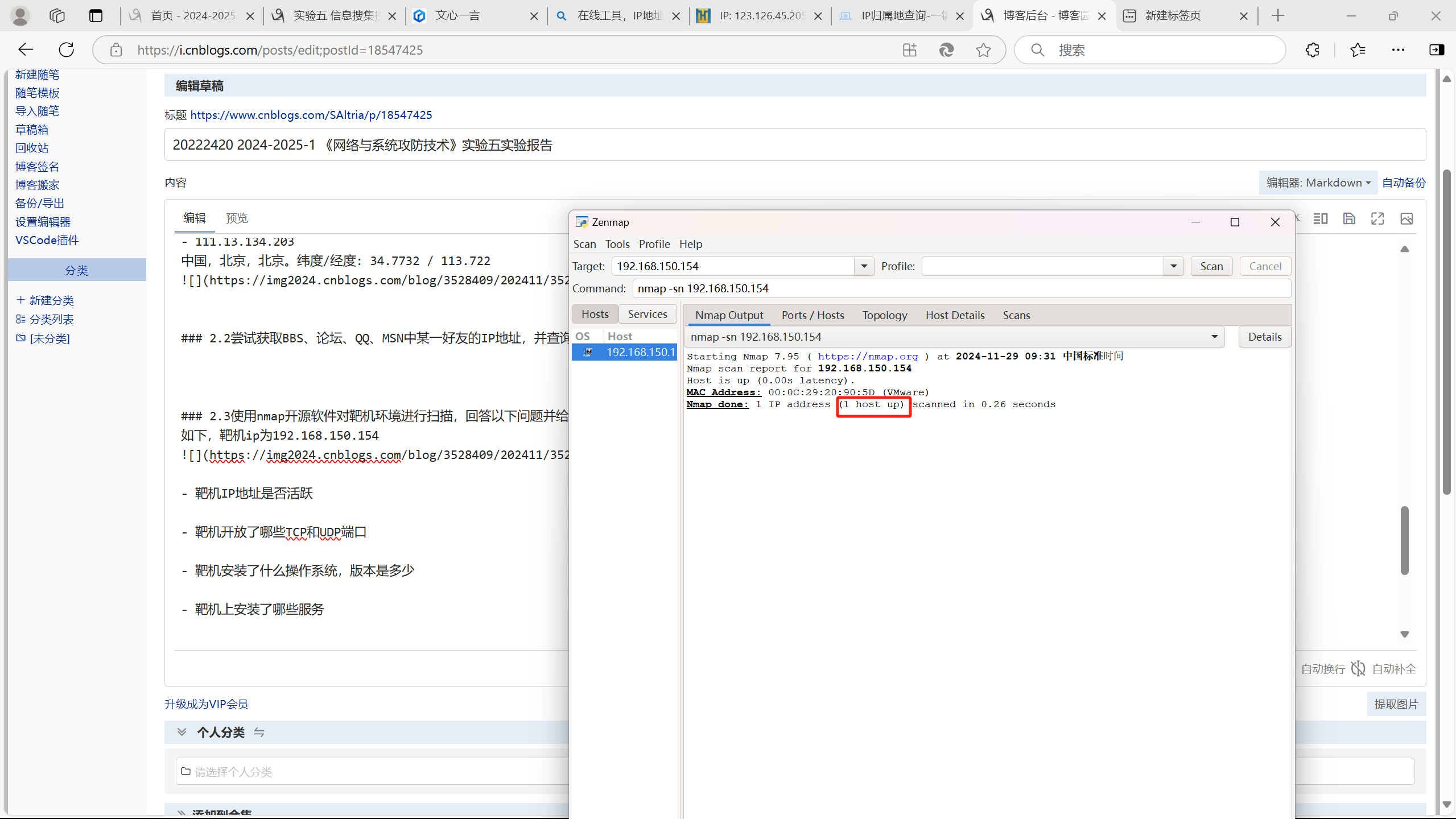

-

靶机IP地址是否活跃。

nmap -sn 192.168.150.154

可知在线

![]()

-

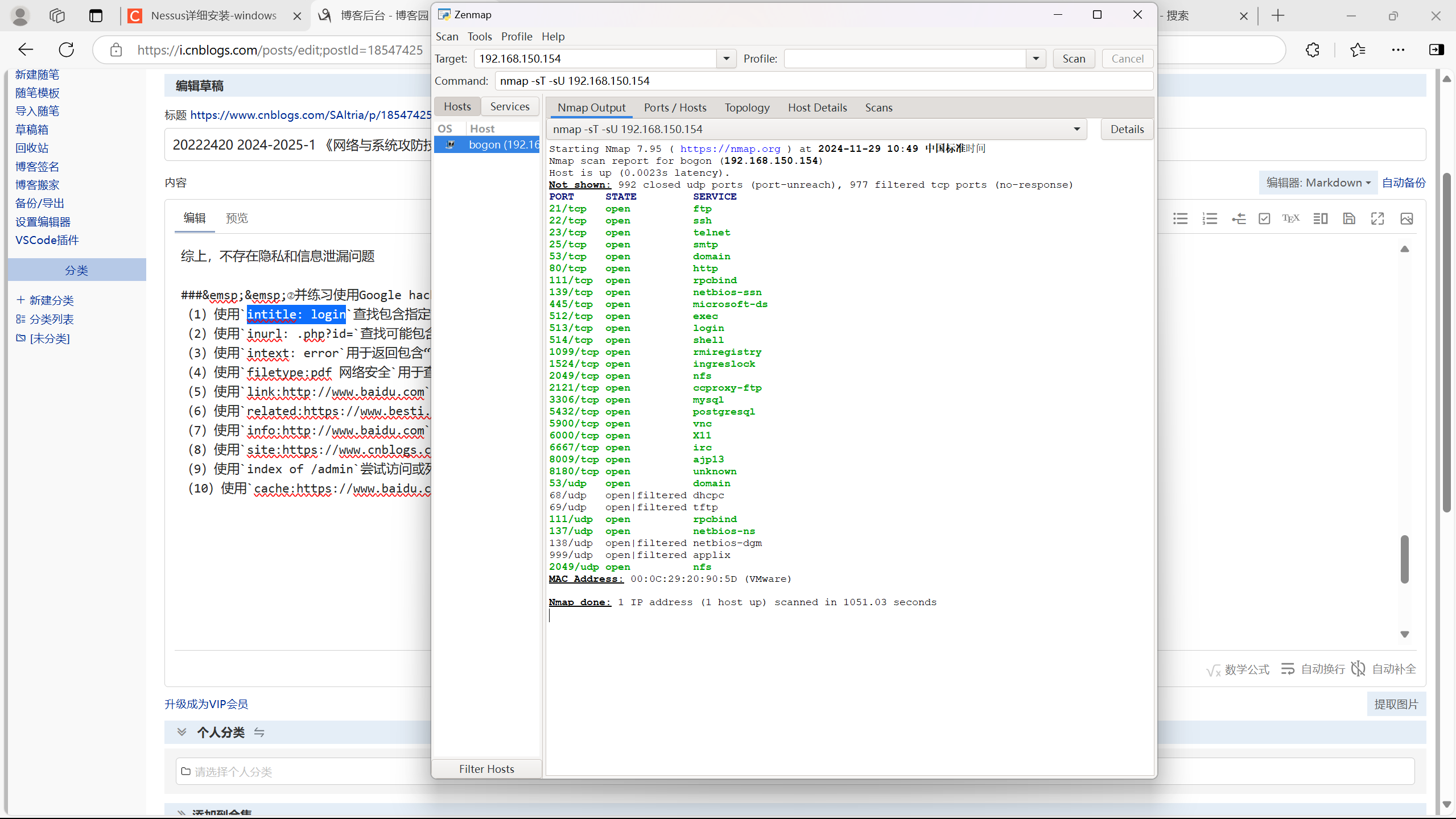

靶机开放了哪些TCP和UDP端口。

nmap -sT -sU 192.168.150.154

可知TCP开放了21、22、23、25、53、80、111、139、445、512、513、514、1099、1524、2049、2121、3306、5432、5900、6000、6667、8009、8180

UDP开放了53、111、137、2049,UDP中无法确定开放的还是被过滤的端口有68、69、138、999

![]()

-

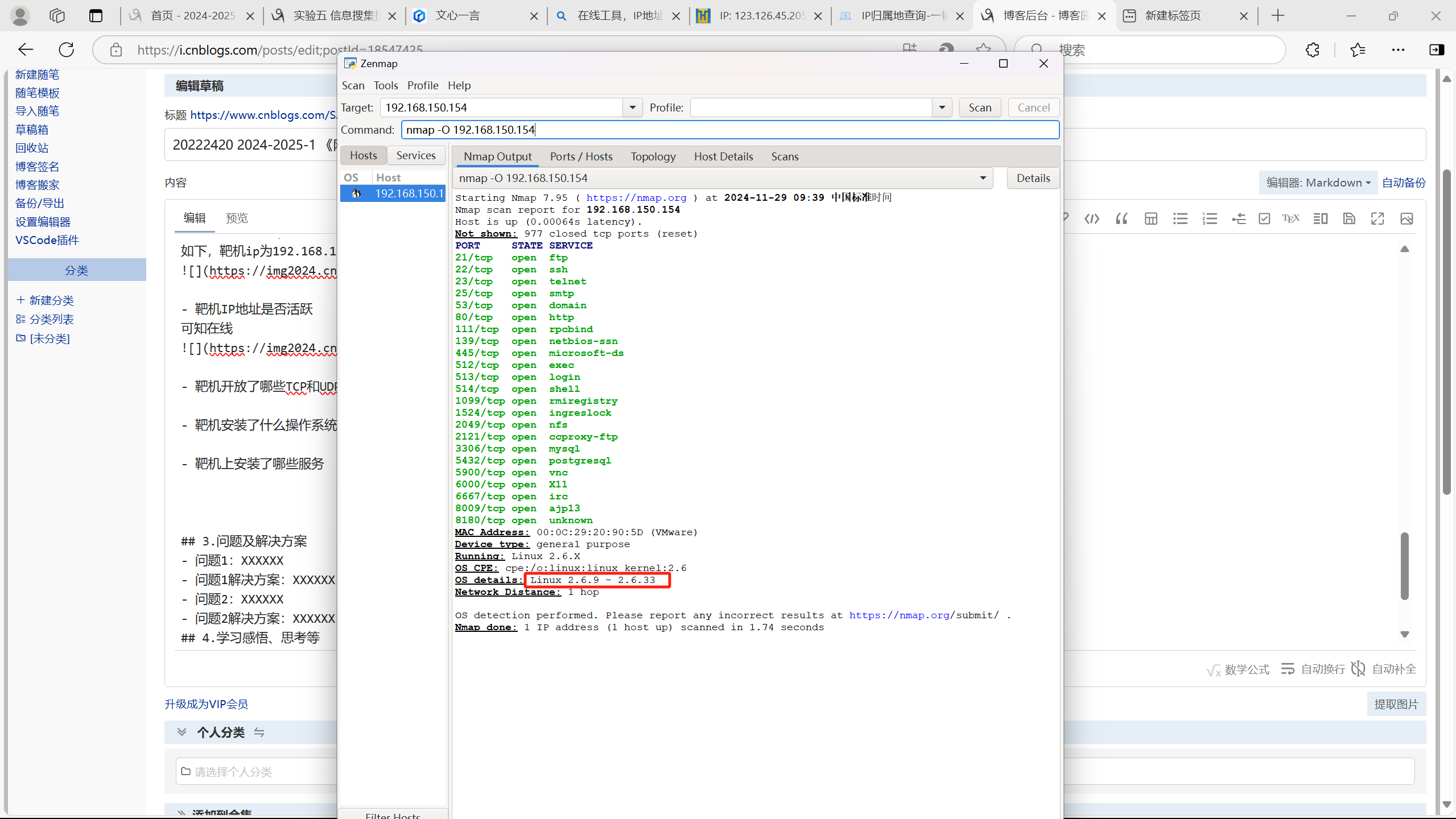

靶机安装了什么操作系统,版本是多少。

nmap -O 192.168.150.154

扫描结果为Linux 2.6.9 - 2.6.33

![]()

-

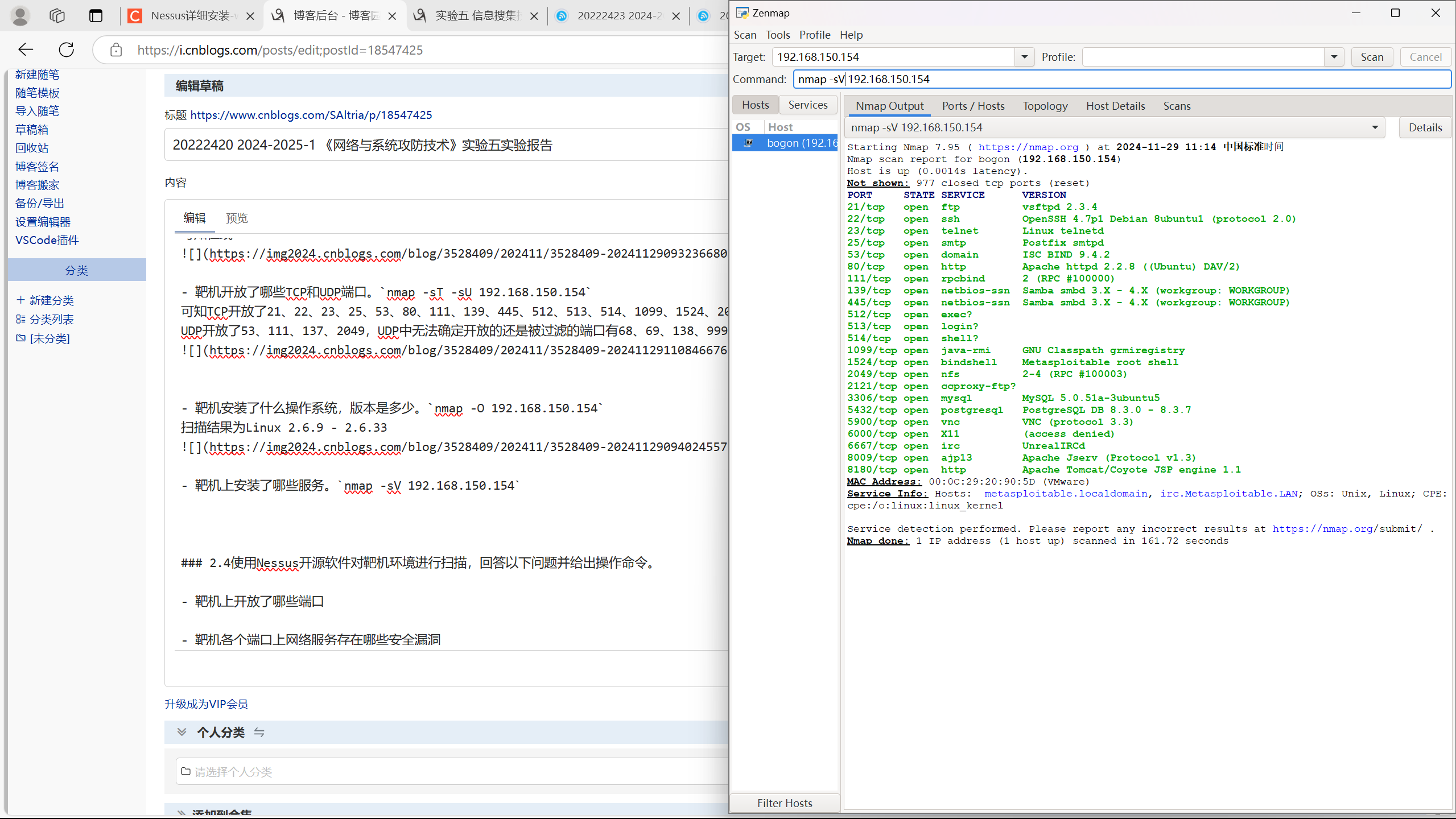

靶机上安装了哪些服务。

nmap -sV 192.168.150.154

![]()

可知有以下服务

| 服务名称 | 服务说明 |

|---|---|

| FTP服务(21/tcp) | 使用的是vsftpd(Very Secure FTP Daemon)版本2.3.4。 |

| SSH服务(22/tcp) | 运行的是OpenSSH版本4.7p1,基于Debian 8ubuntu1,支持SSH协议2.0。 |

| Telnet服务(23/tcp) | 运行的是Linux的telnetd服务。 |

| SMTP服务(25/tcp) | 使用的是Postfix的smtpd。 |

| DNS服务(53/tcp) | 运行的是ISC BIND版本9.4.2,用于域名解析。 |

| HTTP服务(80/tcp) | 运行的是Apache httpd版本2.2.8,支持DAV/2(WebDAV)。 |

| RPC服务(111/tcp) | 提供远程过程调用(RPC)服务,RPC #100000表示rpcbind。 |

| Samba服务(139/tcp和445/tcp) | 提供文件共享和打印服务,版本为Samba smbd 3.X - 4.X,工作组为WORKGROUP。 |

| Java RMI服务(1099/tcp) | GNU Classpath的grmiregistry,用于Java远程方法调用(RMI)。 |

| 未知服务(512/tcp) | 标记为exec?,可能是某种执行服务,但需要进一步确认。 |

| 未知服务(513/tcp) | 标记为login?,可能是登录服务,但同样需要进一步确认。 |

| 未知服务(514/tcp) | 标记为shell?,可能是某种shell服务,但具体未知。 |

| Metasploitable root shell(1524/tcp) | 这是一个已知的安全漏洞利用点,提供root shell访问。 |

| NFS服务(2049/tcp) | 提供网络文件系统(NFS)服务,版本为2-4,RPC #100003。 |

| 未知FTP代理服务(2121/tcp) | 标记为ccproxy-ftp?,可能是某种FTP代理服务。 |

| MySQL服务(3306/tcp) | 运行的是MySQL数据库,版本为5.0.51a-3ubuntu5。 |

| PostgreSQL服务(5432/tcp) | 运行的是PostgreSQL数据库,版本在8.3.0到8.3.7之间。 |

| VNC服务(5900/tcp) | 提供虚拟网络计算(VNC)远程桌面服务,协议版本3.3。 |

| X11服务(6000/tcp) | 提供X Window系统的远程访问,但访问被拒绝。 |

| IRC服务(6667/tcp) | 运行的是UnrealIRCd,一个Internet中继聊天(IRC)服务器。 |

| AJP服务(8009/tcp) | Apache Jserv的AJP13协议,用于Tomcat与Apache HTTP服务器之间的通信。 |

| Tomcat HTTP服务(8180/tcp) | 运行的是Apache Tomcat的Coyote JSP引擎,版本1.1。 |

2.4使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

-

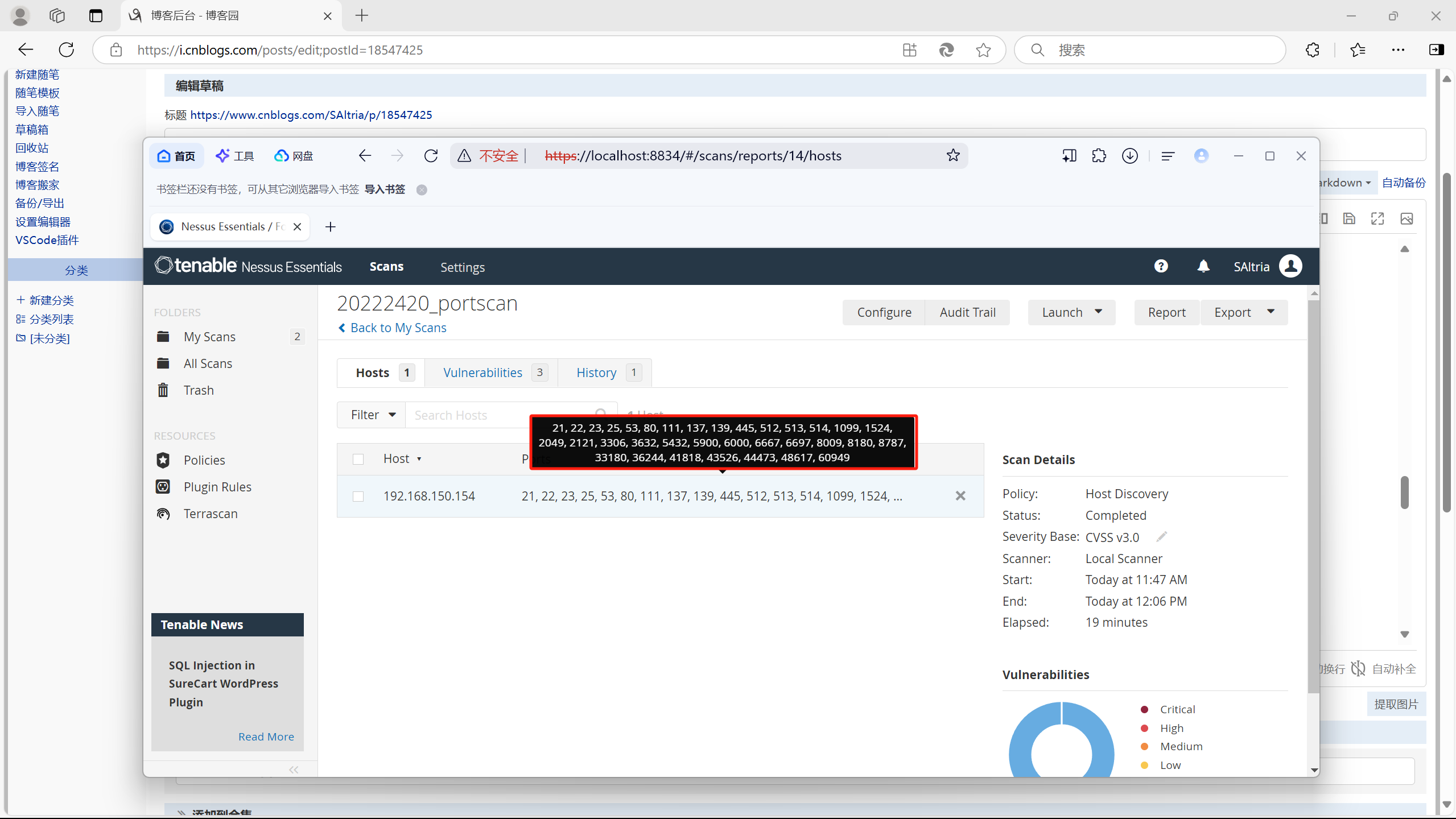

靶机上开放了哪些端口

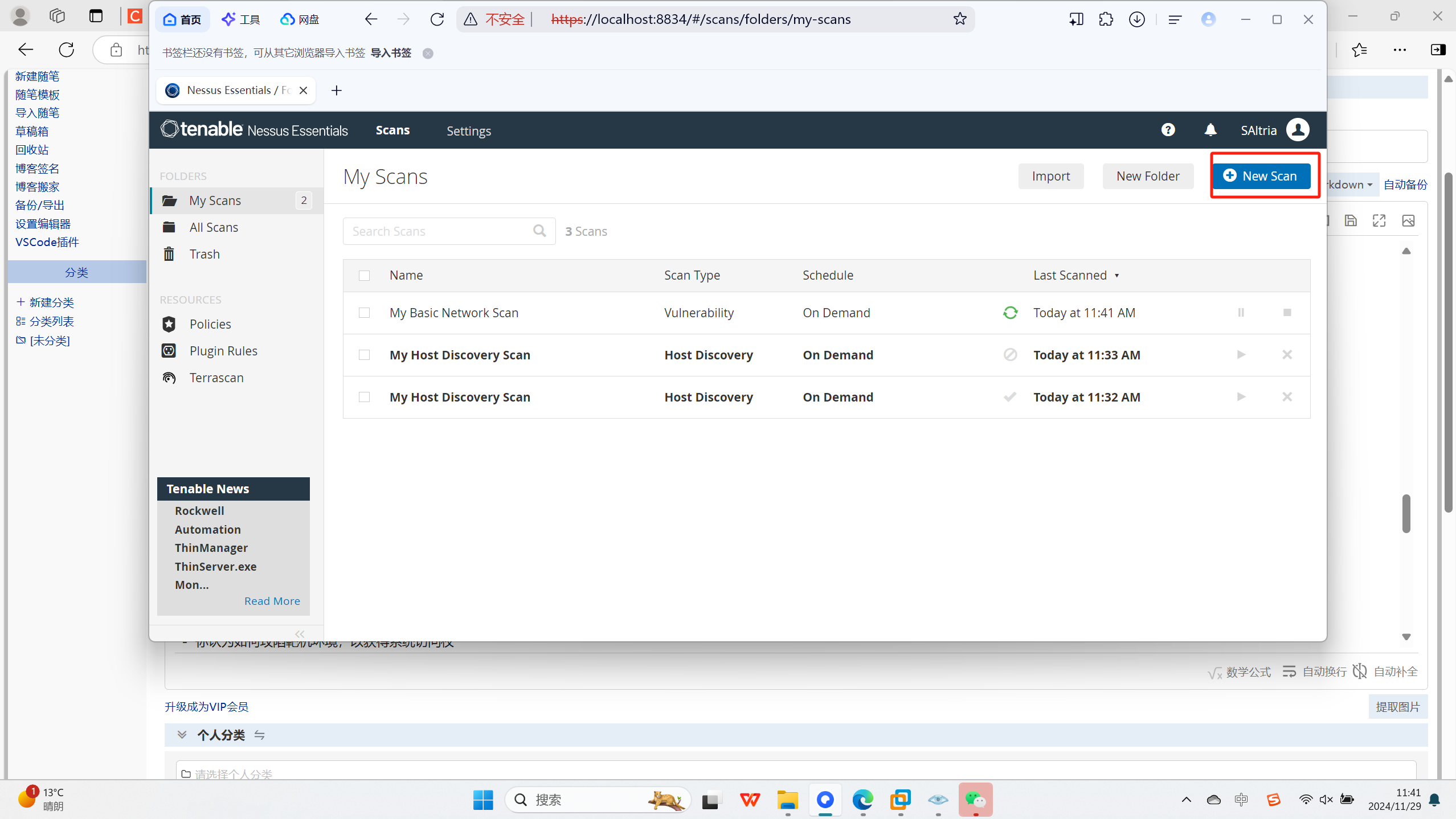

- (1)点击Nessus主界面右上角的

New Scan

![]()

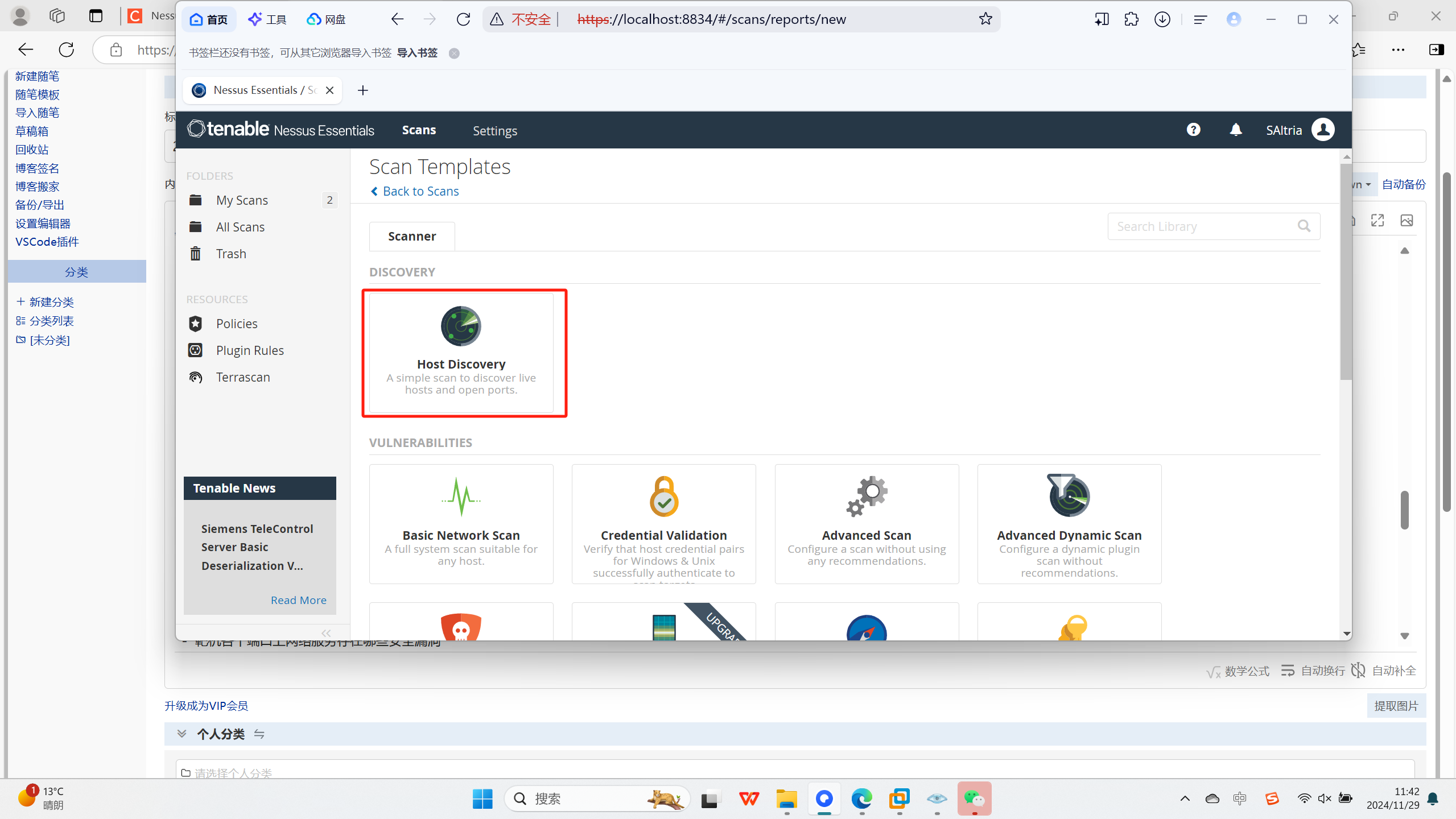

- (2)点击

Host Discovery

![]()

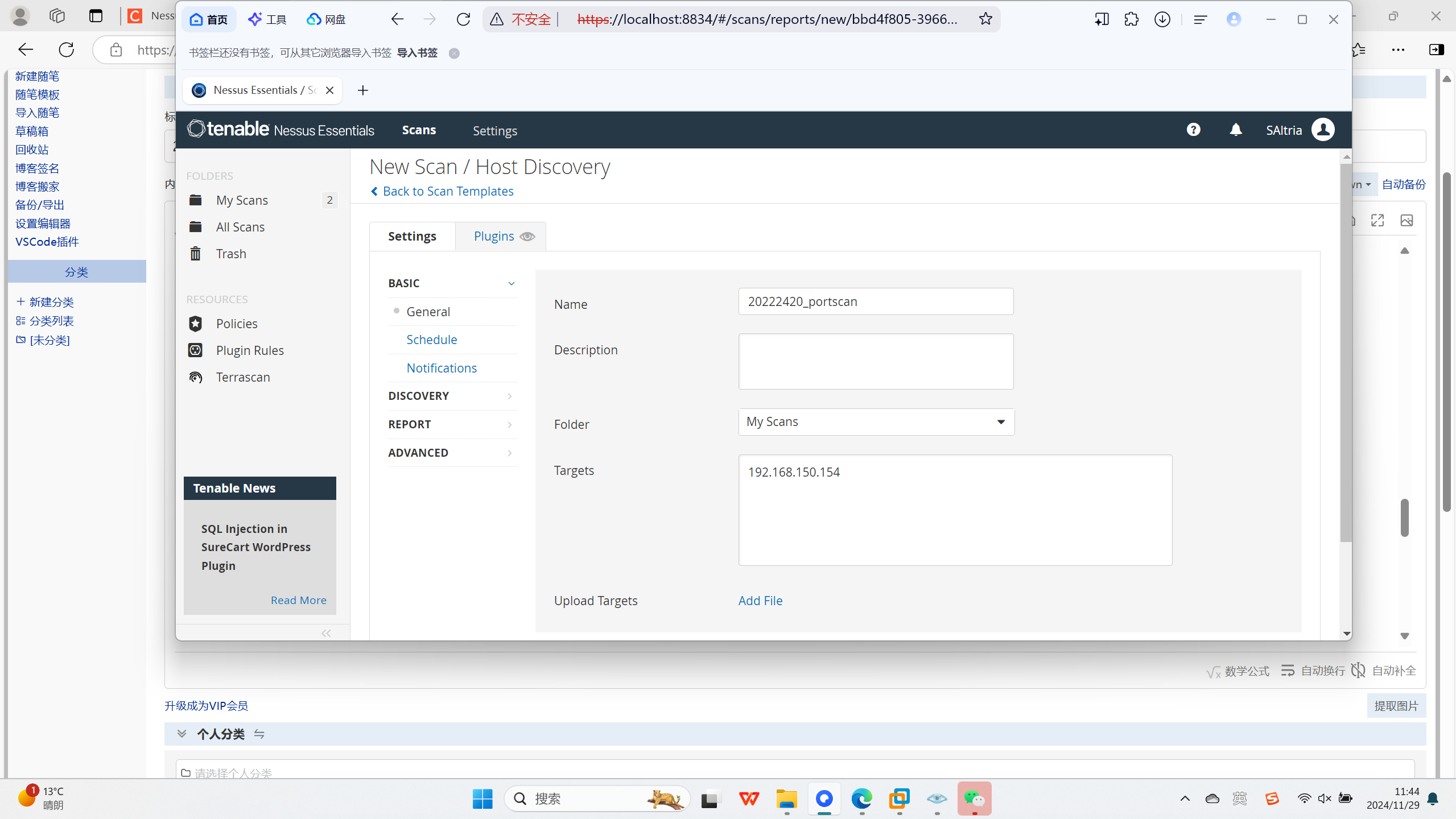

- (3)设置名称和目标主机

![]()

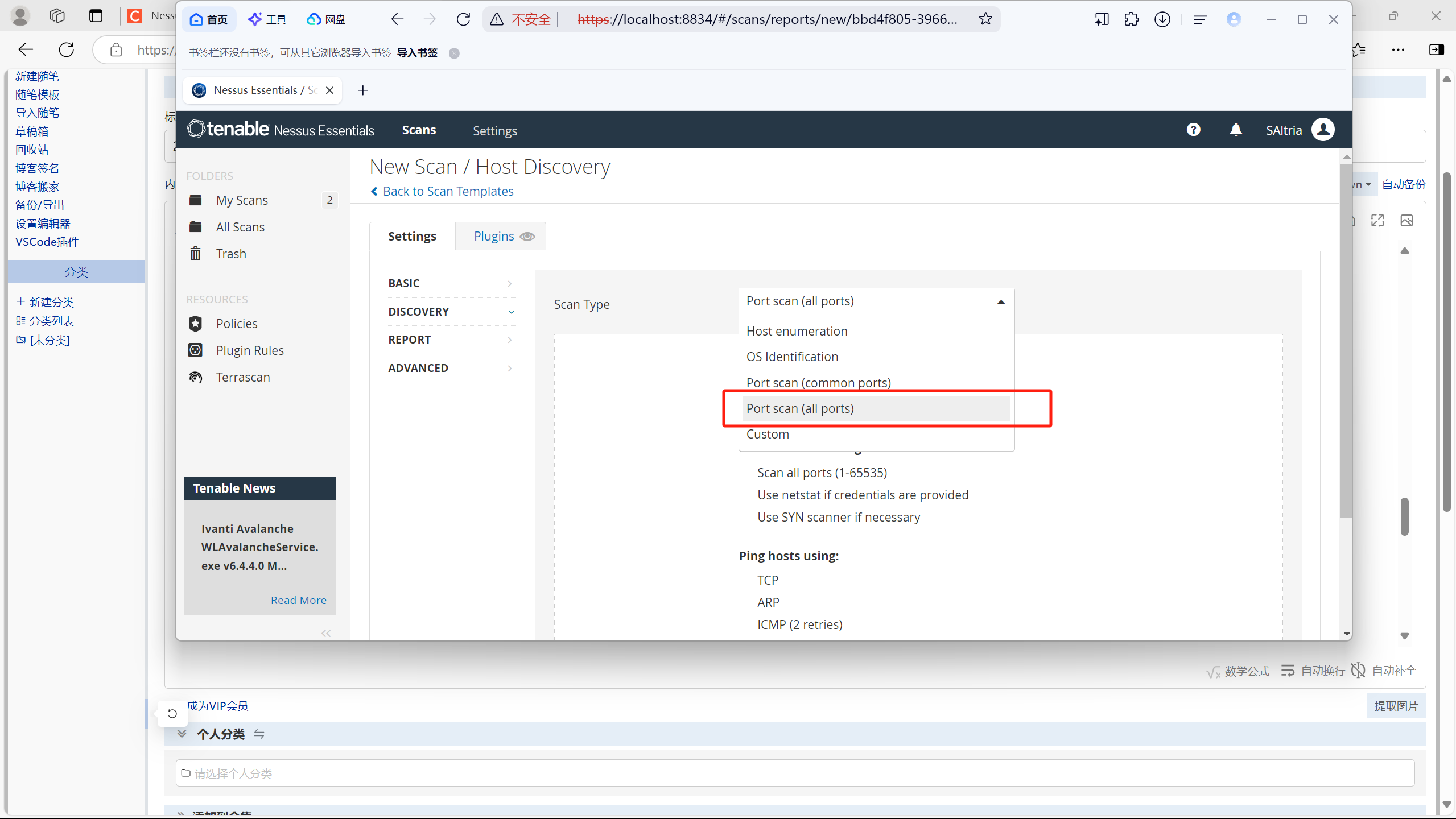

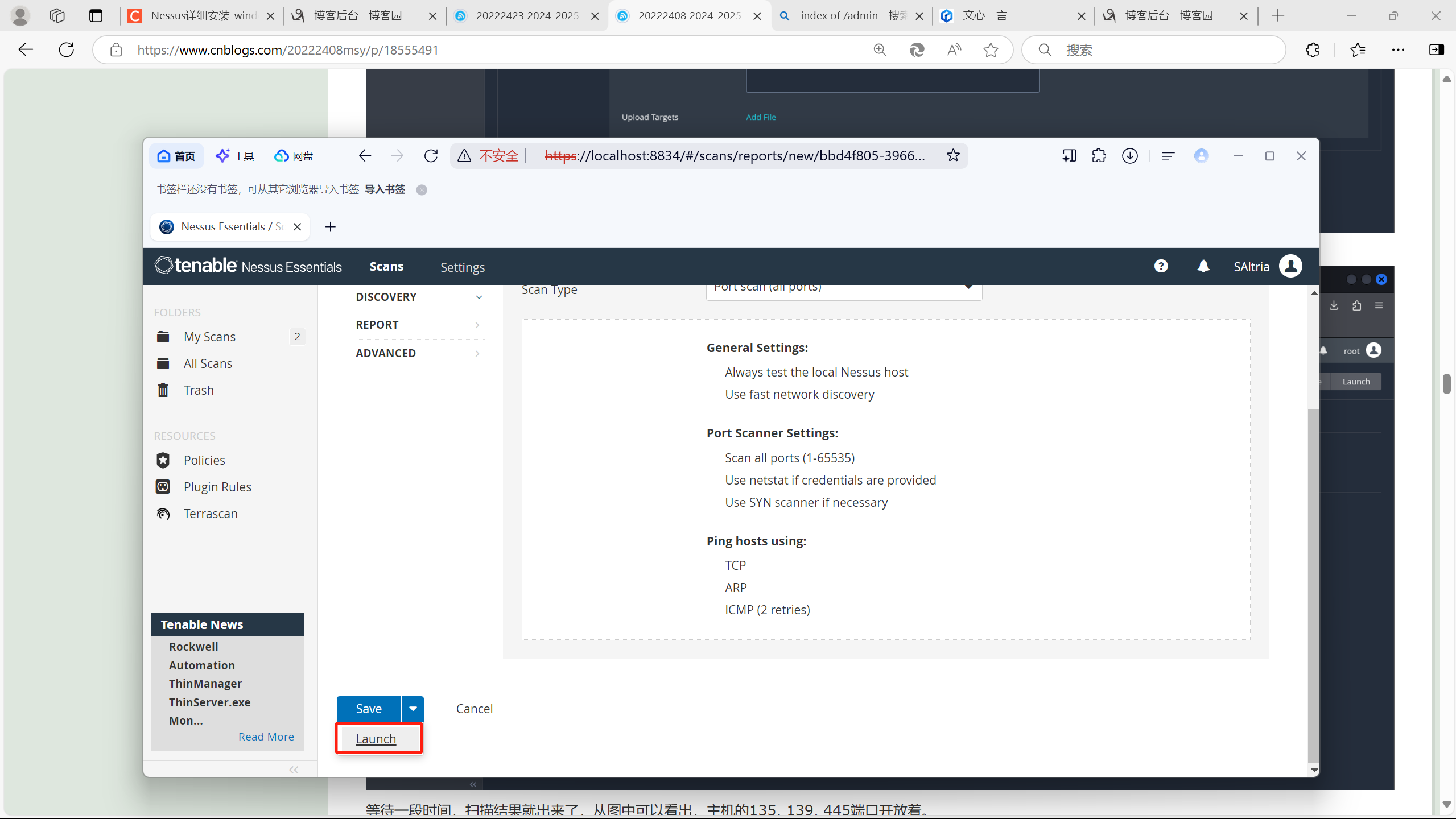

- (4)设置扫描类型

![]()

- (5)点击

Launch

![]()

- 查看扫描结果如下

可知开放了TCP的21,22,23,25,53,80,111,137,139,445,512,513,514,1099,1524,2049,2121,3306,3632,5432,5900,6000,6667,6697,8009,8180,8787,33180,36244,41818,43526,44473,48617,60949端口

![]()

- (1)点击Nessus主界面右上角的

-

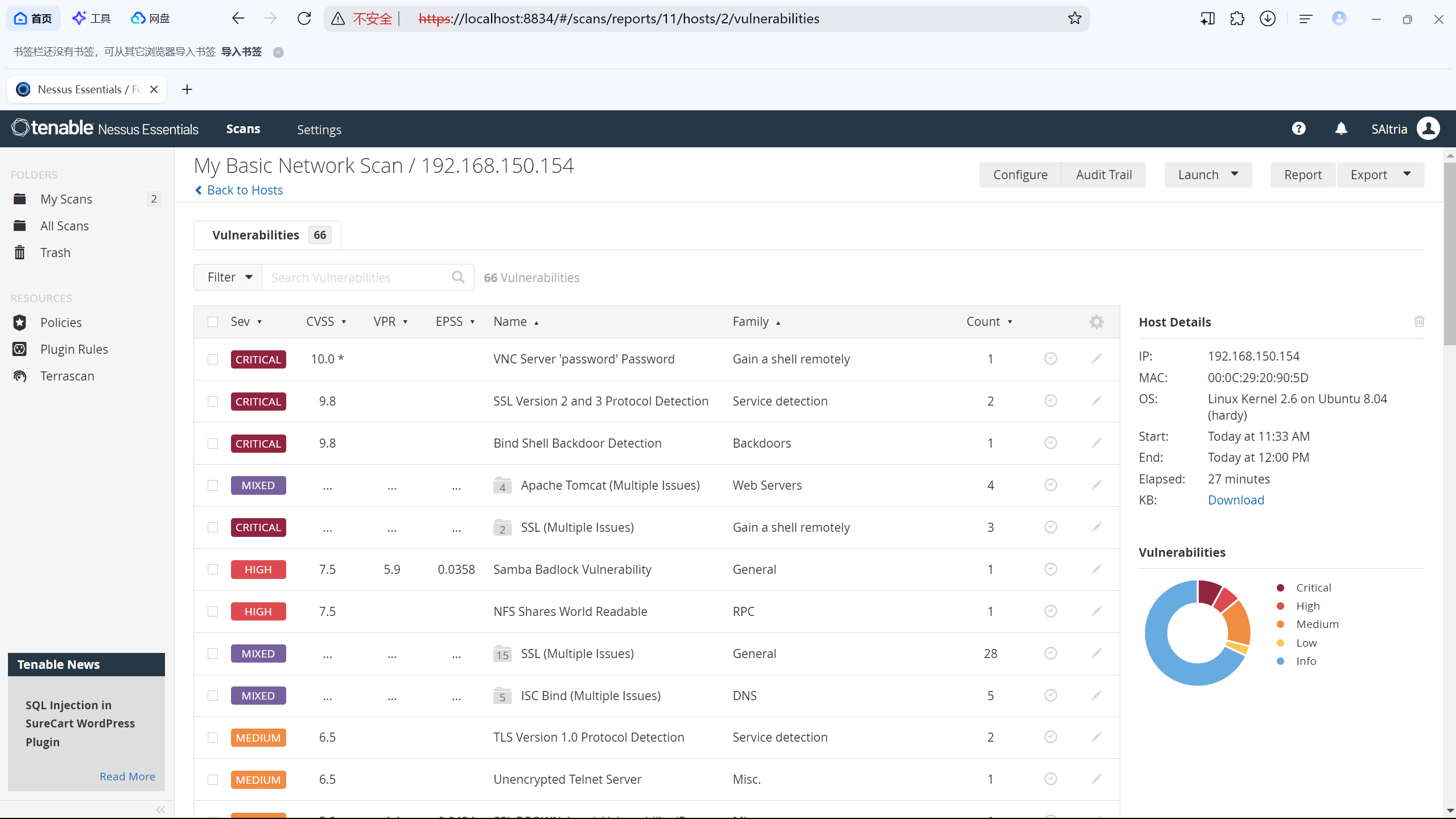

靶机各个端口上网络服务存在哪些安全漏洞

- 点击Nessus主界面右上角的

New Scan,然后选择VULNERABILITIES下的Basic Network scan,配置后进行扫描 - 查看扫描结果如下

![]()

- 详细查看后,将端口上安全漏洞总结如下

- 点击Nessus主界面右上角的

| 端口/协议/服务 | 漏洞描述 |

|---|---|

| 5900 / tcp / vnc | VNC Server 'password' Password |

| 25 / tcp / smtp&&5432 / tcp / postgresql | SSL Version 2 and 3 Protocol Detection |

| 1524 / tcp / wild_shell | Bind Shell Backdoor Detection |

| 8180 / tcp / www | Apache Tomcat SEoL (<= 5.5.x) |

| 8009 / tcp / ajp13 | Apache Tomcat AJP Connector Request Injection (Ghostcat) |

| 8180 / tcp / www | Apache Tomcat Default Files |

| 5432 / tcp / postgresql&&25 / tcp / smtp | Debian OpenSSH/OpenSSL Package Random Number Generator Weakness (SSL check) |

| 22 / tcp / ssh | Debian OpenSSH/OpenSSL Package Random Number Generator Weakness |

| 445 / tcp / cifs | Samba Badlock Vulnerability |

| 445 / tcp / cifs | Samba Badlock Vulnerability |

| 2049 / tcp / rpc-nfs | NFS Shares World Readable |

| 25 / tcp / smtp&&5432 / tcp / postgreaql | SSL Medium Strength Cipher Suites Supported (SWEET32) |

| 53 / udp / dns | ISC BIND Service Downgrade / Reflected DoS |

| 53 / udp / dns | ISC BIND 9.x < 9.11.22, 9.12.x < 9.16.6, 9.17.x < 9.17.4 DoS |

| 53 / udp / dns | ISC BIND Denial of Service |

| 5432 / tcp / postgresql&&25 / tcp / smtp | TLS Version 1.0 Protocol Detection |

| 23 / tcp / telnet | Unencrypted Telnet Server |

| 25 / tcp / smtp | SSL DROWN Attack Vulnerability (Decrypting RSA with Obsolete and Weakened eNcryption) |

| 25 / tcp / smtp | SSL Anonymous Cipher Suites Supported |

| 53 / udp / dns | Multiple Vendor DNS Query ID Field Prediction Cache Poisoning&&DNS Server Cache Snooping Remote Information Disclosure |

| 22 / tcp / ssh | SSH Weak Algorithms Supported&&SSH Server CBC Mode Ciphers Enabled&&SSH Weak Key Exchange Algorithms Enabled&&SSH Weak MAC Algorithms Enabled |

| 80 / tcp / www | HTTP TRACE / TRACK Methods Allowed |

| 445 / tcp / cifs | SMB Signing not required |

| 25 / tcp / smtp | SSL/TLS EXPORT_RSA <= 512-bit Cipher Suites Supported (FREAK) |

| 25 / tcp / smtp | SMTP Service STARTTLS Plaintext Command Injection |

| 6000 / tcp / x11 | X Server Detection |

| 0 / icmp | ICMP Timestamp Request Remote Date Disclosure |

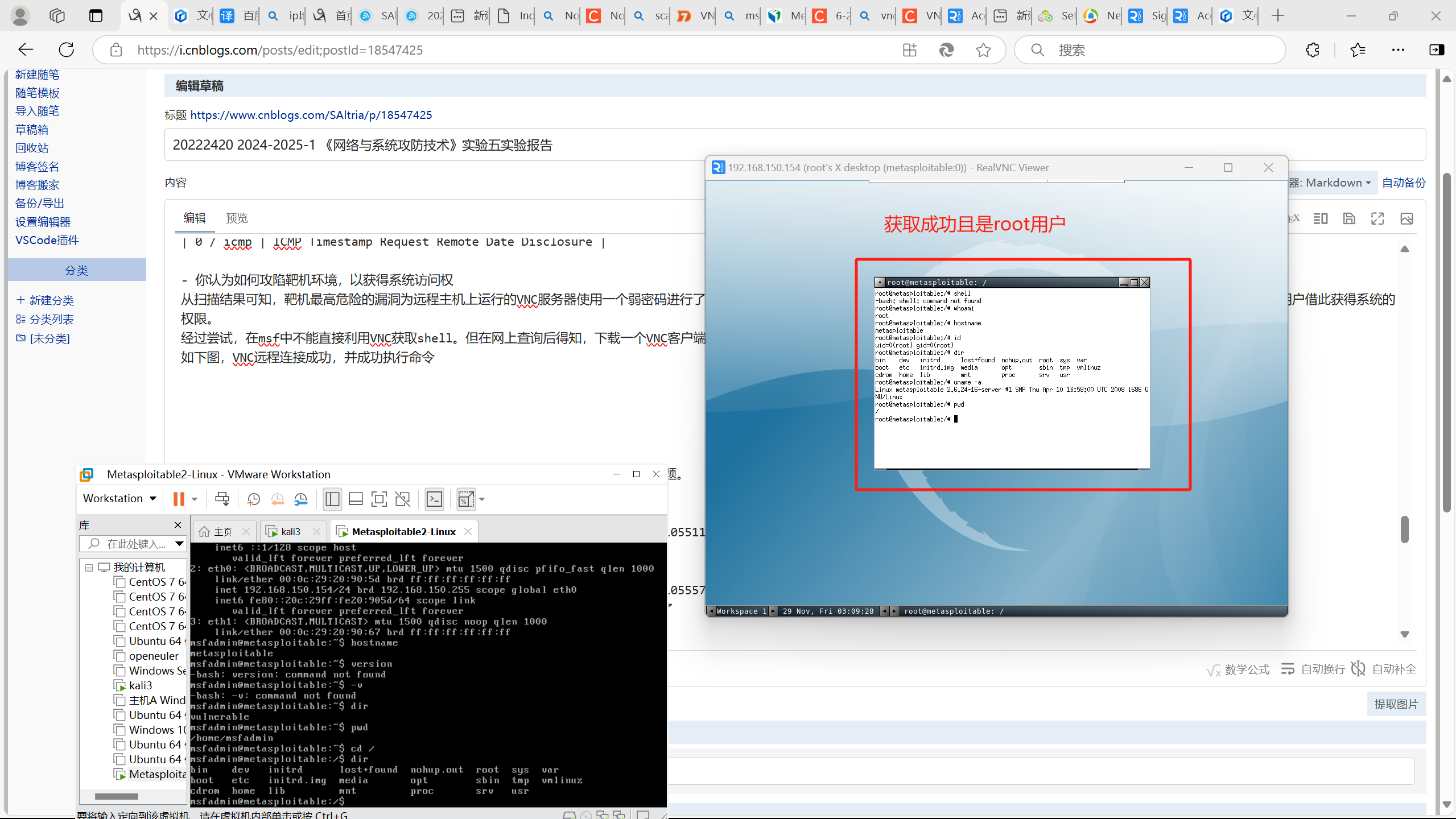

- 你认为如何攻陷靶机环境,以获得系统访问权(还实践进行了之前没有做过的VNC连接)

从扫描结果可知,靶机最高危险的漏洞为远程主机上运行的VNC服务器使用一个弱密码进行了安全保护。Nessus能够使用VNC认证和一个内容为“password”的密码成功登录。这可以使远程未授权用户借此获得系统的权限。

经过尝试,在msf中不能直接利用VNC获取shell。但在网上查询后得知,下载一个VNC客户端连接即可。

如下图,VNC远程连接成功,并成功执行命令

![]()

2.5①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

- 搜索名字

搜索不到

![]()

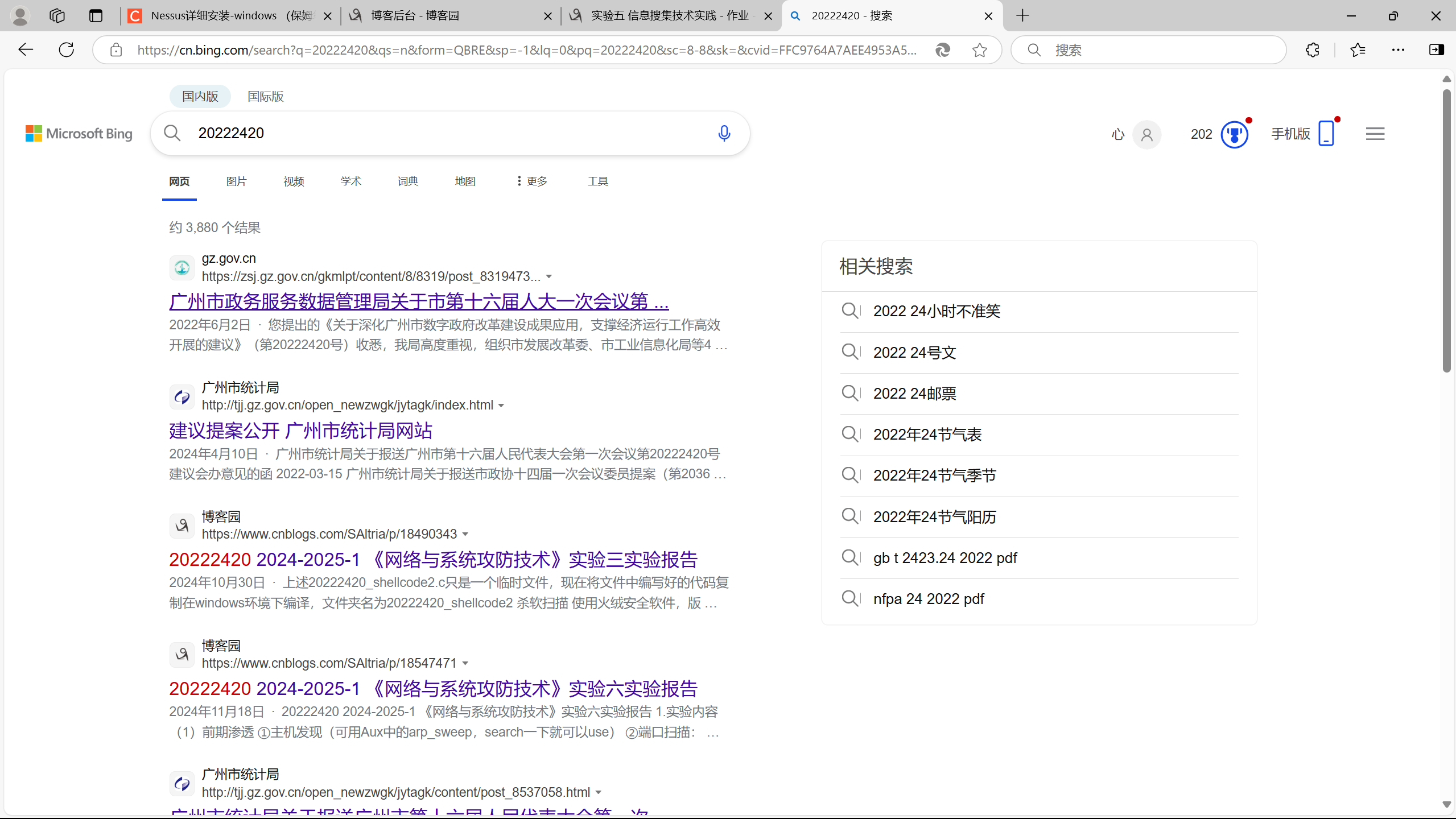

- 搜索学号

有我发布的博客

![]()

- 后续搜索电话号码、身份证号、网络昵称均没有有关搜索结果,这里就不展示隐私了

综上,不存在隐私和信息泄漏问题

②并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

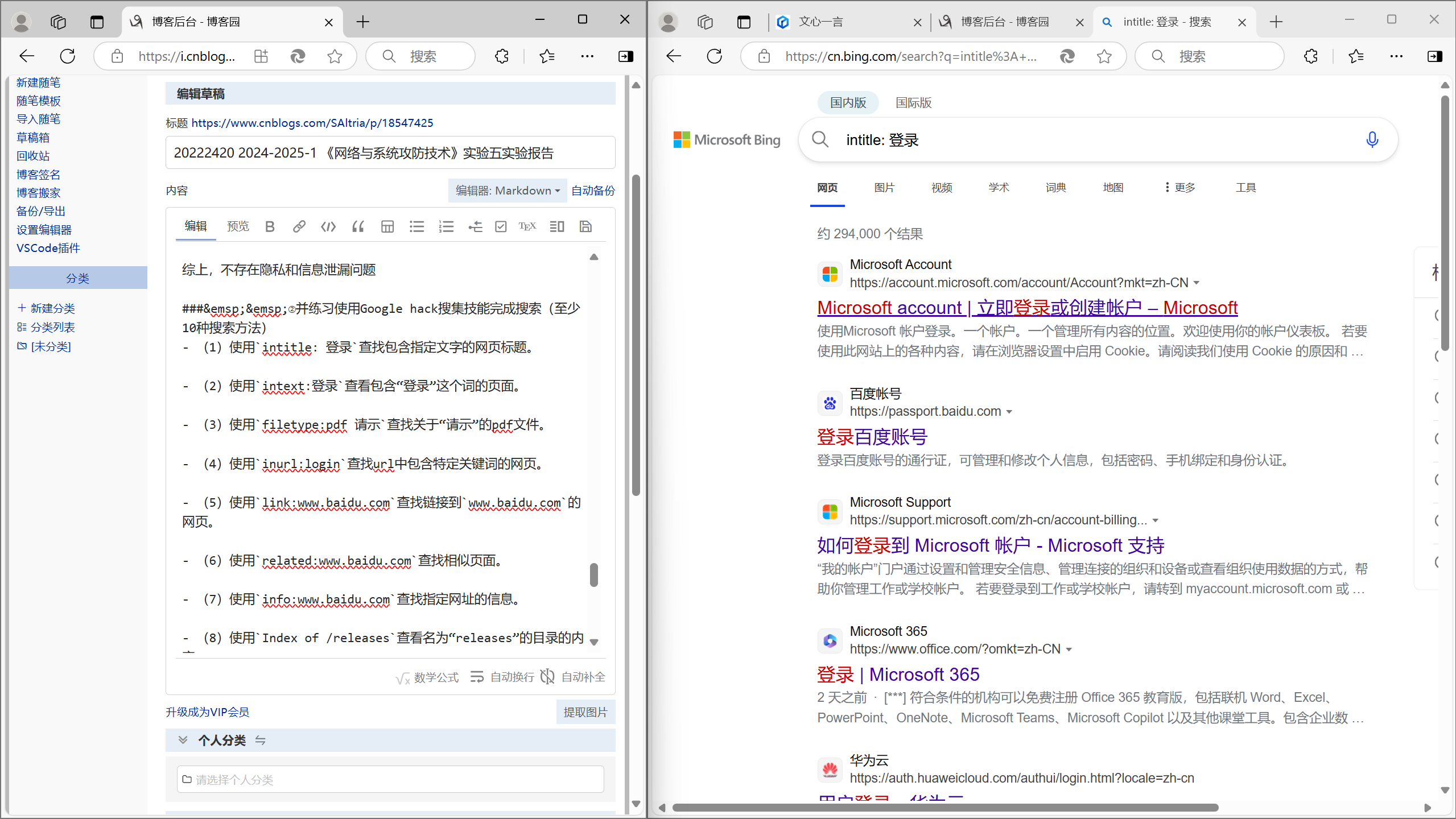

-

(1)使用

intitle: 登录查找网页标题中包含指定文字的页面。

![]()

-

(2)使用

intext:登录查看包含“登录”这个词的页面。

![]()

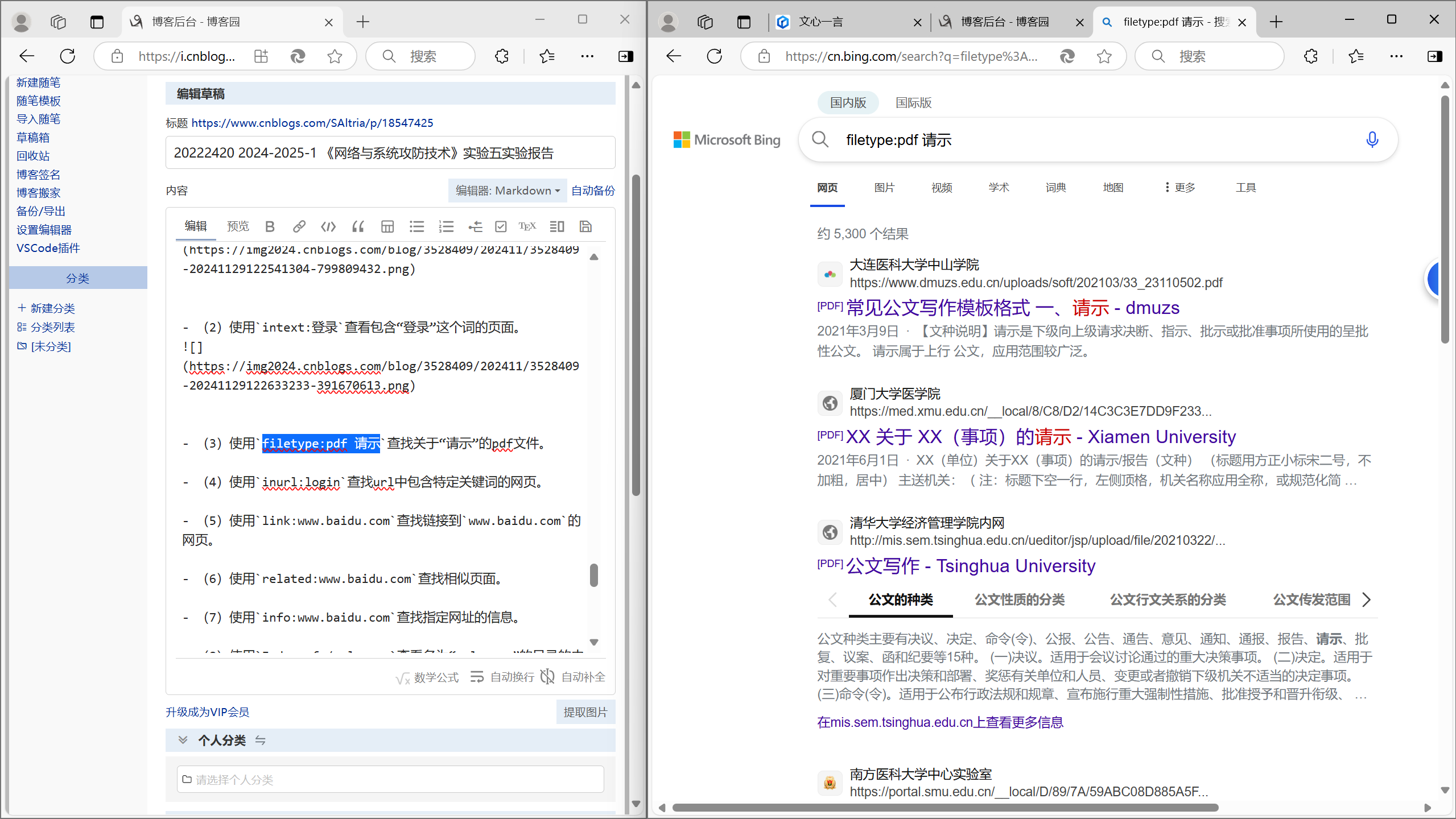

-

(3)使用

filetype:pdf 请示查找关于“请示”的pdf文件。

![]()

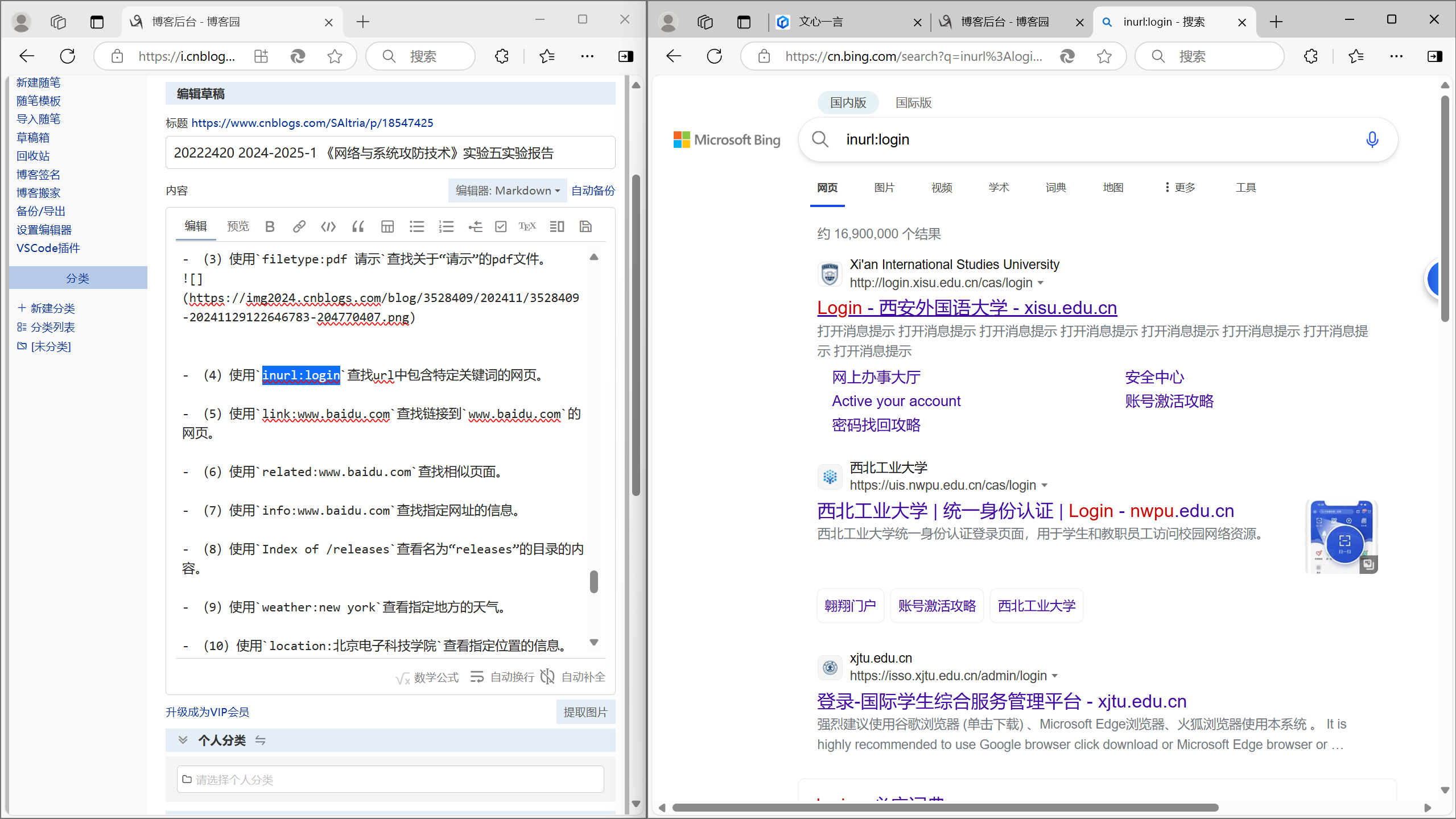

-

(4)使用

inurl:login查找url中包含特定关键词的网页。

![]()

-

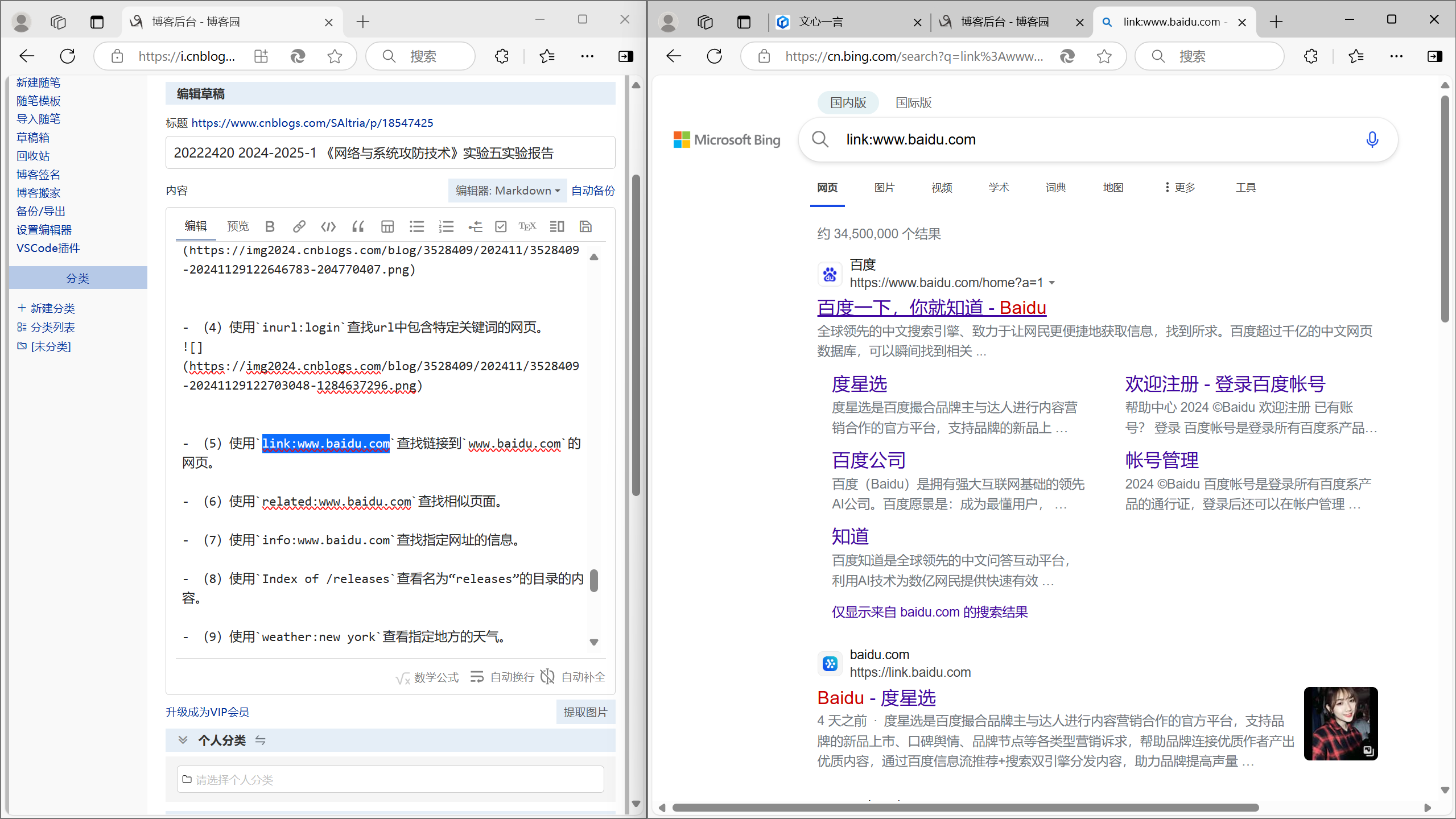

(5)使用

link:www.baidu.com查找链接到www.baidu.com的网页。

![]()

-

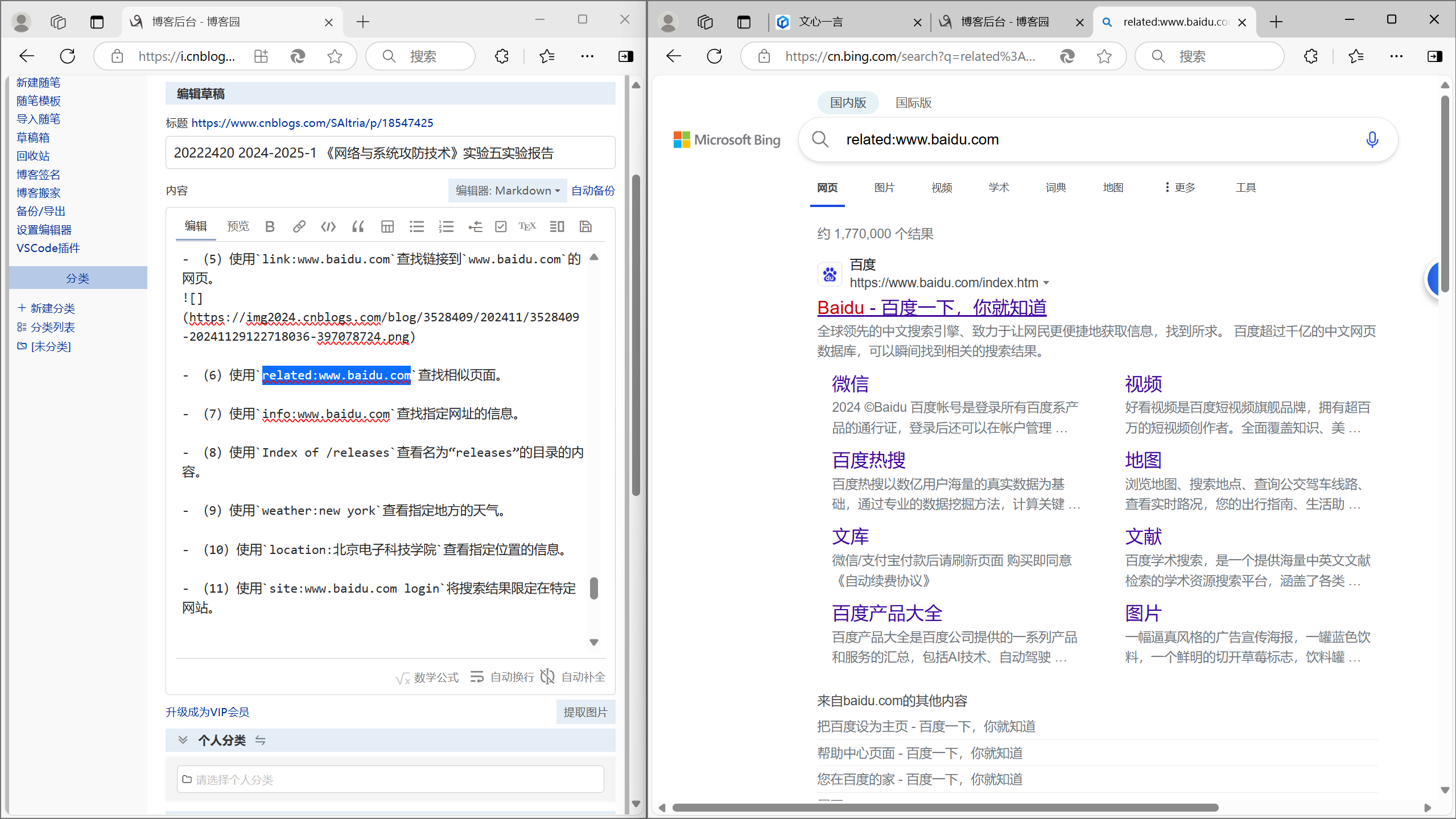

(6)使用

related:www.baidu.com查找相似页面。

![]()

-

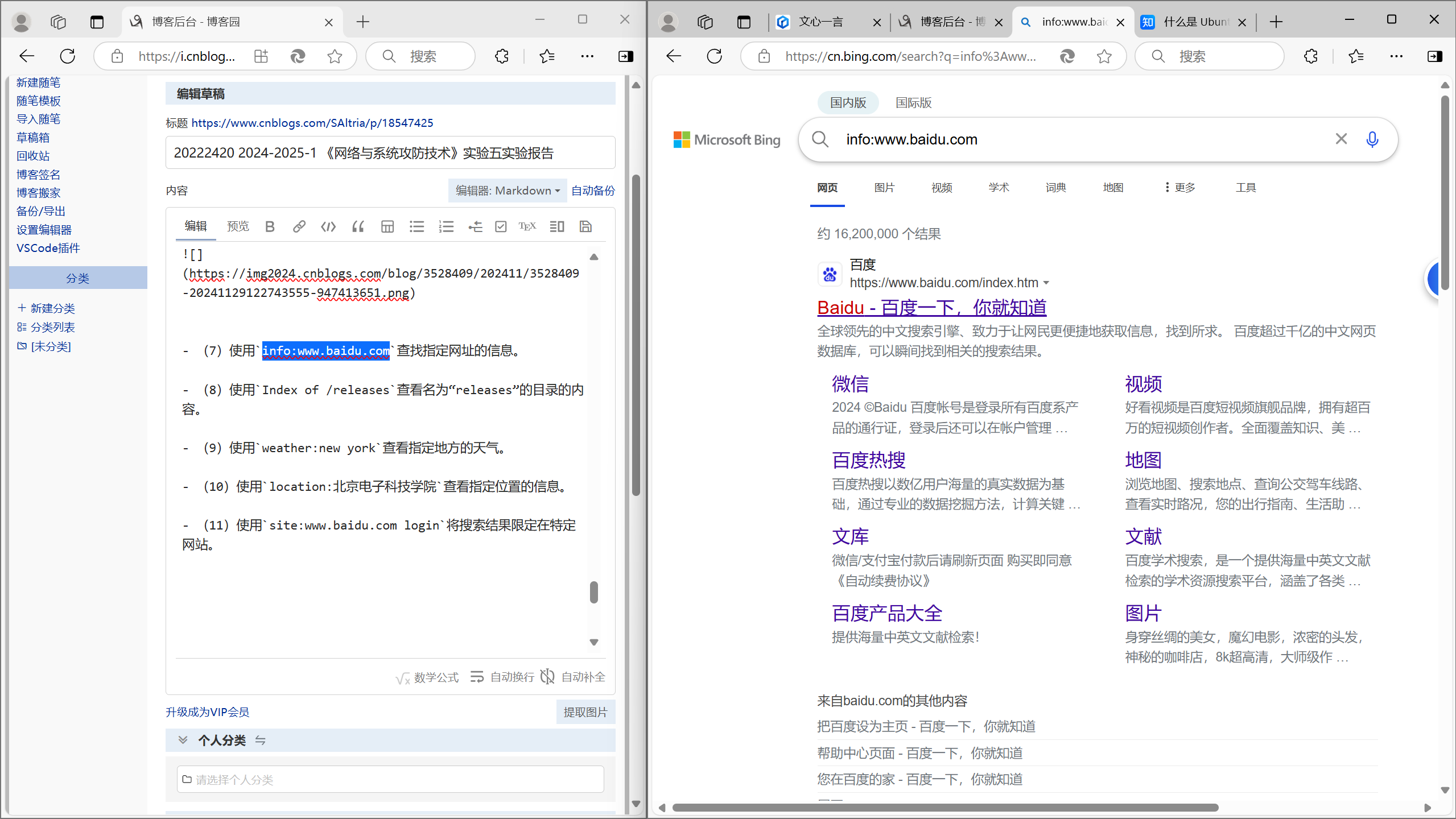

(7)使用

info:www.baidu.com查找指定网址的信息。

![]()

-

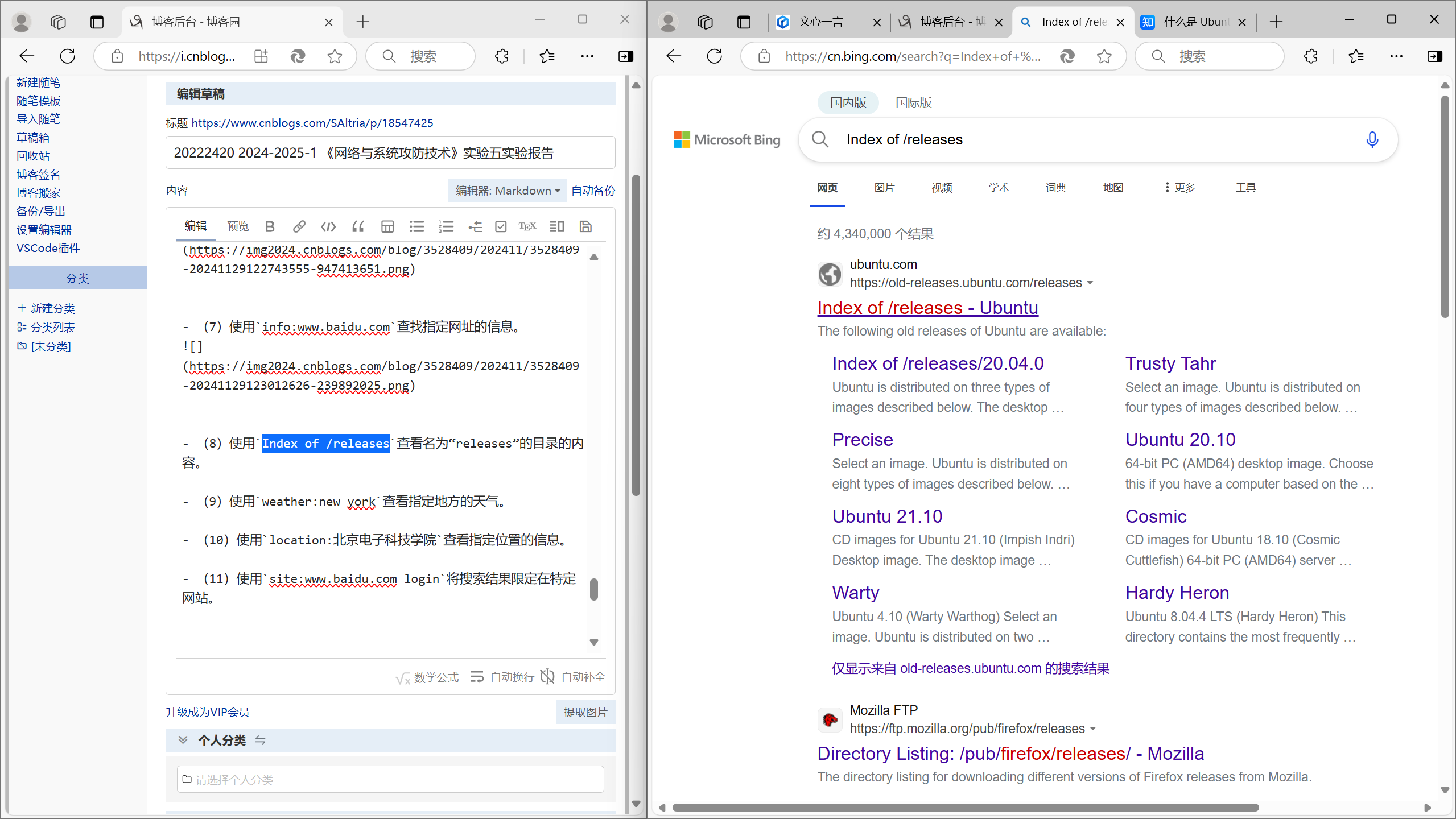

(8)使用

Index of /releases查看名为“releases”的目录的内容。

![]()

-

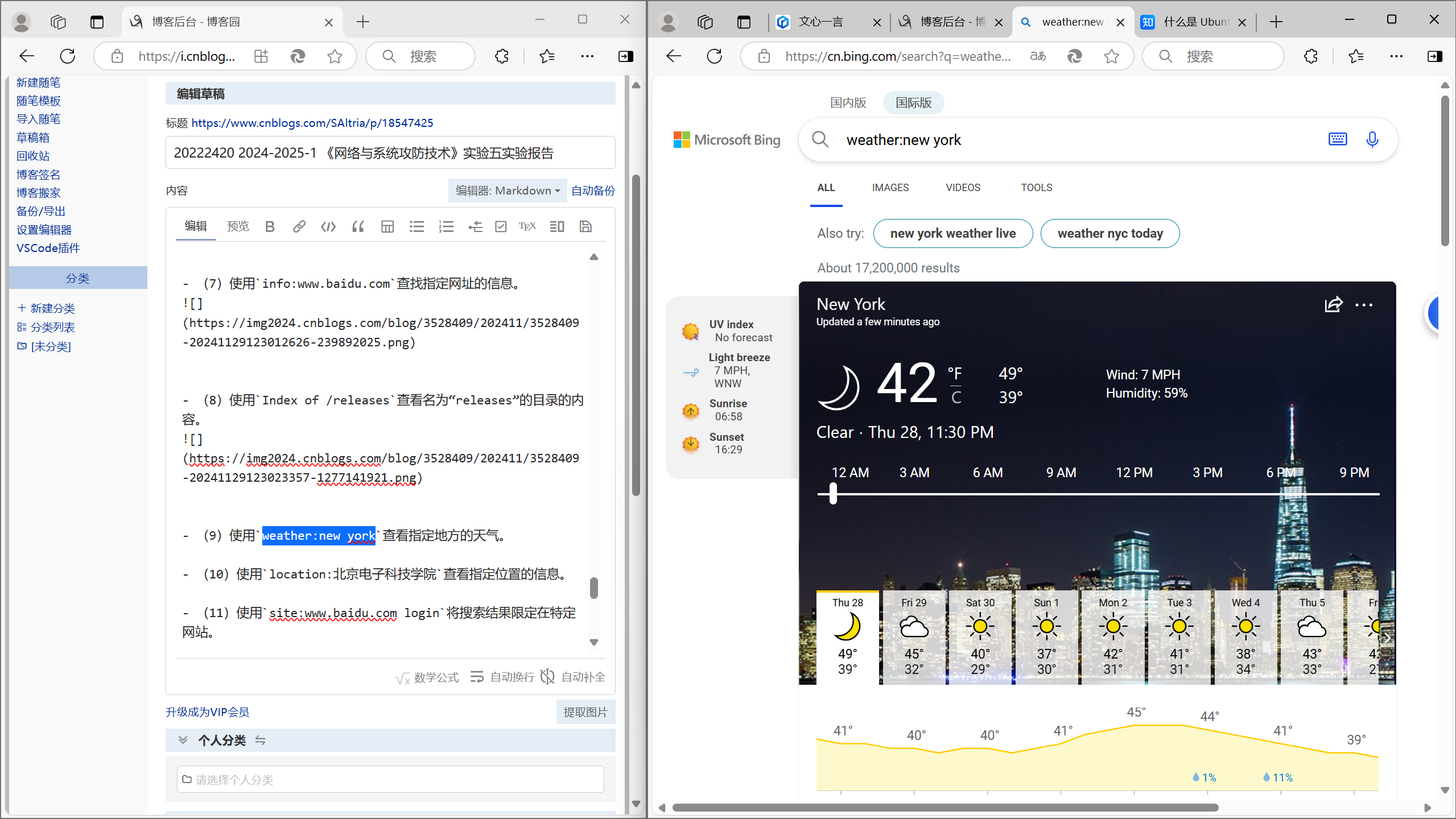

(9)使用

weather:new york查看指定地方的天气。

![]()

-

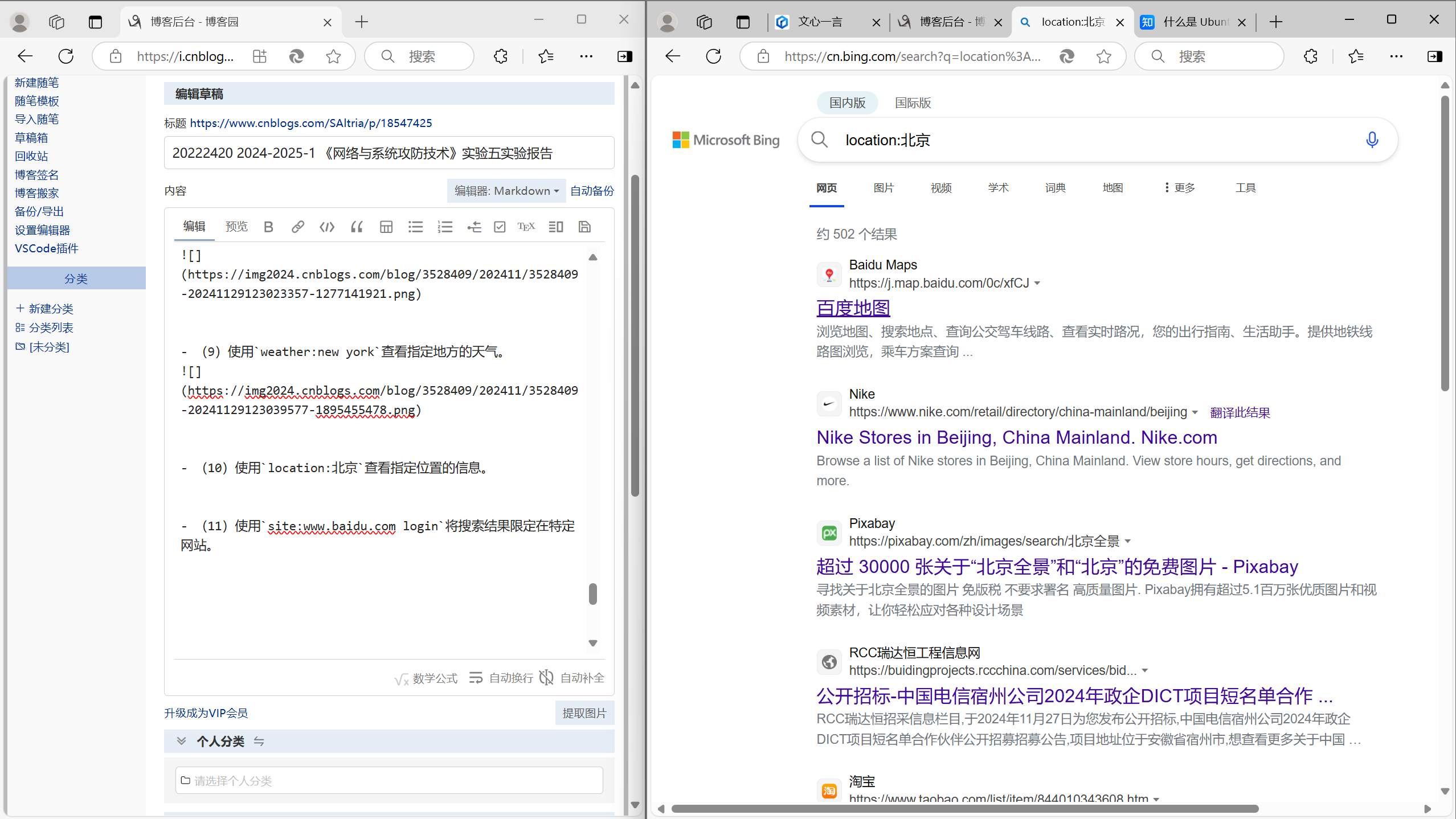

(10)使用

location:北京查看指定位置的信息。

![]()

-

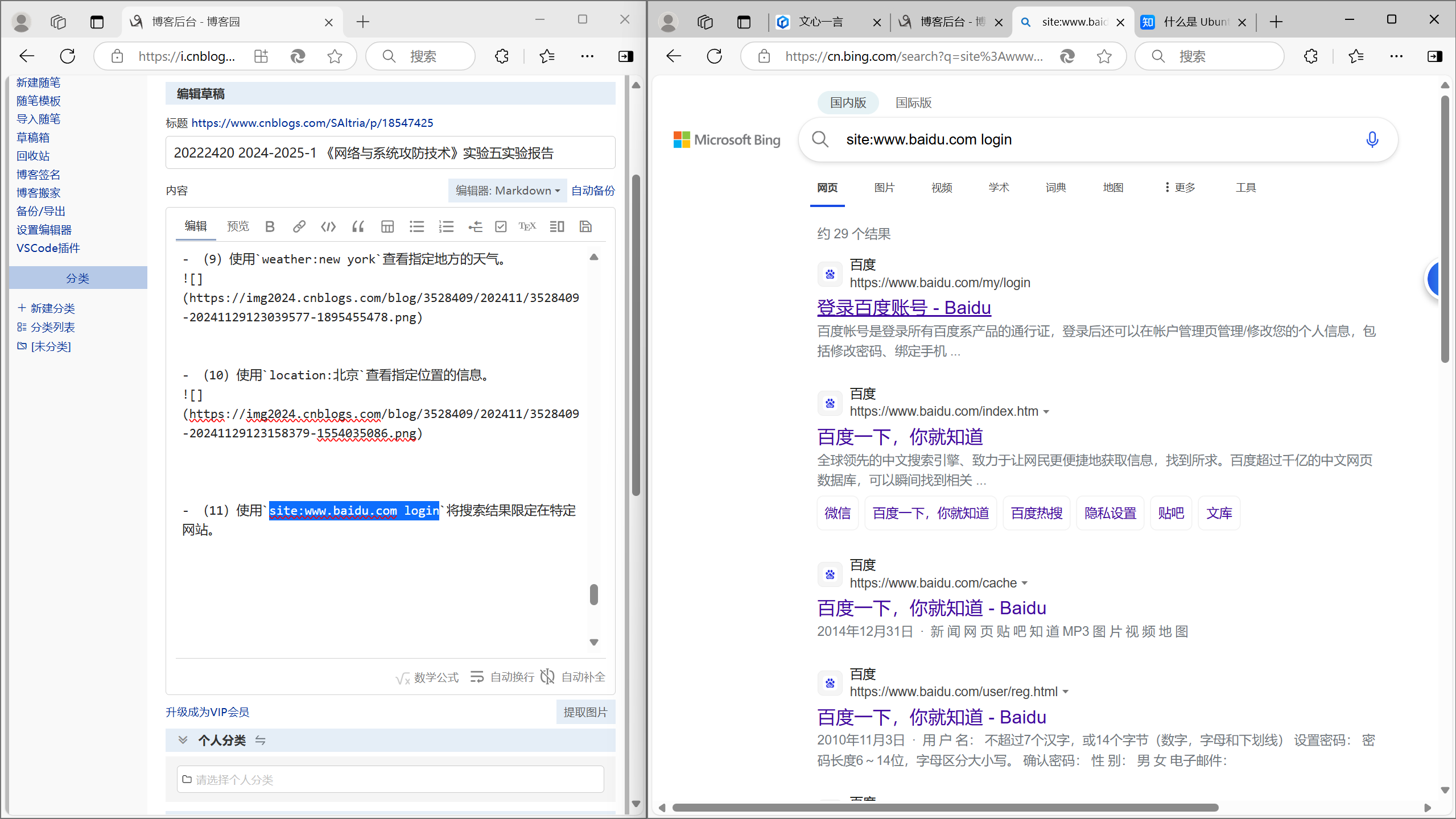

(11)使用

site:www.baidu.com login将搜索结果限定在特定网站。

![]()

3.问题及解决方案

- 问题1:获取sina.com.cn域名的DNS注册人时找不到人名。

- 问题1解决方案:registrant确实是注册人的意思,但后面跟的不是人名。经过上网查询,得知注册人可以是自然人,也可以是其他类型的法人实体。

- 问题2:安装配置Nessus开源软件时需要重启该软件,但关闭并重开网页不能实现,于是我关闭了相关进程,结果发现连网页也打不开了

- 问题2解决方案:重启系统。

4.学习感悟、思考等

经过本次实验,我明白了要时常警惕自身的隐私和信息泄漏问题,知道了如何利用相关命令和工具分析域名和ip地址,学习了如何使用nmap开源软件和Nessus开源软件对目标主机进行分析。我还知道了如何查找自己QQ、微信好友的实际位置,这十分有趣。我还学会了如何更高级地利用搜索引擎,这不仅提高了我的工作效率,也让我在研究和探索未知领域时更加得心应手。

本次实验不仅增强了我的网络安全意识,还为我未来在信息安全领域的学习和实践奠定了坚实的基础。

浙公网安备 33010602011771号

浙公网安备 33010602011771号