AWVS

AWVS简介

acune tix Web Vulnerability Scanner(AWVS)可以扫描通过Web浏览器访问并遵循HTTP/HTTPS规则的任何网站。它适用于任何中小型企业的内部网和外部网,以及客户、员工、制造商和其他人的网站。

AWVS可以通过检查SQL注入攻击漏洞、XSS跨站脚本攻击漏洞等漏洞来审计Web应用的安全性。

AWVS功能和特点

自动客户端脚本分析器,允许对Ajax和Web2.0应用程序进行安全测试。

业界更先进、最深入的SQL注入和跨站点脚本测试

先进的渗透测试工具,如HTPP编辑器和HTTP Fuzzer

Visual recorder帮助您轻松测试web窗体和Youyou.com的密码保护区域。

支持带有CAPTHCA、单启动指令和双因素验证机制的页面。

丰富的报告功能,包括VISA PCI合规报告

高速多线程扫描仪可以轻松检索数千页。

智能爬虫检测web服务器类型和应用程序语言。

Acunetix搜索和分析网站,包括flash内容、SOAP和AJAX。

扫描端口web服务器,并对服务器上运行的 *** 服务执行安全检查。

易受攻击的文件随处可见。

AWVS的工作原理

通过跟踪站点和robots.txt上的所有链接来扫描整个 *** ,扫描后,AWVS会绘制出站点的结构,并显示每个文件的详细信息。

经过上述发现阶段或扫描过程后,AWVS会对发现的每个页面自动发起一系列漏洞攻击,本质上是模拟黑客的攻击过程(使用自定义脚本检测是否存在漏洞)。VS分析每页需要输入数据的位置,然后尝试3所有输入组合。这是一个自动扫描阶段。

在发现漏洞后,AWVS将在“警报节点”中报告这些漏洞,每个警报都包含漏洞信息和如何修复漏洞的建议。

扫描完成后,它会将结果保存为文件,供以后分析和与以前的扫描进行比较。使用报告工具,您可以创建一个专业报告来总结这次扫描。

AWVS安装

(1)在官网下载awvs安装包。该软件的试用期为14天,为付费软件。该版本已迭代至Acunetix WVS13。

(2)点击安装包执行安装,检查使用协议,执行下一步。

(3)填写邮箱和密码,执行下一步。此处的邮箱和密码将在以后使用软件时用于登录验证。

(4)本步骤填写端口号,默认为3443,可根据自己的需要修改;询问您是否要在桌面上添加快捷方式。一般选择是,然后进行下一步。

(5)选中创建桌面快捷方式并执行下一步以完成安装。

AWVS页面介绍

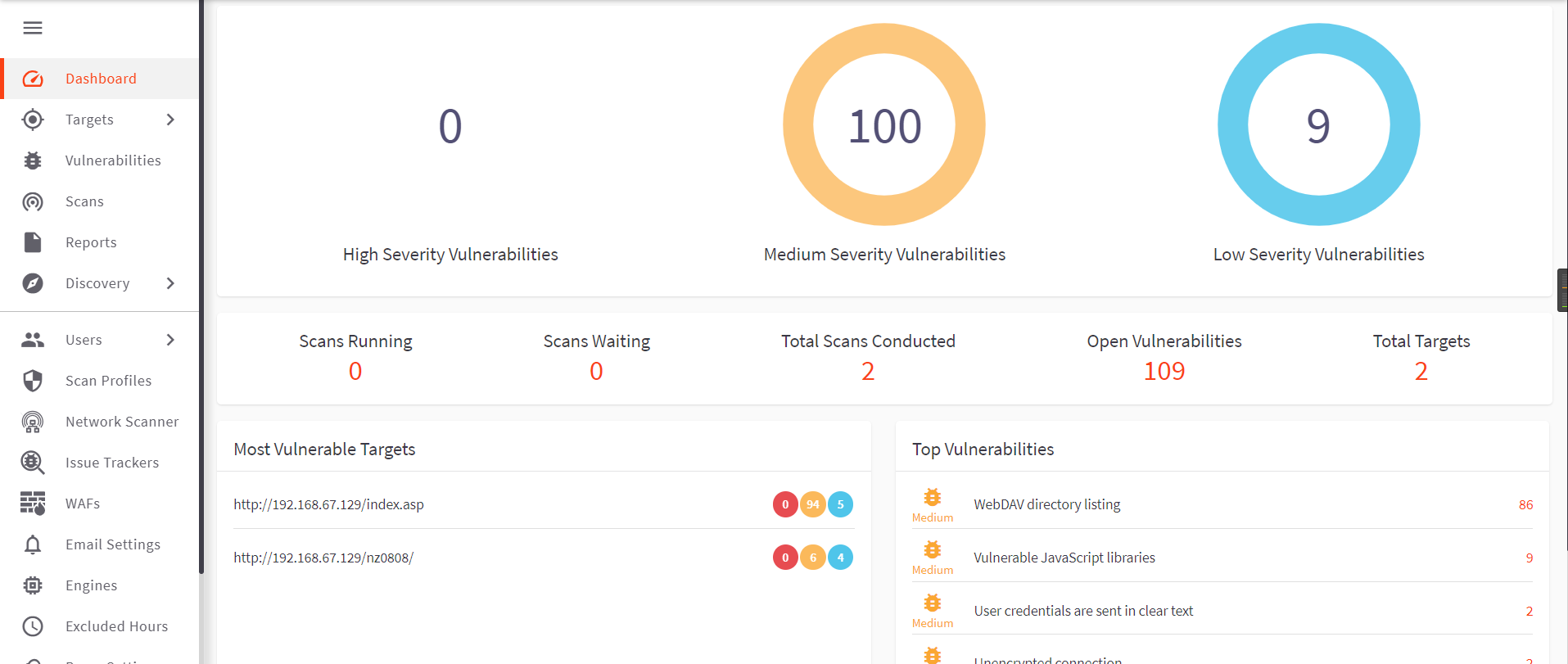

Dashboard功能:

翻译意思仪表盘(监视器),可以对扫描对扫描完成目标进行排列,可以单独点击进去查看详细的扫描信息;显示已扫描网站的漏洞信息。

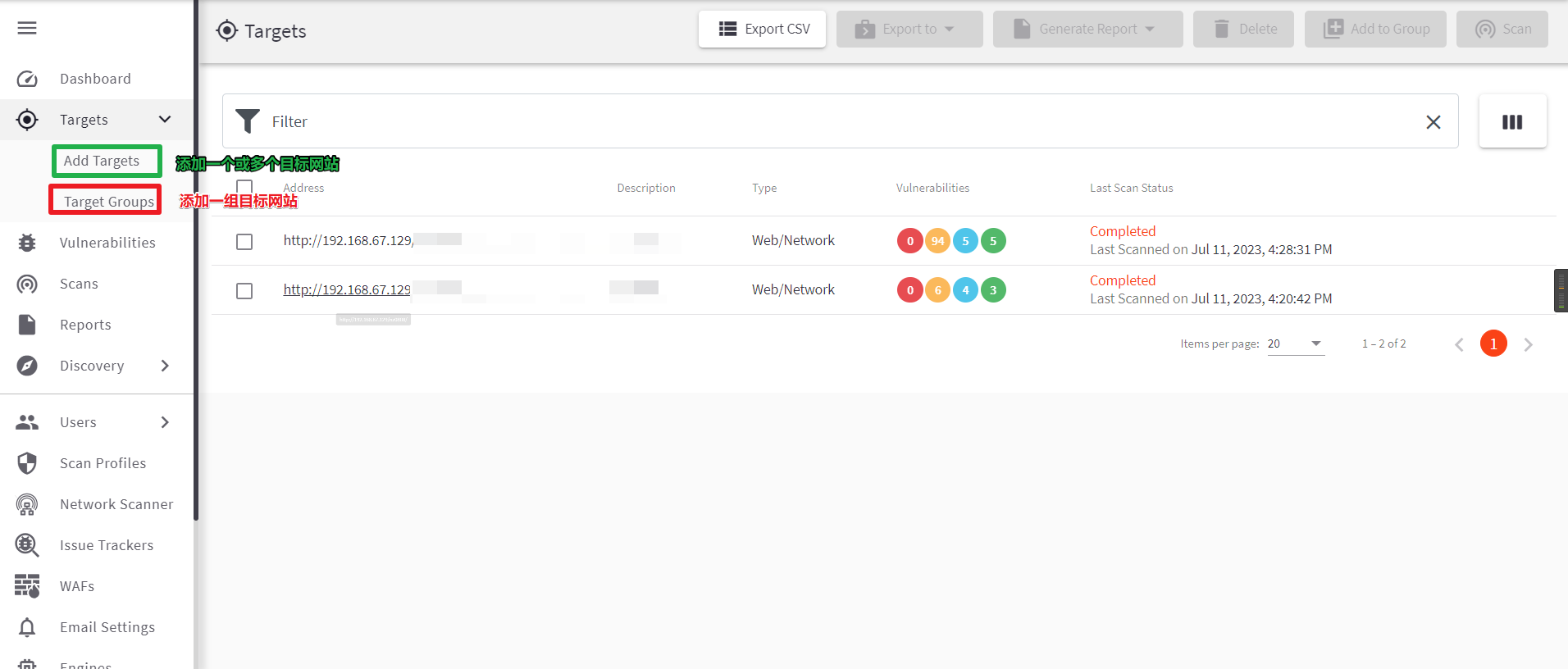

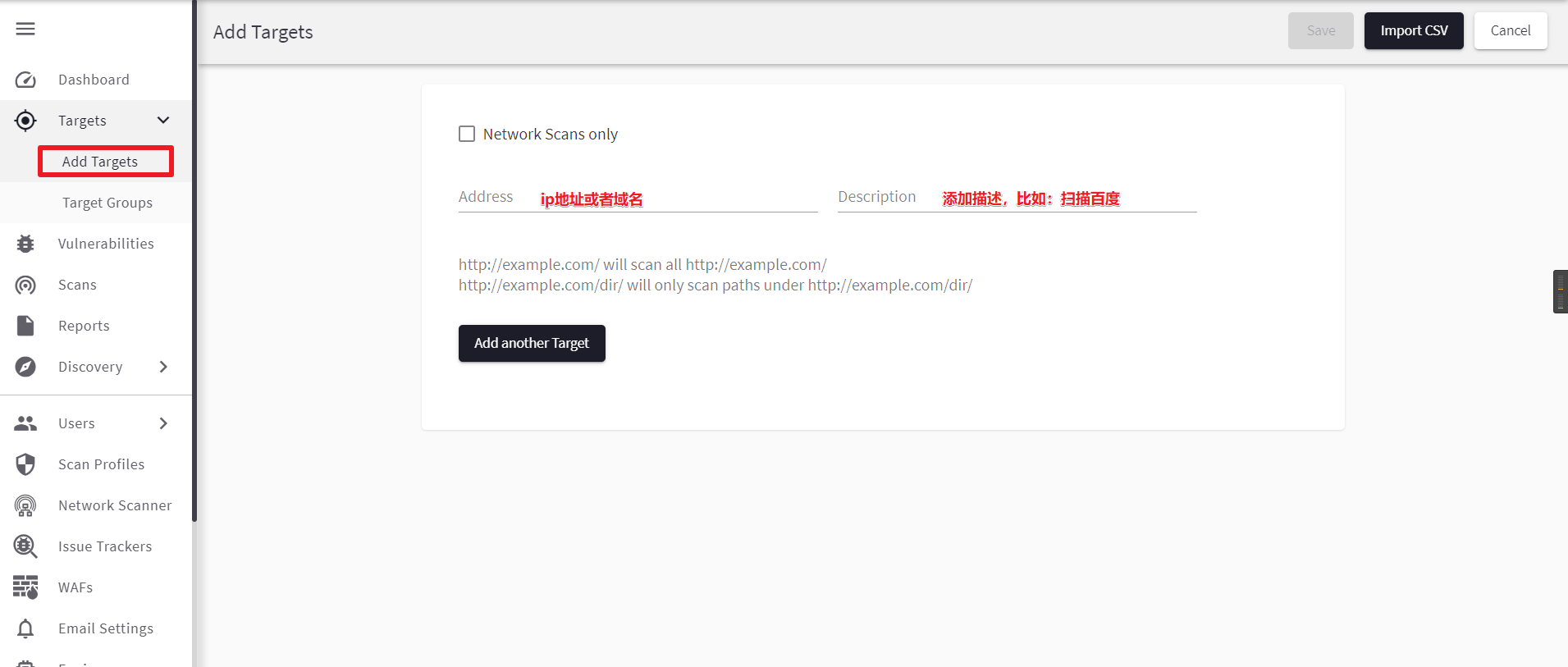

Targets功能:

目标,需要扫描的目标网站。可以对扫描的目标进行添加,可以单个添加,可以多个添加或者按组添加;

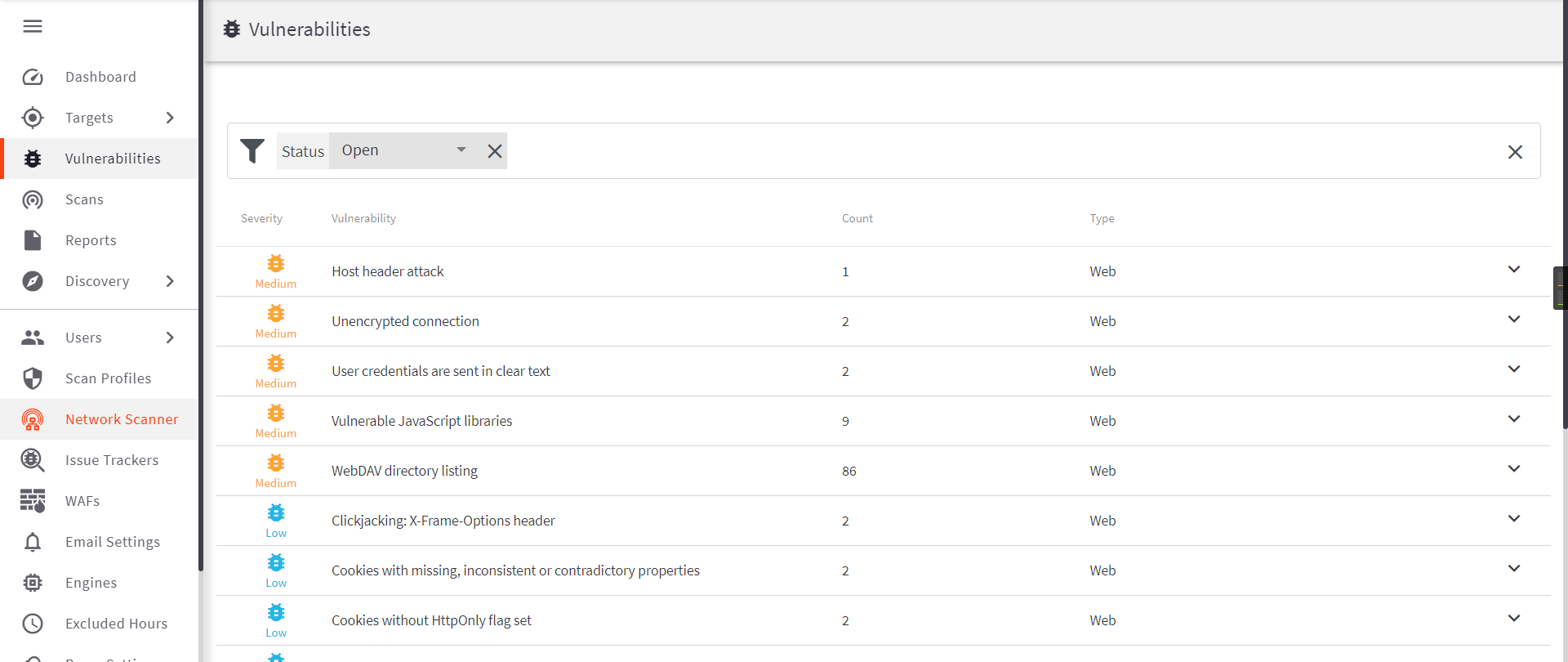

Vulnerabilities功能:

漏洞,显示所有扫描的网站漏洞。对扫描出来的漏洞从高危到低位降序排列;

Scans功能:

扫描,扫描目标站点,从扫描目标中选择目标站点。

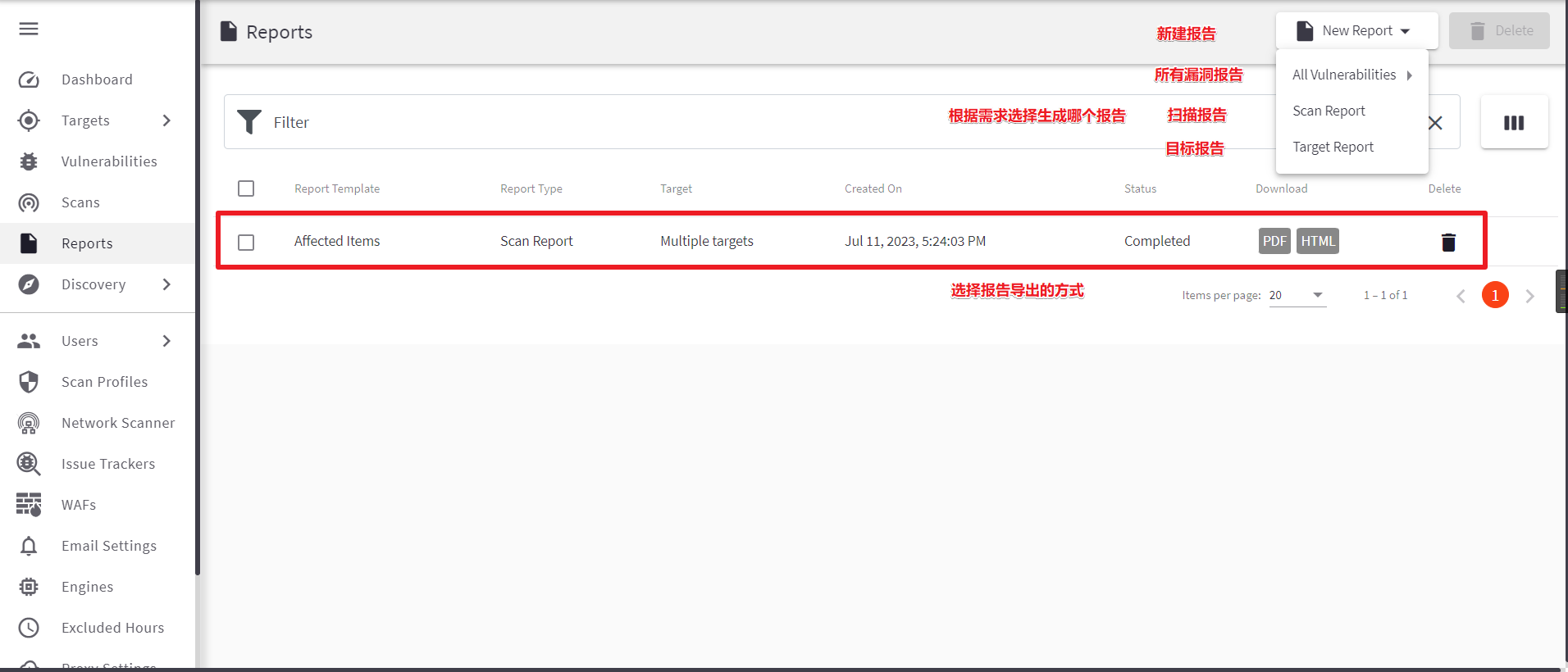

Reports功能:

报告,漏洞扫描完成后生成的报告。可以将扫描报告导出

Discovery功能:

字面意思是发现,可以进行设置,有包含一些地址和组织的功能需要自己手动添加,也有排除一些地址和组织的功能,需要自己手动添加;

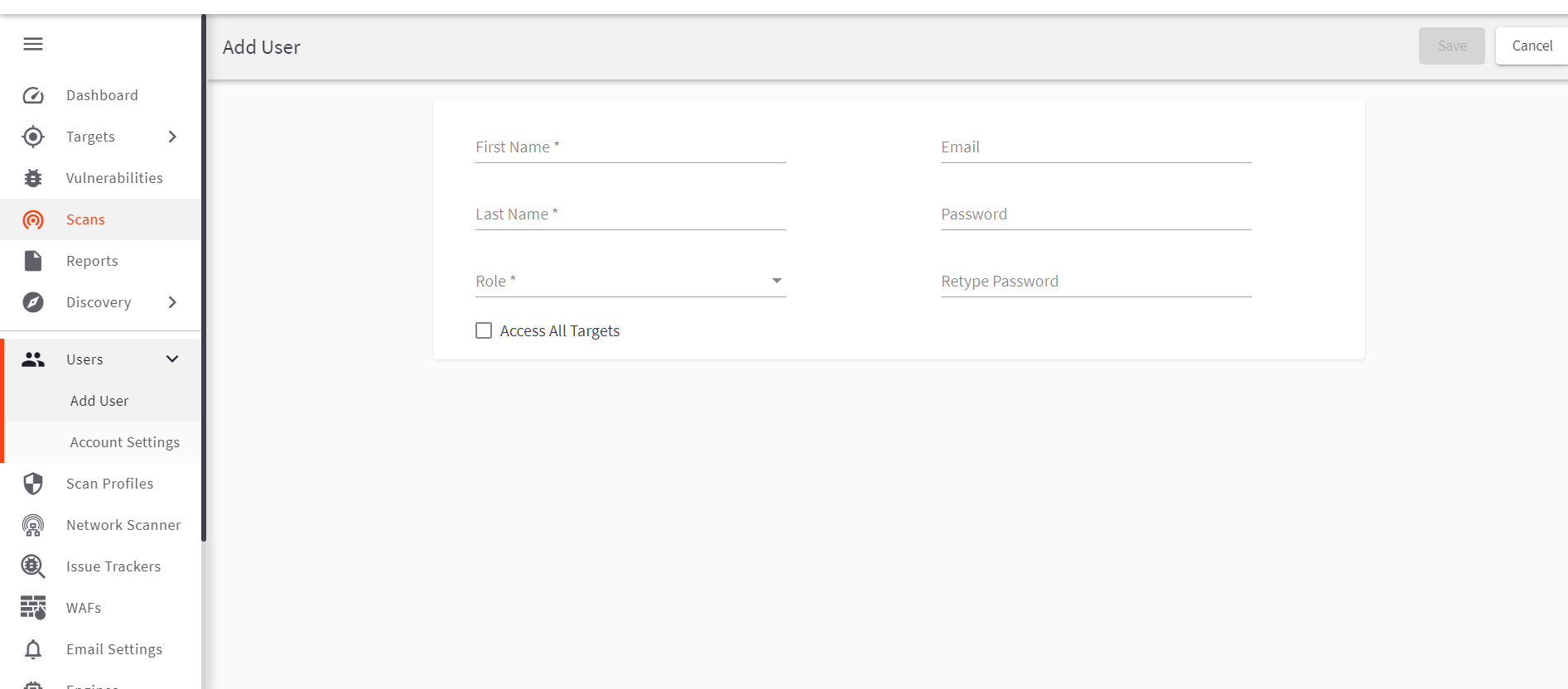

Users:

用户,添加网站用户,添加用户认证,用户登录会话和锁定设置。

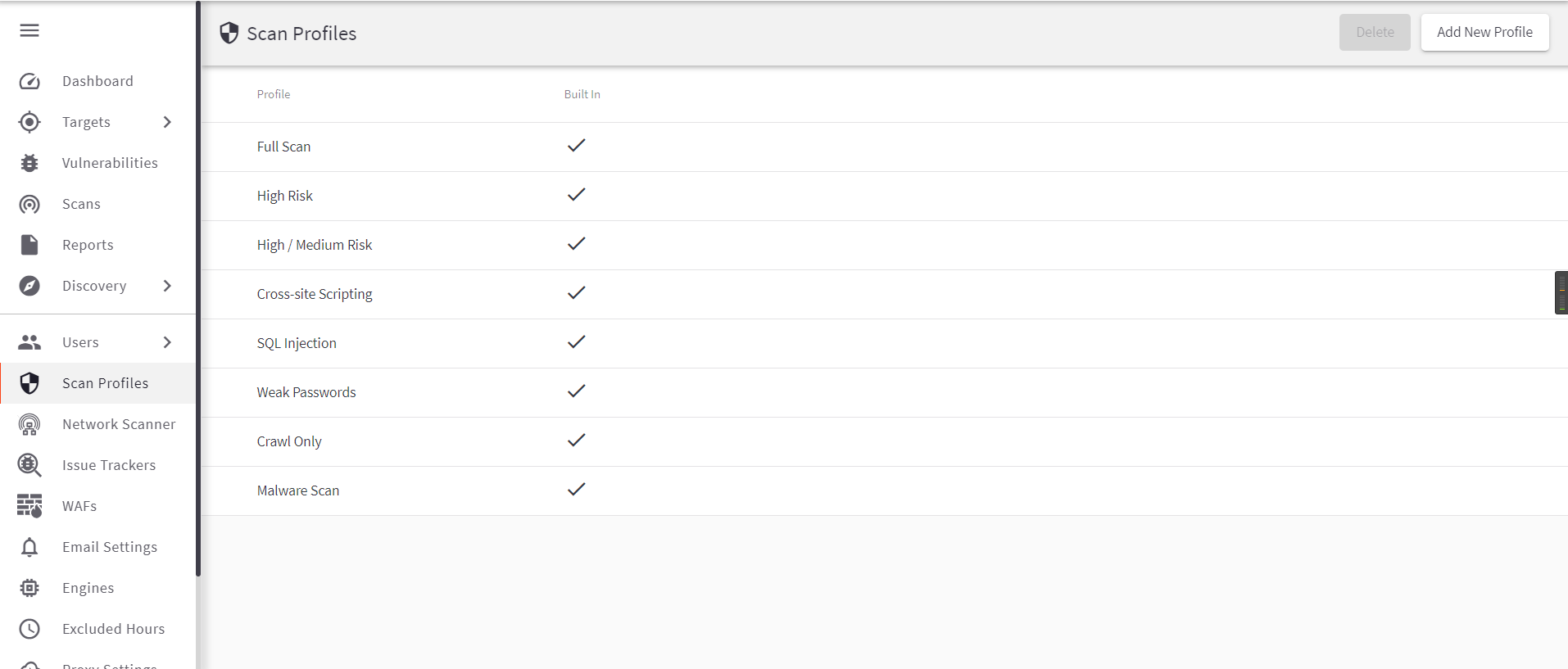

Scan Profiles功能:

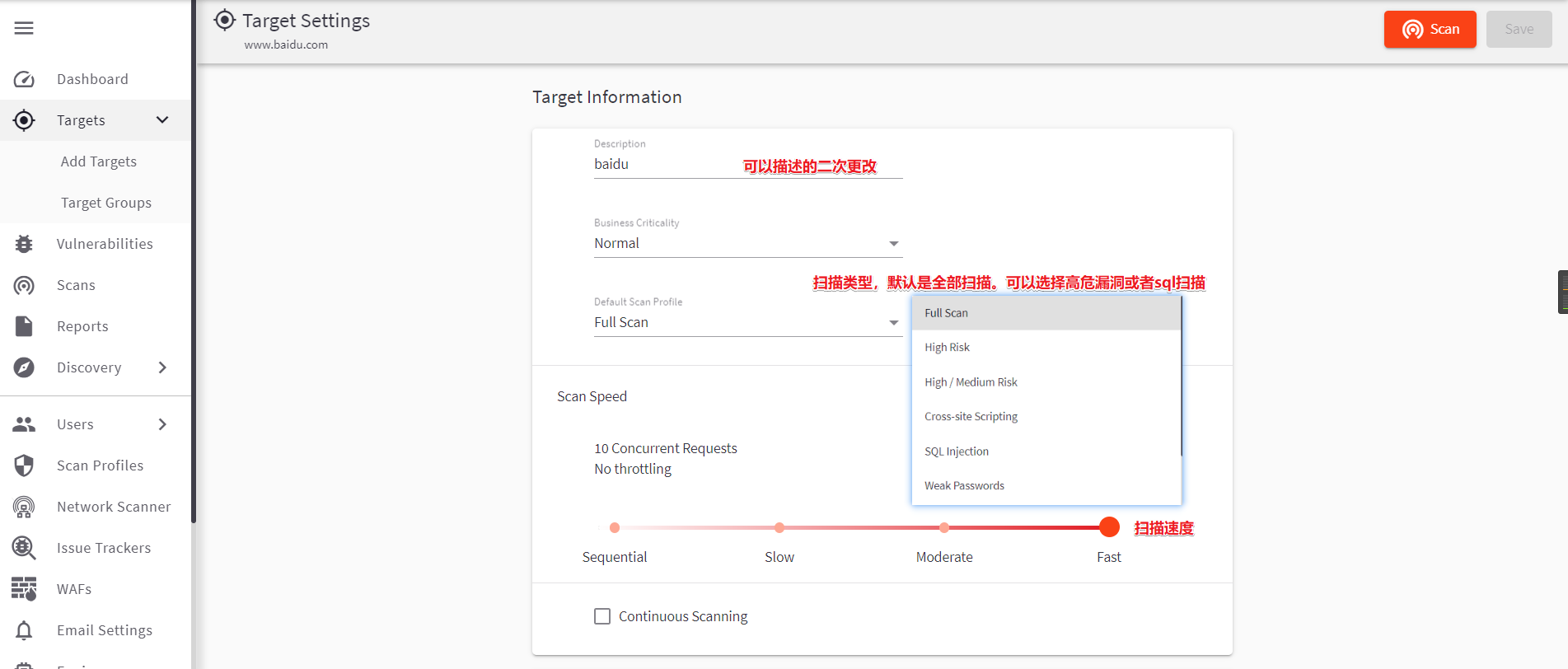

扫描配置功能,可以根据需要检查全扫描、高危漏洞、跨站脚本漏洞、SQL注入漏洞、弱密码、仅抓取、恶意软件扫描。

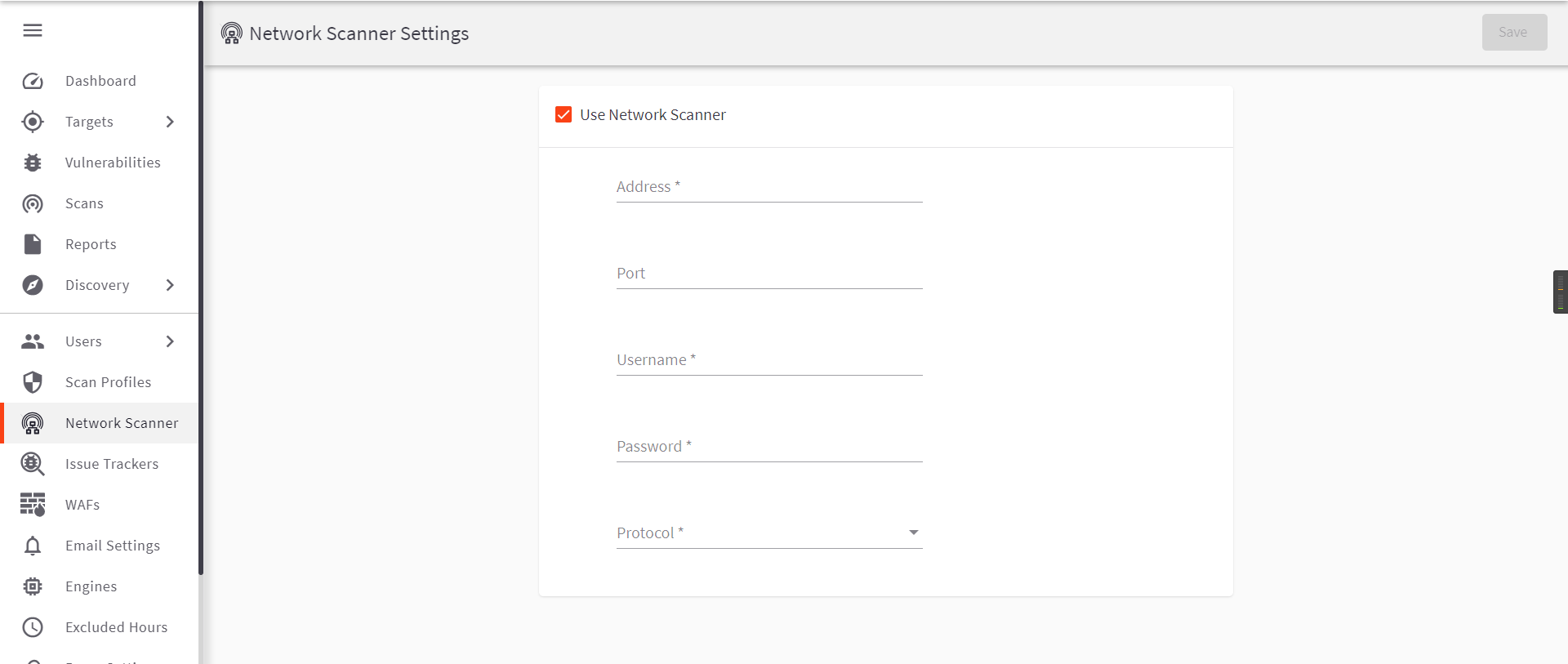

Network Scanner功能:

网络扫描器,配置网络信息,包括地址、用户名、密码、端口和协议。

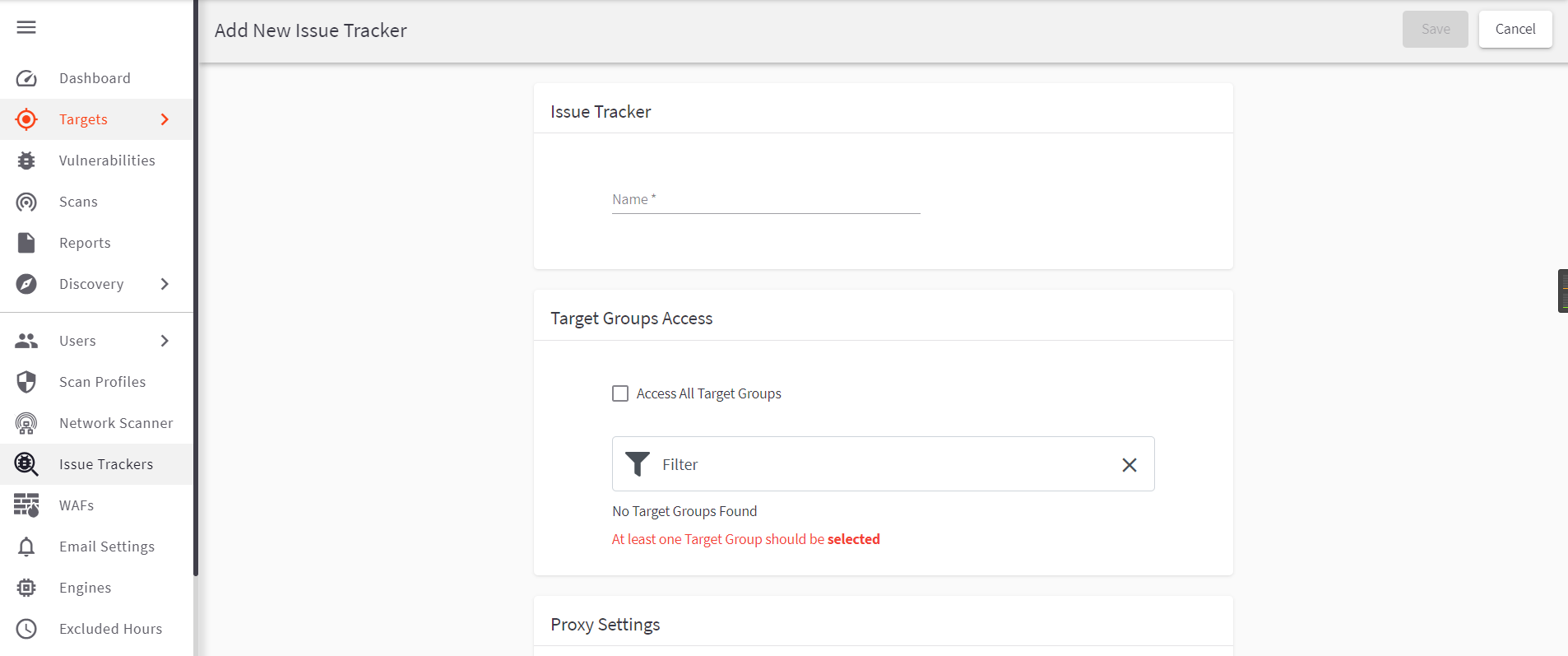

Issue Trackers功能:

问题跟踪器,如果扫描失败,进行配置,然后这个功能会尝试链接目标地址看出现什么问题;可配置的问题跟踪平台,如github、gitlab、JIRA等。

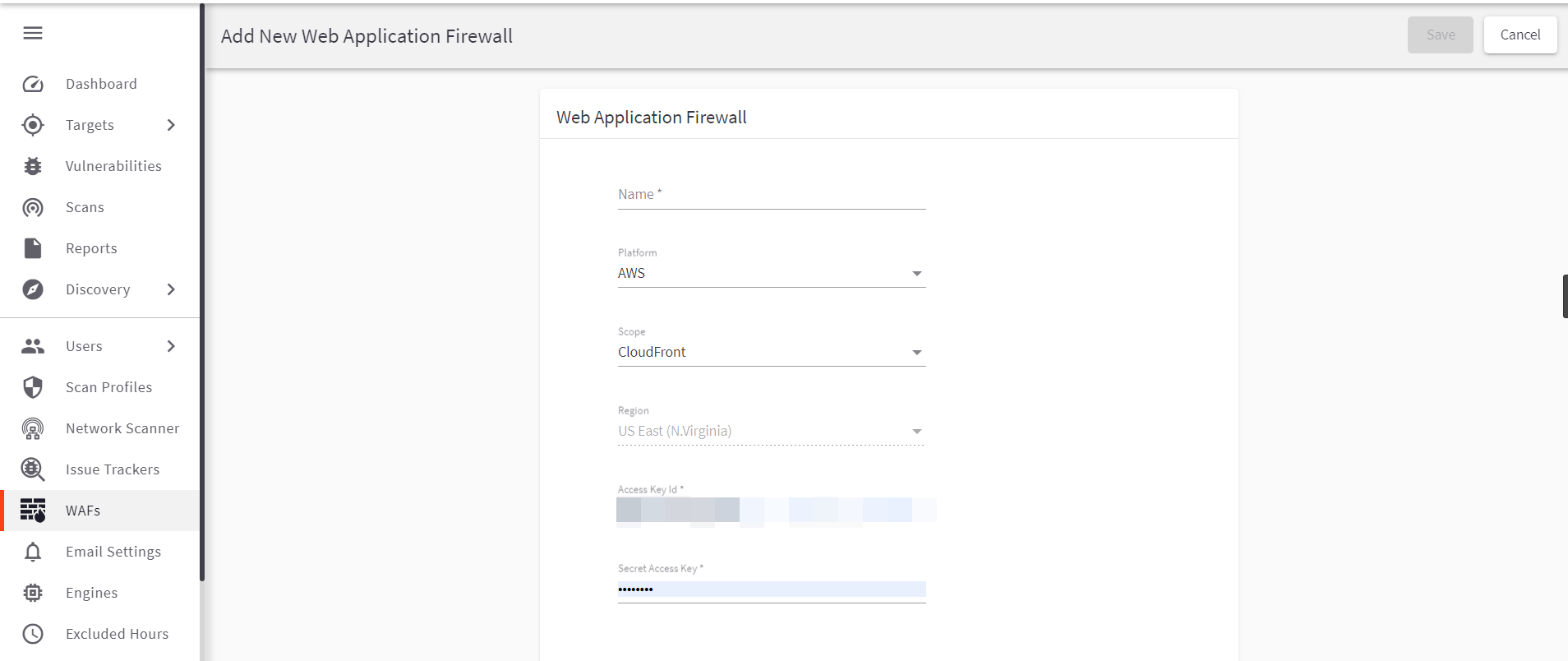

WAFs功能:

防火墙设置,可以配置web应用程序防火墙。

Email Settings功能:

邮件设置,配置邮件发送信息。

Engines功能:

引擎,引擎安装删除禁用设置

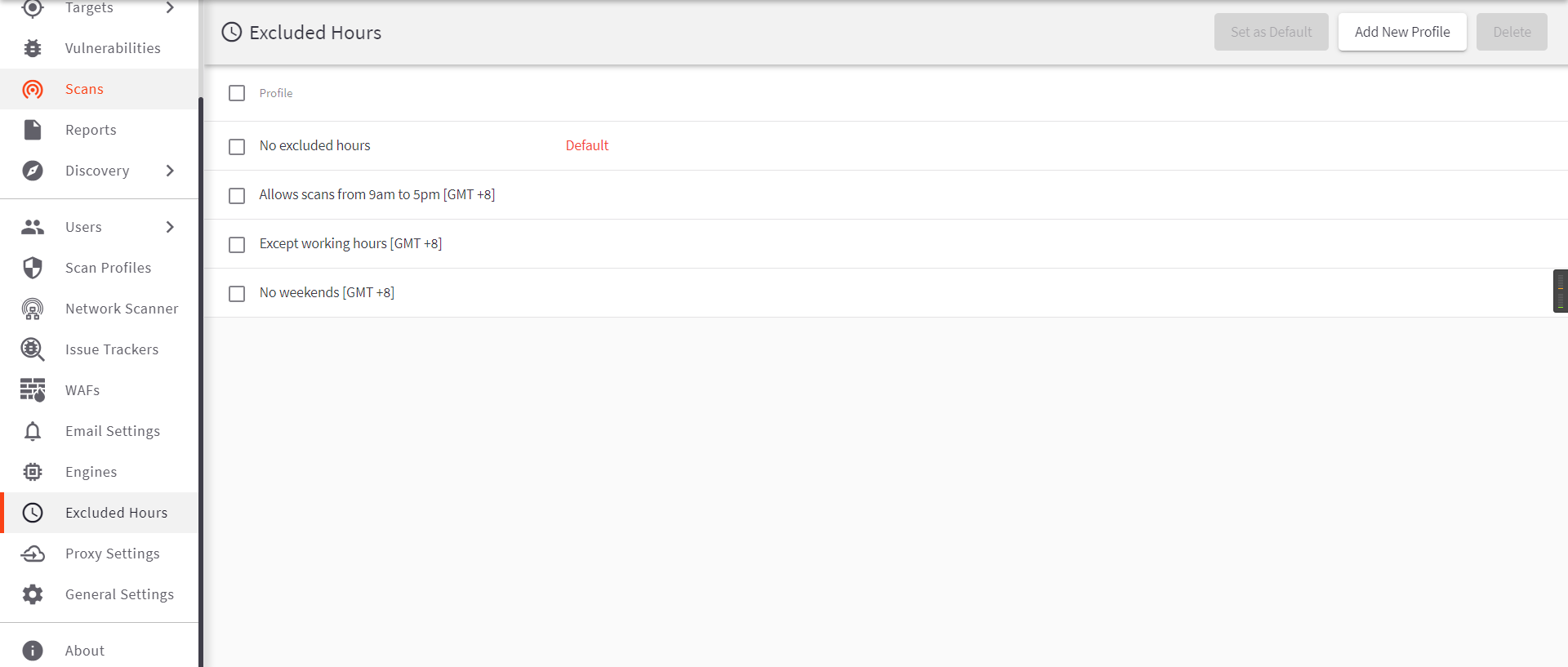

Excluded Hours功能:

小时排除,可以对一些时间进行排除,扫描时间设置,可以设置空空闲时间扫描。

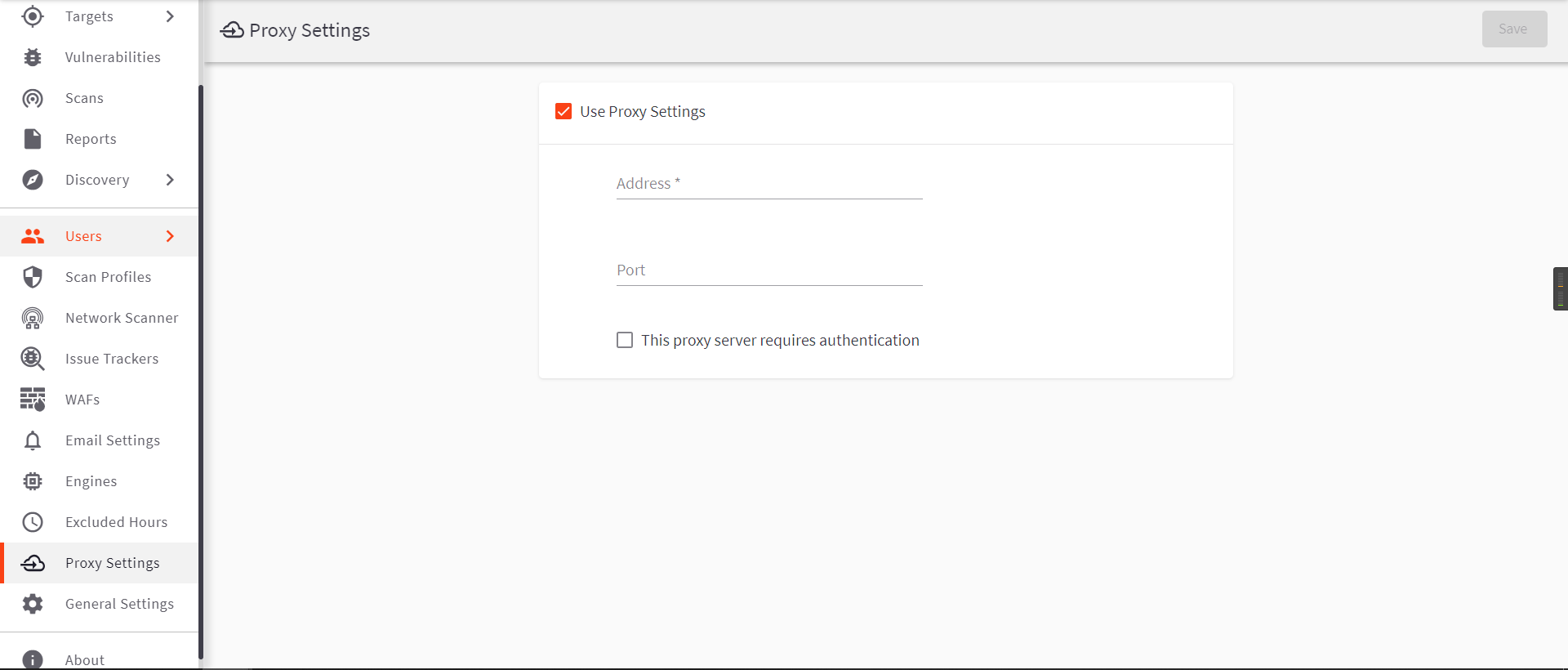

Proxy Settings功能:

代理功能,可以设置服务器代理

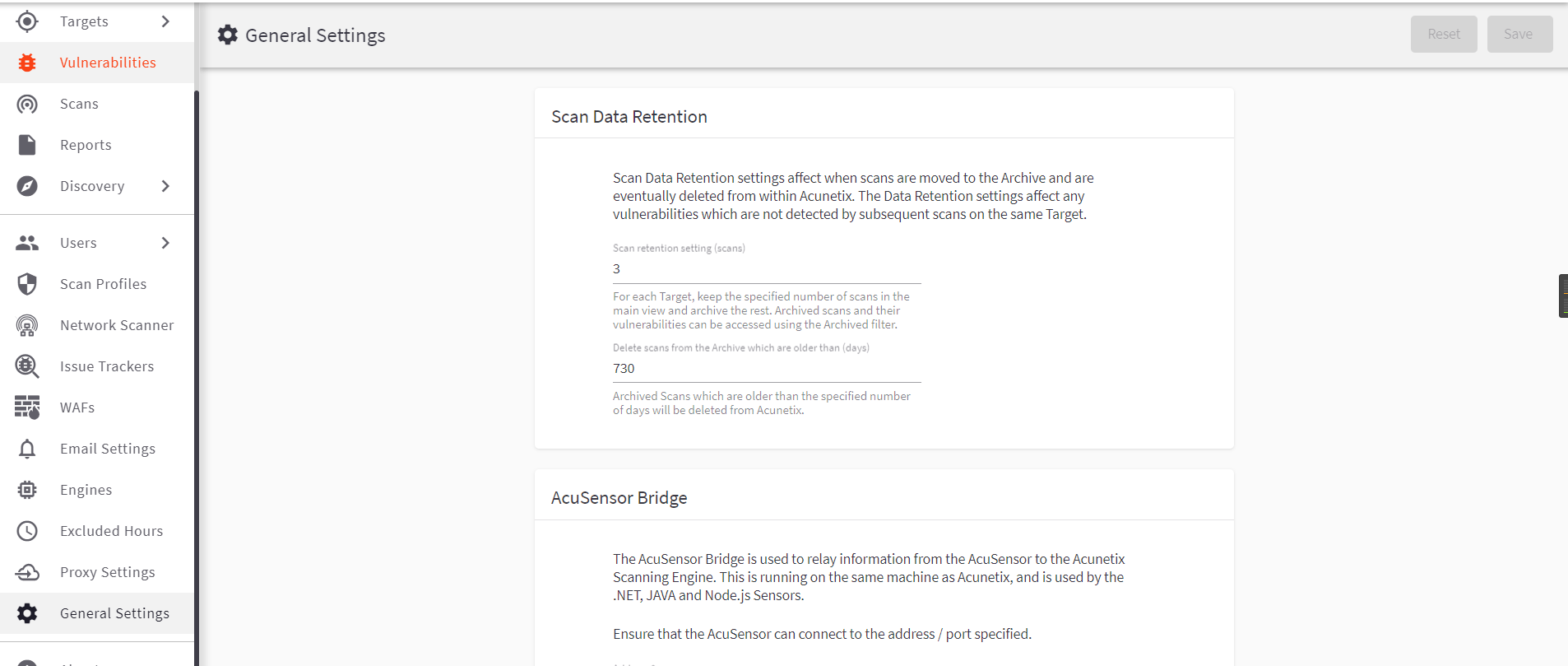

General Settings功能:

常规设置

用AWVS扫描网站

添加一个URL,然后单击保存。

进入扫描设置页面,根据项目要求配置信息,点击扫描开始扫描。

设置扫描选项,一般选择全扫描,或者根据自己的需要设置扫描类型,设置后再进行扫描。

扫描后,您可以自动跳转到仪表板,以查看在扫描过程中发现的漏洞。

点击漏洞进入漏洞列表页面,可以导出扫描报告awv。漏洞分为四级,用红黄蓝绿表示紧急程度,其中红色表示高,黄色表示中,蓝色表示低,绿色表示信息。

点击一个漏洞,查看AWVS给出的详细描述。AWVS给出了漏洞的详细描述信息,包括漏洞描述、攻击细节、http请求(HTTP响应(HTTP此漏洞的影响、如何修复此漏洞、分类a、详细信息以及web参考Web。

分类漏洞分类说明

CWE:CommonWeakness Enumeration是由社区开发的常见软件和硬件安全漏洞的列表。它是一种通用语言,是安全工具的衡量标准,也是漏洞识别、缓解和预防的基准。例如,下图中的CWE-89表示该缺陷是CWE列表中的第89个常见缺陷:

CVS:通用漏洞评分系统(Common Vulnerability Scoring System)或“通用漏洞评分系统”(Common Vulnerability Scoring System),是一种“开放的行业标准,旨在评估漏洞的严重性,并帮助确定所需响应的紧迫性和重要性”。

根据CVSS评分系统,脆弱性的更高分是10,更低分是0。7-10分的漏洞一般被认为是严重的,4-6.9分的漏洞是中级漏洞,0-3.9分的漏洞是低级漏洞。其中,必须修复7~10个点的漏洞。

下图显示了CVSS计算指标:

站点结构站点结构查看各个模块的漏洞,便于及时定位问题。

AWVS出口报告

在“扫描”页面上选择报告类型,然后单击导出。

在“报告”页面上,您可以选择要下载的报告格式类型,包括pdf和html AWVS。扫描后,还可以根据不同的需求,以不同的方式阅读,生成不同类型的报表和明细规则。然后,单击导出报告图标导出此安全扫描报告。

验证漏洞的真实性

根据对公司几个项目的扫描,得出几个常见的漏洞。以下是这些漏洞的验证方法:

SQL盲注/SQL注入

验证方法:可以使用sqlmap、GET、POST直接将sqlmap-u“URL”注入到新的txt文档中,将请求包的大数据复制粘贴到其中,然后使用sqlmap-r“XXX . txt”查找是否有注入点。

Sqlmap教程可以参考:https://www.acunetix.com/vulnerability-scanner/

CSRF跨站伪造请求攻击

CSRF利用登录用户的身份,以该用户的名义发送恶意请求来完成非法操作。

示例:如果用户浏览并信任存在CSRF漏洞的网站A,浏览器会生成相应的cookie,用户在不退出网站的情况下访问危险网站B。危险网站B要求访问网站A并提出请求。浏览器用用户的cookie信息访问了网站A。因为网站A不知道是用户的请求还是危险网站B的请求,所以会处理危险网站B的请求,从而完成模拟用户操作的目的。

验证方法:

当两个页面被同一个浏览器打开时,一个页面的权限过期后,另一个页面是否能操作成功,如果还能操作成功,就存在风险。

使用该工具发送请求,不要在http请求头中添加referer字段,并检查返回消息的响应。应该重新定位到错误界面或者登录界面。

HTTP慢速拒绝服务攻击

HTTP慢速拒绝服务攻击是指以非常低的速度向服务器发送HTTP请求。因为Web服务器对并发连接数有一定的限制,如果这些连接被恶意占用而不释放,Web服务器的所有连接都会被恶意连接占用,从而无法接受新的请求,导致拒绝服务。为了维护这个连接,RSnake构造了一个格式错误的HTTP请求,准确地说是一个不完整的HTTP请求。

验证方法可以参考:https://www.acunetix.com/vulnerability-scanner/.

源代码泄漏

攻击者可以通过分析源代码来收集敏感信息(数据库连接字符串、应用程序逻辑)。该信息可用于进一步的攻击。

验证方法:添加/。svn/all-wcprops后的url或使用工具的Youyou Resource Network vnExploit进行测试,例如:

文件信息的披露

开发者很容易上传一些敏感信息,如邮箱信息、SVN信息、内部账号和密码、数据库连接信息、服务器配置信息等,导致文件信息泄露。

摘要

AWVS给出的扫描结果并不代表完全真实可靠,仍需再次人工验证判断。在AWVS扫描结果的基础上,通过按照不同严重程度排序,人工+工具验证,排除误报,尽可能找出漏报,来验证漏洞的可靠性。对扫描结果进行汇总,对上面已经验证的安全漏洞按照优先级和漏洞威胁程度进行排序,并对每个漏洞提出修复建议。一般来说,我们可以用这个工具进行扫描分析,但不能完全依赖这个工具。

浙公网安备 33010602011771号

浙公网安备 33010602011771号