Iptables基本介绍

Iptables基本介绍

一、什么是lptables?

iptables就是经常听说的电脑防火墙,主要是防止别人恶意访问。防火墙对流经它的网络通信进行扫描,这样能够过滤掉一些攻击,以免其在目标计算机上被执行。防火墙还可以关闭不使用的端口。而且它还能禁止特定端口的流出通信,封锁特洛伊木马。最后,它可以禁止来自特殊站点的访问,从而防止来自不明入侵者的所有通信。一个防火墙(作为阻塞点、控制点)能极大地提高一个内部网络的安全性,并通过过滤不安全的服务而降低风险。由于只有经过精心选择的应用协议才能通过防火墙,所以网络环境变得更安全。如防火墙可以禁止诸如众所周知的不安全的NFS协议进出受保护网络,这样外部的攻击者就不可能利用这些脆弱的协议来攻击内部网络。防火墙同时可以保护网络免受基于路由的攻击,如IP选项中的源路由攻击和ICMP重定向中的重定向路径。防火墙应该可以拒绝所有以上类型攻击的报文并通知防火墙管理员。

二、iptables种类?

1.硬件防火墙(F5)

硬件防火墙是指把防火墙程序做到芯片里面,由硬件执行这些功能,能减少CPU的负担,使路由更稳定。 [1] 硬件防火墙是保障内部网络安全的一道重要屏障。它的安全和稳定,直接关系到整个内部网络的安全。因此,日常例行的检查对于保证硬件防火墙的安全是非常重要的。

2.软件防火墙

1>iptables

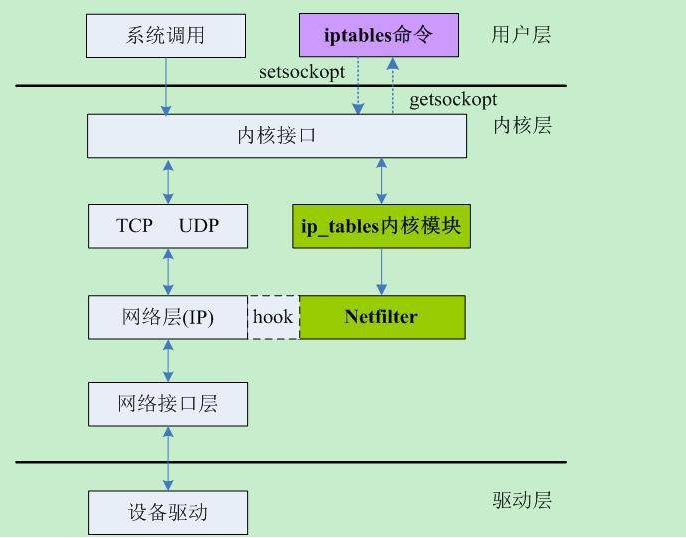

iptables其实不是真正的防火墙,我们可以把它理解成一个客户端代理,用户通过iptables这个代理,将用户的安全设定执行到对应的”安全框架”中,这个”安全框架”才是真正的防火墙,这个框架的名字叫netfilternetfilter才是防火墙真正的安全框架(framework),netfilter位于内核空间。iptables其实是一个命令行工具,位于用户空间,我们用这个工具操作真正的框架。

2>firewalld

众所周知,在RHEL7系统中,firewalld防火墙取代了iptables防火墙。我们都知道iptables的防火墙策略是交由内核层面的netfilter网络过滤器来处理的,而firewalld则是交由内核层面的nftables包过滤框架来处理。相较于iptables防火墙而言,firewalld支持动态更新技术并加入了区域(zone)的概念。简单来说,区域就是firewalld预先准备了几套防火墙策略集合(策略模板),用户可以根据生产场景的不同而选择合适的策略集合,从而实现防火墙策略之间的快速切换

3.安全组

安全组是一种虚拟防火墙,具备状态检测,包过滤功能,设置单台或多台云服务器的网络访问控制。同一安全组内的实例之间网络互通,不同安全组实例之间默认内网不通,可以授权两个安全组之间互访。

用户访问流程:用户 ---> 调用iptables ---> ip_tables内核模块 ---> Netfilter(系统安全框架) ---> 过滤请求

三、什么是包过滤防火墙

1.什么是包

在数据传输过程,并不是一次性传输完成的;而是将数据分成若干个数据包,一点一点的传输。

2.什么是包过滤防火墙

过滤数据包的防火墙

四、包过滤防火墙如何实现

通过系统安全框架,过滤数据包

五、lptables链的概念

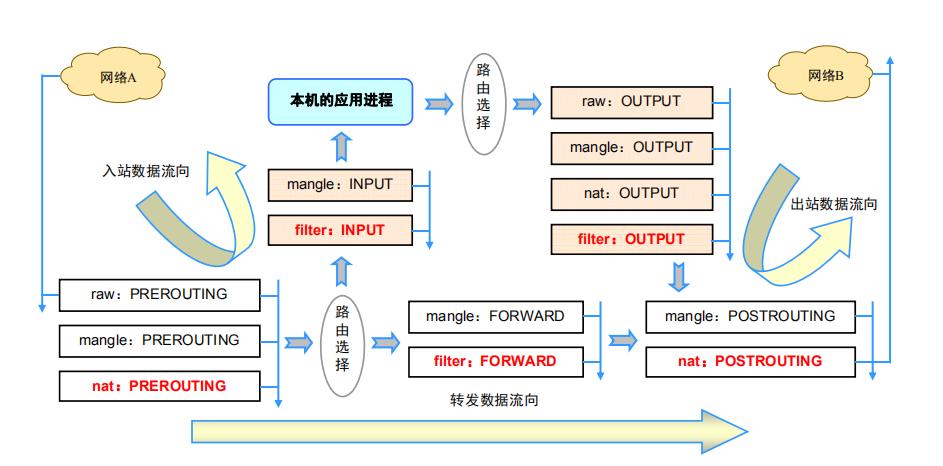

1.那四个表,有哪些作用

具备某种功能的集合叫做表

filter: 负责做过滤功能 : INPUT、OUTPUT、FORWARD

nat: 网址地址转换 PREROUTING、INPUT、OUTPUT、POSTROUTING

mangle: 负责修改数据包内容 PREROUTING、INPUT、OUTPUT、POSTROUTING、FORWARO

raw: 负责数据包跟踪 PREROUYING、OUTPUT

2.那五条链,运行在那些地方

PEROUTING、INPUT、OUTPUT、FORWARD、POSTROUTING

1>PREROUTING:主机外报文进入位置,允许的表mangle,nat(目标地址转换,把本机地址转换,把本机地址转换为真正的目标机地址,通常指响应报文)

2>INPUT:报文从本机用户空间出去的位置,允许表filter,mangle

3>OUTPUT:报文从本机用户空间出去的位置,允许filter,mangle,nat

4>FOWARD:报文经过路由并且发觉不是本机决定转发、但还不知道从那个网卡出去,允许filter,mangle

5>POSTROUTING:报文经过路由被转发出去,允许mangle,nat(源地址转换,把原始地址转换为转发主机出口网卡地址)

流入本机:PREROUTING --> INPUT --> PROCESS(进程)

经过本机:PREROUTING --> FORWARD --> POSTROUTING

从本机流出:PREROUTING --> FORWARD --> POSTROUTING

六、lptables流程图

流入本机: A ---> PREROUTING ---> INPUT ---> B 流出本机: OUTPUT ---> POSTROUTING ---> B 经过本机: A ---> OUTPUT ---> POSTROUTING | ---> PREROUTING ---> FORWARD --->POSTROUTING ---> C ---> PREROUTING ---> INPUT ---> B filer : INPUT、OUTPUT、FORWARD nat :PREROUTING、OUTPUT、POSTROUTING raw :PREROUTING、OUTPUT mangle : PREROUTING INPUT FORWARD OUTPUT POSTROUTING

浙公网安备 33010602011771号

浙公网安备 33010602011771号