Drupal 远程代码执行漏洞(CVE-2019-6339)

0x01漏洞概述

Drupal core是Drupal社区所维护的一套用PHP语言开发的免费、开源的内容管理系统。 Drupal core 7.62之前的7.x版本、8.6.6之前的8.6.x版本和8.5.9之前的8.5.x版本中的内置phar stream wrapper(PHP)存在远程代码执行漏洞。远程攻击者可利用该漏洞执行任意的php代码。

0x02影响版本

Drupal core 7.62之前的7.x版本

8.6.6之前的8.6.x版本

8.5.9之前的8.5.x版本

0x03漏洞环境

1、启动漏洞环境

┌──(root㉿kali)-[~/vulhub/drupal/CVE-2019-6339]

└─# docker-compose up -d

2、访问漏洞环境

环境启动后访问如下链接,将会看到drupal的安装页面。因为没有mysql环境,所以安装的时候可以选择sqlite数据库。其他配置均默认即可。

http://your-ip:8080/

如图,成功安装。

3、复现完成后,删除漏洞环境

┌──(root㉿kali)-[~/vulhub/drupal/CVE-2019-6339]

└─# docker-compose down

0x04复现过程

1、下载poc工具

参考连接:

https://github.com/thezdi/PoC/tree/master/Drupal

访问如下地址:

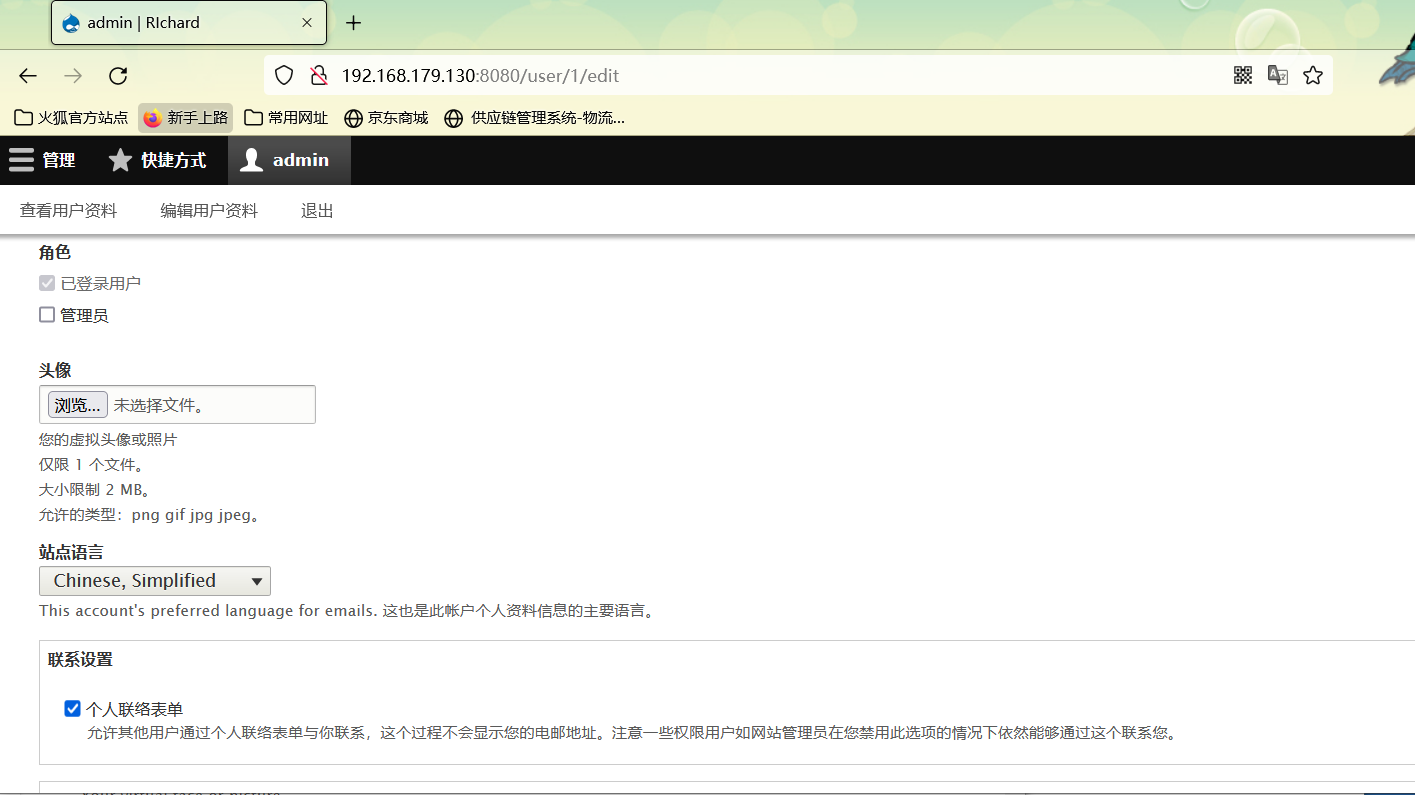

http://your-ip:8080/user/1/edit

如图所示,使用管理员用户上传头像。

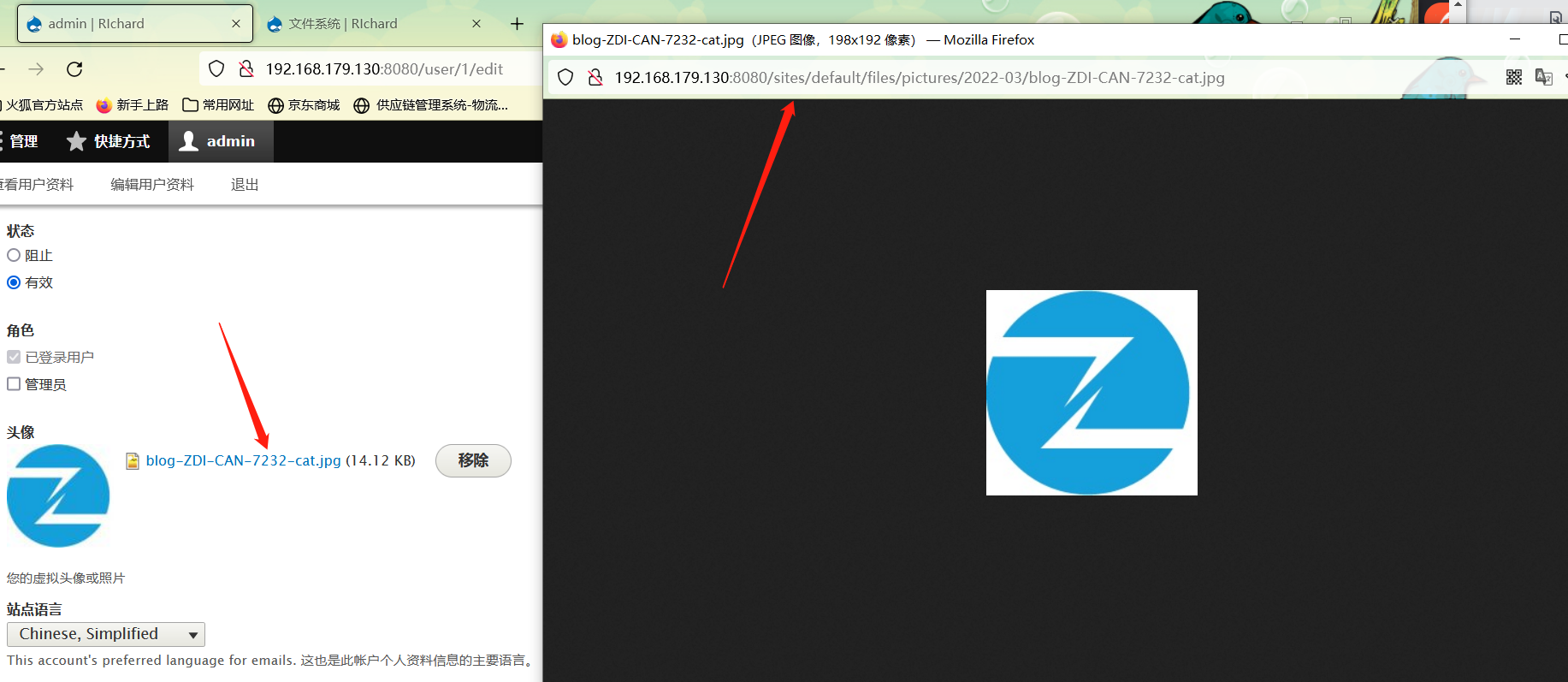

2、Drupal 的图片默认存储位置为 /sites/default/files/pictures//,默认存储名称为其原来的名称,所以之后在利用漏洞时,可以知道上传后的图片的具体位置。

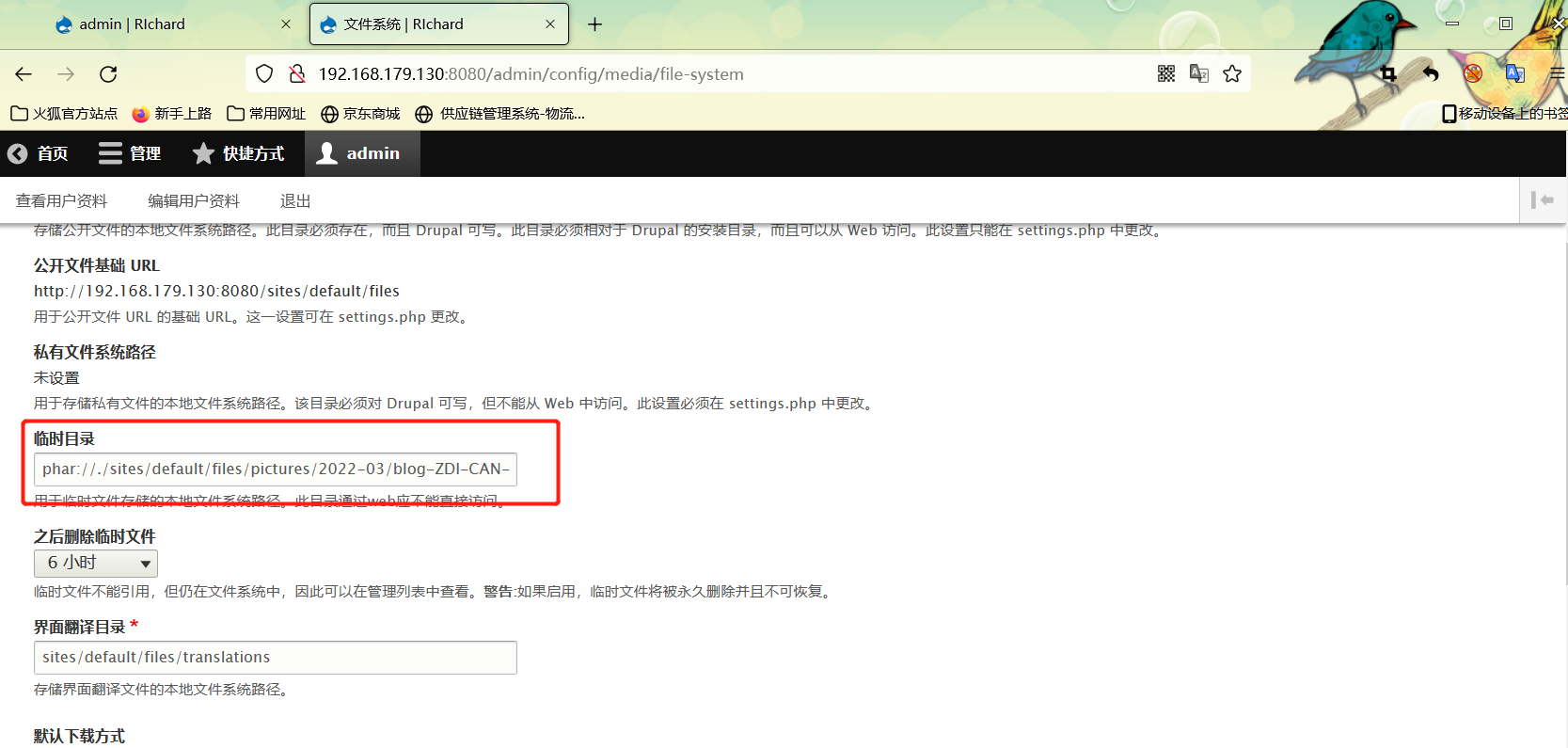

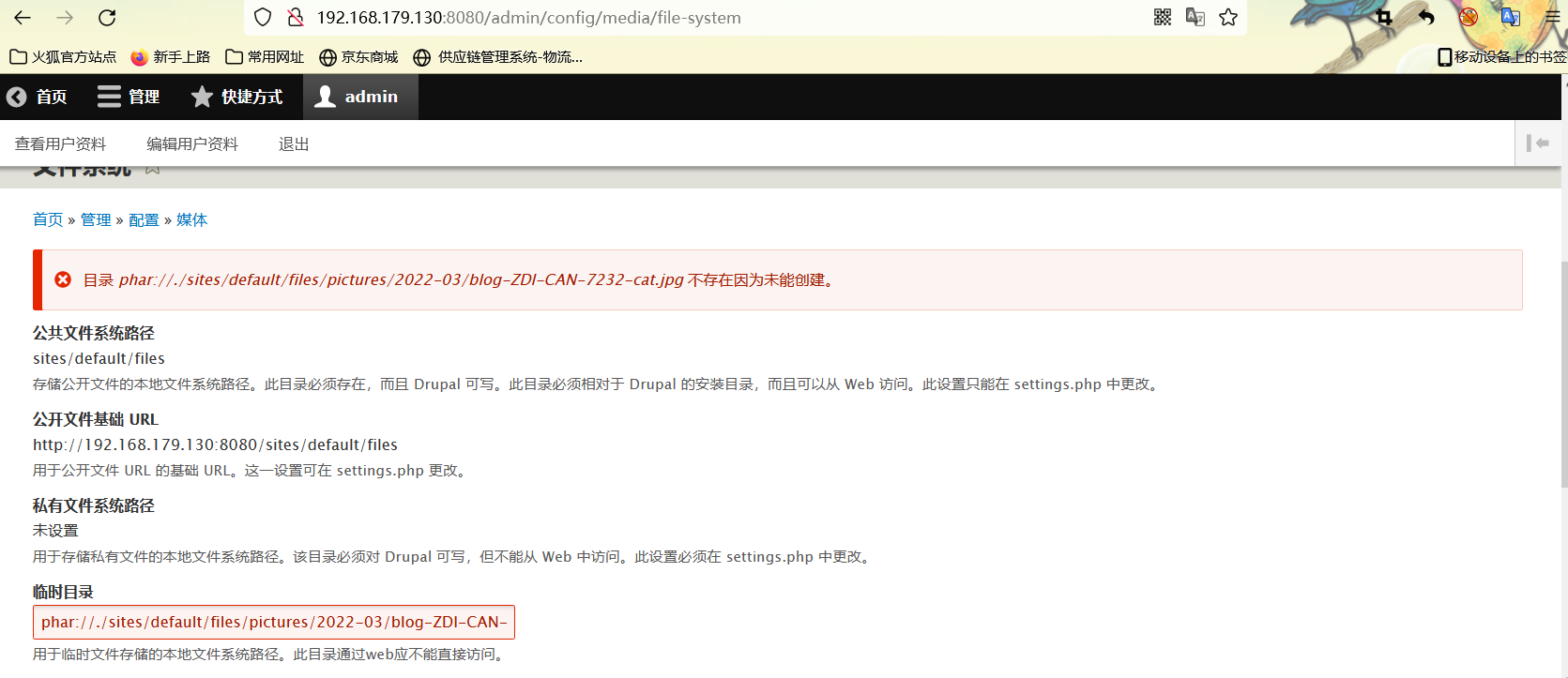

3、访问 http://your-ip:8080/admin/config/media/file-system,在 Temporary directory处输入之前上传的图片路径,示例为 phar://./sites/default/files/pictures/日期/blog-ZDI-CAN-7232-cat_0.jpg,保存后将触发该漏洞。点击保存配置。

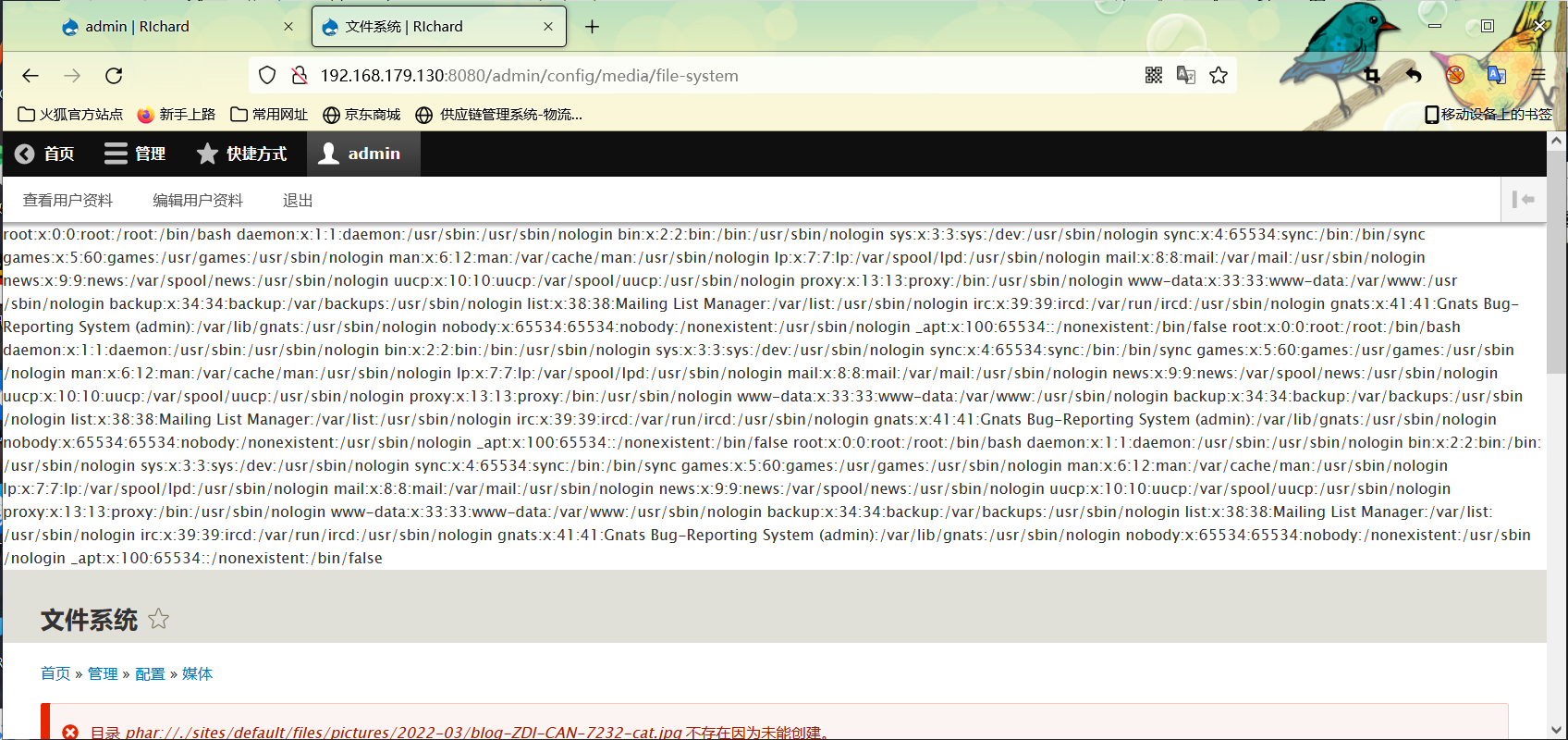

4、如下图所示,触发成功。

分类:

Vulhub靶场

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· winform 绘制太阳,地球,月球 运作规律

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 上周热点回顾(3.3-3.9)

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· AI 智能体引爆开源社区「GitHub 热点速览」