摘要:

Preface 在前文中,我们介绍了 Java 的基础语法和特性和 fastjson 的基础用法,本文我们将深入学习fastjson的危险反序列化以及预期相关的 Java 概念。 什么是Java反射? 在前文中,我们有一行代码 Computer macBookPro = JSON.parseObje 阅读全文

posted @ 2024-07-06 20:38

ZywOo

阅读(390)

评论(0)

推荐(1)

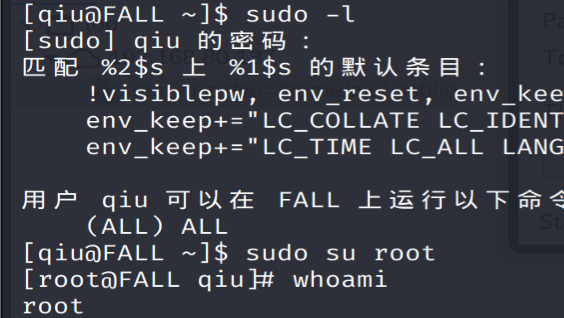

Recon 二层本地扫描,发现目标靶机。 ┌──(kali㉿kali)-[~] └─$ sudo netdiscover -r 192.168.80.0/24 Currently scanning: Finished! | Screen View: Unique Hosts 4 Captured A 阅读全文

Recon 二层本地扫描,发现目标靶机。 ┌──(kali㉿kali)-[~] └─$ sudo netdiscover -r 192.168.80.0/24 Currently scanning: Finished! | Screen View: Unique Hosts 4 Captured A 阅读全文

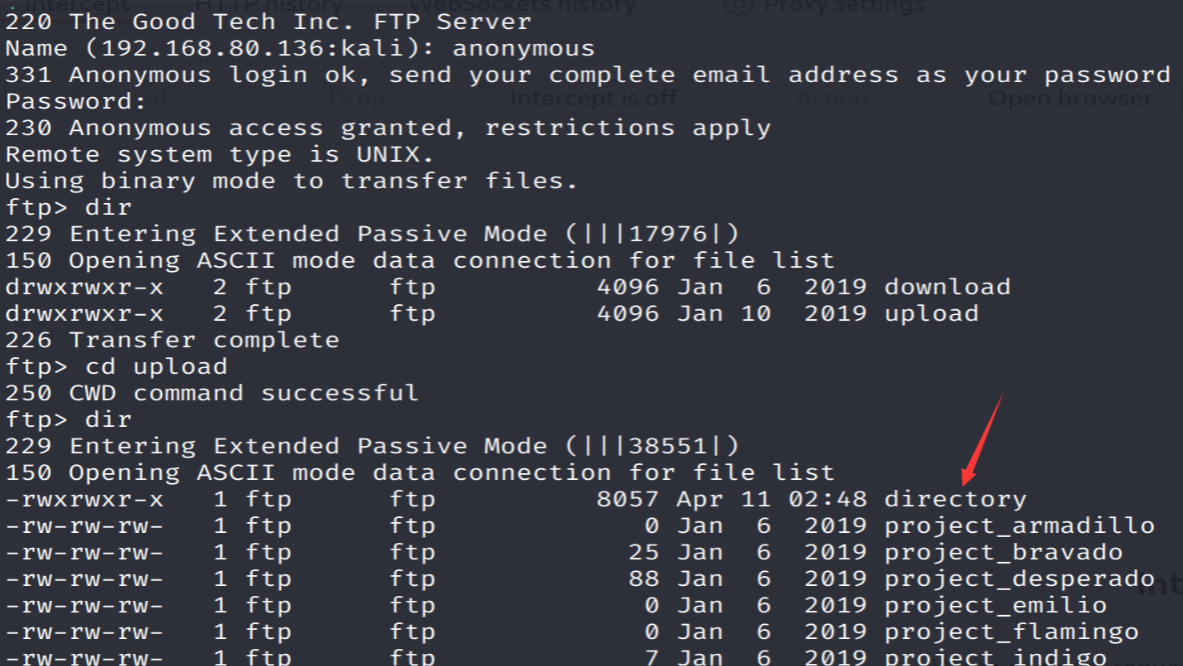

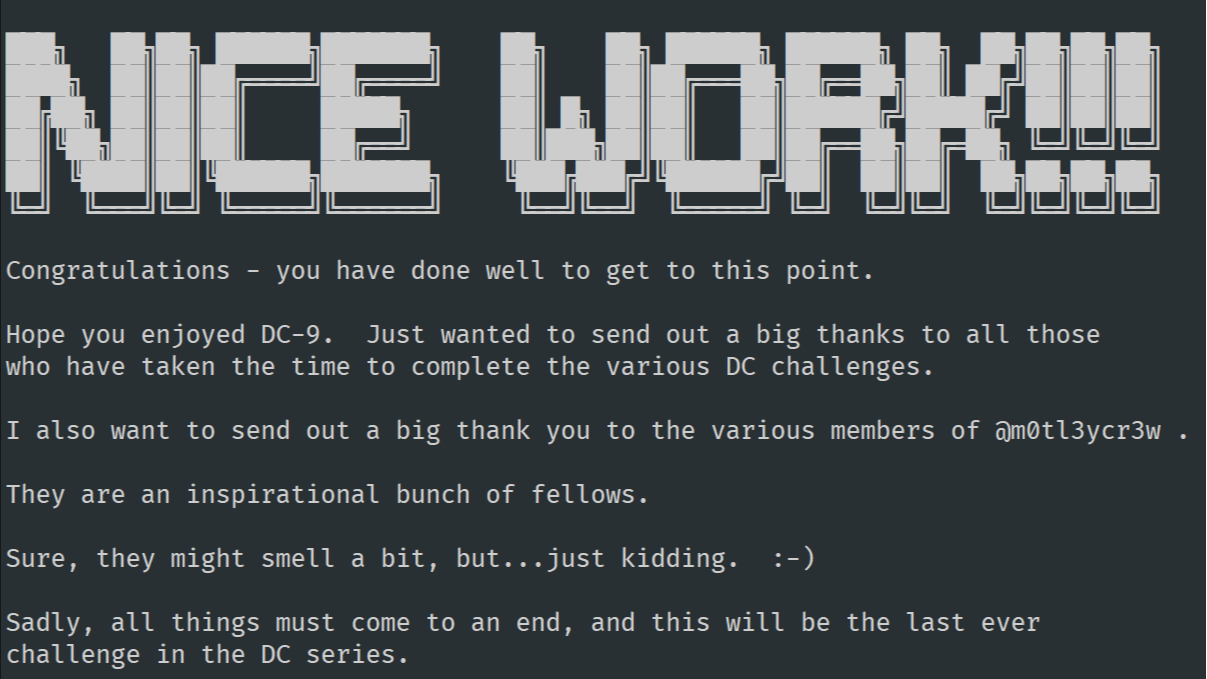

Recon 这台靶机对枚举的要求较高,如果枚举不出有用的信息可能无法进一步展开,我们首先进行普通的扫描。 ┌──(kali㉿kali)-[~/Labs/Joy/80] └─$ sudo nmap -sS -sV -p- 192.168.80.136 Starting Nmap 7.93 ( http 阅读全文

Recon 这台靶机对枚举的要求较高,如果枚举不出有用的信息可能无法进一步展开,我们首先进行普通的扫描。 ┌──(kali㉿kali)-[~/Labs/Joy/80] └─$ sudo nmap -sS -sV -p- 192.168.80.136 Starting Nmap 7.93 ( http 阅读全文

Bravery Recon 使用netdiscover对本地网络进行arp扫描。 ┌──(kali㉿kali)-[~] └─$ sudo netdiscover -r 192.168.80.0/24 Currently scanning: Finished! | Screen View: Uniqu 阅读全文

Bravery Recon 使用netdiscover对本地网络进行arp扫描。 ┌──(kali㉿kali)-[~] └─$ sudo netdiscover -r 192.168.80.0/24 Currently scanning: Finished! | Screen View: Uniqu 阅读全文

Recon 首先使用netdiscover扫描靶机,靶机IP地址为192.168.244.135。 ┌──(kali㉿kali)-[~] └─$ sudo netdiscover -r 192.168.244.0/24 Currently scanning: 192.168.244.0/24 | S 阅读全文

Recon 首先使用netdiscover扫描靶机,靶机IP地址为192.168.244.135。 ┌──(kali㉿kali)-[~] └─$ sudo netdiscover -r 192.168.244.0/24 Currently scanning: 192.168.244.0/24 | S 阅读全文