WEB入门——信息搜集1-20

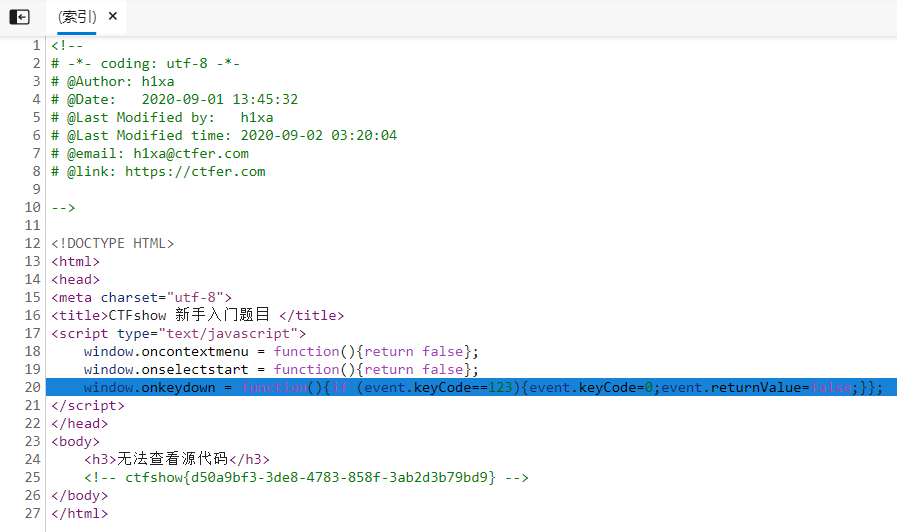

WEB1——查看源码

查看源码即可得flag。

WEB2——JS前端禁用

查看源码即可得flag。

JavaScript实现禁用的方法简单来说就是当用户使用键盘执行某一命令是返回的一种状态,而这种状态对应的则是keyCode(键码值)

法一:可以直接Ctrl+U查看源码得到flag;

法二:可以在工具栏中找到开发者工具得到flag;

此时可以看到,本页面是由词条语句实现的查看源代码F12禁用。

通过在控制台将false改为true即可接触禁用。

法三:通过修改协议头为:view-source://+URL可以实现查看源代码。

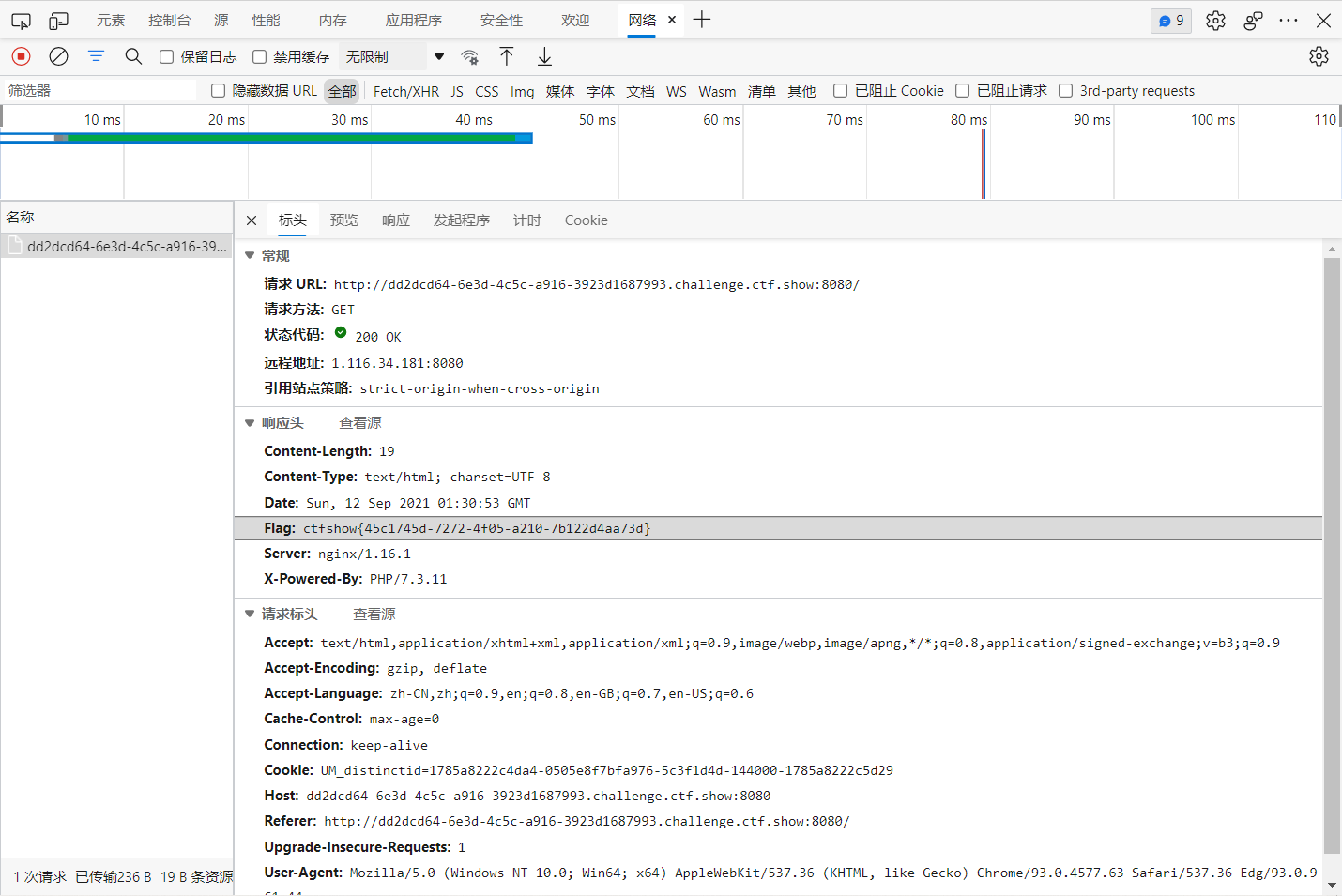

WEB3——BurpSuite抓包

F12在网络中即可看到,或使用burpSuite抓包也可以在响应头中看到

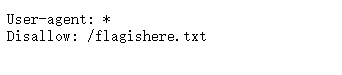

WEB4——robots协议

robots协议: 如果将网站视为酒店里的一个房间,robots.txt就是主人在房间门口悬挂的“请勿打扰”或“欢迎打扫”的提示牌。这个文件告诉来访的搜索引擎哪些房间可以进入和参观,哪些房间因为存放贵重物品,或可能涉及住户及访客的隐私而不对搜索引擎开放。但robots.txt不是命令,也不是防火墙,如同守门人无法阻止窃贼等恶意闯入者。

依次访问robots.txt flagishere.txt即可得到flag。

WEB5——源码泄露

按照题意访问index.phps页面,下载下来即可查看到源码;

(index.phps可以扫一下,笑😀

WEB6——代码泄露

按照题意访问常见的源码包地址 www.zip 即可下载得到源码包文件,而解压后的文件fl000g.txt中的flag提交上去并不是正确答案

这是由于,系统的源码包开放下载,其中的内容是可供修改的(按照我的理解就是比如说一个网站的源码开放下载给你,但他给出的是一个此网站的构造躯壳,如果下载人需要加以使用,是需要对其中的内容加以修改到自己的特色maybe

故,我们仍需访问此网站的/fl000g.txt以获得flag。

WEB7——git代码泄露

开发人员会使用git进行版本控制,以防止代码覆盖对站点进行部署。但如果配置不当,可能会将.git文件夹直接部署到线上环境,这就引起了泄露漏洞,我们可以利用这个漏洞直接获得网页源码。

故直接访问 /.git/ 即可得到flag。

WEB8——svm代码泄露

与上一题同理,直接访问 /.svm/ 即可得到flag。

WEB9——vim

在vim非正常退出的情况下,它会产生一个交换文件,其中保存着异常退出时文件中的内容,二次交换文件不能够浏览器正常编码,骨故会通过下载为二进制文件的形式得到。

故直接访问 /index.php.swp 即可得到flag。

WEB10——cookie

cookie只是一块小饼干,其中不能存放任何隐私值

F12查看network,在其中找到cookie值解码即可得到flag。

WEB11——域名隐藏信息

通过 dbcha.com 查看域名解析信息即可得到flag。

WEB12——管理员密码泄露

首先访问管理员登陆界面 /admin/ 提示需要输入账号密码,

根据在主界面中收集到的信息可以尝试 username:admin password:372619038 即可登陆进后台chakanflag。

WEB13——技术文档泄露

在主界面中发现异常文件,访问后可以得到一个pdf文件

在pdf文件中提供里默认登陆的账号与密码,在靶场环境中登陆后台即可得到flag。

WEB14——编译器漏洞

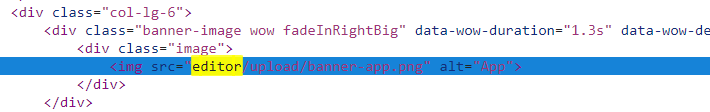

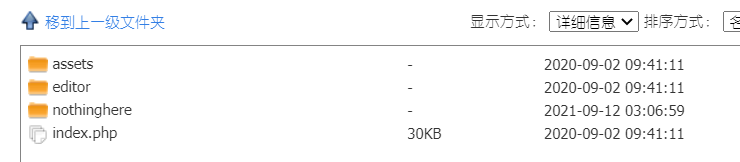

在古早编译器中存在大量漏洞,如文件上传等,我们可以通过源码找到编辑器的后台地址

通过对其文件中的目录进行筛找,及可以得到此文件目录

访问相对路径即可得到flag。

WEB15——信息泄露

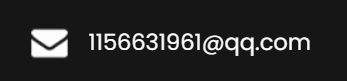

在主页面中通过题意发现邮箱

访问后台登陆页面 /admin/ 发现有忘记密码操作,密保问题为所在地

通过qq资料发现为西安

则重置密码,重新登陆后即可进入后台得到flag。

WEB16——探针信息泄露

根据题意访问默认探针地址 tz.php ,进入PHP info,全局搜索ctfshow即可得到flag。

WEB17——查找IP

直接ping www.ctfshow.com 获得flag。

WEB18

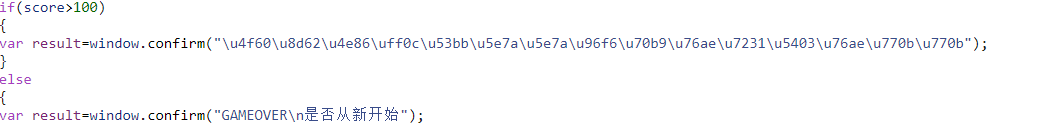

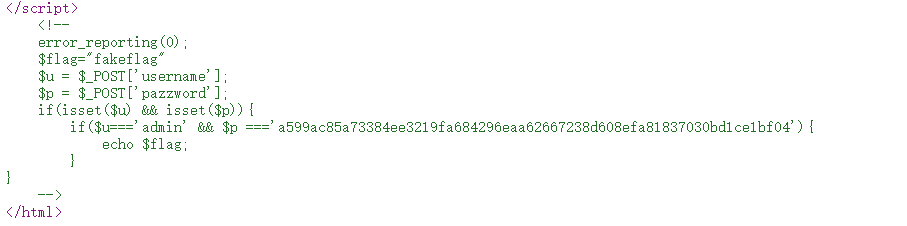

查看js源码,得到此步逻辑

将unicode对应解码一下可以得到:

访问 /110.php 即可得到flag。

WEB19

查看源代码得到:

直接POST提交对应值就可以得到flag。

或通过AES解密进行直接的登录。

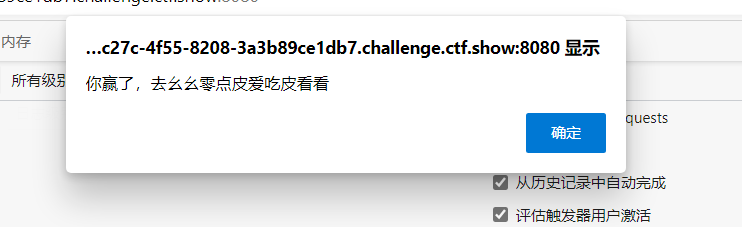

WEB20

mdb文件是早期asp+access构架的数据库文件 直接查看url路径添加/db/db.mdb 下载文件通过txt打开或者通过EasyAccess.exe打开搜索flag flag{ctfshow_old_database}

ctfshow WEB入门 信息搜集相关内容笔记

ctfshow WEB入门 信息搜集相关内容笔记