jenkins 安全权限及注册新的测试角色使用

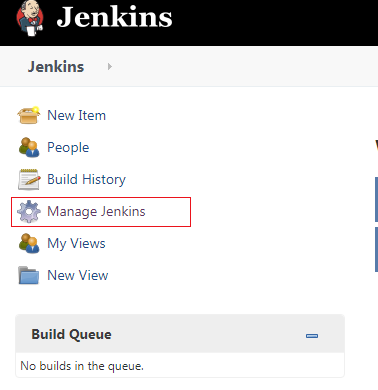

1、系统管理

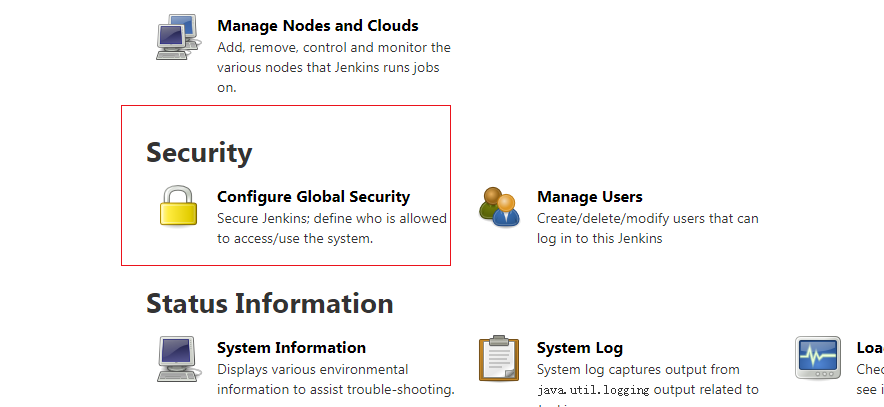

2、全局安全设置

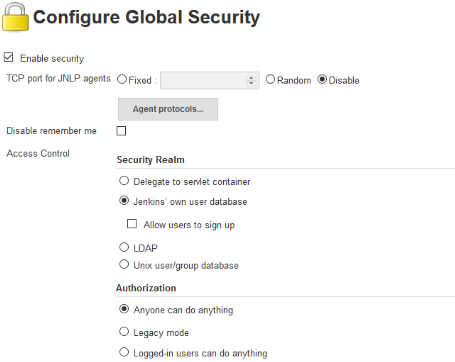

3、可以勾选:allow users to sign up(允许注册用户),意思就是jenkins默认是没有勾选的,当前勾选之后,就等于开放了注册窗口(在登录界面)

4、在登录界面,点击进行注册,即可

然后就可正常使用注册的角色登录使用了

另:建议就是还是进去把(开放注册入口的权限给取消了,因为不安全)

5、管理用户:即admin账户,进入进行管理当前jenkins使用用户,并可对角色进行指定可以访问的菜单权限

还是刚刚那个位置:全局安全性配置(可以指定当前jenkins使用的角色,可以操作的权限进行勾选设置)

另:全局安全设置时,每项的作用:

1.启用安全(Enable security):

启动此项,必须使用“用户名/密码”登录才能配置和执行构建。2.JNLP节点代理的TCP端口(TCP port for JNLP agents): Jenkins使用一个TCP端口和JNLP节点代理通讯. 通常这个端口号是随机选取的,以避免冲突,但是这对于系统来说是不固定的.如果不使用JNLP节点代理, 推荐禁用TCP端口.

另一种选择就是指定一个不变的端口号,以便防火墙做对应的设置. 这里如果没有出现问题,建议不要更改,直接默认随机选取就可以 3.禁用记住我(Disable remember me):浏览器记住账户密码 4.访问控制(Access Control):设置可给Jenkins的用户设置权限,使某些用户无法使用某些功能,或者直接无法登录系统。 访问控制有两个子选项: (1)安全域(Security Realm) :决定用户名和密码,且指定用户所属的组。 委托给servlet容器 (Delegate to servlet container): #委托给servlet容器,如Jenkins 运行在Tomcat或GlassFish等服务器上,这些服务器本身就有安装控制,

选择这种安全策略,就可以让服务器接管Jenkins的安全控制问题。 Jenkins专有用户数据库(Jenkins’ own user database) #Jenkins本身有个数据库来管理用户,不过这个数据库的容量比较小,当有大量用户时,这种策略就不合适。

在这种策略下,如果允许任何人通过注册Jenkins的形式,可以勾”允许用户注册“。

这样非用户在进入Jenkins界面后,可以通过 点击右上角的“注册”按钮进行注册,

然后再登录使用Jenkins。 如果不允许他人随便注册和使用该Jenkins,就要取消“允许用户注册”复选框。

此时如果想添加新的用户,只能由已注册用户(或管理员)通过"系统管理"—>管理用户 —>新建用户进入 “Jenkins专有用户数据库”界面,通过点击”创建新用户“来注册新的用户 LDAP插件认证 #LDAP 可以实现用户的统一管理而无须再次创建用户,如果用户需要操作权限,则在 Configure Global Security 中添加权限即可,

添加完成之后只需输入 ldap 账户密码即可登录 Unix用户/组数据库(Unix user/group database) 2、授权策略(Authorization):分配用户执行某些操作的权限。 任何用户可以做任何事(没有任何限制) 登录用户可以做任何事 遗留模式 :如果是"admin"角色,那么将拥有Jenkins的超级管理员的控制权限。

Markup Formatter 选择job description写的html代码是显示代码还是显示html源码。选择raw HTML的时候,显示的是自己写的源代码。选择escaped HTML的时候,显示的是html的源码。 防止跨站点请求伪造 跨站点请求伪造(或CSRF/XSRF),它是一种利用你的身份通过未经授权的第三方手段在网站上执行操作.对于Jenkins进行删除任务,构建或者更改配置.

当启用此项,Jenkins会检查临时生成的值,以及任何导致Jenkins服务器改变的请求.这包括任何形式的提交和远程API调用. Enable Slave → Master Access Control 允许子节点控制父节点,具体有哪些权限可以被子节点控制。可以在一个通过点击rules can be tweaked here 这句话中的here来设置。