easy_dump from 2018护网杯

最近偶然接触到misc方向下的电子取证,然后找到一道2018护网杯的电子取证题目,然后把它重新做了一次

0x00 序言

何为电子取证?在做题过程中查询查找,没有找到太好的中文解释,于是直接上外网翻查

Computer forensics (also known as computer forensic science[1]) is a branch of digital forensic science pertaining to evidence found in computers and digital storage media. The goal of computer forensics is to examine digital media in a forensically sound manner with the aim of identifying, preserving, recovering, analyzing and presenting facts and opinions about the digital information. --来自https://en.wikipedia.org/wiki/Computer_forensics

取证目的包含身份鉴定,维护保存数据,恢复被删除数据,分析数据,以及把电子信息里面内含的一些信息挖出来

电子取证在这个高速发展的网络环境下,显得尤为重要,尤其是现在网络犯罪经常有,又难以追踪,此时便体现出电子取证的重要性

扯远了,还是看回这题

题目给了一个img镜像文件,名为easy_dump

0x01 对题目所给文件的分析

此处涉及到电子取证常用的一个工具:volatility

这个工具功能广泛得一批,但是今天我们只用到内存取证的功能

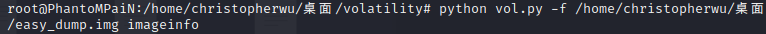

先用imageinfo查看镜像信息,我们需要知道这个镜像所用的系统是啥

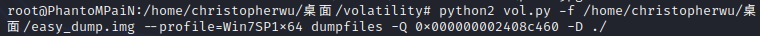

python2 vol.py -f easy_dump.img imageinfo

为了写得方便我把路径省略了,重新做的时候需要加上路径

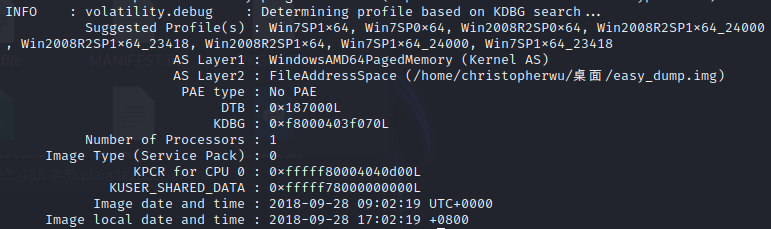

可以看到在分析过后,出现了一些镜像基本信息,我们需要关注的是,它所用的系统,一般来说分析出来有很多结果,第一或第二个是概率最大的系统,此处我们取第一个Win7SP1x64

后面的指令我们需要用 --profile=Win7SPx64来指定,这样才能继续下面的步骤

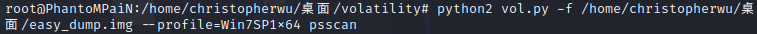

然后我们扫描其进程,用psscan指令,看看里面有什么进程

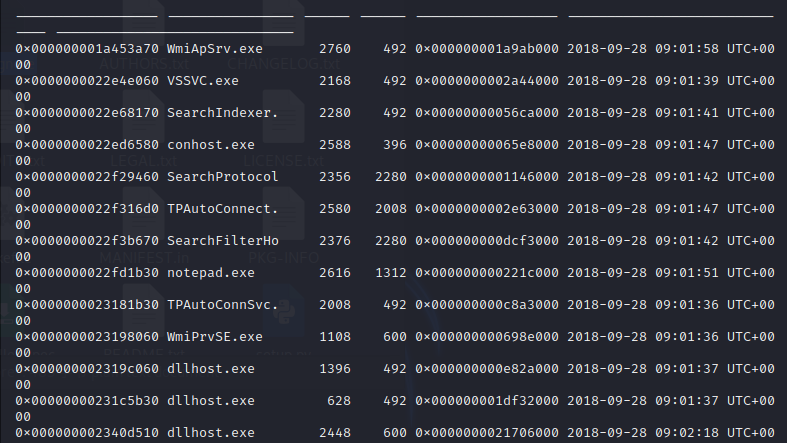

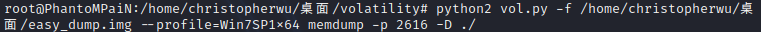

进程有很多,逐一看看,发现有个notepad.exe记事本,里面也许有我们需要的信息,于是把它内存信息导出

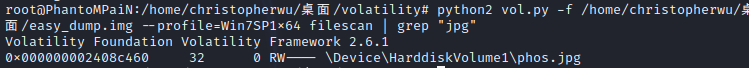

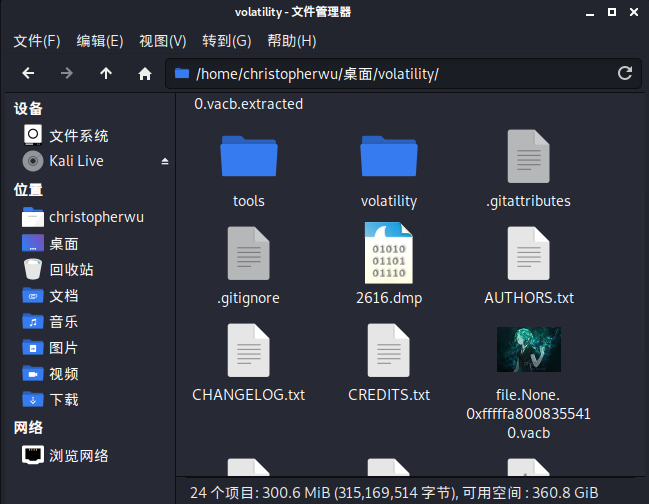

可以看到我们目录下多了一个2616.dmp文件,这个就是我们导出来的玩意儿~

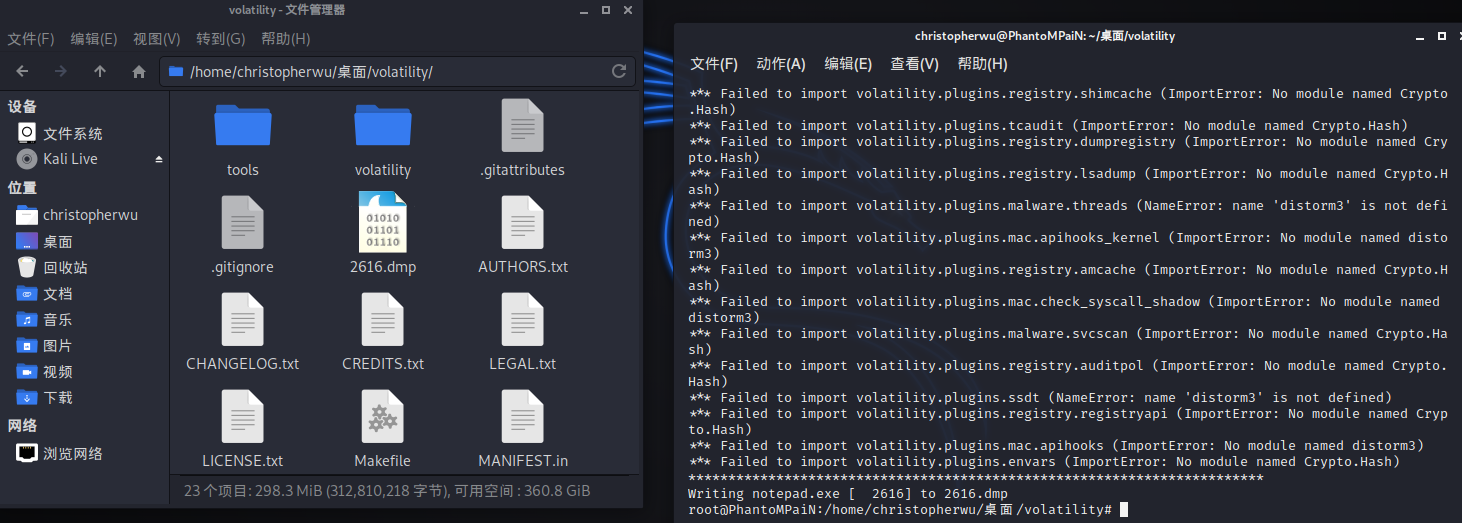

然后我们直接点,检索flag有关字段

strings -e l 2616.dmp | grep "flag"

出来了很多很多关于flag的字段估计是用来迷惑我们的,但是我们最需要的却就在前三行,本以为满心欢喜就到此结束,结果里面是提示下一步的信息草

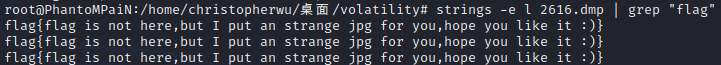

也就是说放了个奇怪的jpg文件,ok我们继续找这个jpg文件

找到,导出,查看,结果没法看,图片被拉伸得根本看不了

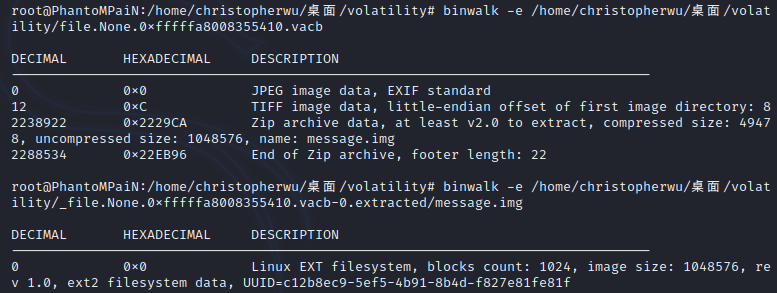

0x02 binwalk分析图片及其后续

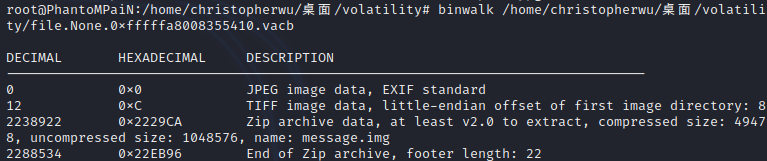

于是拿出今天第二个工具 binwalk,这个就很常规,基本misc基础题也会用到

我们主要是分析这个图片里是否藏了文件

binwalk (对应文件名)

可以看见藏了一个zip文件

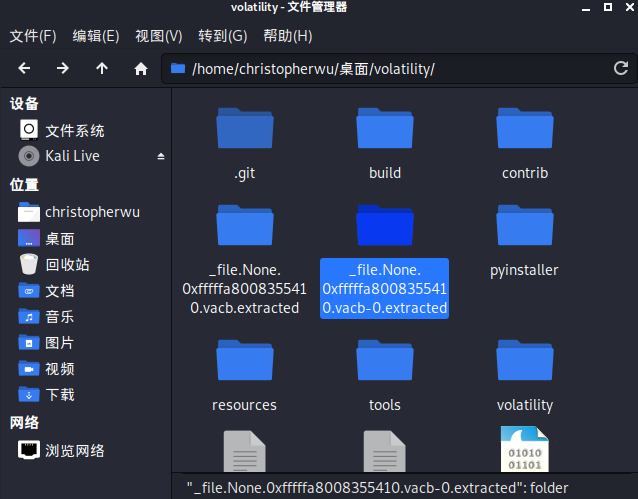

用-e把它分离出来

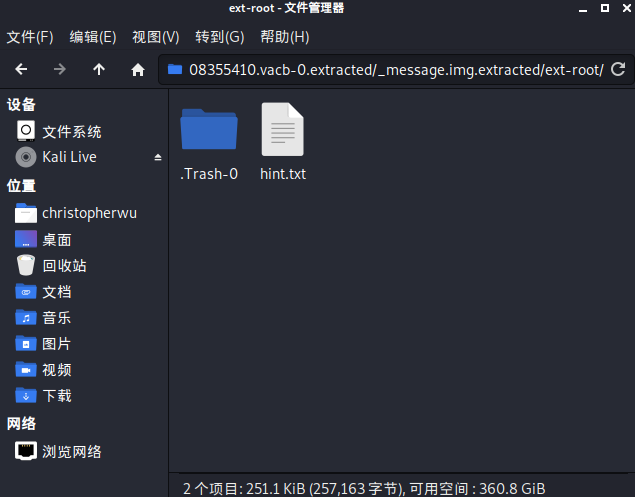

得到分离的文件夹,里面有个message.img我忘记截图了草

然后继续binwalk分析message.img,然后再分离得到还有个文件夹

内部有一个hint.txt,拖回本机打开,是一大堆数字,形似坐标

然后

然后我不会写脚本转换,卒,享年18

0x03 恢复被删除文件

经过一番折腾反正还是不会,之后再补坑,先继续下去草

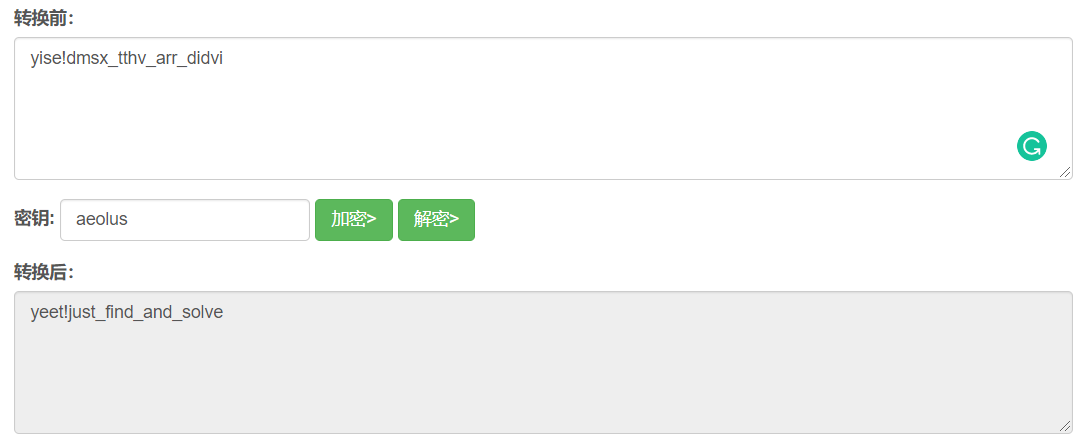

此处得到重要信息:flag被维吉尼亚加密,密钥为aeolus,但是包含flag的文件直接被删了

此处我们需要恢复被删除的文件

也就是说message.img内有文件被删除

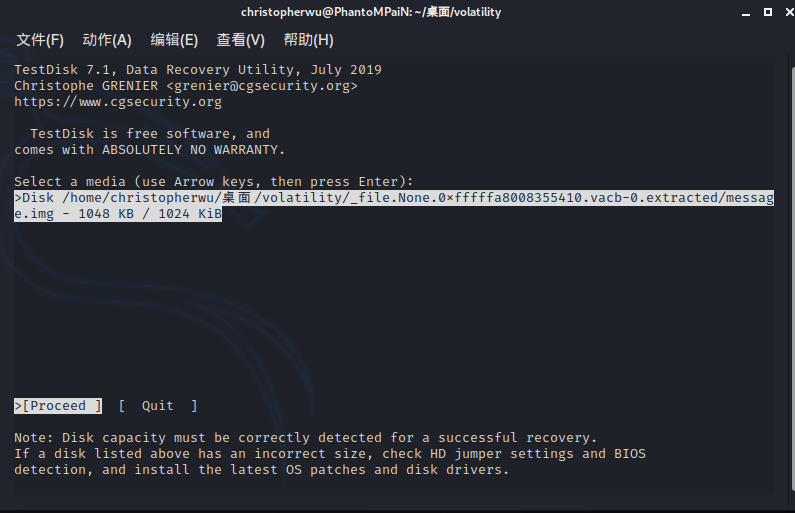

这时候用到我们的第三个工具testdisk

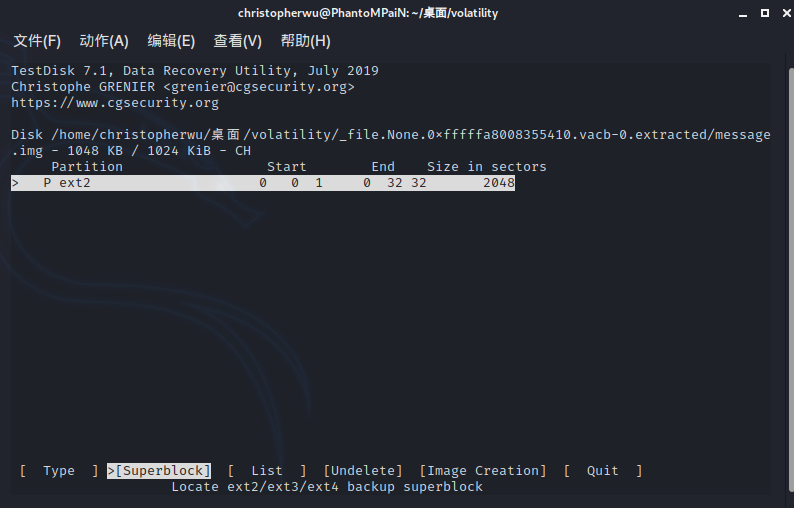

直接输入testdisk message.img,会直接进入这个应用的操作界面

选中文件,proceed进入

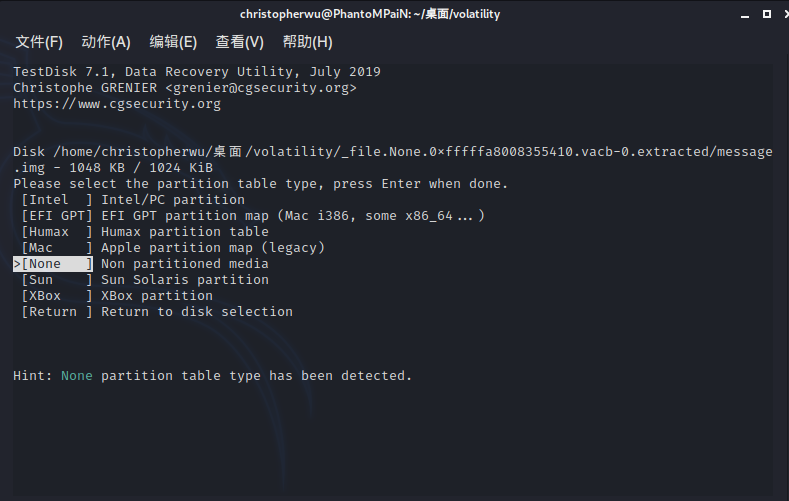

默认选None

然后我们就可以看到里面有个ext2分区

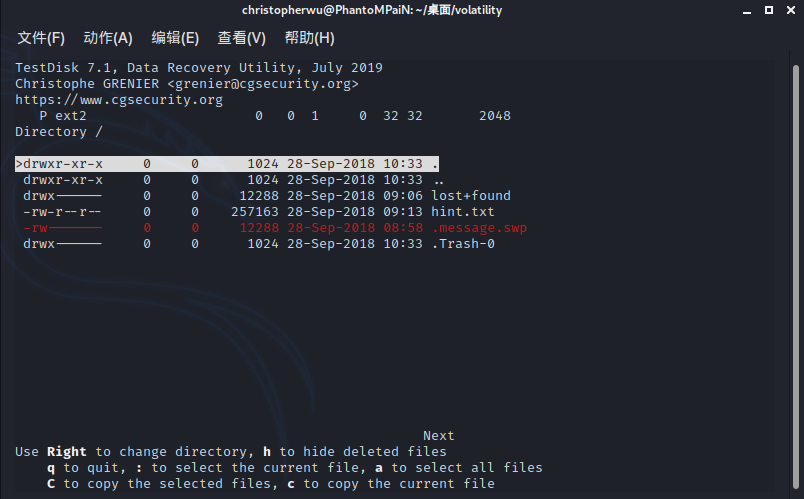

我们之间选Lists,这个是用来列出所有文件的

我们可以看到有个文件显示为红色,这个就是被删除的文件,我们选中它,然后小写c

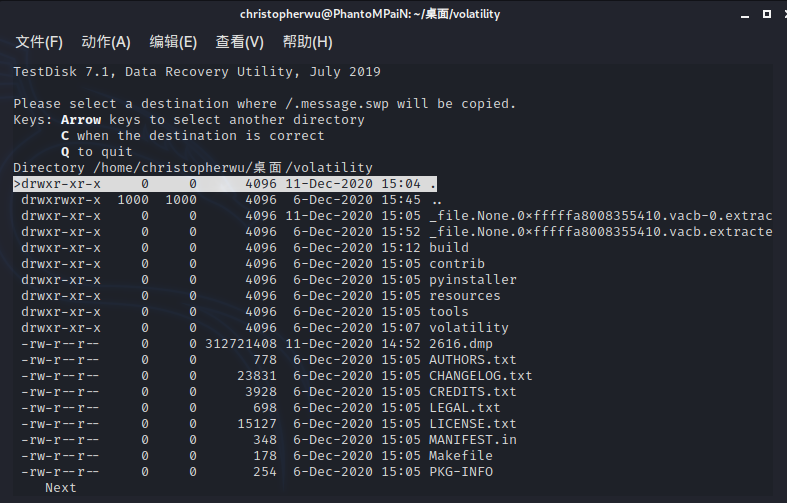

指定要把这个文件复制到哪个目录,这里我们直接默认,然后大写C开始复制

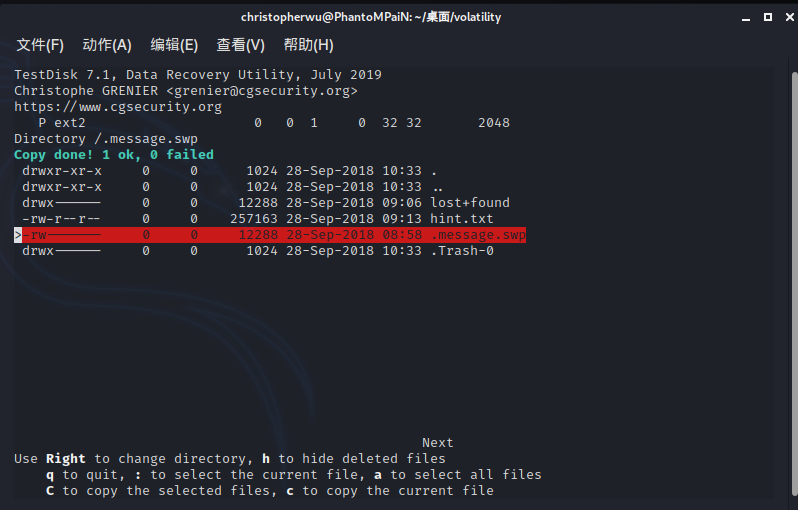

复制完会提示成功,忘记截图了

复制完事

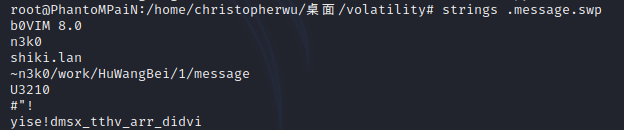

然后我们直接string查看这个被删除文件内的内容

0x04 维吉尼亚解密,得到flag

看到最后一行,就你懂我意思吧

这题主要难点在于对三个工具的运用

还有tmd写脚本转换

明天就去学python

本文参考:https://blog.csdn.net/weixin_42742658/article/details/106819187