Exp7 网络欺诈防范

实践总结与体会

本次实践的目的是理解解常用网络欺诈背后的原理,使用的工具主要是SET和Ettercap。本次实践的各项要求均已完成,遇到了0.8.2版本Ettercap运行不成功和Ettercap DNS spoof 攻击失败的问题,均已解决。

本次的实践还是比较简单的,而且原理非常好理解。

第三部分就是将上述两者结合起来,首先使用SET克隆一个网页,使得攻击机的80端口成为虚构的目标网站A,而后在Ettercap上使用DNS攻击使靶机输入网站B后实际访问的是攻击机,也就是攻击机使用apache2虚构的网站A。

其实在日常使用网络时,我们常遇到所谓“不安全”连接,我常常将其忽略,在经过本次实践之后,我深刻认识到了这样做的风险。

实践过程

简单应用SET工具建立冒名网站

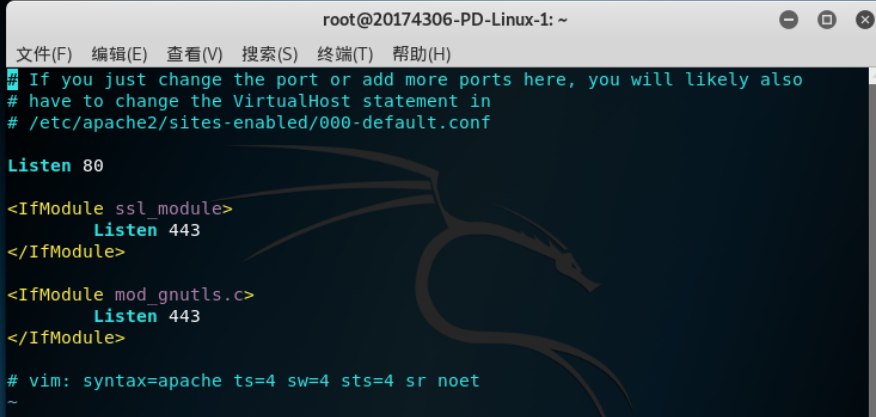

将SET工具的访问端口改为默认的80端口。使用 sudo vi /etc/apache2/ports.conf 命令修改Apache的端口文件,将端口改为80。

在kali中使用 netstat -tupln |grep 80 命令查看80端口是否被占用。如果有,使用 kill+进程号 结束该进程。使用 apachectl start 开启Apache服务: 输入 setoolkit 打开SET工具:

选择路径:1-2-3-2

Social-Engineering Attacks(社会工程学攻击)

Website Attack Vectors(钓鱼网站攻击向量 )

Credential Harvester Attack Method(登录密码截取攻击)

Site Cloner(进行克隆网站)

输入攻击机IP

输入被克隆的网站

这里遇到了第一个报错,原因是我选取的克隆网站不太合适,后来换成了云班课。

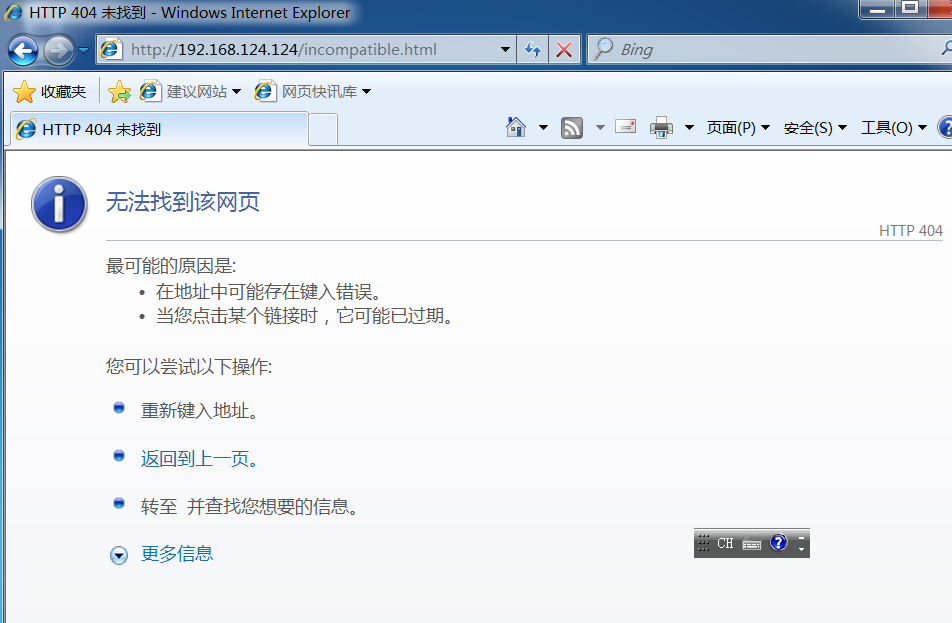

出现的404报错:

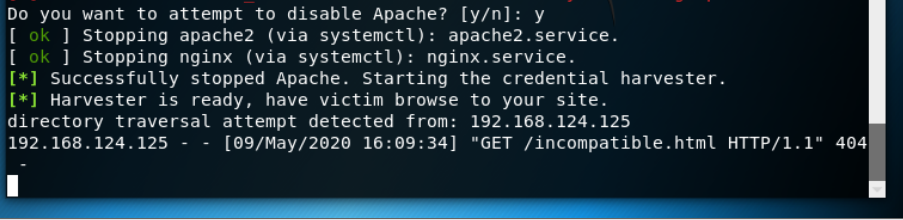

SET端反馈信息:404

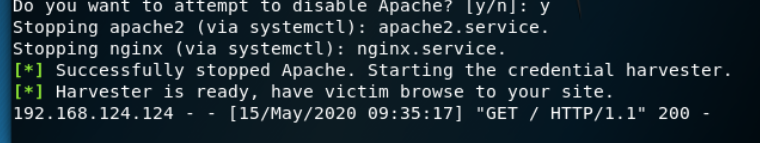

调整网站之后成功

这里可以看到登录信息:name=20174306 password=heymybro

Ettercap DNS spoof

可能是我的网络模式或者其他一些设备的未知错误,如果按照前几位完成同学的步骤进行操作,DNS Spoof攻击无法完成,需要在DNS攻击的同时开启ARP毒化方能成功,这里参考了:https://blog.csdn.net/qq_37367124/article/details/81698622

具体流程:

呜呜我终于发现钉钉截图可以框图了,之前一直好奇大家是怎么做的。

前期基本一致,修改注册表等等

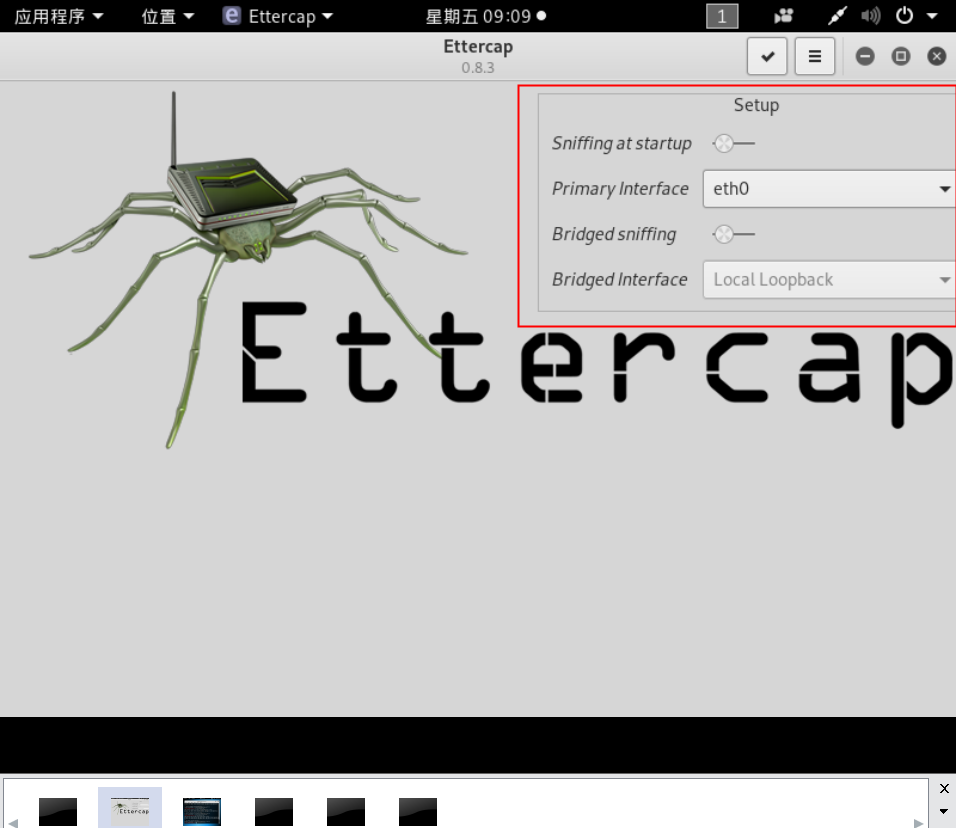

配置Ettercap信息

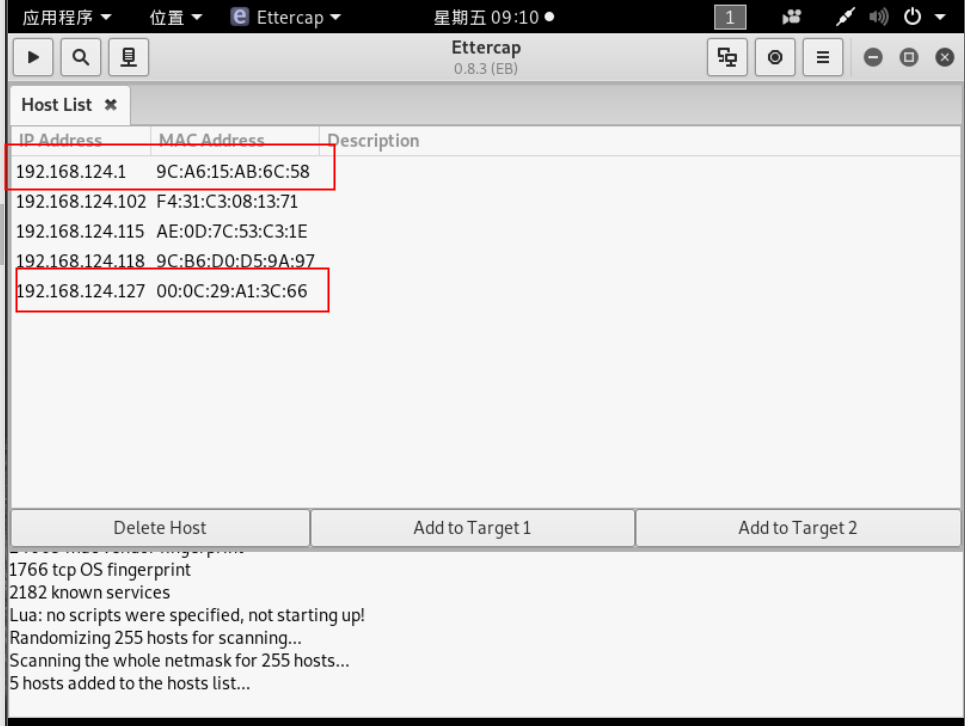

进行scan,找到本地主机

实践的二三部分我是一次做到位的,一开始使用的是两个kali之间的攻击,后来发现kali的火狐会拦截不安全连接,我找了半天还没发现怎么跳过,最后换了win7做靶机,所以前后目标IP可能不同

设置ARP毒化和DNS Spoof

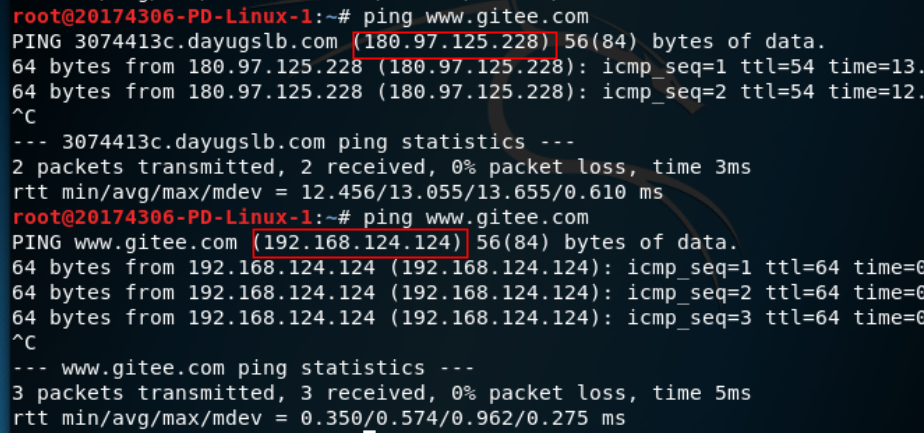

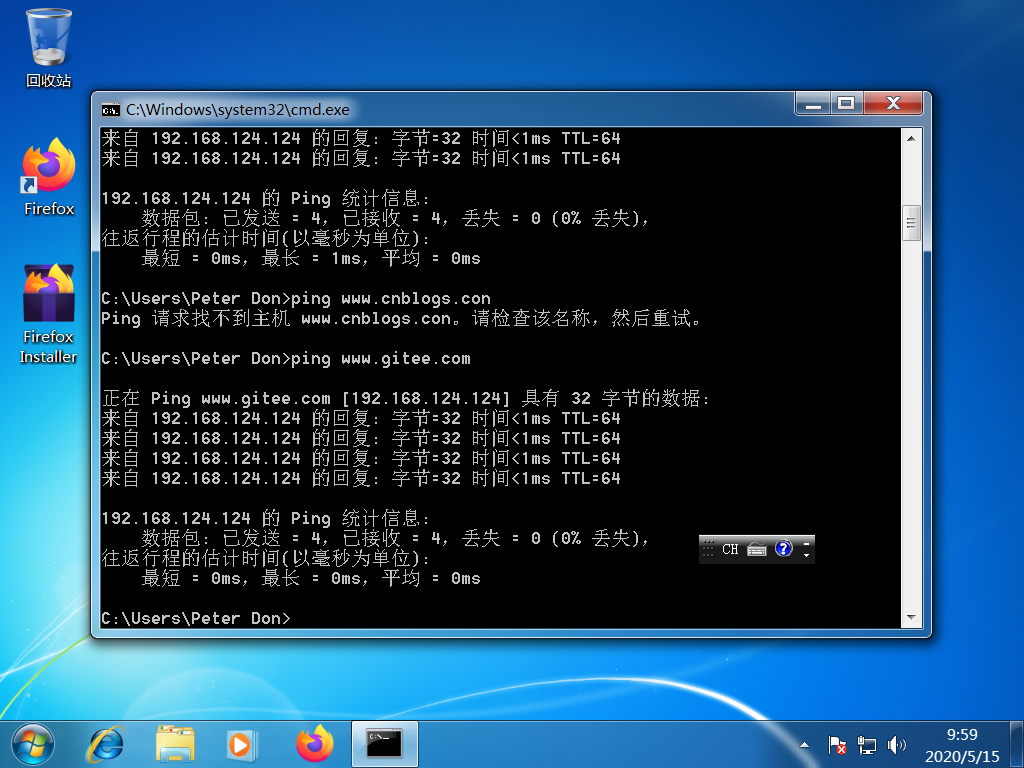

在kali端可以看到攻击ping前后的明显不同

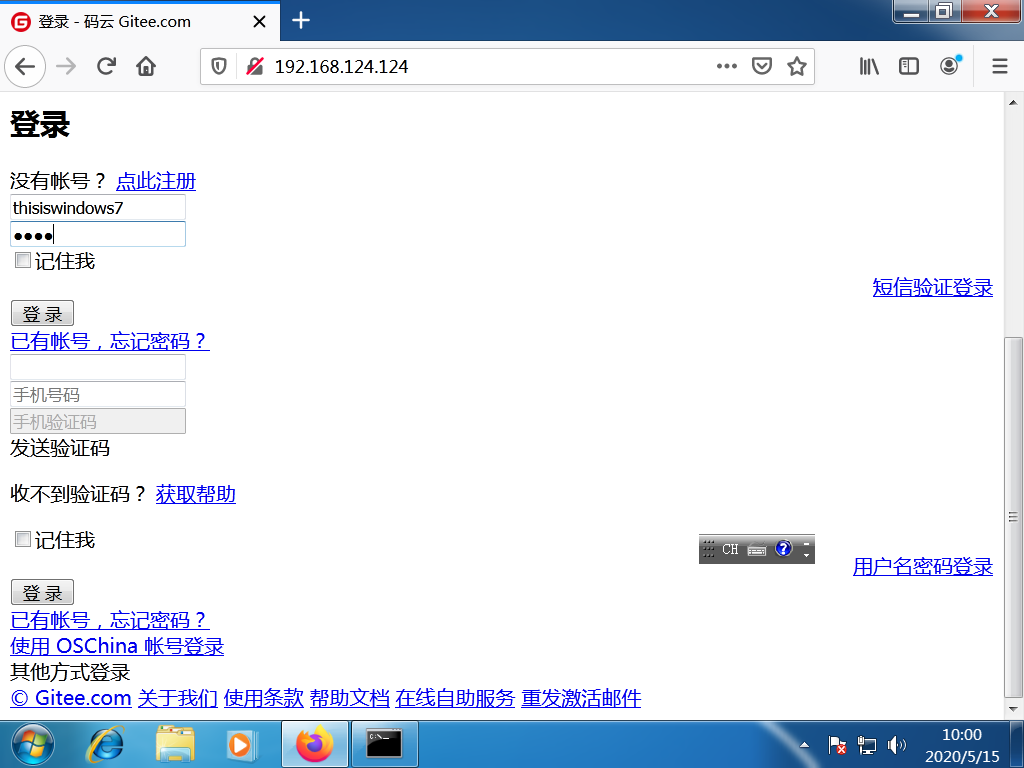

登陆网站

结合应用两种技术,用DNS spoof引导特定访问到冒名网站

重要参考博客:https://blog.csdn.net/hy_696/article/details/74640519

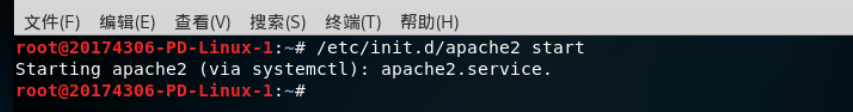

但需要注意,如果不是在SET部分完成之后继续进行,就一定需要使用/etc/init.d/apache2 start启动apache2服务,不然无法成功。

使用SET克隆后可以在本地主机上先测试一下,即输入本地主机IP:80

可以看到信息后即可完成后续步骤

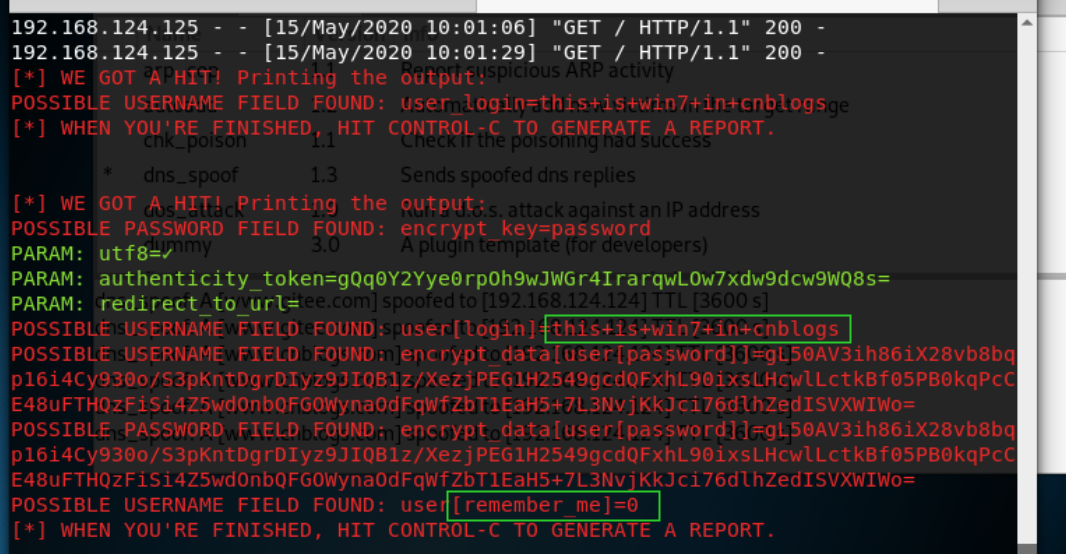

最终的实践结果:

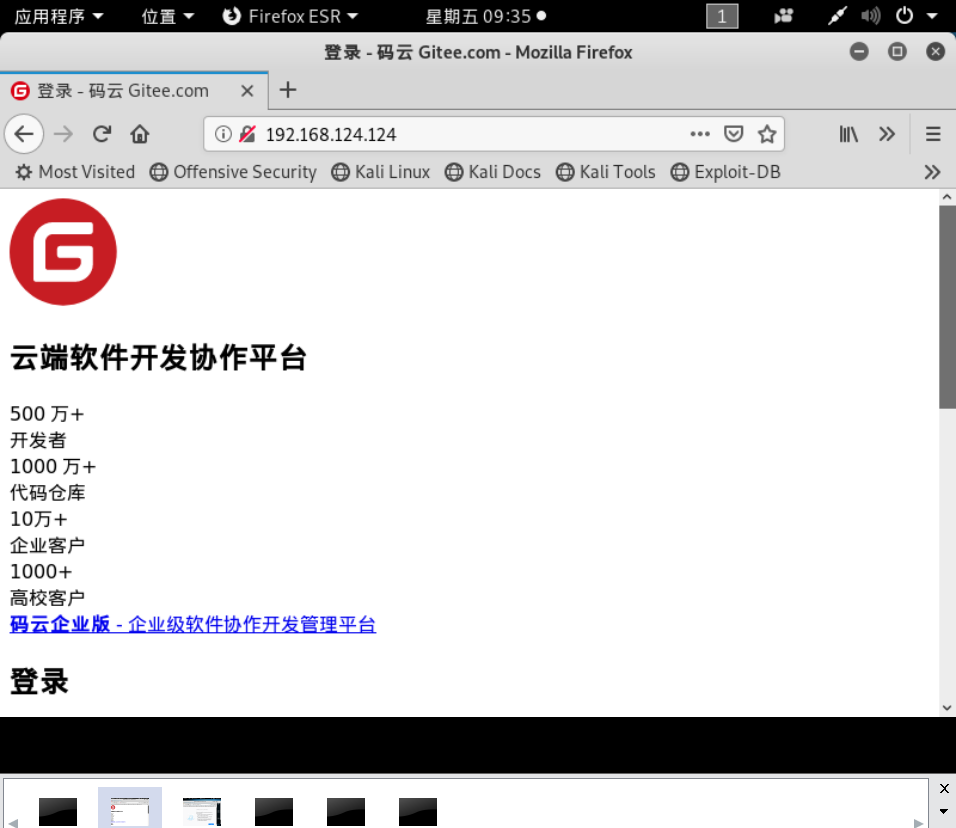

Win7端在显示www.cnblogs.com的网站上现实的是www.gitee.com的界面

输入密码信息后可以看到明文的用户名和密文的密码

这里出现的问题是kali端出现400错误,后述。

基础问题回答

通常在什么场景下容易受到DNS spoof攻击

在本地的无线网络中或者本地DNS服务器被攻击的情况下易受DNS攻击。

在日常生活工作中如何防范以上两攻击方法

- 仔细观察访问过程浏览器地址栏的变化,建议使用HTTPS协议的网站,当发现签名无法验证,即提醒“不安全连接”时提高警惕

- 不轻易连接非信任的无线网络,不乱点来路不明的连接

- 绑定IP地址以及MAC地址

遇到的问题及解决

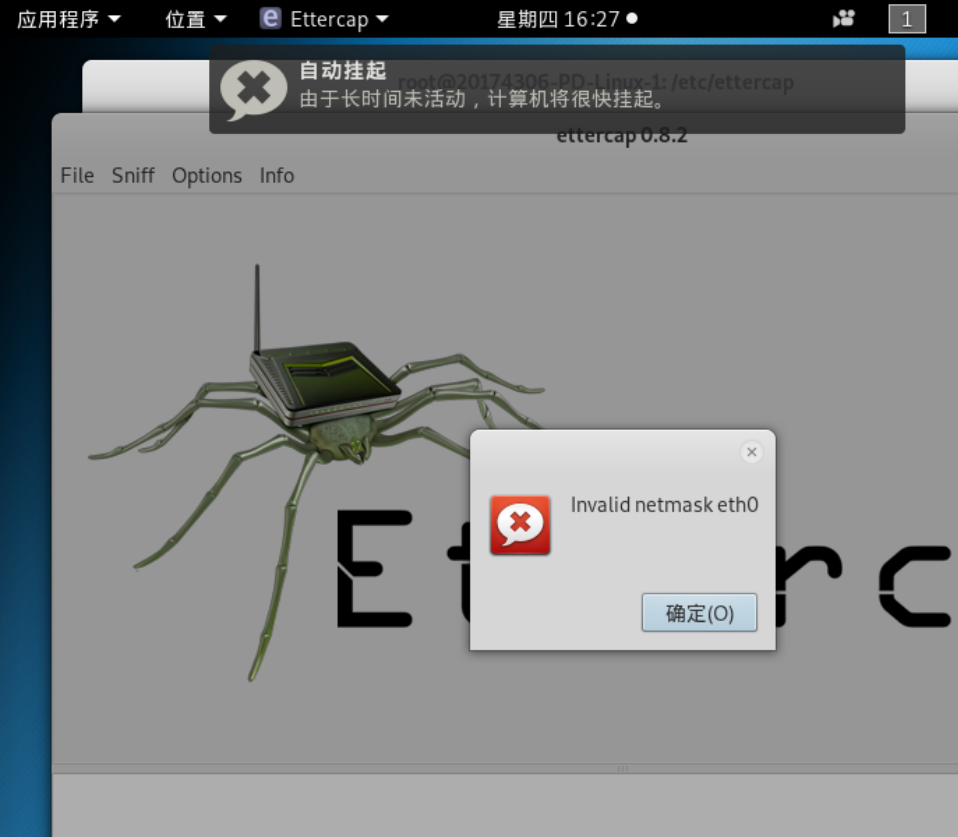

0.8.2版本Ettercap运行不成功

由于kali软件源的不同,我主机上的Ettercap是0.8.2,我看博客好像很少这个版本的,这都不要紧,其实操作差不多,但是在设置网段的时候,却不能使用eth0。我来来回回操作好几次,都失败了,重装一个Kali也没解决问题。

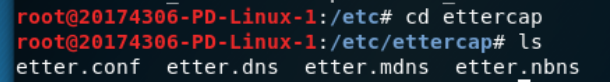

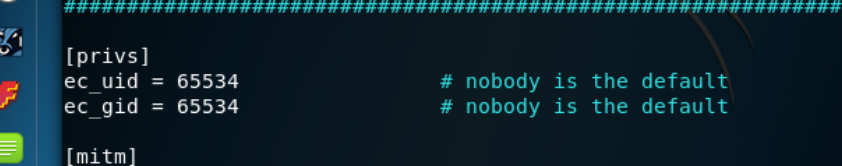

尝试了修改etc/ettercap里的etter.conf,把ec_uid 和 ec_gid 的值改为0,但是没有成功。

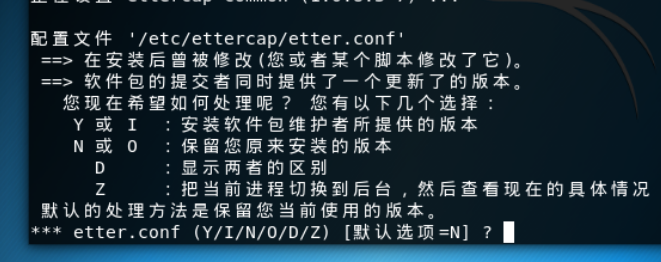

后来更新了软件源,经过漫长的等待更新到0.8.3之后就一切正常了。在更新时可以看到我对于一些配置文件的修改,当然是选择覆盖。

Ettercap DNS spoof 攻击失败

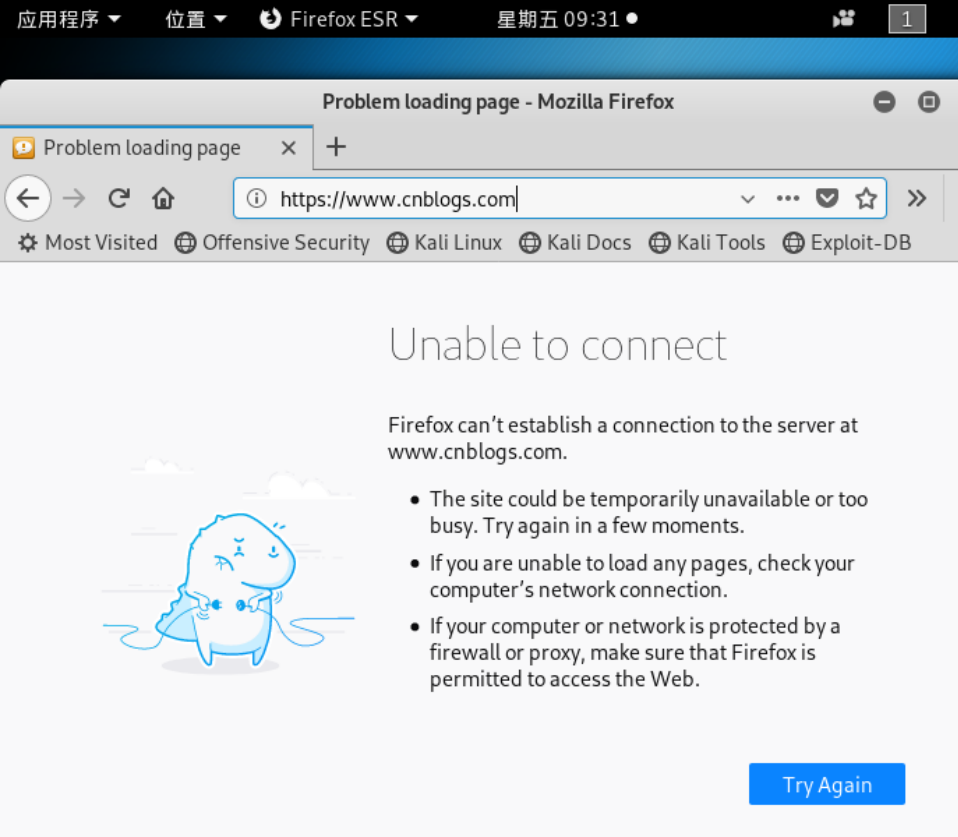

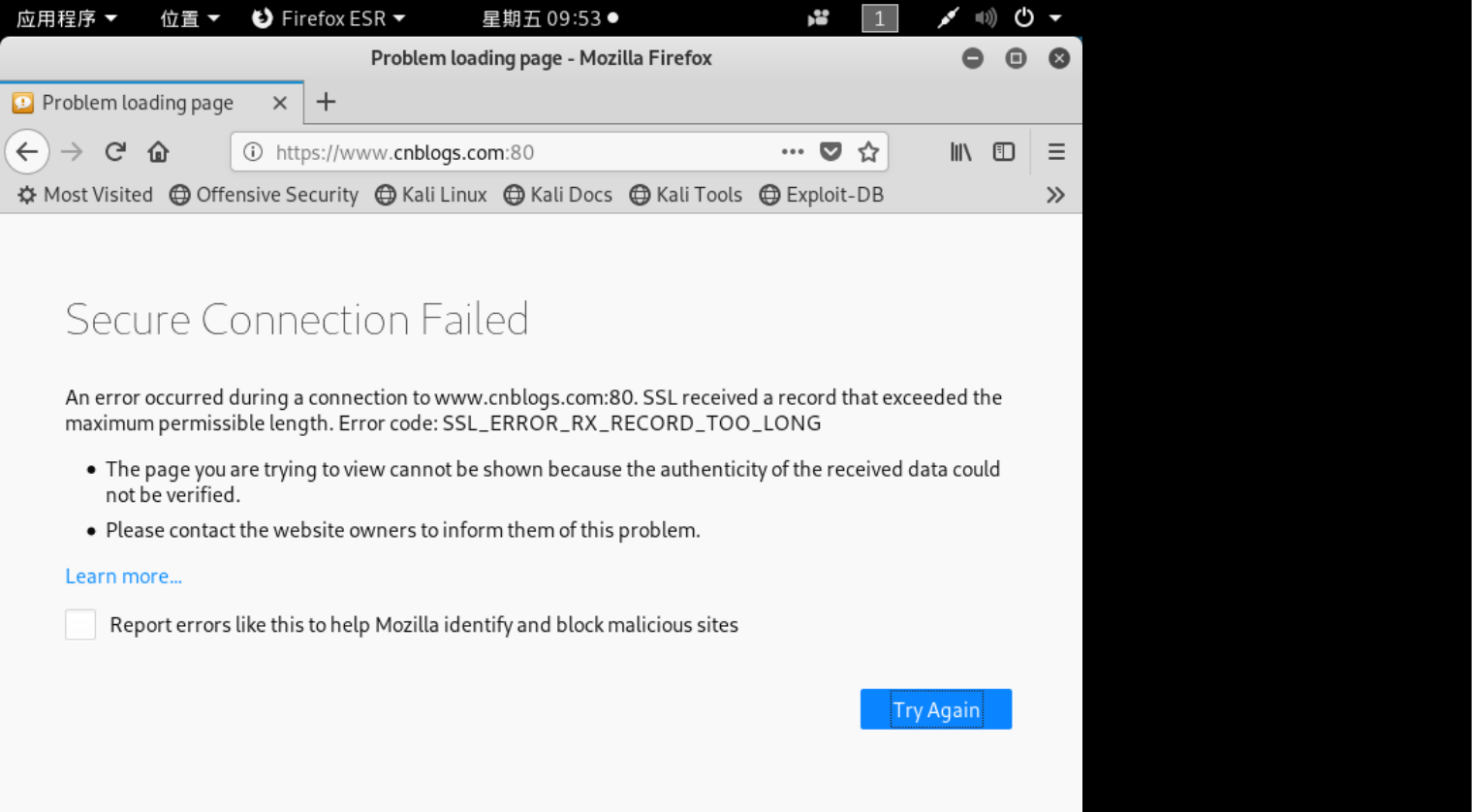

在kali作为靶机是遇到了DNS失败,出现了400报错

原因是火狐拦截🤦

如果继续输入80端口,报错信息更详细:SSL_ERROR_RX_RECORD_TOO_LONG

谷歌可以略过,我当时没找到,也没想起来添加信任,直接更换为win7靶机,就可以成功了。

在攻击端也可以看到报错信息:code400,message Bad request syntax

在这个人人冲浪的时代,看脸真的不行,得上手摸摸,再看看身份证。

在这个人人冲浪的时代,看脸真的不行,得上手摸摸,再看看身份证。