20222401 2024-2025-1 《网络与系统攻防技术》实验五实验报告

1.实验内容

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

- DNS注册人及联系方式

- 该域名对应IP地址

- IP地址注册人及联系方式

- IP地址所在国家、城市和具体地理位置

- PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息(要求必须用WHOIS、dig、nslookup、traceroute、tracert以及在线工具)

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机IP地址是否活跃

- 靶机开放了哪些TCP和UDP端口

- 靶机安装了什么操作系统,版本是多少

- 靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机上开放了哪些端口

- 靶机各个端口上网络服务存在哪些安全漏洞

- 你认为如何攻陷靶机环境,以获得系统访问权

**(5)①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。②并练习使用Google hack搜集技能完成搜索(至少10种搜索方法) **

2.实验过程

2.1获取sina.com.cn的相关信息

2.1.1获取DNS注册人及联系方式

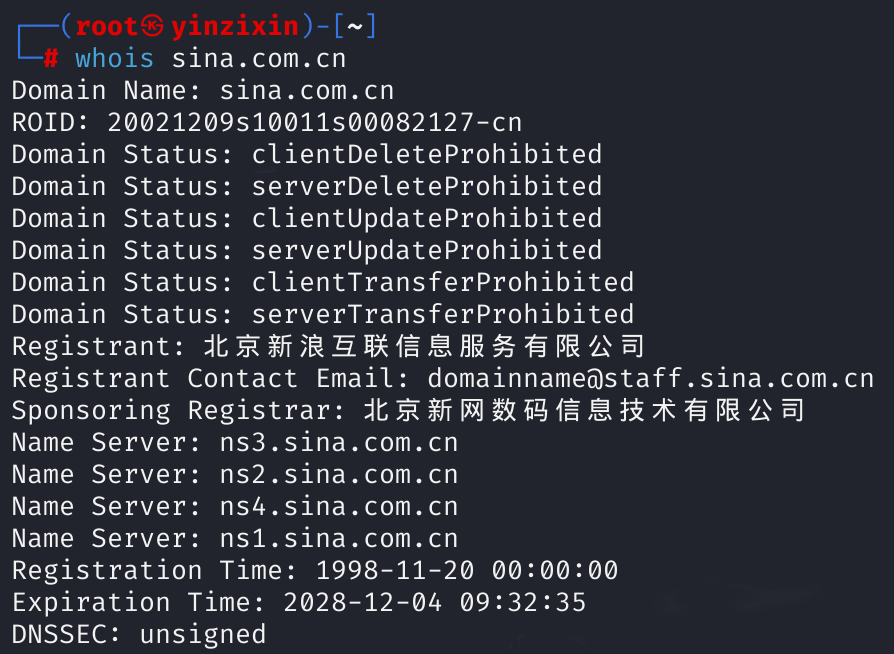

输入whois sina.com.cn来获取信息

我们可以看到注册人是北京新浪互联信息服务有限公司

注册联系方式是domainname@staff.sina.com.cn

2.1.2获取该域名对应IP地址

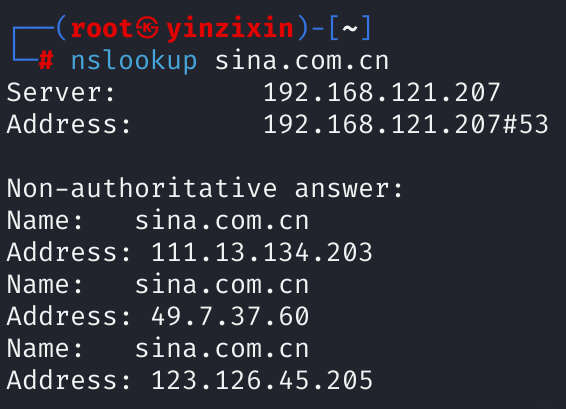

输入nslookup sina.com.cn来获取信息

我们可以看到,111.13.134.203,49.7.37.60,123.126.45.205都是这个域名对应的IP地址。

2.1.3获取IP地址注册人及联系方式

依次输入以下命令

whois 111.13.134.203

whois 49.7.37.60

whois 123.126.45.205

2.2尝试获取微信某一好友的IP地址,并查询获取该好友所在的具体地理位置

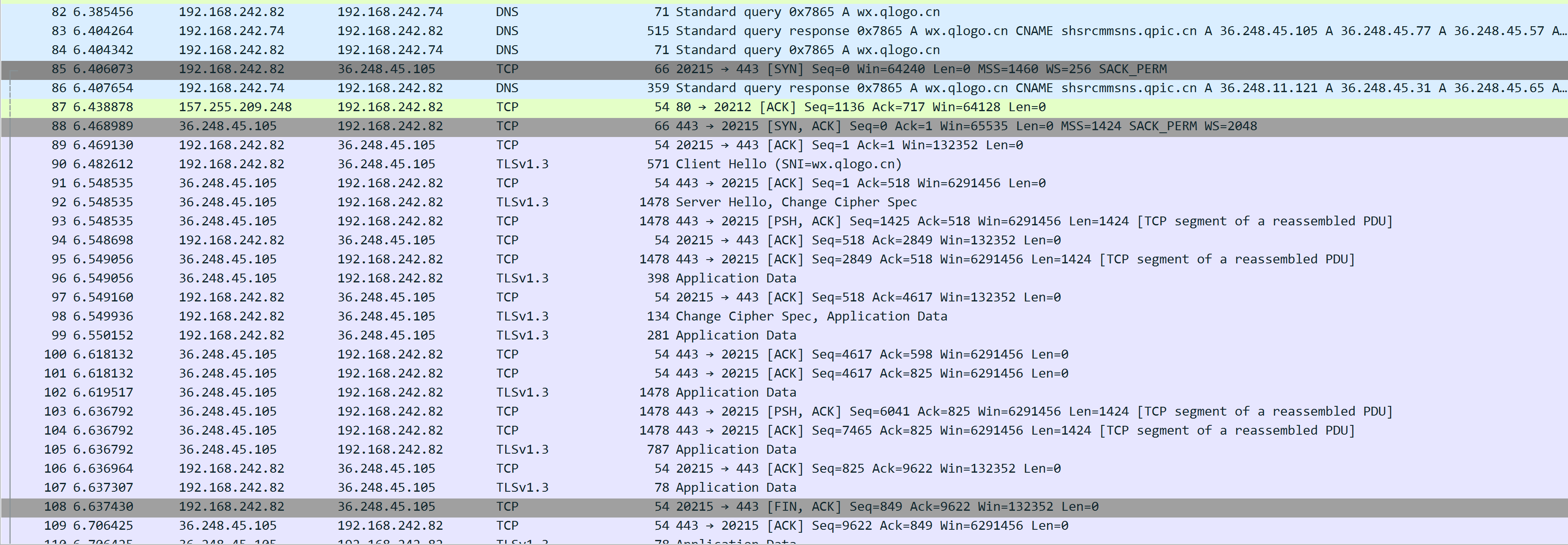

首先我们使用微信进行通信(发送三个1),然后从wireshark中查找我们通信的包。需要注意的是,建议从DNS开始查找,可以很明显的看到特征。

可以很明显的看到,36.248.45.105就是通信对端的IP。

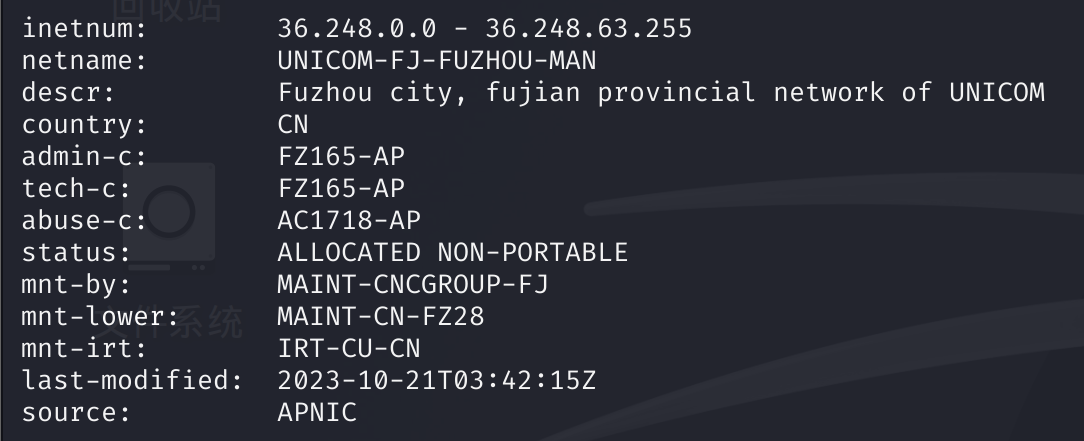

我们使用刚才的方法进行查询。

可以看到地址在福建,而实际地址应该是北京。可以推断通信使用了代理技术。

2.3使用nmap开源软件对靶机环境进行扫描

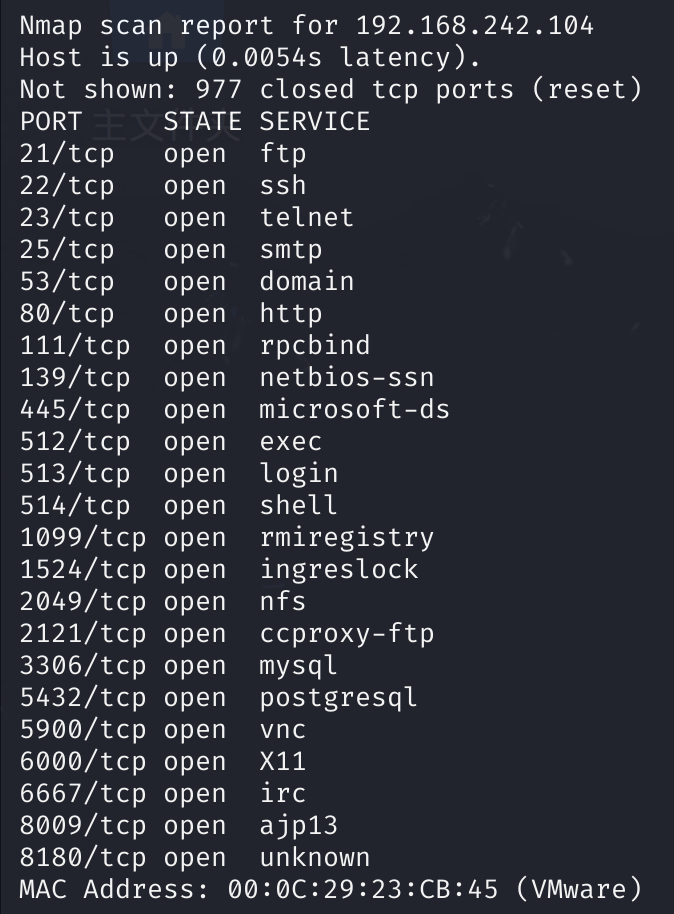

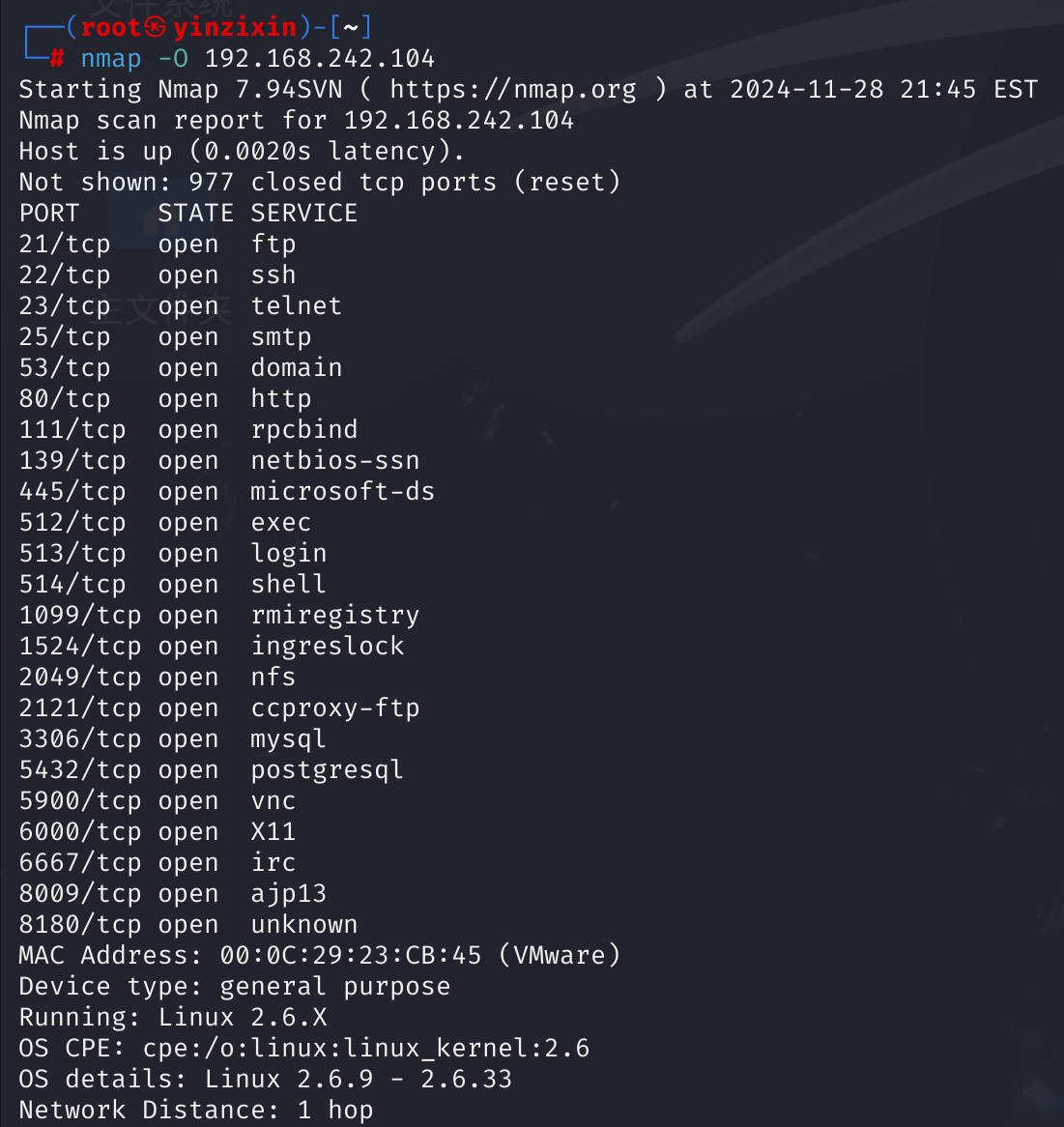

这里我们选择对msf的靶机进行扫描。

IP地址是192.168.242.104

2.3.1检测靶机IP地址是否活跃

2.3.2靶机操作系统扫描

2.3.3靶机服务分析

- FTP (File Transfer Protocol) - 端口 21:用于文件传输的协议,允许用户上传和下载文件到服务器。

- SSH (Secure Shell) - 端口 22:用于安全地访问远程计算机,通常用于管理目的。

- Telnet - 端口 23:一种用于远程登录的协议,但不如SSH安全,因为它不加密传输的数据。

- SMTP (Simple Mail Transfer Protocol) - 端口 25:用于发送电子邮件的协议。

- DNS (Domain Name System) - 端口 53:用于将域名解析为IP地址的协议。

- HTTP (HyperText Transfer Protocol) - 端口 80:用于在Web服务器上传输超文本(如HTML)的协议。

- RPCbind (Remote Procedure Call bind) - 端口 111:用于RPC(远程过程调用)服务的端口映射器,允许程序在远程计算机上执行代码。

- NetBIOS Session Service - 端口 139:用于Windows网络上的文件和打印共享服务。

- Microsoft-DS (Microsoft Directory Service) - 端口 445:用于Windows网络上的文件和打印共享以及活动目录服务。

- Exec - 端口 512:一种远程执行命令的协议,但通常不推荐使用,因为它存在安全风险。

- Login - 端口 513:用于远程登录的协议,但不如SSH安全。

- Shell - 端口 514:允许远程用户访问系统的命令行界面,但通常不推荐使用,因为它存在安全风险。

- RMI Registry - 端口 1099:Java远程方法调用(RMI)的注册表服务,允许Java对象跨网络进行通信。

- Ingreslock - 端口 1524:Ingres数据库管理系统使用的锁定服务。

- NFS (Network File System) - 端口 2049:允许远程计算机通过网络挂载和访问文件系统。

- CCProxy FTP - 端口 2121:可能是某种代理服务器或特定FTP服务的变种。

- MySQL - 端口 3306:流行的开源关系数据库管理系统。

- PostgreSQL - 端口 5432:另一个流行的开源关系数据库管理系统。

- VNC (Virtual Network Computing) - 端口 5900:允许远程桌面访问和控制的协议。

- X11 - 端口 6000:用于图形界面的网络协议,允许远程计算机显示图形界面。

- IRC (Internet Relay Chat) - 端口 6667:用于实时文本通信的协议。

- AJP13 (Apache JServ Protocol version 1.3) - 端口 8009:用于Tomcat服务器与Web服务器(如Apache HTTP Server)之间的通信。

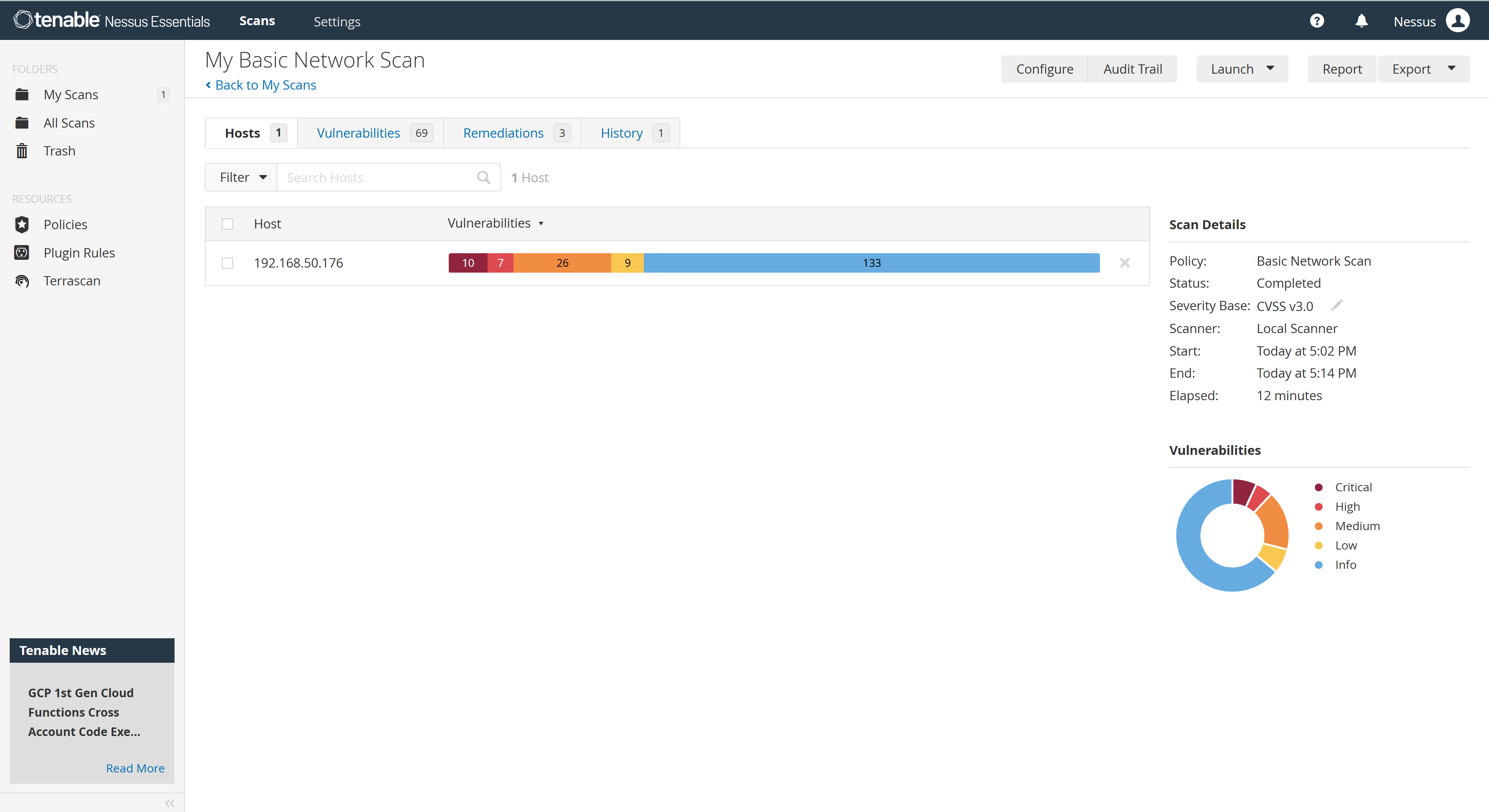

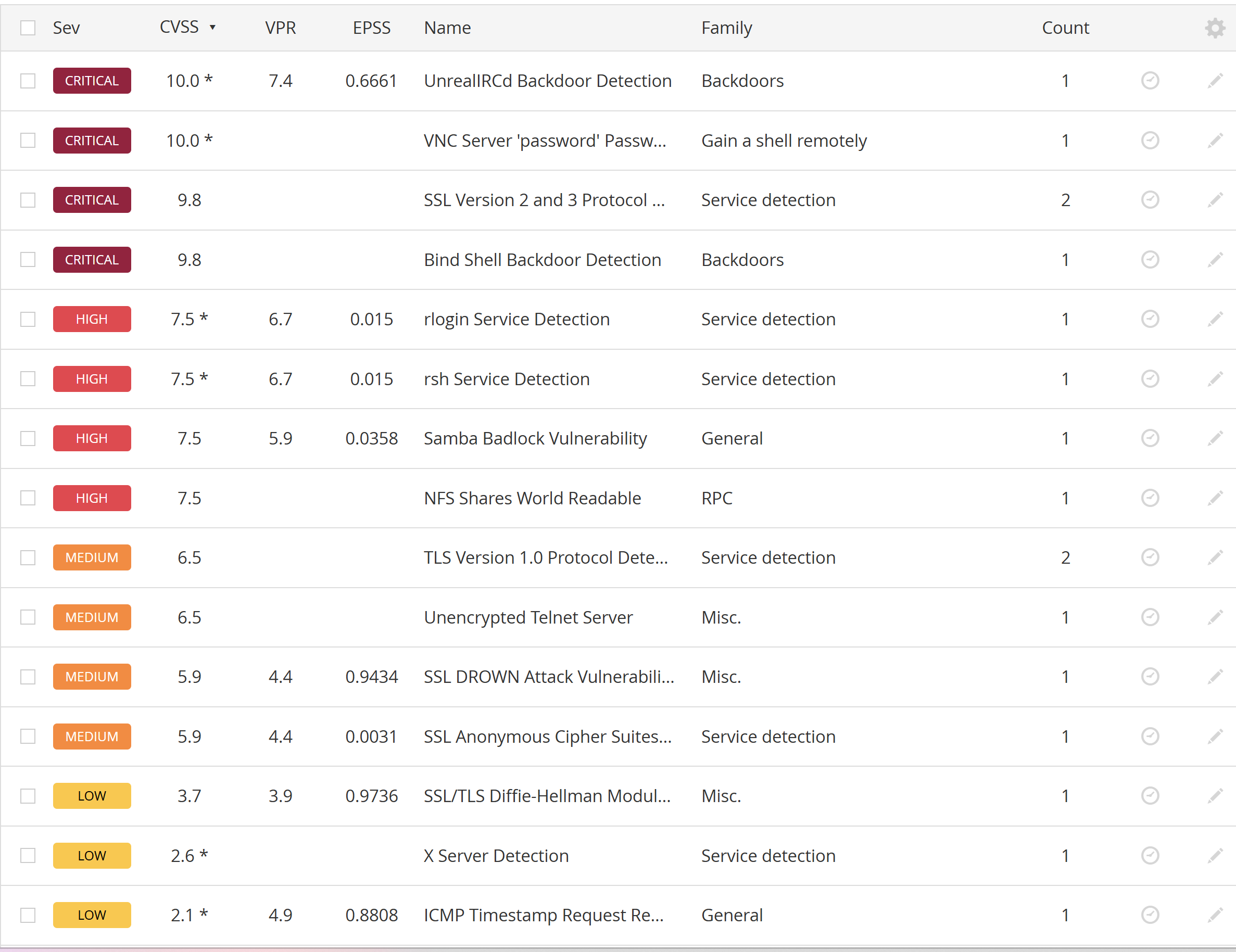

2.4Nessus对靶机环境进行扫描

安装过程省略。

我们使用Nessus对靶机进行扫描。

这里没办法直接看到哪些端口是开放的。

我们看到扫出了很多漏洞。比如有后门相关的,shell相关的等。

2.5通过搜索引擎搜索自己在网上的足迹

没有相关检索。(我翻了好几十页都没有)

2.6使用Google hack搜集技能完成搜索

- site

![image]()

- filetype

![image]()

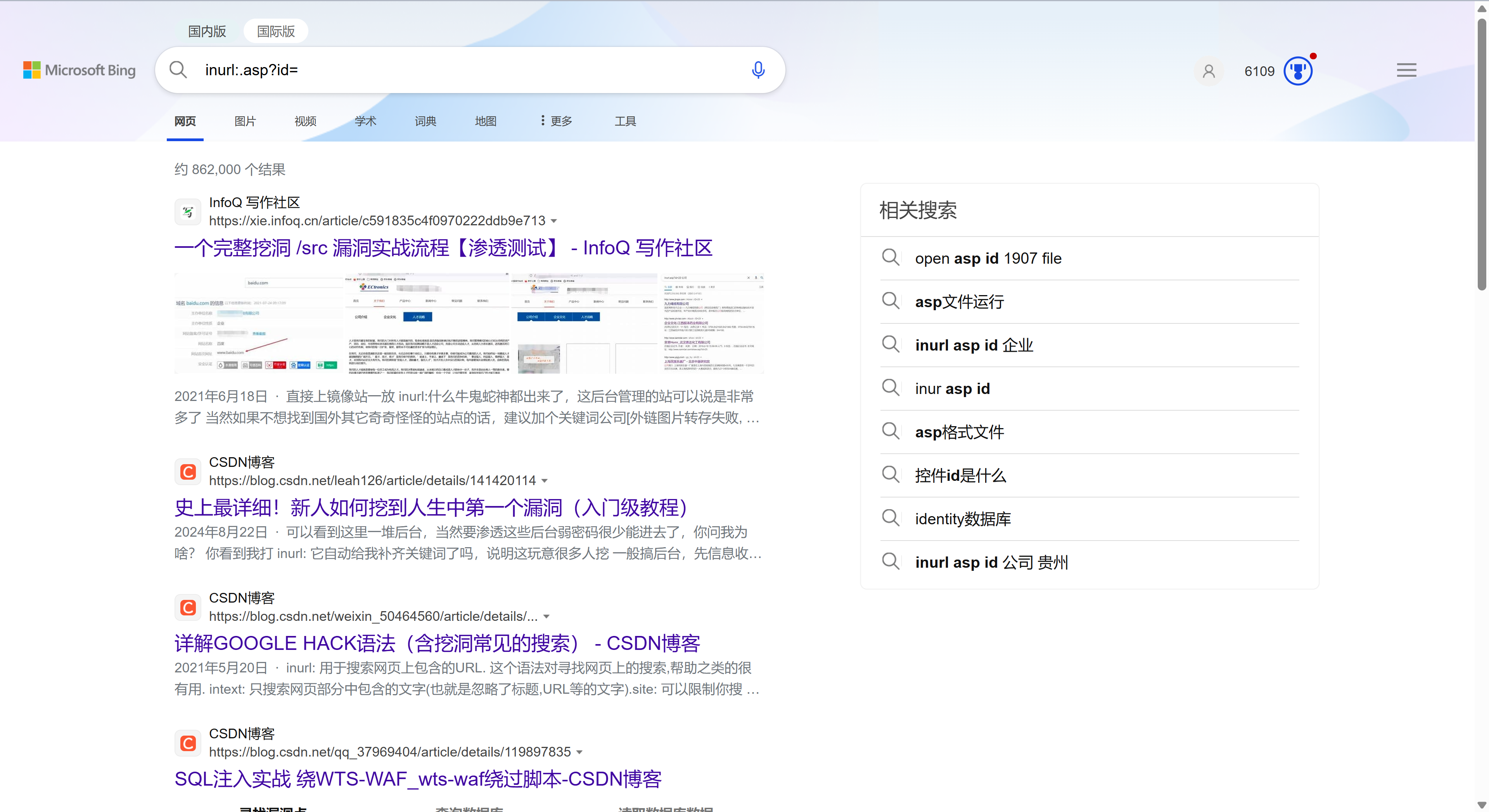

- inurl

![image]()

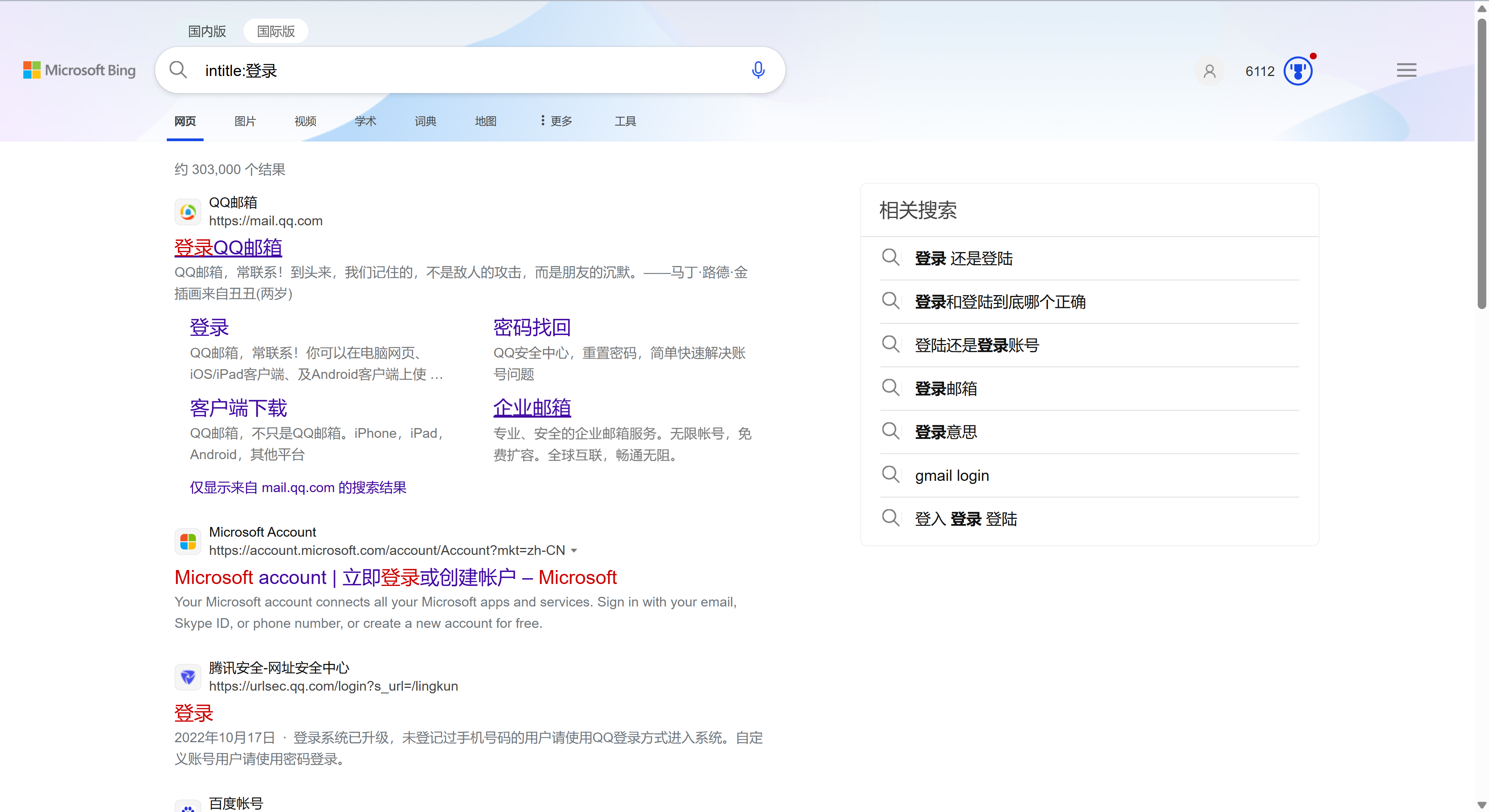

- intitle

![image]()

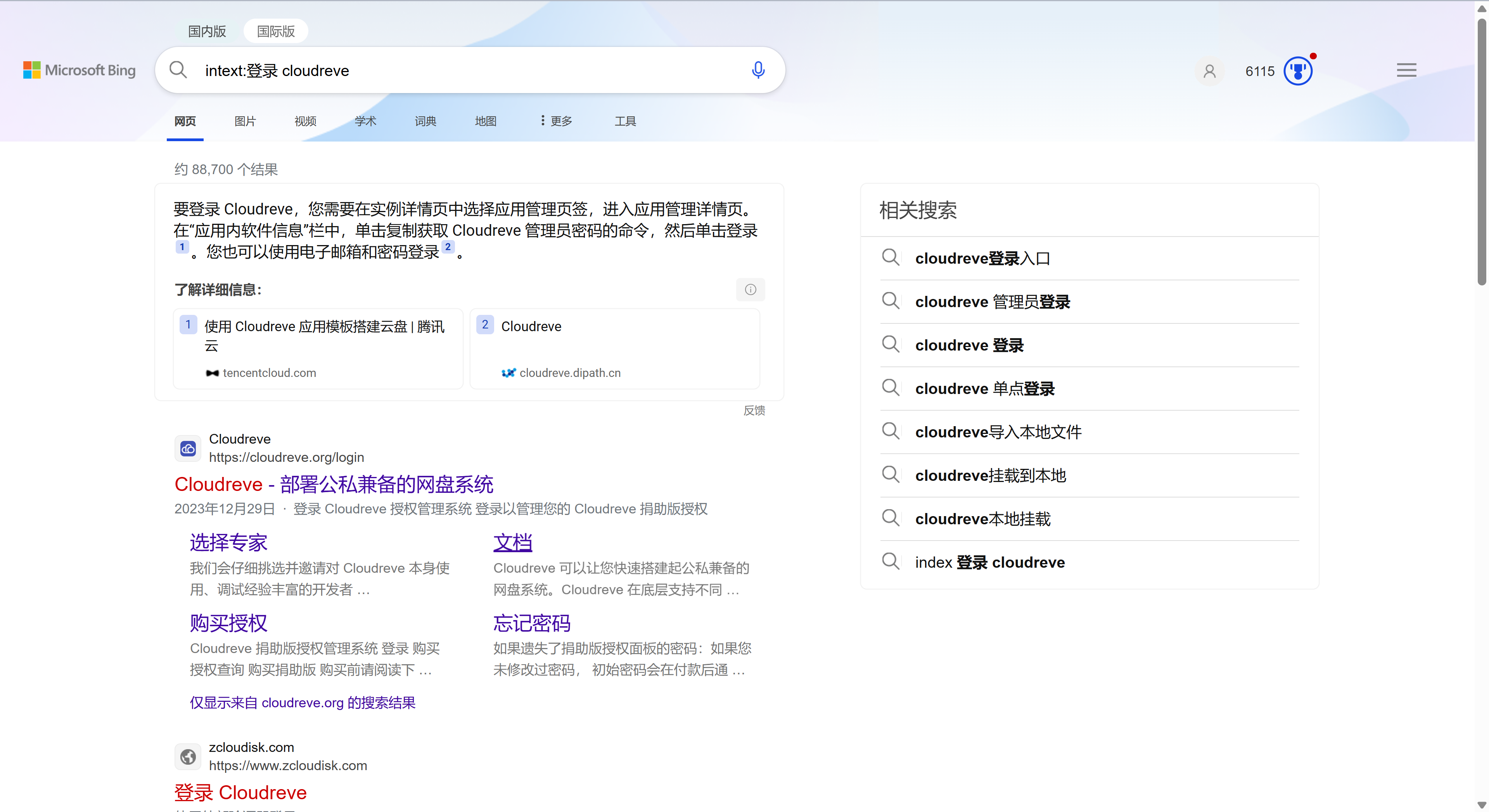

- intext

![image]()

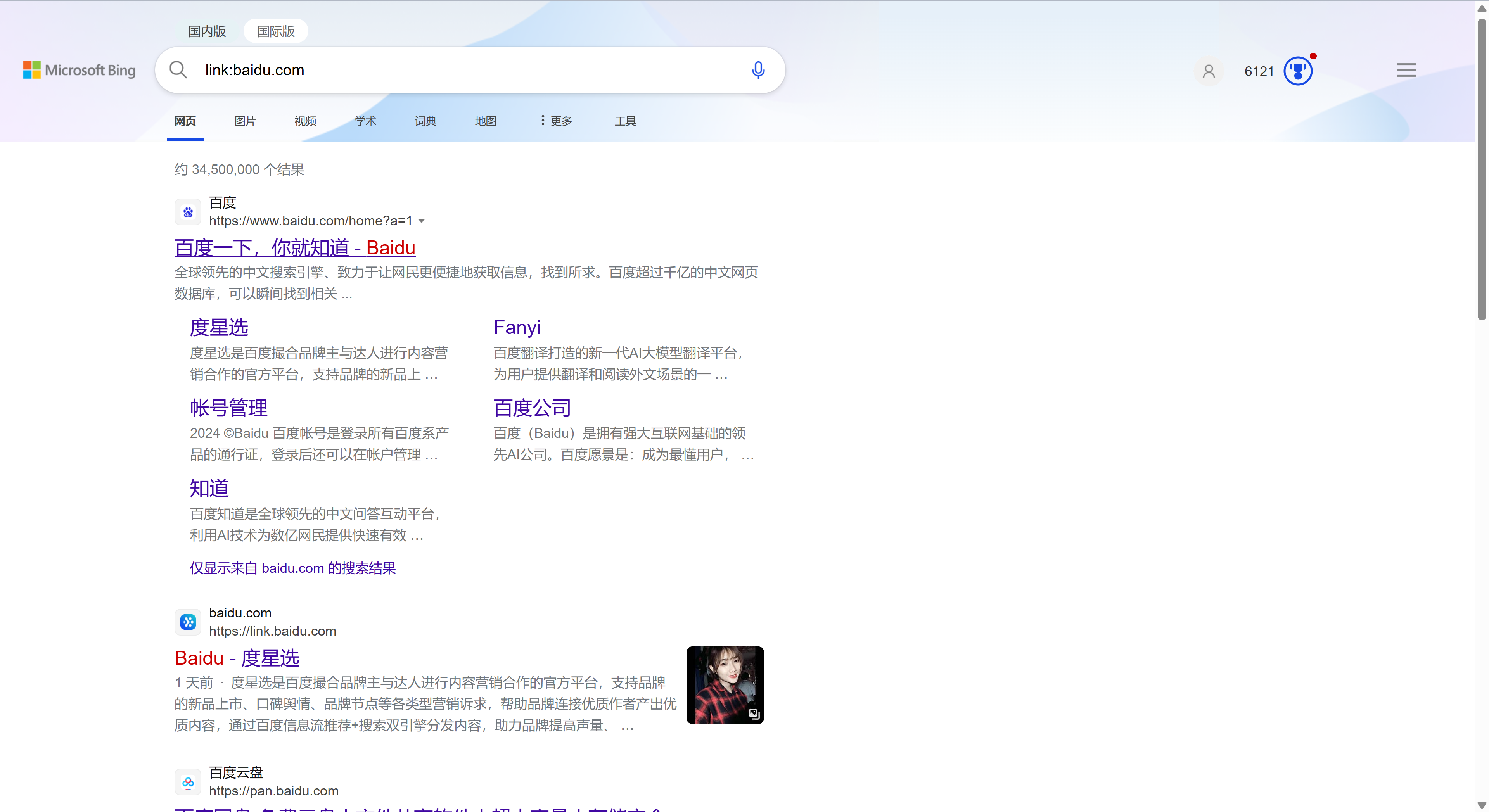

- link

![image]()

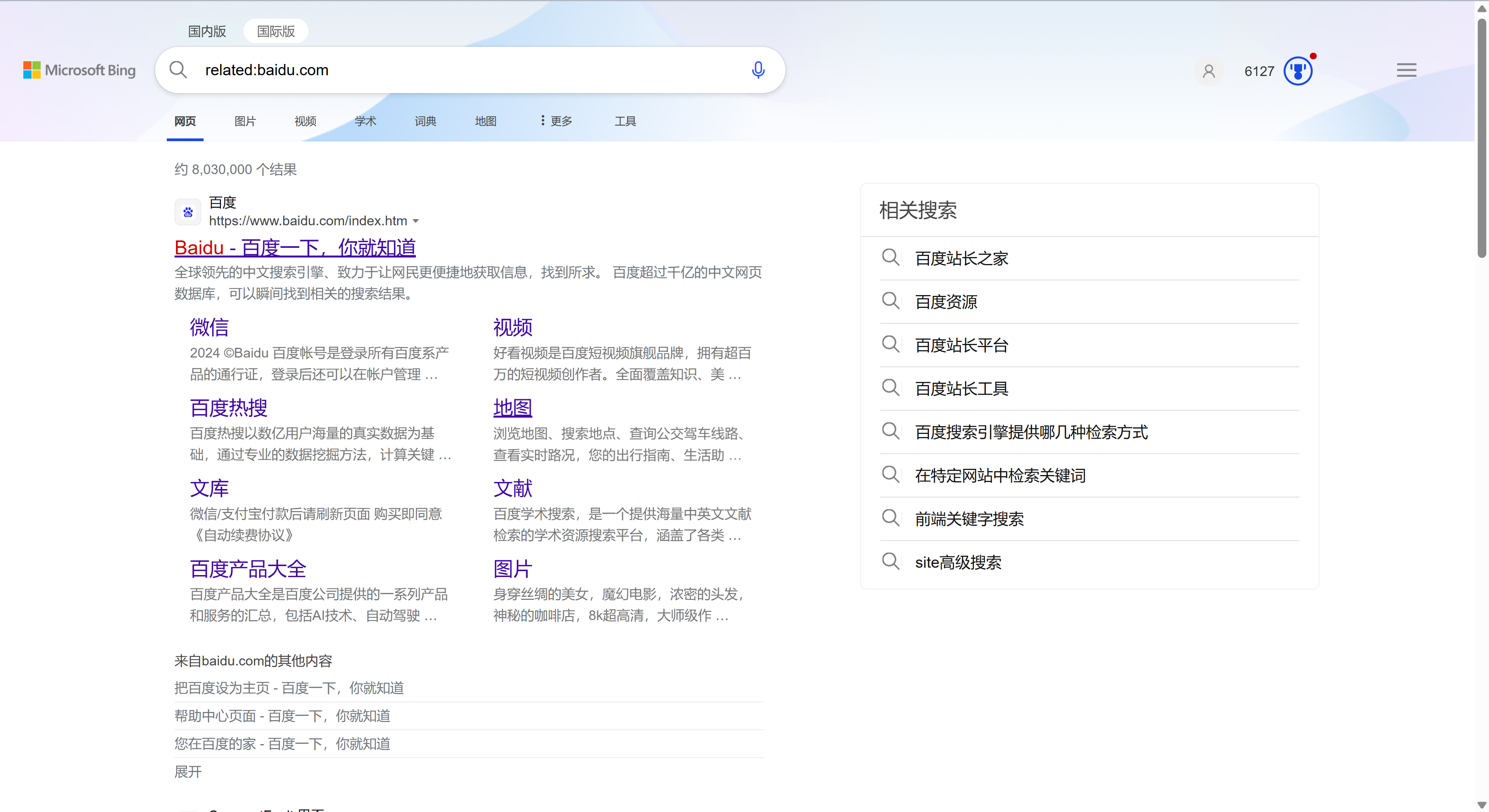

- related

![image]()

- map

![image]()

- info

![image]()

- allintitle

![image]()

3.问题及解决方案

- 问题1:kali和靶机不在同一个网段

- 问题1解决方案:靶机下载时网络配置默认是NAT模式,而主机是桥接模式。需要注意的是,NAT模式下的地址虽然也是私有地址,但是逻辑上和其他私有地址并不是同一个网段,所以不能ping通。只需要将两者均修改为桥接模式,然后重启,就能解决。

4.学习感悟、思考等

本次实验通过查询sina.com.cn域名信息、获取微信好友IP并定位、使用nmap和Nessus扫描靶机,以及搜索引擎和Google hack技巧搜集信息,掌握了网络信息安全的基本技能。我通过搜索引擎搜索了自己在网上的足迹,并确认了没有隐私和信息泄漏问题。

浙公网安备 33010602011771号

浙公网安备 33010602011771号