摘要:

与 ip那道题类似 用burpsuite抓包后发现 cookie一栏有 user 这个可控参数 构造 ``` user={{2*3}} ``` 发现回显为6 证明这个模板是 Twig注入 经尝试直接的 system 命令是不行的 Twig注入模板: ``` {{_self.env.registerU 阅读全文

摘要:

https://www.freebuf.com/articles/web/262005.html 阅读全文

摘要:

pyc文件用https://tool.lu/pyc/ 打开 然后分析源码 直接通过最后计算出的 code[] 反向即可 注意 要将 "%lf"这种转成 "\x1f"才能让python转义为字符 所以处理后的code[]: ``` code = [ '\x1f','\x12','\x1d','(',' 阅读全文

摘要:

这题路径构造挺难的: 构造 ?languange=./languages/../../../../etc/passwd 至于怎么构造出来的 只能说多做题 找感觉吧 阅读全文

摘要:

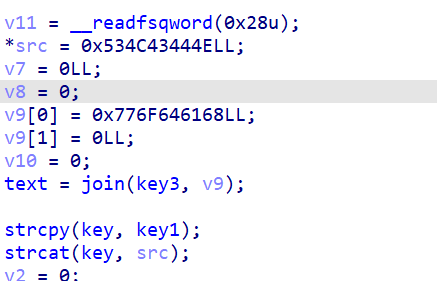

用IDA打开反编译后遇到一些疑点:  首先 v9 src 这些都是以16进制整数表示的 而我们想要的肯定 阅读全文

摘要:

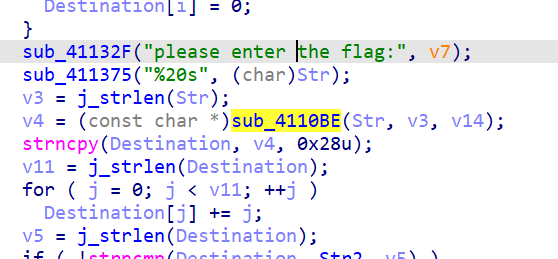

重点在于  注意到这个函数 是对str进行了加密处理的 查看这个函数: ``` void *__cdec 阅读全文

摘要:

手工SQL注入 ?inject=1'后有报错 且发现过滤掉了 update select 等关键词 所以只能堆叠注入 ``` ?inject=1';show databases;-- - ```