摘要:

很好的一道题目 整体思路没问题 只是没反应到用 filter查看 useless.php(...) 分析源码:  开头第二排两个字母对应的 xx xx 便是长和宽的值 慢 阅读全文

摘要:

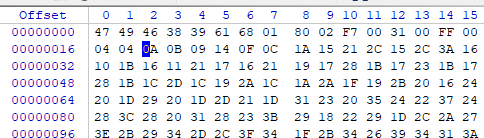

主要是第二张GIF格式损坏 对照 第一张GIF的文件头  用winhex进行修补后分帧即可查看到flag 阅读全文

摘要:

# eval执行 用法 ?cmd=system("cmd") 这样传入的字符串就会被解析成系统命令 尝试 "ls"发现index.php 进入下级目录没用 #### 构造 "cd ../;ls"尝试多次发现 "cd ../../../;ls"后出现flag  命令格式: ``` python3 sqlmap.py -u ... --dbs --tamper "space2comment.py" ``` 然后还是选择 sqli 库 只是这次得到的 column就很离谱了  而我们的XSS语句原始是这样的: ``` '"> ` 阅读全文

摘要:

### 内网访问 直接访问 127.0.0.1/flag.php 即可 ### 伪协议读取文件 ``` ?url=file:///var/www/html/flag.php ``` ### 302跳转bypass 所谓的302就是 ?url=... 后面的网址 等价于 ?path=... 访问网站源 阅读全文

摘要:

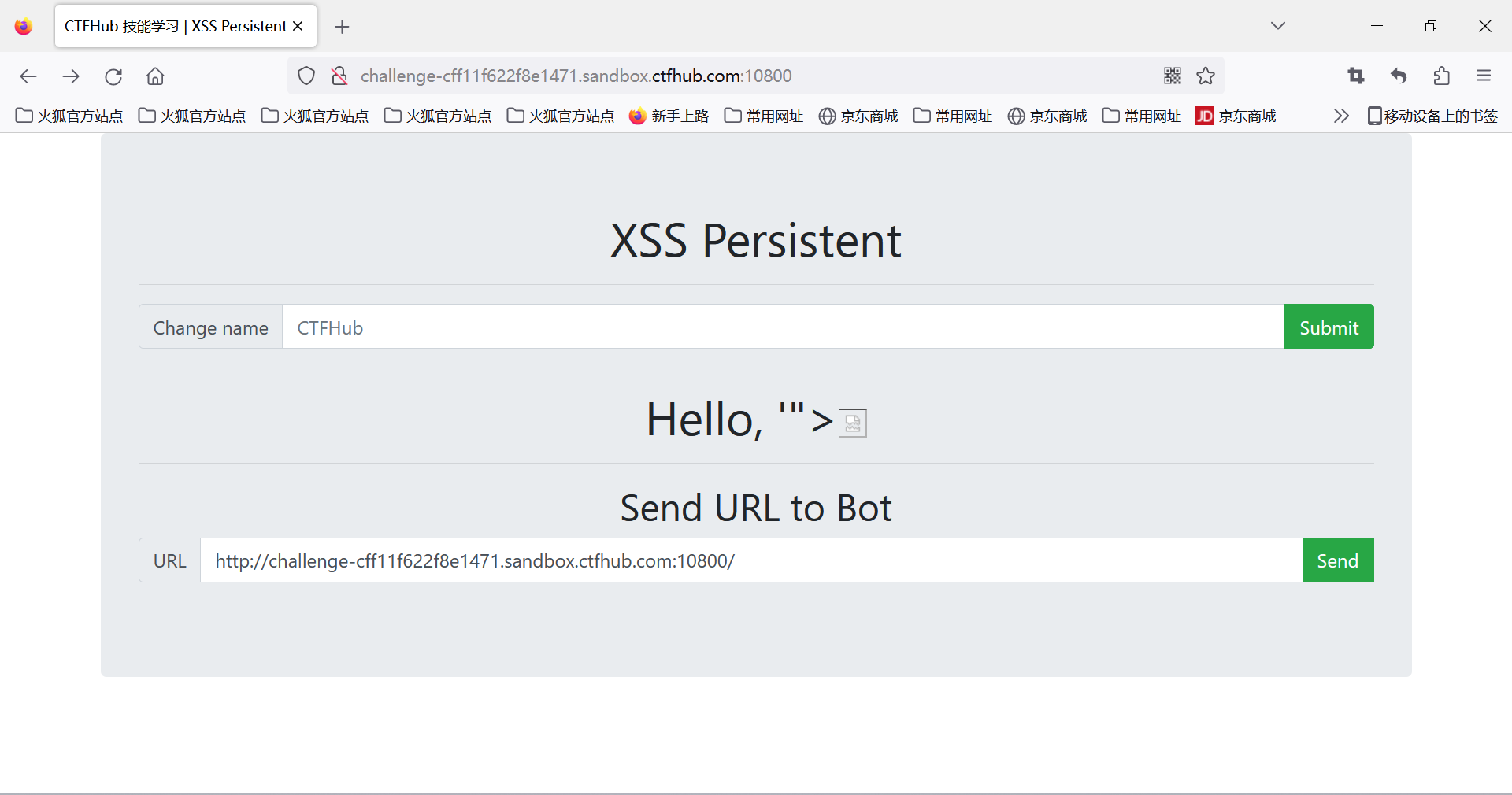

### 存储型XSS  在 XSS平台生成一个项目后 将XSS注入语句填入 name 复制该题网址到ur 阅读全文

摘要:

wireshark分析后能找到 flag.rar 相关的流量 同foremost将其分离后 会得到一个 含有flag.txt的zip 但是它不是伪加密。。。 用AAPR四位数爆破得到密码 解压即可得到flag{} 阅读全文

摘要:

结合题目判断是 F5隐写 利用工具 F5-steganography-master 用法 ``` cmd : java Extract 图片路径 ``` 打开 output.txt 可以发现是一个zip文件 里面有 flag.txt 改成 .zip后缀后发现是一个伪加密 直接修改标志位后解压即可得到 阅读全文