BUUCTF [HDCTF2019]Maze

花指令初步+迷宫逆向

首先进行upx脱壳 然后IDA打开

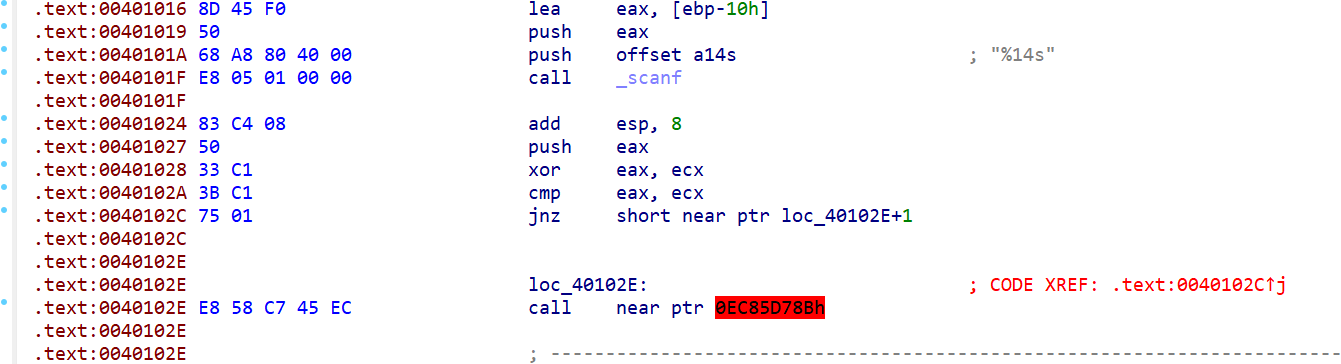

这里有一个经典的花指令 (导致找不到main函数)

我们可以发现 call的这个地址根本不存在 所以我们用Ollydbg将这些patch掉

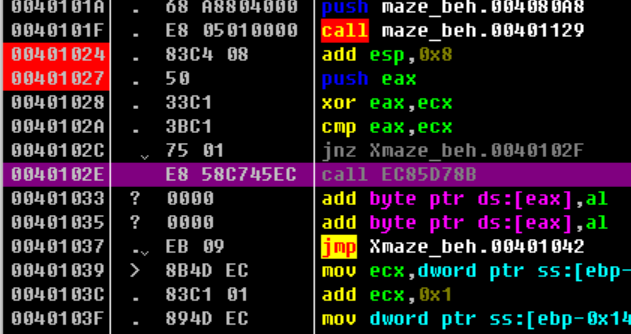

ollydbg打开

找到这条call指令对应的地址

由于 0040102C执行了jump 所以也要跟着一起patch掉 ctrl+E

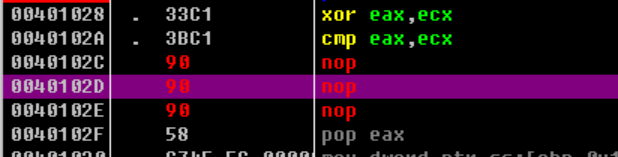

修改为 90(nop)

然后

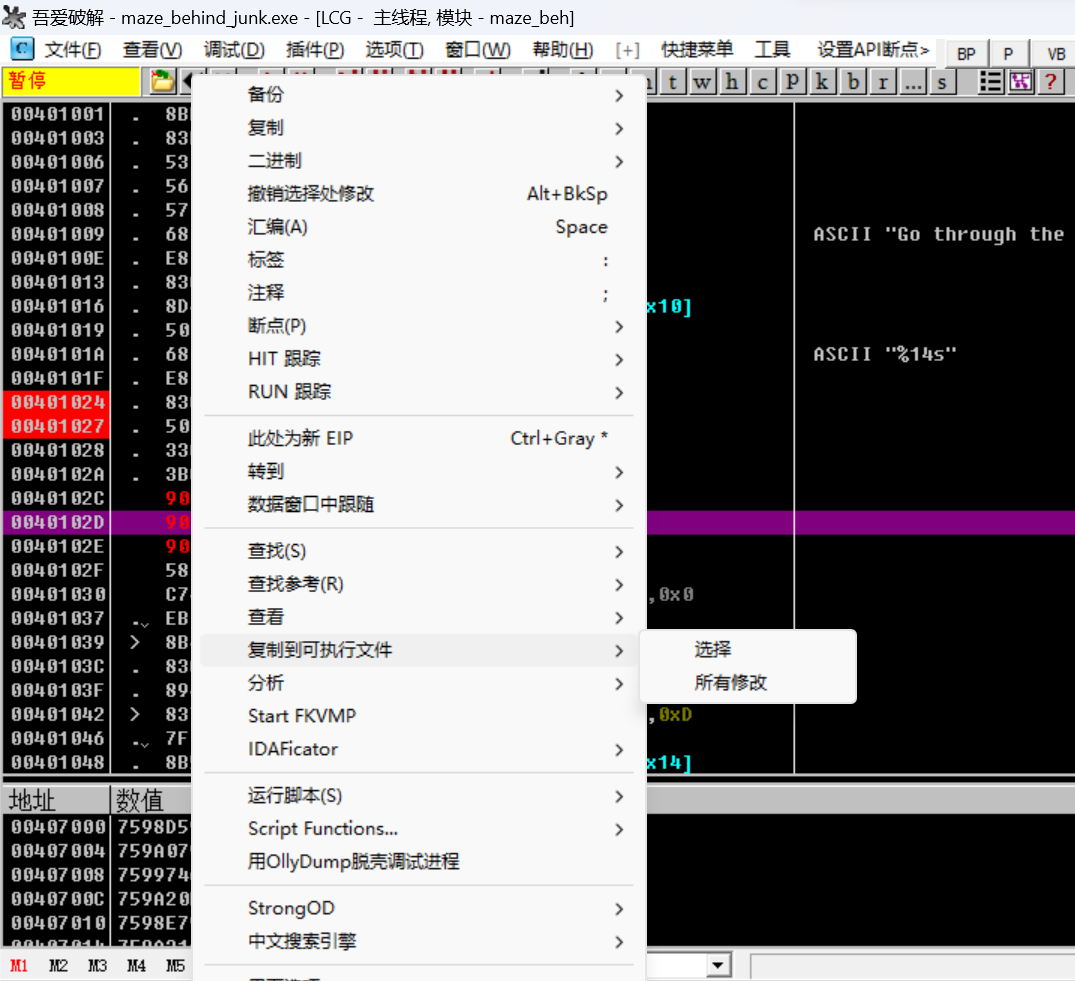

选择复制到可执行文件(所有修改) 然后保存文件

然后再IDA打开

花指令就被去除了

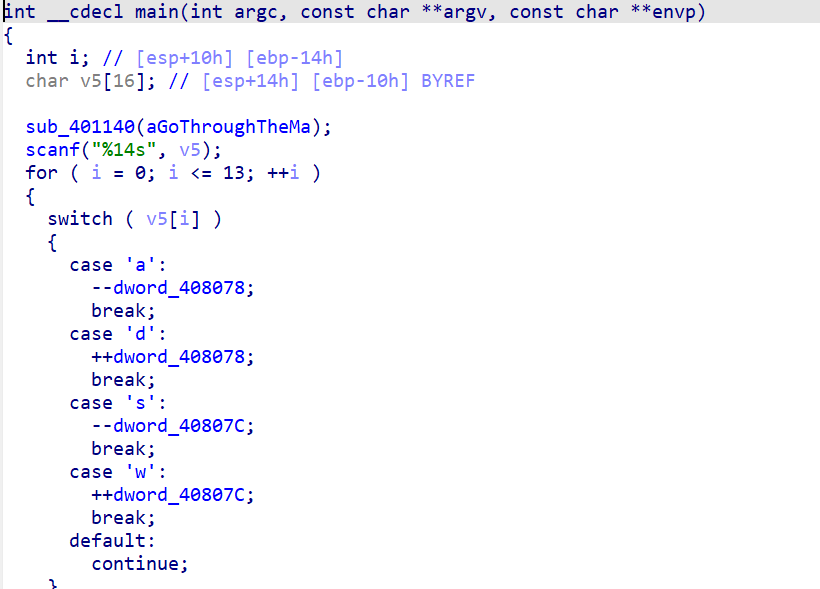

打开main

这里显然是让我们走一个maze 将按键作为flag

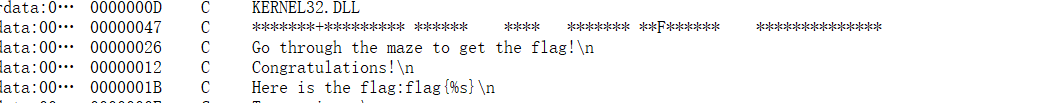

找到maze的字符串

根据总共70个字符 且终点是 (5,...-4) 可以判断出是 10x7 7x10

构造出maze

*******+**

******* **

**** **

** *****

** **F****

** ****

**********

然后手动解maze即可