NewStarCTF 2023 流量!鲨鱼!

一道考察wireshark的题目

由于以前Misc了解的不多 所以这道题花了我很久的时间

我几乎尝试了各种办法 foremost,find,追踪流,winhex...

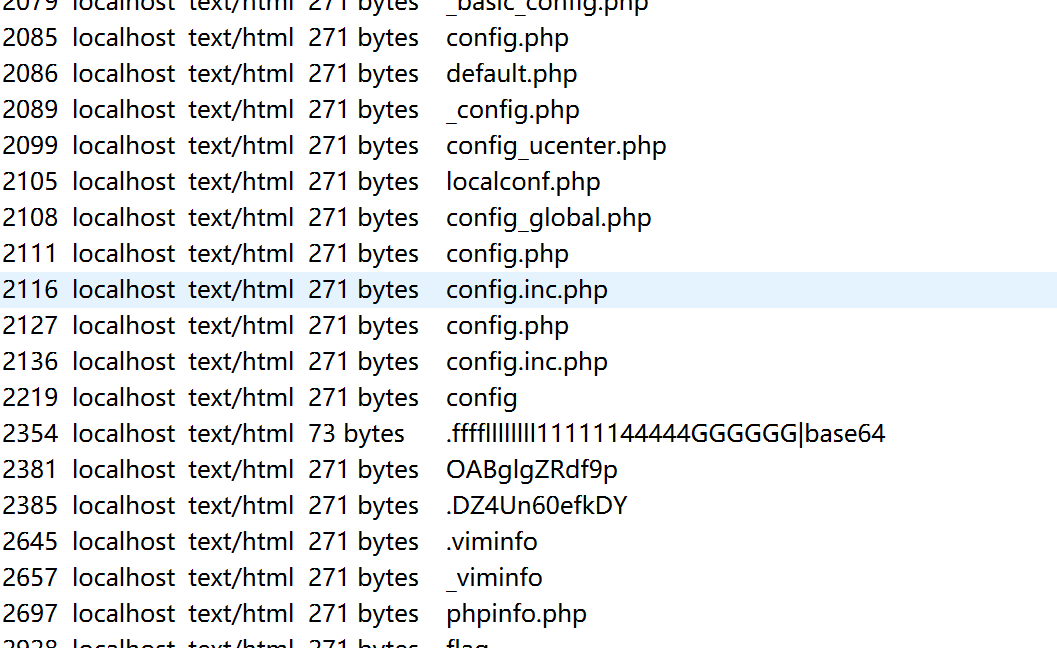

失败的原因是因为我的一切假设都是基于 关键信息的名字是 "flag"

然而...

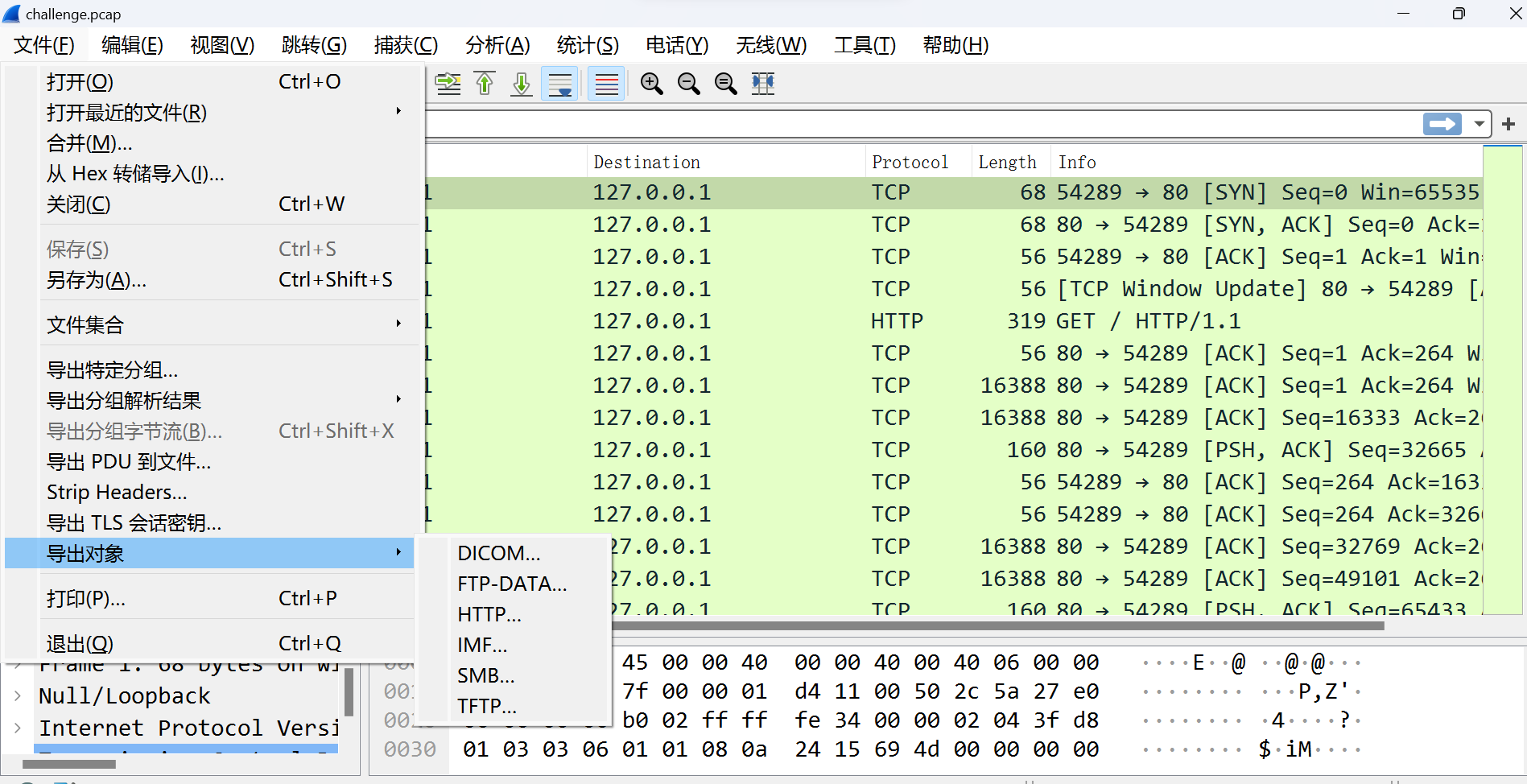

在导出对象中

这个丑陋的"flag"才是我们想要的

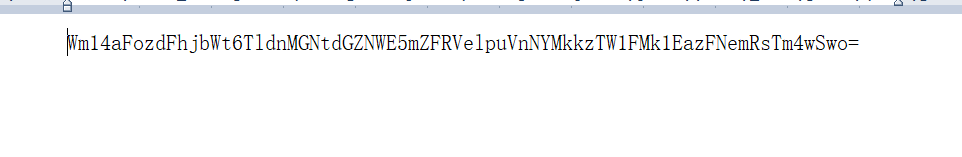

把它save打开

然后解码即可(貌似要base64解码两次)

最终 flag{Wri35h4rk_1s_u53ful_b72a609537e6}