常见攻击事件分析--钓鱼邮件

简介

请勿在本机运行恶意文件样本 请勿在本机运行恶意文件样本 请勿在本机运行恶意文件样本

小张的公司最近遭到了钓鱼邮件攻击,多名员工的终端被控制做为跳板攻击了内网系统,请对钓鱼邮件样本和内网被攻陷的系统进行溯源分析,请根据小张备份的数据样本分析

请勿在本机运行恶意文件样本 请勿在本机运行恶意文件样本 请勿在本机运行恶意文件样本!!!!!

1.1

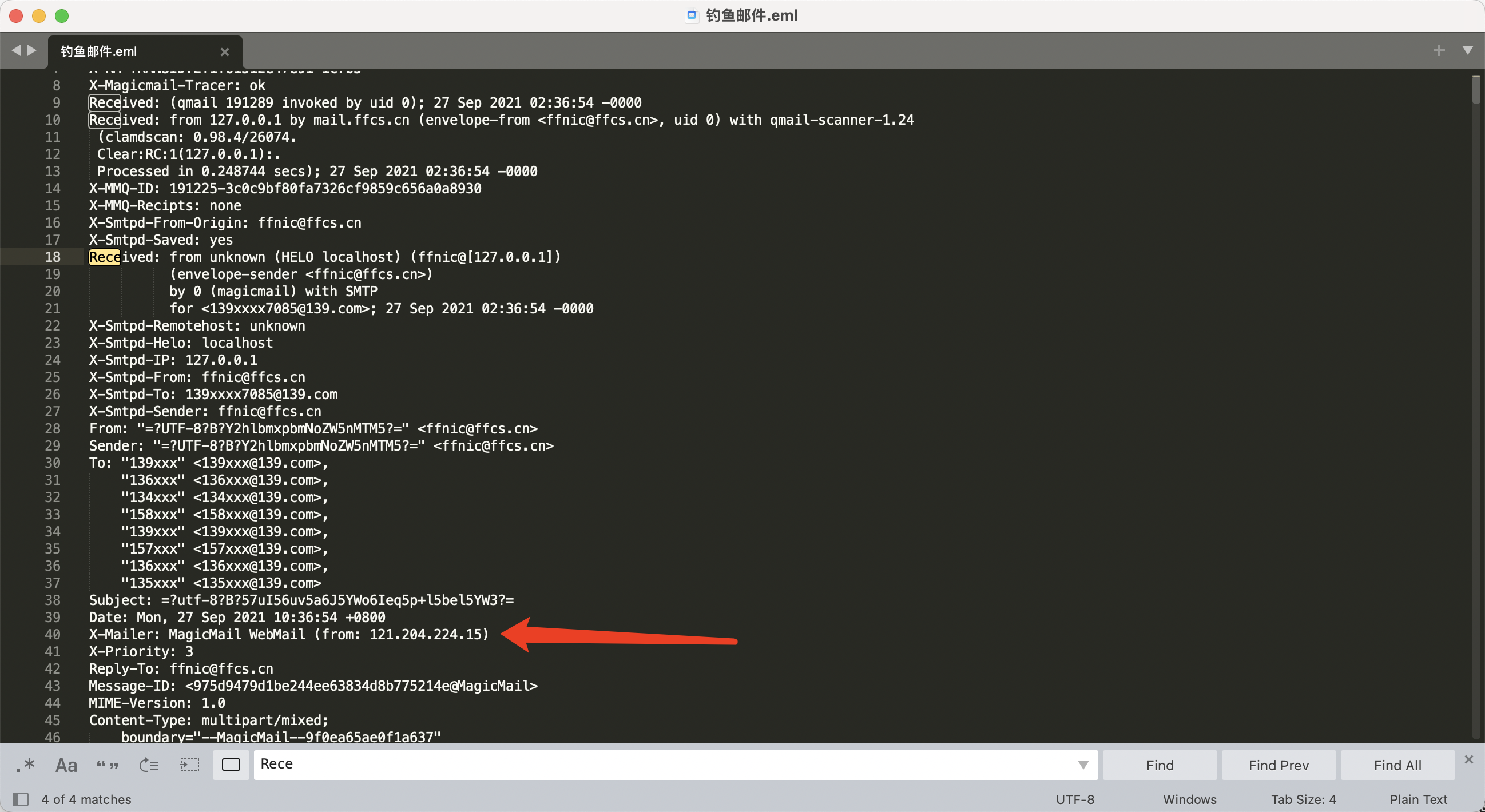

请分析获取黑客发送钓鱼邮件时使用的IP,flag格式: flag

邮件在传输过程中会经过多个邮件服务器,每个邮件服务器都会向邮件头部的 "Received" 部分添加一条记录。因此,邮件头部中的 "Received" 部分是按照发送顺序逐步追加的。最后一个 "Received" 部分所包含的 IP 地址通常代表了原始发件者的 IP 地址,因为这个 IP 地址是在所有其他服务器转发邮件之后最后由真正的发件者的邮件服务器添加的。之前的 "Received" 部分可能会显示出其他邮件服务器的IP地址,但这些并不是最初的发件IP地址。由于这种追加的方式,通常来说,查看最后一个 "Received" 部分的IP地址可以更准确地找到邮件的真实发件IP地址。

1.2

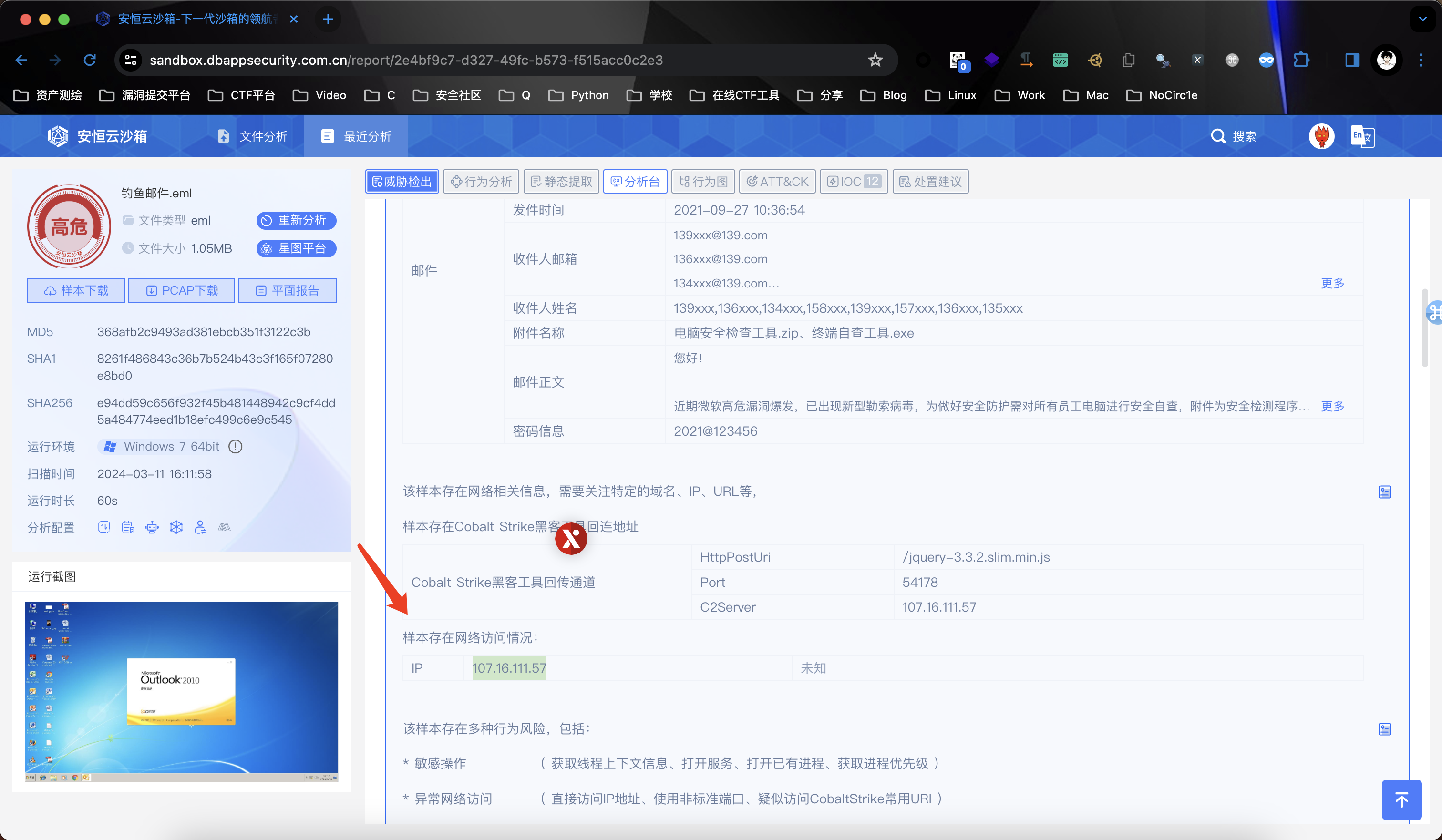

请分析获取黑客钓鱼邮件中使用的木马程序的控制端IP,flag格式:flag

1.3

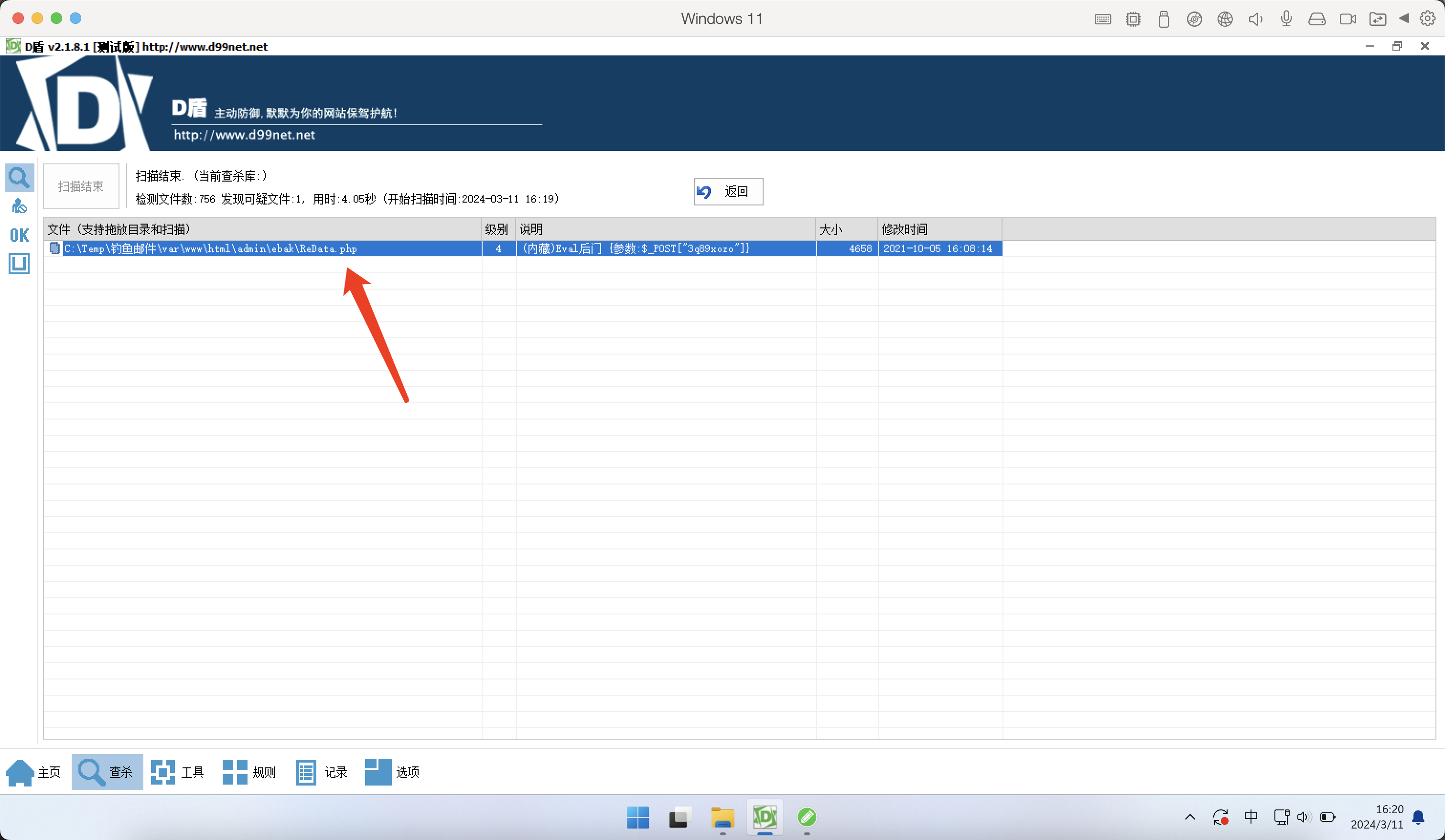

黑客在被控服务器上创建了webshell,请分析获取webshell的文件名,请使用完整文件格式,flag格式:flag

1.4

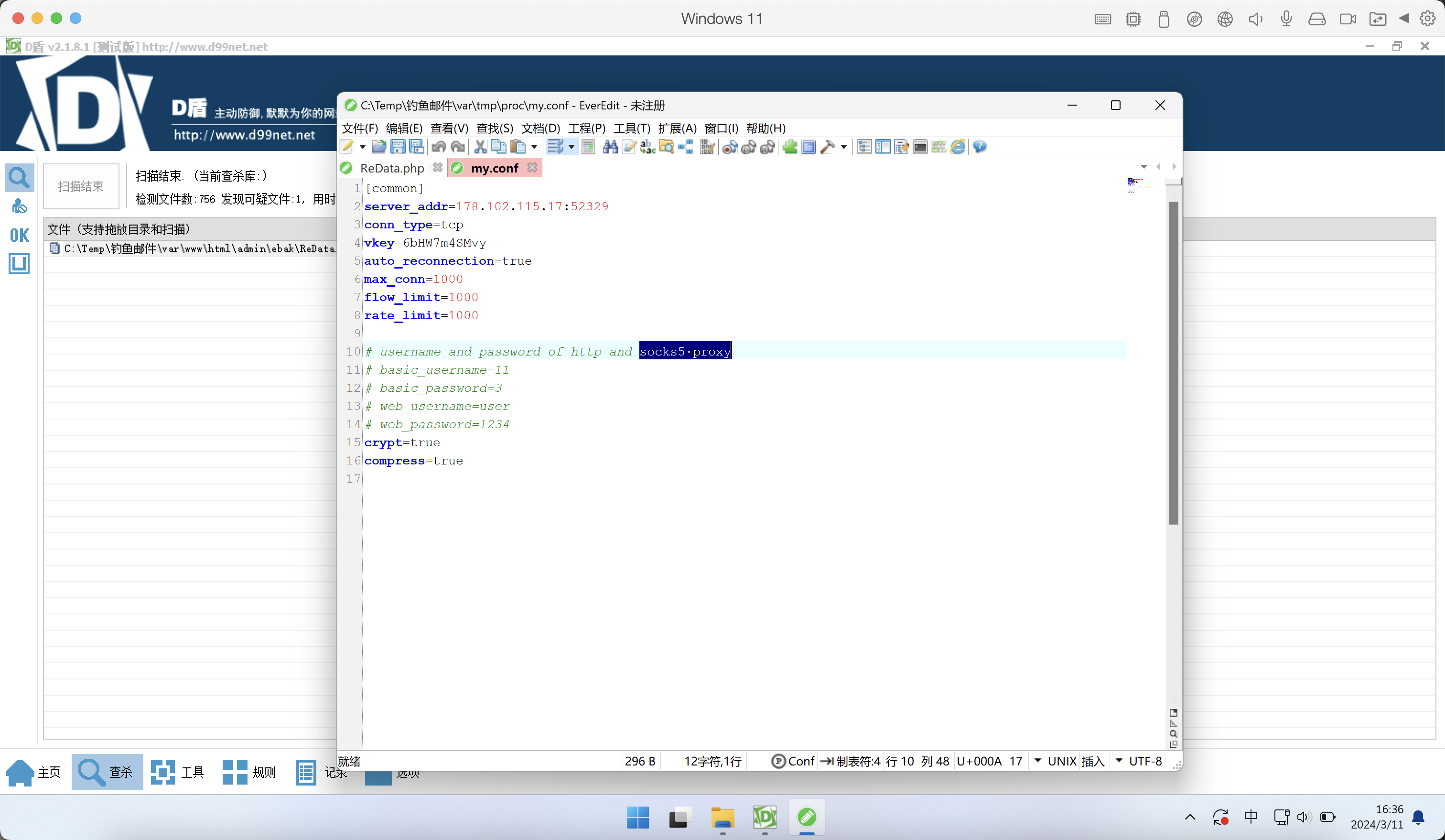

flag4: 黑客在被控服务器上创建了内网代理隐蔽通信隧道,请分析获取该隧道程序的文件名,请使用完整文件路径,flag格式:flag

本文来自博客园,作者:NoCirc1e,转载请注明原文链接:https://www.cnblogs.com/NoCirc1e/p/18165215