CTFSHOW萌新 部分WriteUp

萌新认证

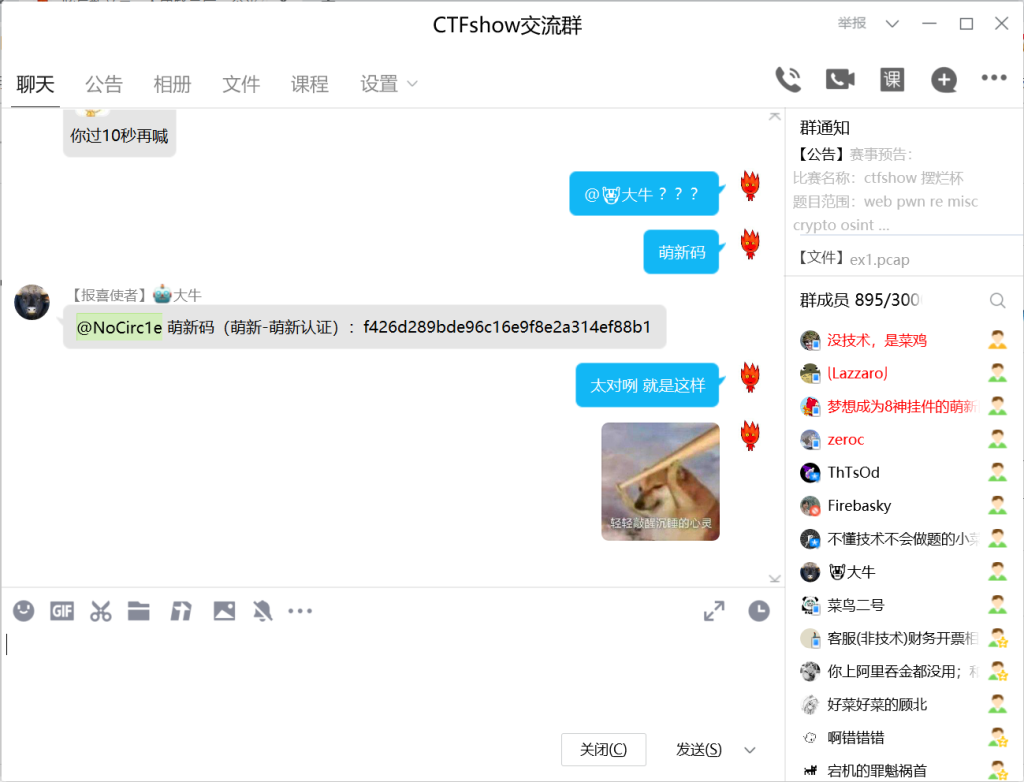

加入qq群:372619038

进群喊:萌新码

萌新_密码1

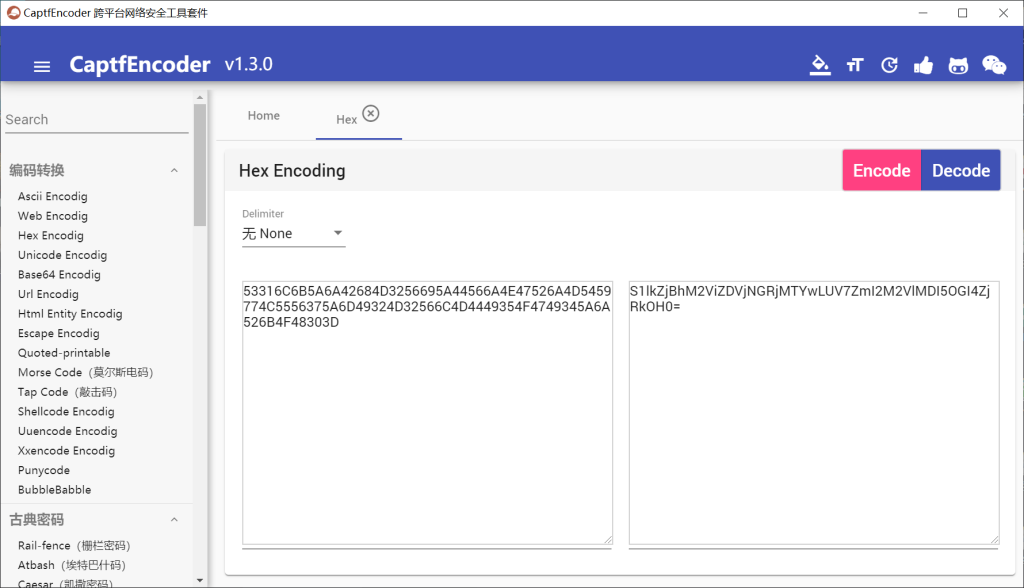

密文:

53316C6B5A6A42684D3256695A44566A4E47526A4D5459774C5556375A6D49324D32566C4D4449354F4749345A6A526B4F48303D

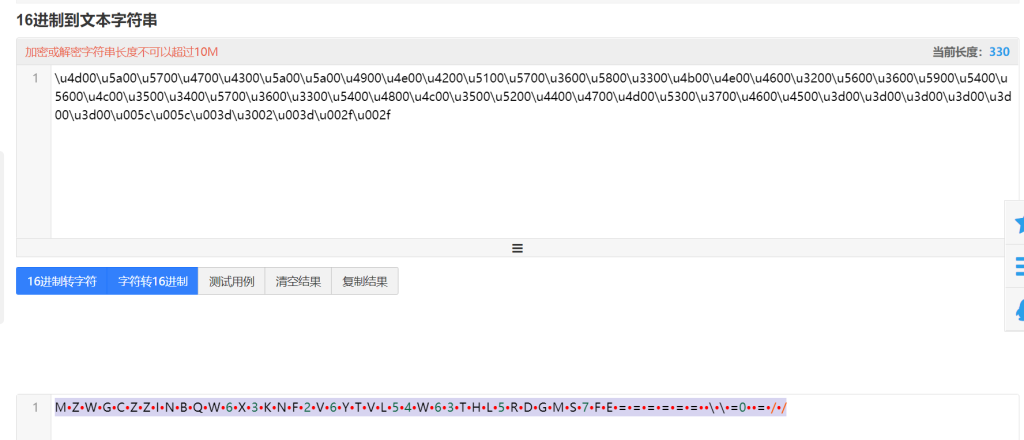

首先16进制转字符

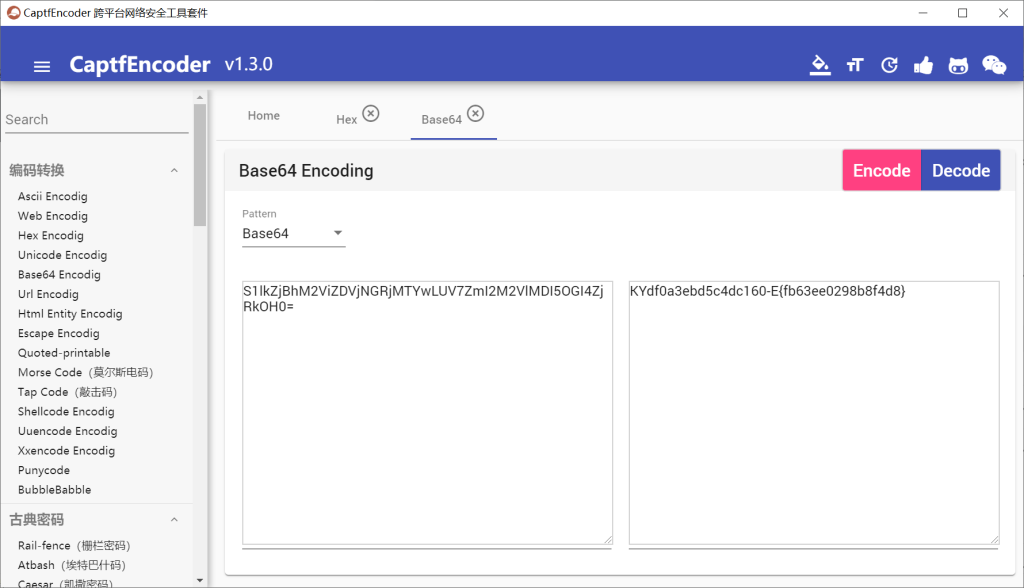

发现一串base64编码的字符串,解密后得到栅栏加密的字符串

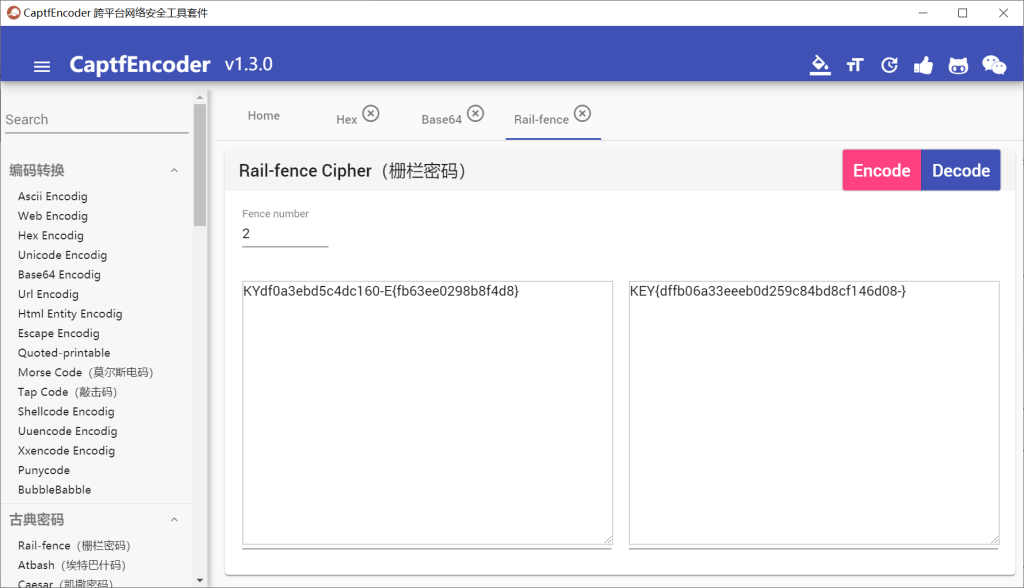

栅栏解密后得到flag

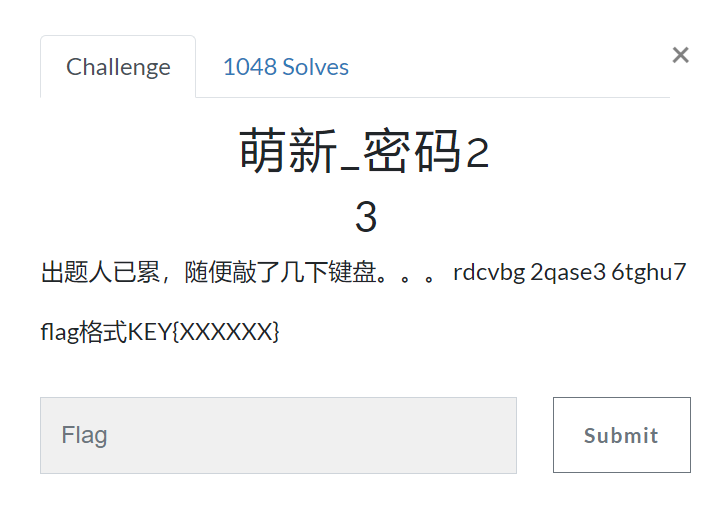

萌新_密码2

rdcvbg 中间包围的是f

2qase3 中间包围的是w

6tghu7 中间包围的是y

flag:KEY{fwy}

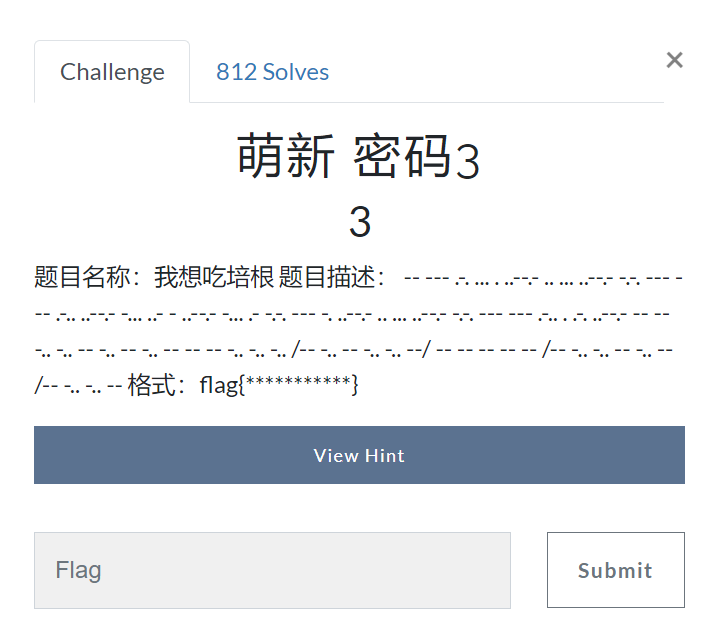

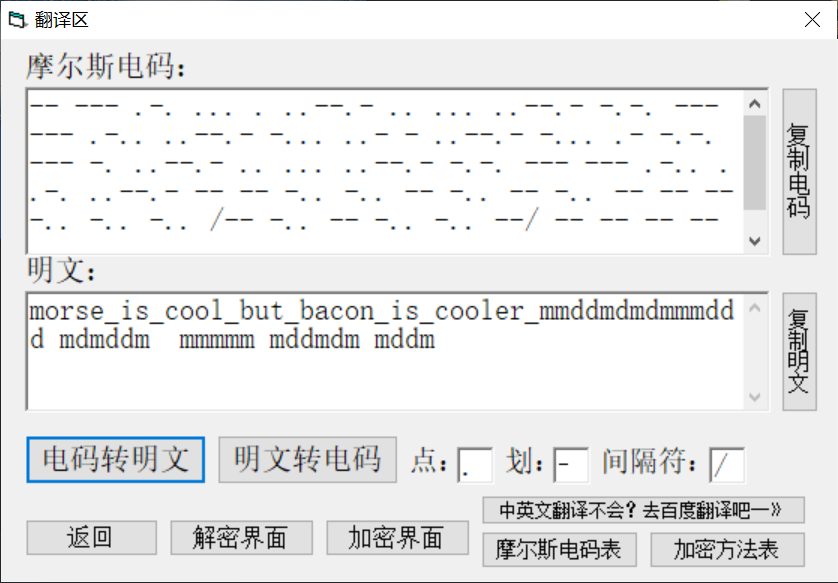

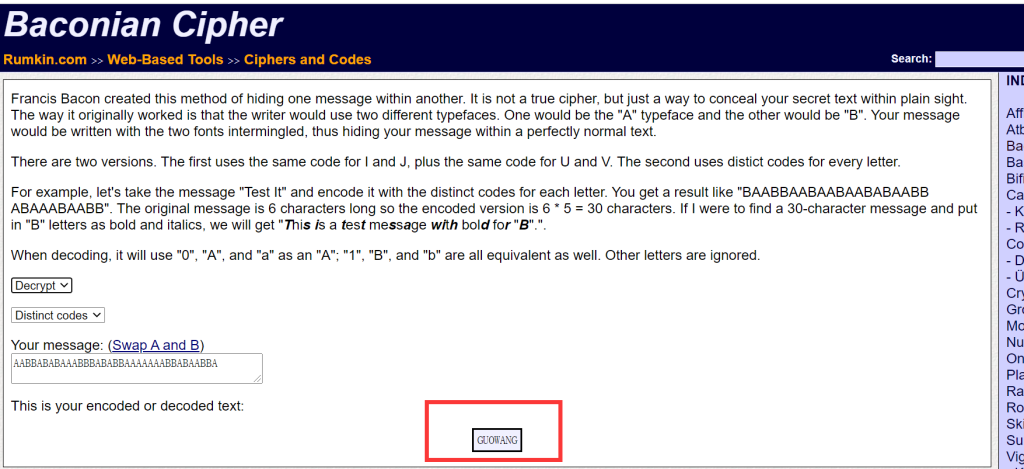

萌新 密码3

先摩斯密码解密

得到一串神秘的字符串

保存到记事本,将m替换成A,d替换成B

然后培根解密得到flag

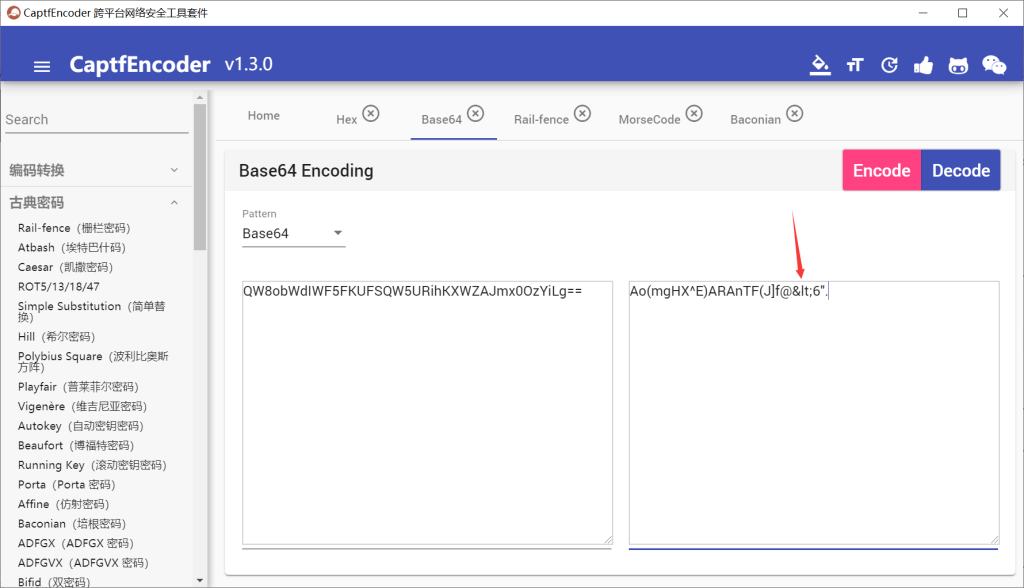

萌新 密码#4

首先base64解码,得到base85编码的字符串

常见HTML实体字符转义表

将<替换为<,进行base85解码

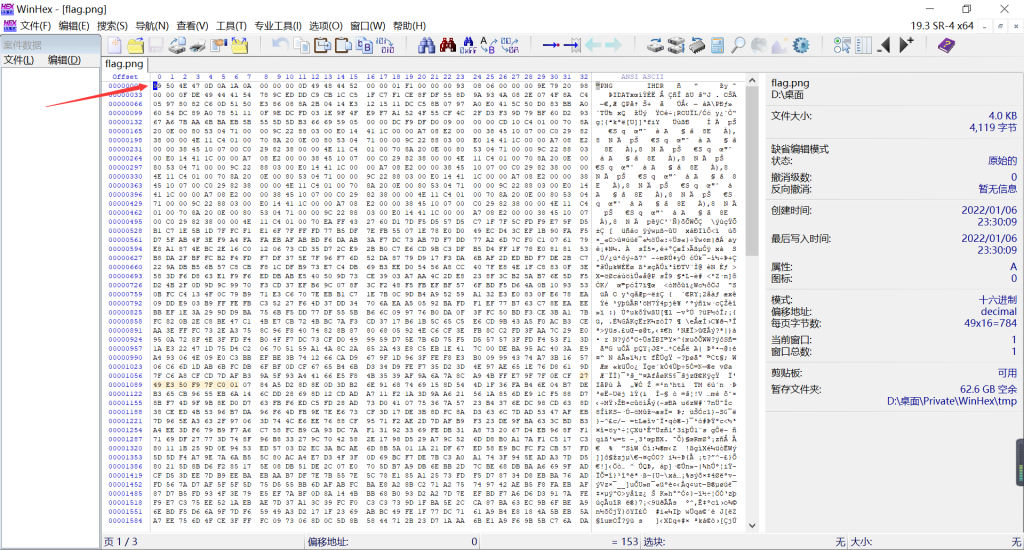

隐写1

下载图片后打不开,用WinHex打开图片发现文件头错误

将99修改为89,修改后可正确打开

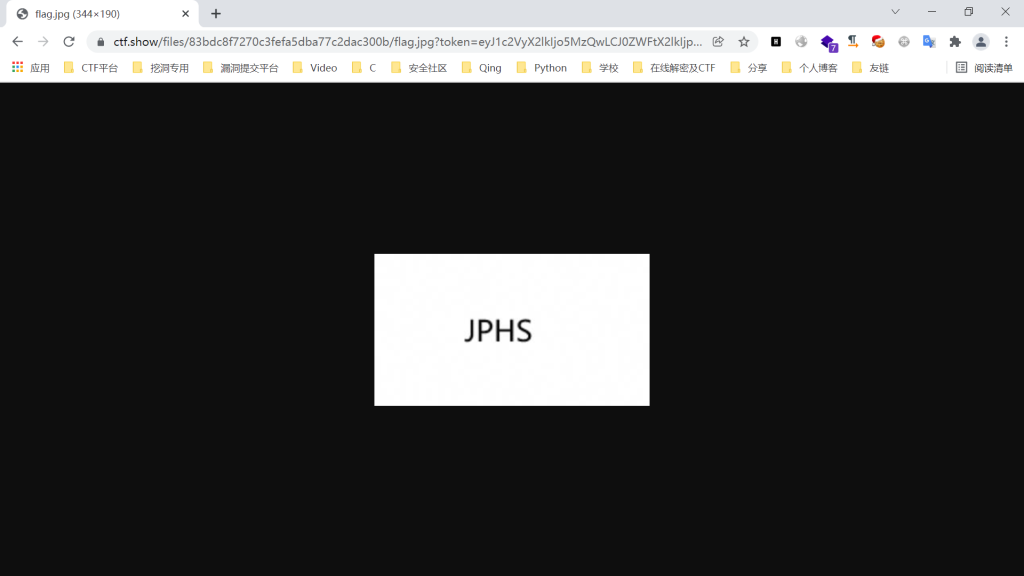

隐写2

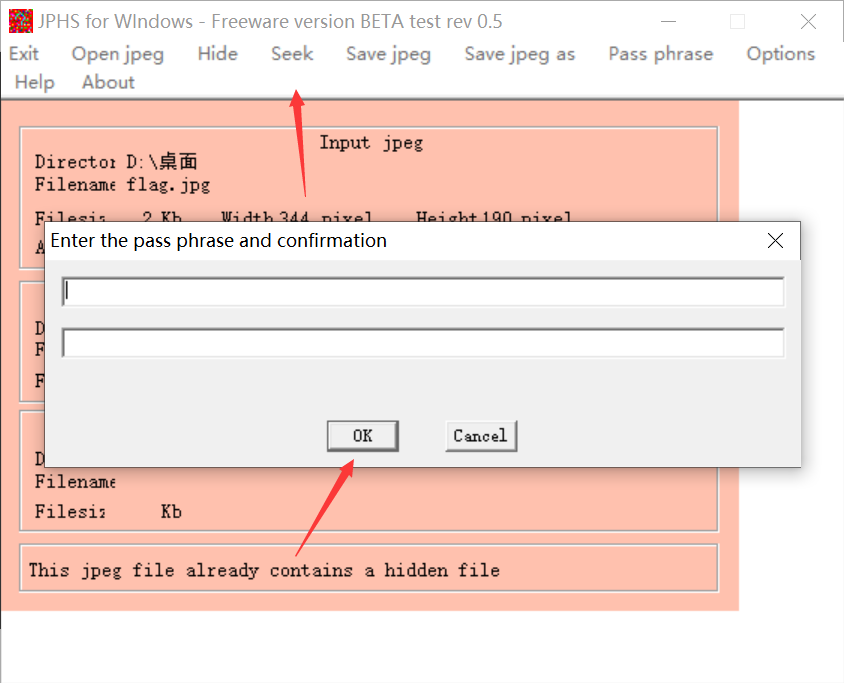

打开图片提示使用JPHS工具

用JPHS打开文件后点击Seek,密码为空,直接点OK

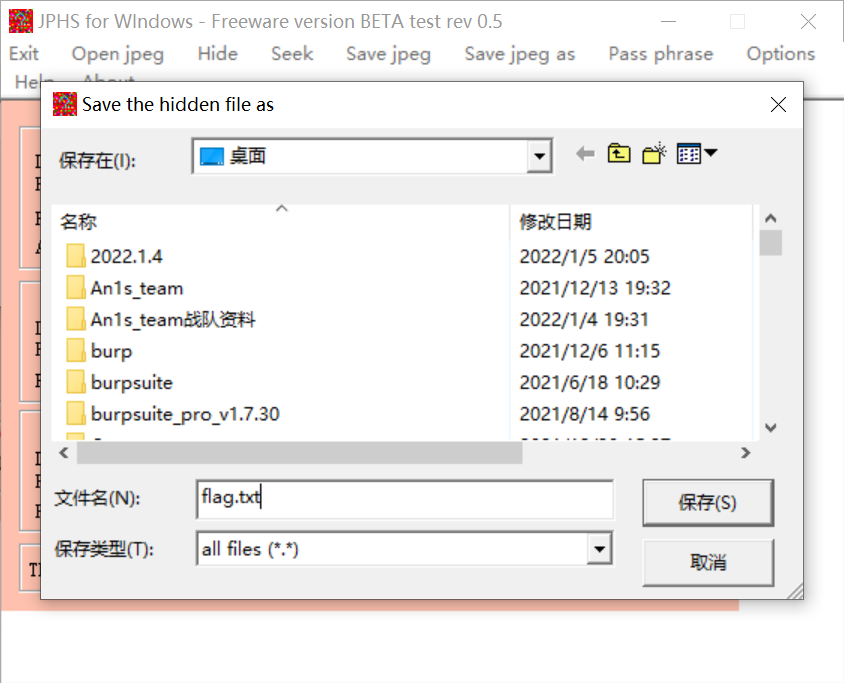

将解密出的文件保存

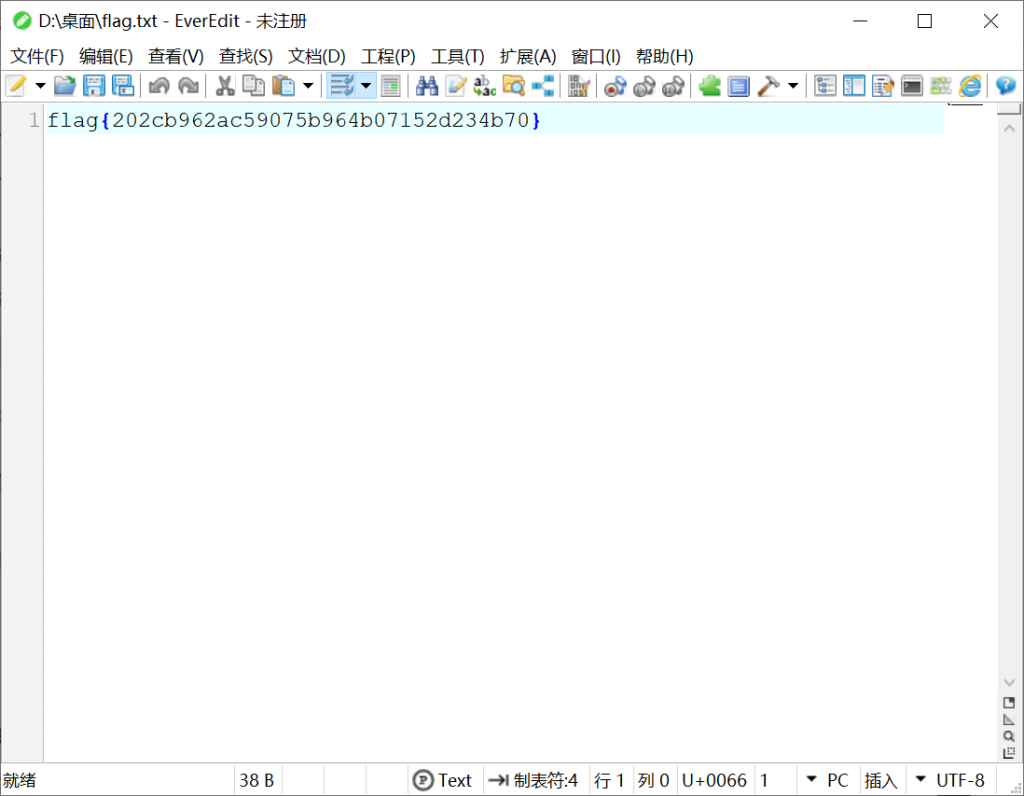

打开txt文档即为flag

萌新 隐写2

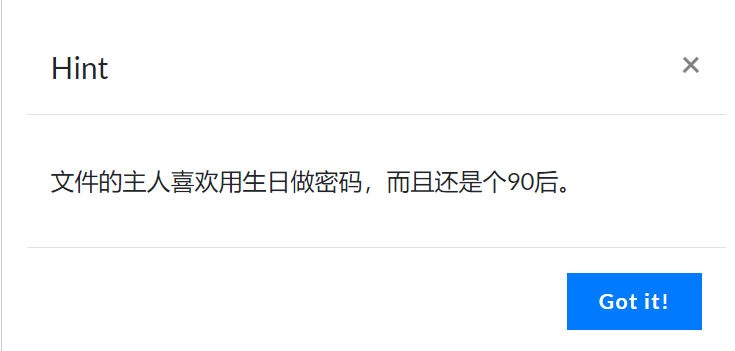

暴力破解,密码都是数字

解压得到flag

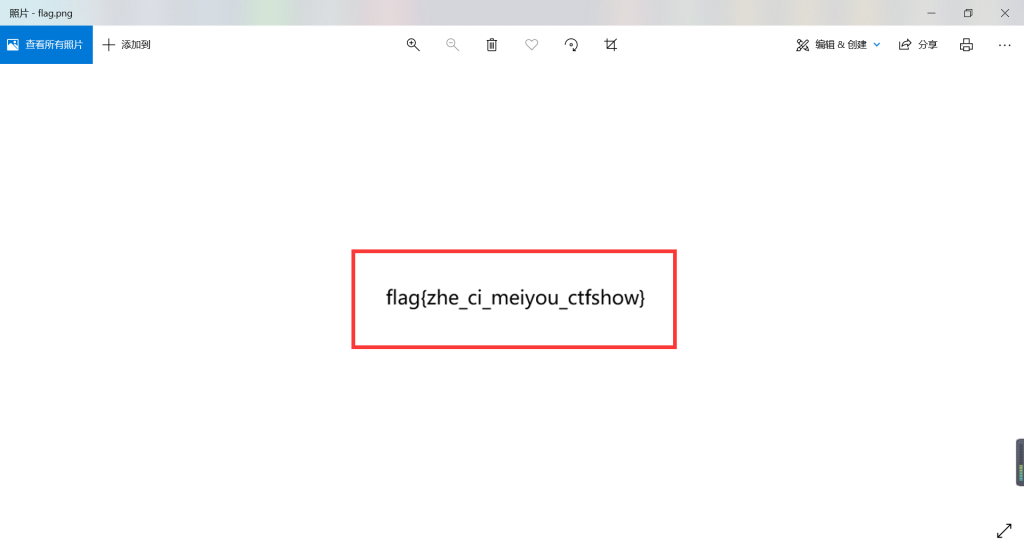

萌新 隐写3

flag打开图片就能看到

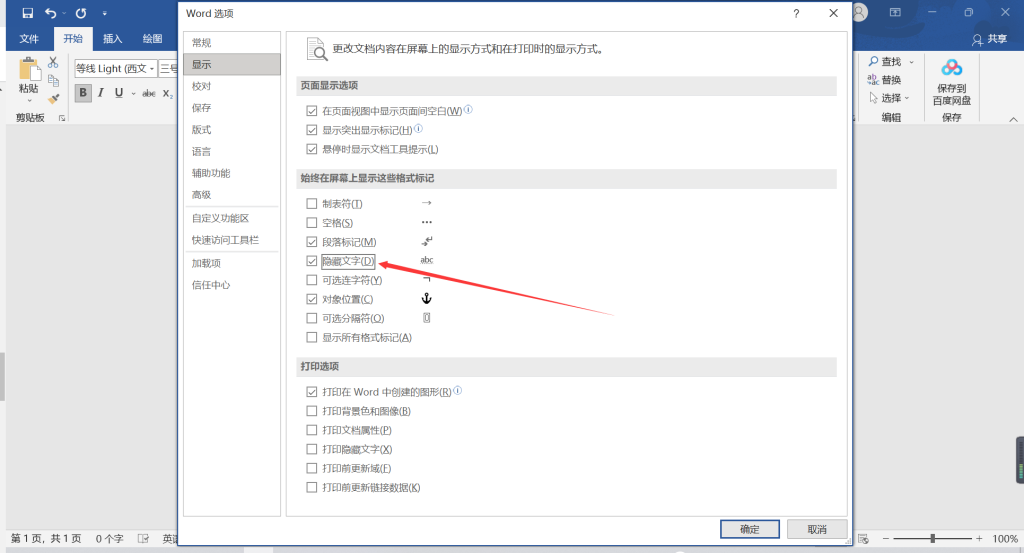

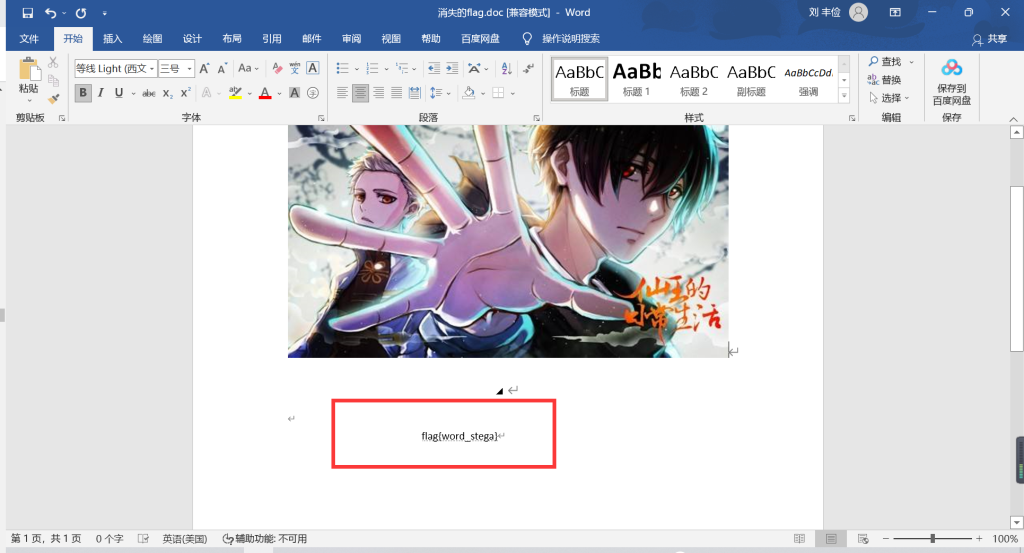

萌新 隐写4

打开是个word,设置显示隐藏文字,即可获得flag

萌新隐写5

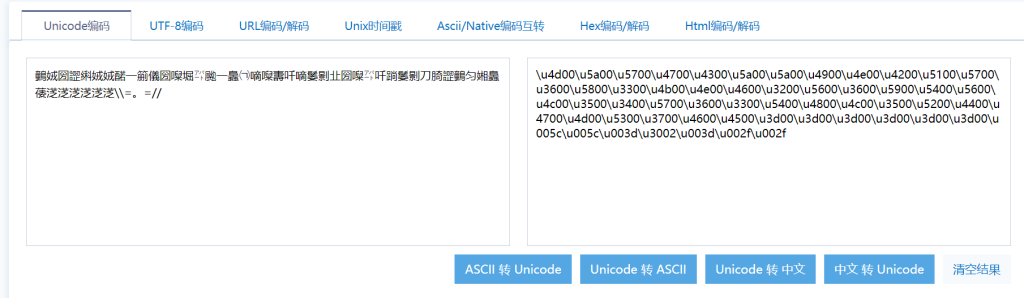

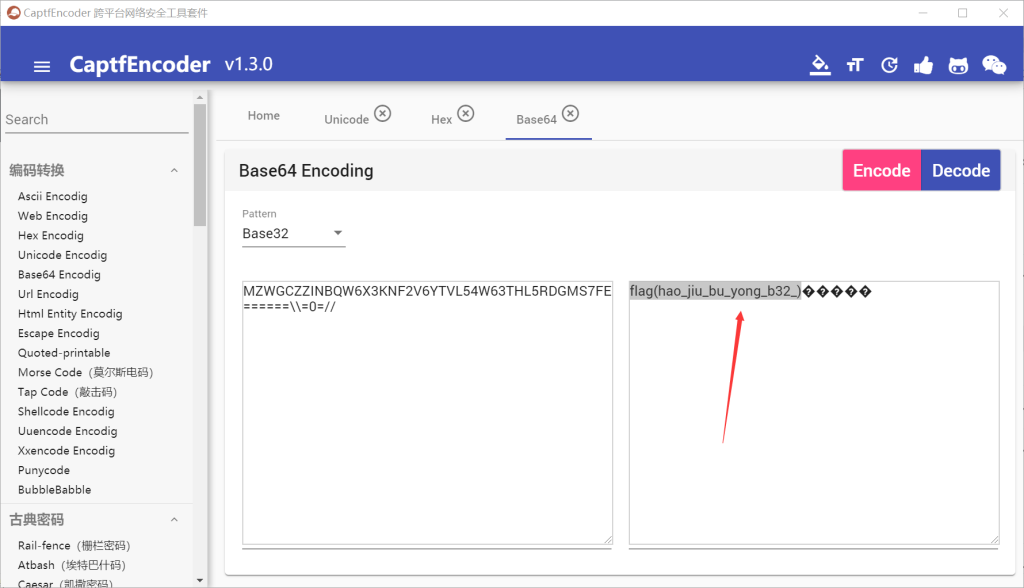

中文转Unicode

然后16进制转字符

base32解密即可得到flag

杂项1

MD5解密即可

杂项2

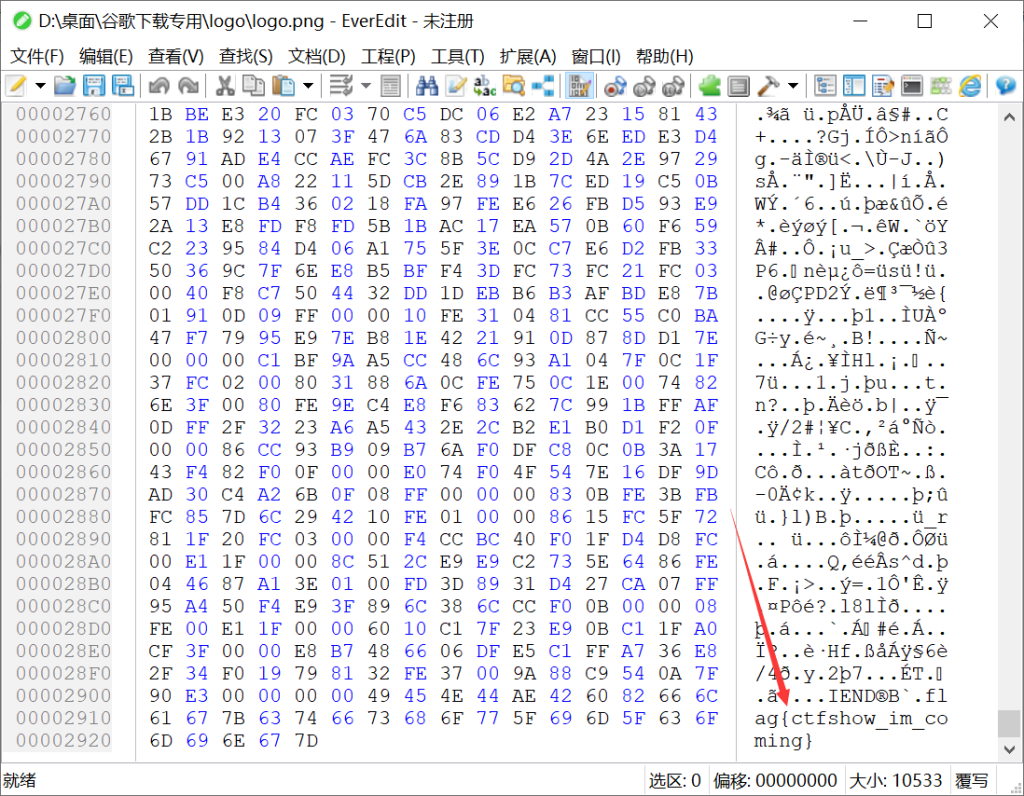

flag在文件末尾

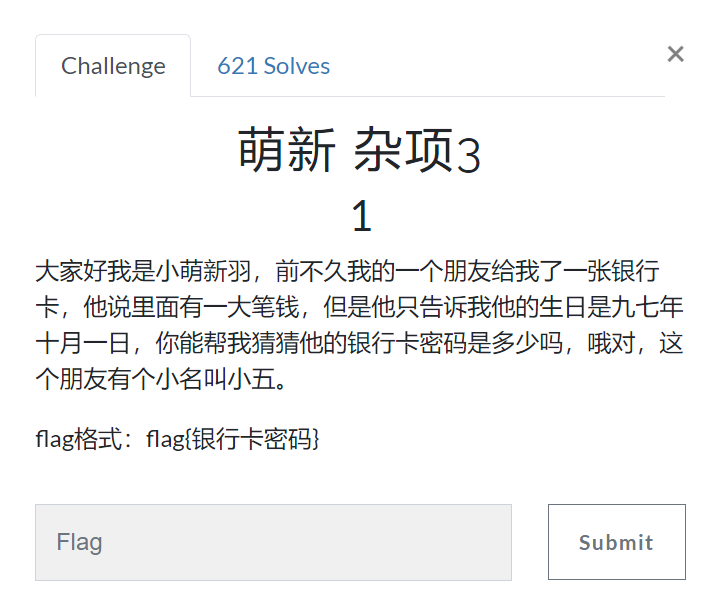

萌新 杂项3

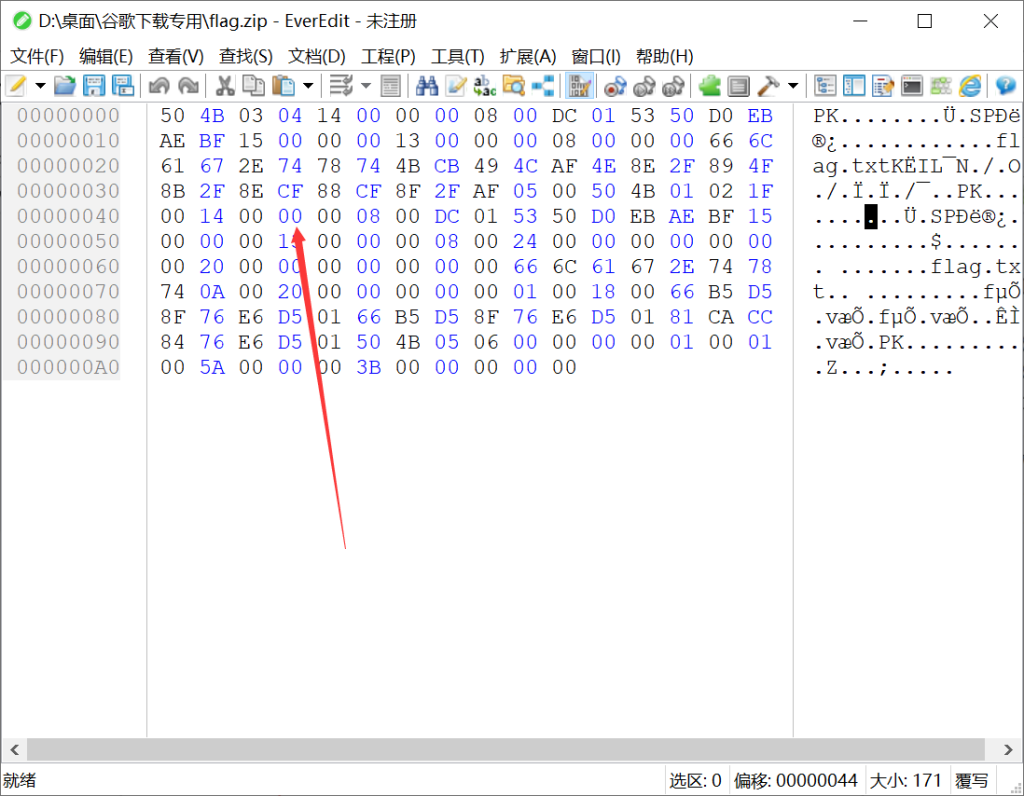

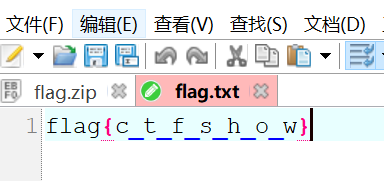

杂项4

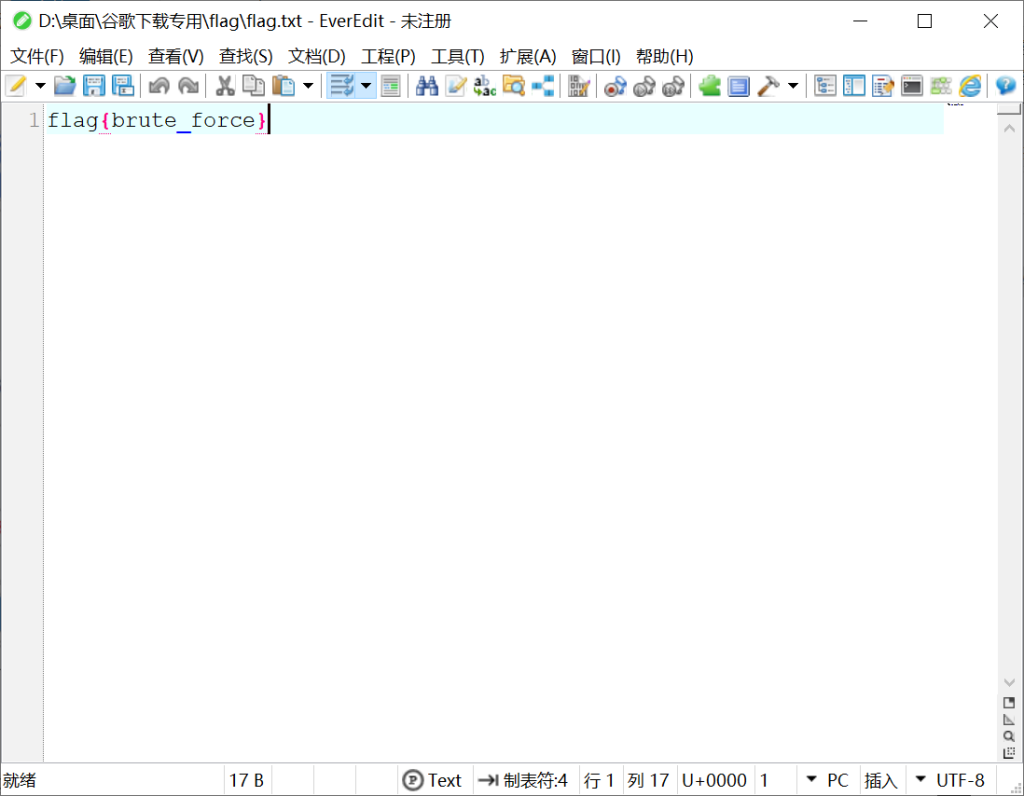

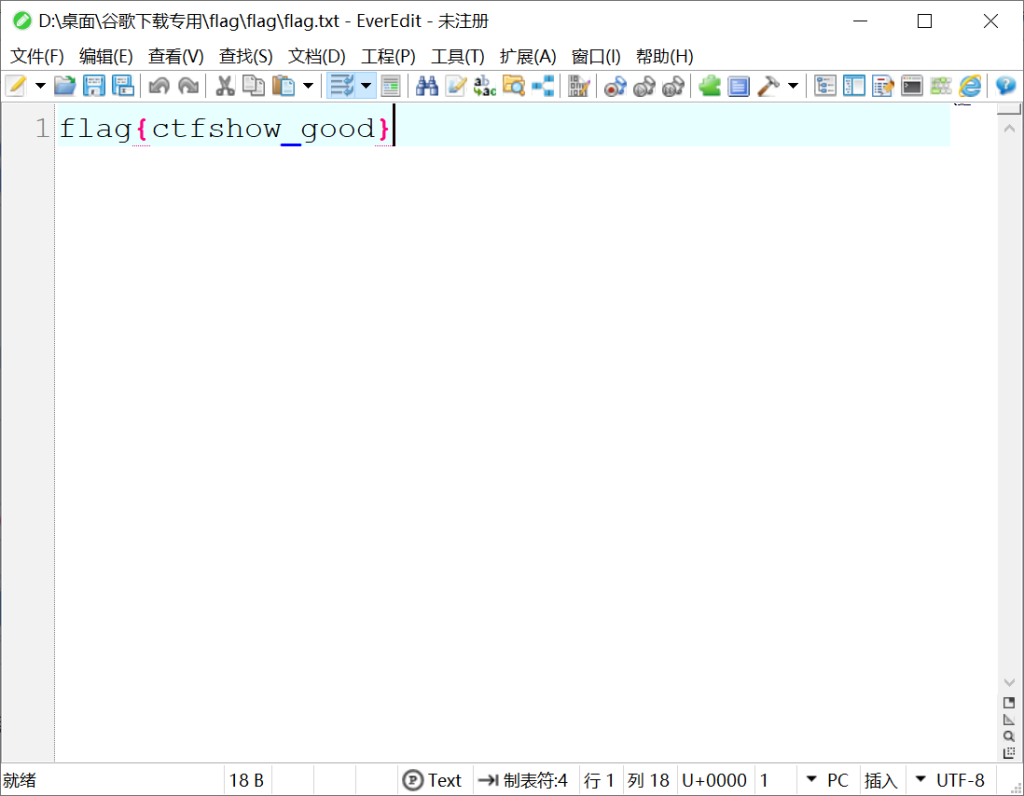

直接爆破

解压后打开flag.txt,即可获得flag,实际提交flag为压缩文件密码

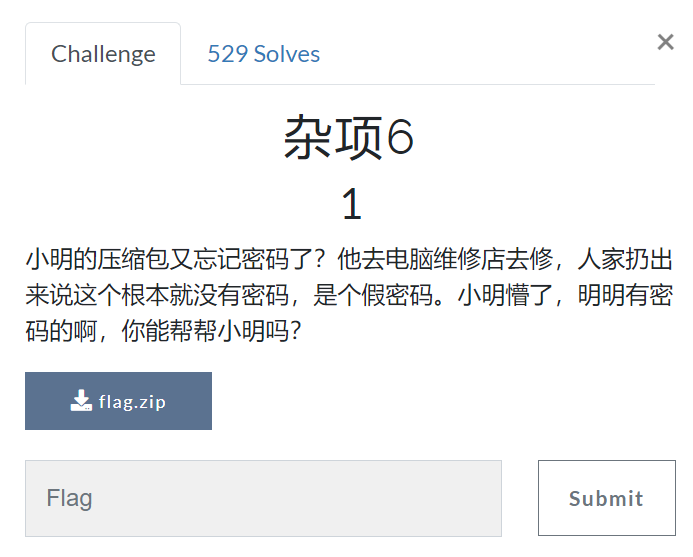

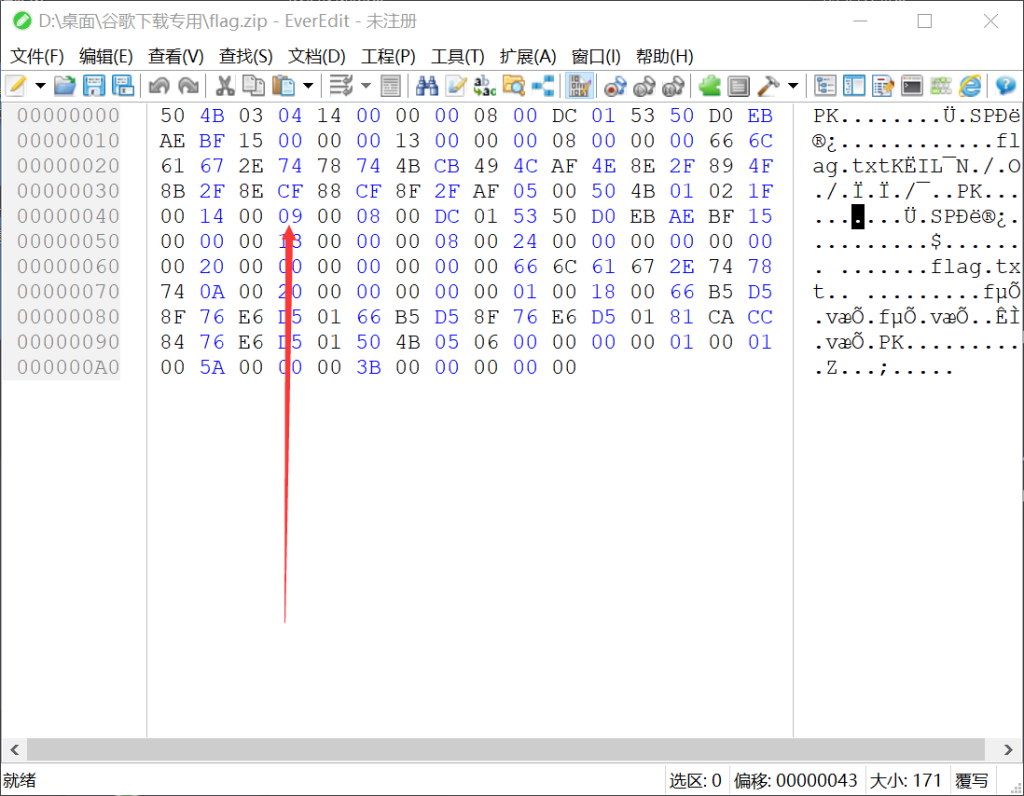

杂项6

根据题目提示,是zip伪加密,将09替换成00,即可正常解压

打开flag.txt,获取flag

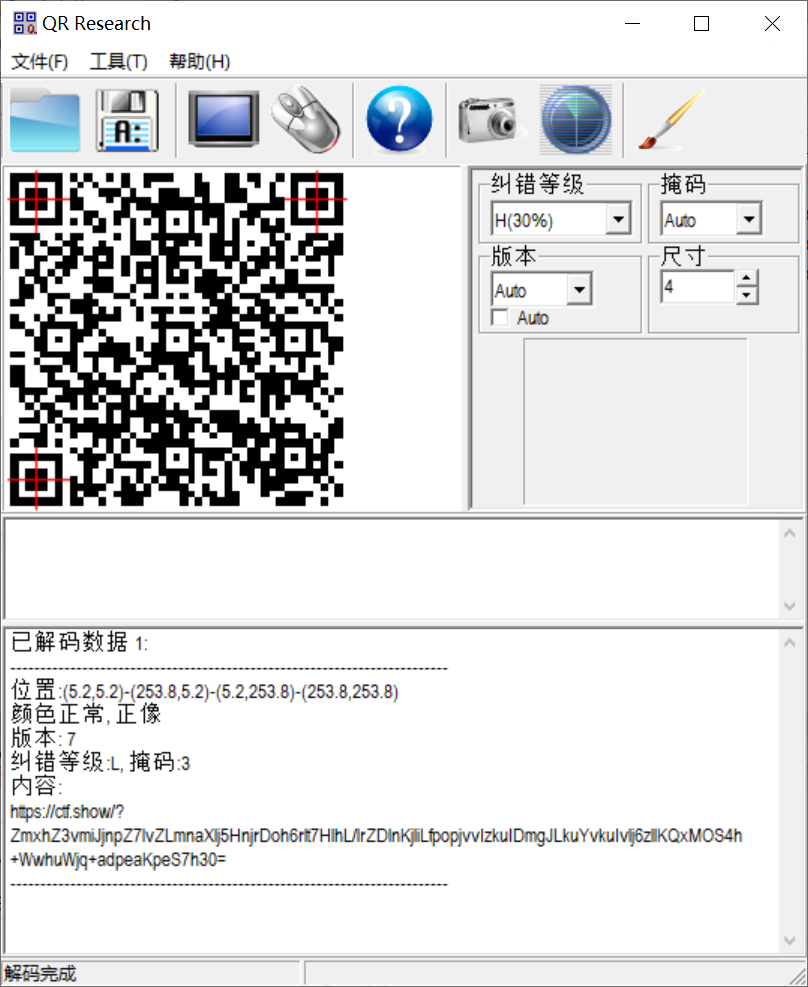

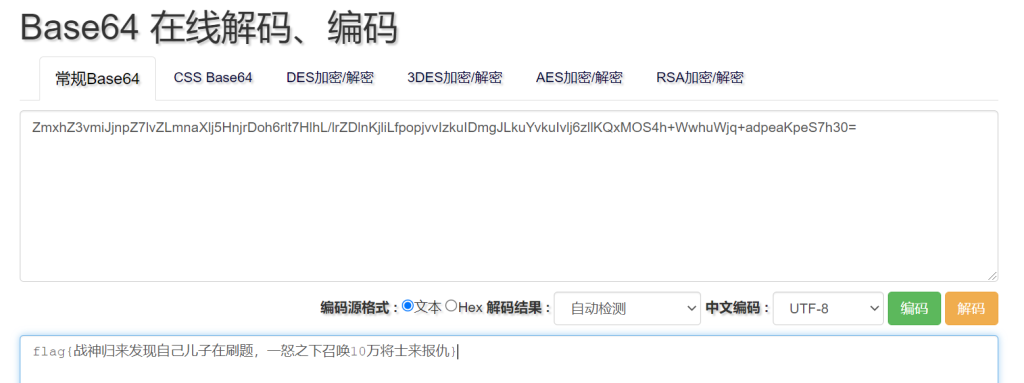

杂项11

用JPHS工具解密,密码依旧是空

保存下来是一个二维码,用二维码扫描工具扫出来一个链接

链接后面是base64,解码后获得flag

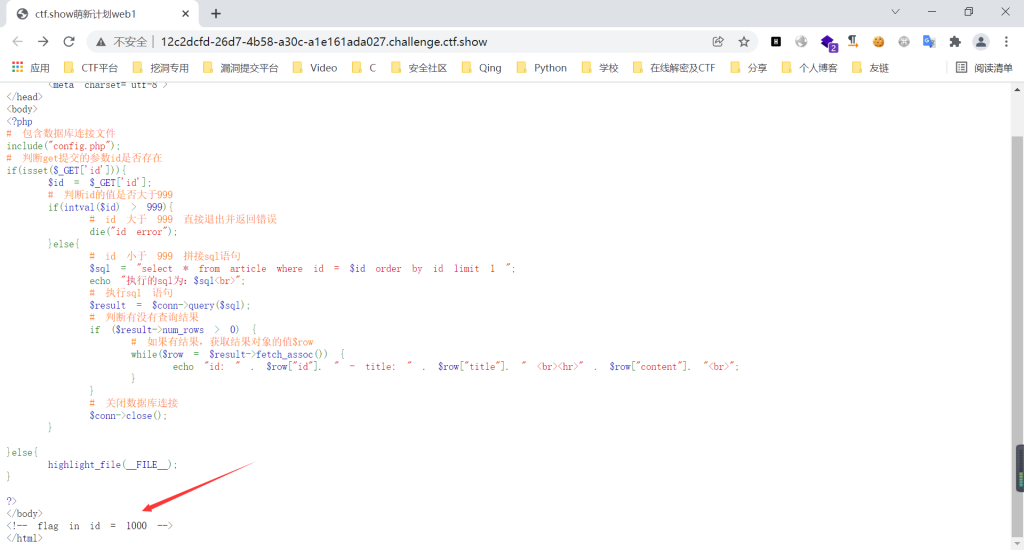

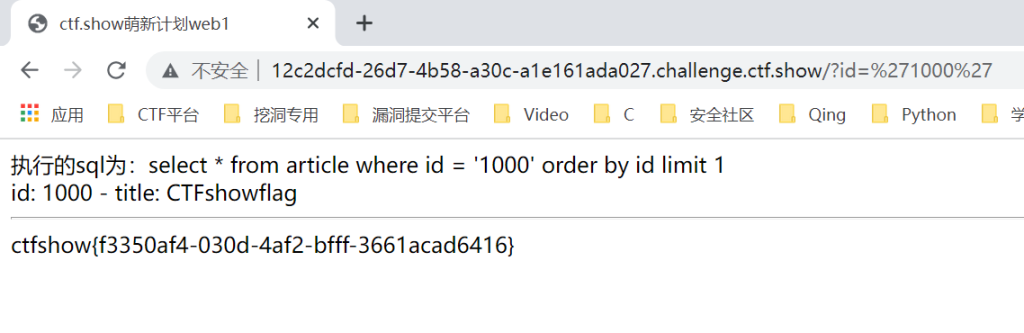

web1

web2~4

和第一题的解法都一样

详细请看:https://blog.csdn.net/qq_41617034/article/details/105249339

本文来自博客园,作者:NoCirc1e,转载请注明原文链接:https://www.cnblogs.com/NoCirc1e/p/16287138.html